Operationalisierung von Zero Trust – Schritte 2 und 3: Bestimmen Sie, auf welche Zero-Trust-Säule Sie sich konzentrieren möchten, und legen Sie die genaue Kontrolle fest

Diese Blog-Serie erweitert die Ideen, die ich in meinem März-Beitrag "Zero Trust ist nicht schwer ... Wenn man pragmatisch ist."

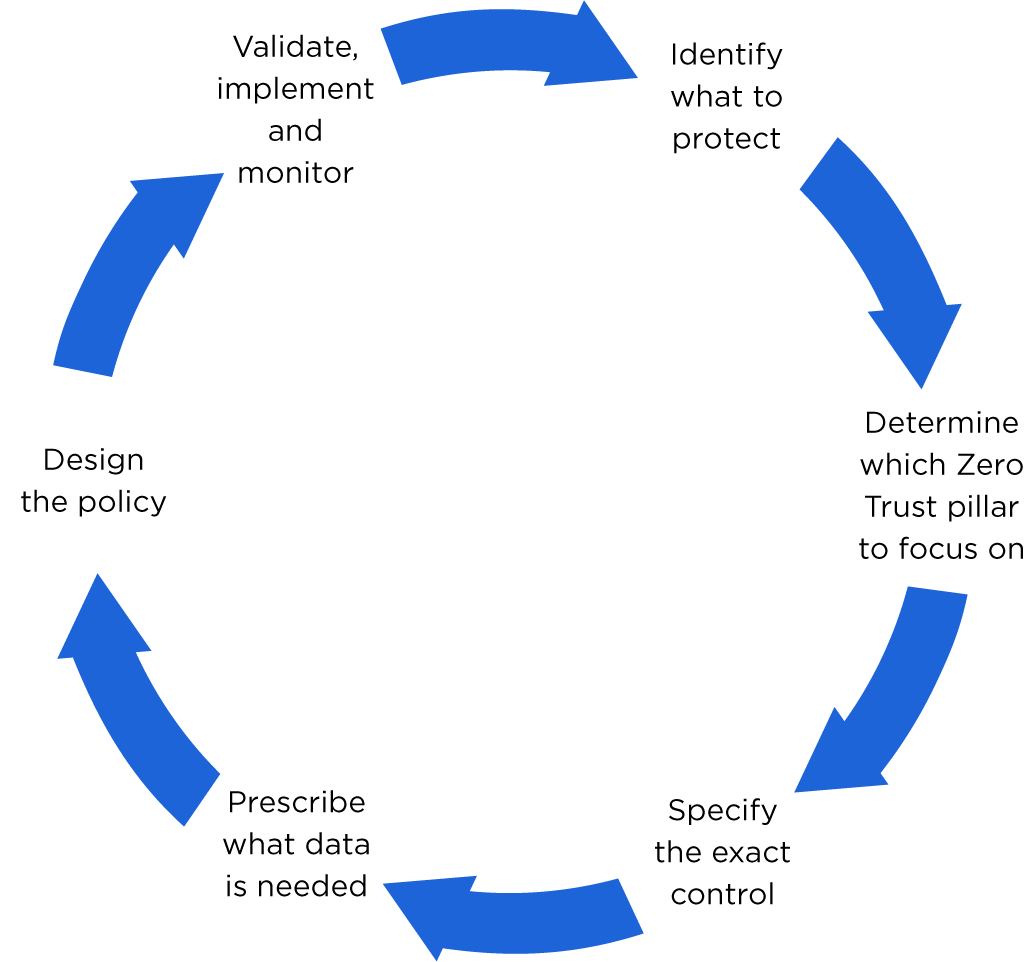

In diesem Beitrag habe ich sechs Schritte skizziert, um Zero Trust zu erreichen. Im Folgenden werde ich mich eingehender mit zwei der sechs Schritte befassen, die skizziert wurden, um einen soliden Rahmen zu schaffen, der von Mikrosegmentierungspraktikern in großen und kleinen Organisationen genutzt werden kann, um ihre Projekte erfolgreicher zu gestalten. Bevor ich beginne, hier eine visuelle Darstellung der einzelnen Schritte:

Schritt 2: Bestimmen Sie, auf welche Zero-Trust-Säule Sie sich konzentrieren möchten

In Teil 1 dieser Serie habe ich mich mit dem Thema "Identifizieren, was geschützt werden soll" befasst und empfohlen, dass es klug ist, klein anzufangen und nach potenziellen Anwendungen zu suchen, die idealerweise mindestens 2 der 3 unten aufgeführten Kriterien erfüllen, um Ihr langfristiges Ziel – die unternehmensweite Einführung von Zero Trust – zu erreichen:

- Haben Sie einen starken Antrieb für die Einführung von Zero-Trust-Sicherheitsprinzipien – z. B. eine Compliance- oder regulatorische Anforderung, ein Audit-Ergebnis, das behoben werden muss, oder eine Reaktion auf eine Sicherheitsverletzung.

- Werden als kritische Anwendungen markiert.

- Seien Sie bereit, Versuchskaninchen zu sein.

Stellen Sie sich vor, ich habe mich in meinem Unternehmen umgesehen und eine Anwendung gefunden, die mit PCI-Daten umgehen kann und daher den PCI-DSS-Anforderungen entsprechen muss. Es gibt auch einen Audit-Befund in Bezug auf "übermäßigen Netzwerkzugriff", der als kritische Komponente in meinem Kundenzahlungssystem gekennzeichnet ist, und nach langer Überzeugungsarbeit hat sich das Anwendungsteam bereit erklärt, mit mir bei der Einführung eines Zero-Trust-Frameworks zusammenzuarbeiten, um ihre Anwendung ordnungsgemäß zu sichern. Wenn ich schnell zu meiner Liste der Auswahlkriterien zurückschaue, kann ich sehen, dass meine ausgewählte Anwendung alle 3 Anforderungen erfüllt.

Jetzt gehe ich dazu über, zu bestimmen, auf welche Zero-Trust-Säule ich mich in dieser Iteration konzentrieren soll – hier sind die Säulen:

Genauso wie Sie bei der Identifizierung der zu schützenden Anwendungen in dieser Phase einen sehr fokussierten Ansatz verfolgen sollten, sollten Sie eine ähnliche Haltung einnehmen, wenn Sie bestimmen, wie Sie Zero Trust selbst angehen. Der Versuch, jede einzelne Säule in einem Zyklus anzugehen, wäre ehrgeizig und unrealistisch – da Sie wahrscheinlich eine Vielzahl von Kontrollen und Technologien implementieren müssten, was das empfohlene Ziel, relativ schnelle und messbare Fortschritte zu erzielen, behindern würde.

Forrester bietet ein Zero Trust Maturity Model Assessment Tool an, um Praktikern dabei zu helfen, Lücken bei der Einführung von Zero Trust in ihrem Unternehmen zu identifizieren, und diese Ergebnisse können verwendet werden, um die spezifische(n) Zero-Trust-Säule(n) zu identifizieren, auf die sie sich konzentrieren sollten. Nehmen wir an, Sie haben diese Bewertung für die von mir ausgewählte Anwendung durchgeführt, und sie identifiziert erhebliche Lücken im Schutz von Workloads , auf denen die Anwendung ausgeführt wird – und hebt insbesondere hervor, dass sie über mein gesamtes Netzwerk leicht zugänglich sind. Dies würde dazu führen, dass Sie sich in dieser speziellen Iteration auf den Schutz der Workloads konzentrieren, die Ihre Anwendung hosten, um sicherzustellen, dass Sie in diesem Bereich eine hervorragende Sichtbarkeit erhalten.

Schritt 3: Festlegen des genauen Steuerelements

Der Workload-Schutz umfasst viele Sicherheitsfunktionen, einschließlich, aber nicht beschränkt auf die effektive Sicherung und das Patchen des Betriebssystems und aller installierten Anwendungen, hostbasierte Bedrohungsschutzkontrollen wie Antivirus, EDR, Überwachung der Dateiintegrität, hostbasierte Firewalls usw.

Schritt 2 des Zero Trust Maturity Assessment hat den übermäßigen Netzwerkzugriff auf die Anwendungs-Workloads als die größte Lücke in Zero Trust identifiziert, daher empfehle ich, sich auf hostbasierte Firewalls oder allgemeiner Mikrosegmentierung als Sicherheitskontrolle zu konzentrieren, um Ihre Anwendung auf ihrem Weg zu Zero Trust einen Schritt weiter voranzutreiben.

Aus meiner persönlichen Erfahrung als Praktiker, bevor ich zu Illumio kam, weiß ich, dass Sie für eine effektive Implementierung der Mikrosegmentierung einen hervorragenden Einblick in die vor- und nachgelagerten Abhängigkeiten Ihrer Anwendung benötigen, damit Sie über die richtigen Informationen verfügen, um die auf Whitelists basierenden Zero-Trust-Richtlinien mit den geringsten Rechten zu erstellen und zu validieren, die Ihre Workloads schützen.

Wenn Sie sich also auf den Schutz der Workload und die damit verbundene Transparenz und Analyse konzentrieren und weiter klargestellt haben, dass Sie in dieser Phase nurMikrosegmentierungskontrollen erstellen möchten, sind Sie jetzt bereit, die Eingabedaten zu identifizieren, die erforderlich sind, um diese Vision Wirklichkeit werden zu lassen. Und genau darauf werde ich mich in der nächsten Ausgabe dieser Serie konzentrieren.

Du kannst es kaum erwarten, meinen nächsten Beitrag zu lesen, um mehr zu erfahren? Besuchen Sie unsere Seite darüber, wie Sie Ihre Zero-Trust-Strategie mit Mikrosegmentierung operationalisieren können, um einen Einblick zu erhalten.

.png)