Was ist bei einem Cybervorfall zu tun, Teil 2: Nicht-technische Reaktion

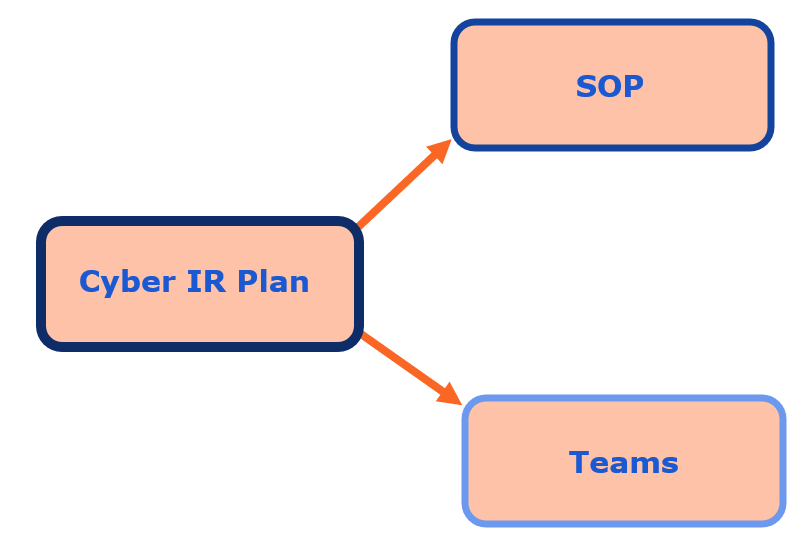

Wie im ersten Teil dieser Serie besprochen, ist die erste technische Reaktion nach einem Cybervorfall entscheidend, um den Vorfall einzudämmen und weiteren Datendiebstahl zu verhindern. Wenn das Ausmaß des Cybervorfalls in Sicht kommt, ist es wichtig, auch kleinere Details zu notieren, die sich bei der Gestaltung der nicht-technischen Reaktion als nützlich erweisen können. Ein Plan zur Reaktion auf Cybervorfälle muss fest verankert sein. Gartner definiert dies als:

Dieser auch als "Computer Incident Response Plan" bezeichnete Plan wird von einem Unternehmen formuliert, um auf potenziell katastrophale, computerbezogene Vorfälle wie Viren oder Hackerangriffe zu reagieren. Das CIRP sollte Schritte enthalten, um festzustellen, ob der Vorfall von einer bösartigen Quelle stammt – und wenn ja, um die Bedrohung einzudämmen und das Unternehmen vom Angreifer zu isolieren.

Der Plan informiert über die Zusammensetzung der zuständigen Teams, die sich um eventuell auftretende Vorfälle kümmern. Ein Beispiel kann sein:

- Ersthelfer

- Taktisch (Sicherheit)

- Team-Koordinator (C-Level)

- Legal

- Öffentlichkeitsarbeit

Die Ersthelfer sind in der Regel die IT-Helpdesks, die in der Regel mit IT-bezogenen und Break/Fix-Problemen in der Organisation befasst sind. Wenn es sich bei einem gemeldeten Problem um Sicherheitsprobleme handelt, wird es schnell an das taktische (Sicherheits-)Team weitergeleitet, das je nach Schwere des Vorfalls ein spezialisierteres externes Incident-Response-Team einbeziehen kann. Dieses Team ist dann für die detailliertere forensische Untersuchung und Ursachenanalyse verantwortlich. In der Regel erhält eine Führungskraft, wie z. B. ein CIO oder CISO, regelmäßige Updates, die an das Top-Management weitergeleitet werden können, insbesondere im schwerwiegenden Fall einer Datenschutzverletzung. Sollte es zu einem Bedarf an juristischer oder PR-Kommunikation kommen, sollten die jeweiligen Teams eingebunden werden. Alle diese Schritte sollten Teil der Standardarbeitsanweisung (SOP) als Teil des Gesamtplans sein.

Alle Mitarbeiter innerhalb des Unternehmens sollten sich auch über die Meldelinien im Klaren sein, falls es zu einem Vorfall kommt. Wenn sich die Mitarbeiter der Bedeutung einer solchen Richtlinie nicht bewusst sind, wird es äußerst schwierig sein, einen effektiven Cyber-Reaktionsplan zu erstellen.

Zum Beispiel sollte ein Mitarbeiter, der eine verdächtige E-Mail erhält, einen solchen Vorfall sofort melden, damit das richtige technische Personal feststellen kann, ob es sich um einen bösartigen Vorfall handelt. Es kann auch sein, dass ein Alarm in einem der Cyber-Monitoring-Systeme des Unternehmens ausgelöst wird. In den meisten Fällen zielen Bedrohungsakteure auf das schwächste Glied, den Endbenutzer, ab, und das Versäumnis, scheinbar triviale Vorfälle zu melden, kann den Unterschied ausmachen, ob die Anfänge einer größeren bösartigen Kampagne erkannt werden oder nicht.

Der nicht-technische Antwortteil befasst sich also mit Richtlinien, Verfahren und Prozessen, die Folgendes umfassen:

- Bewertung von Vorfällen

- Meldung von Vorfällen

- Regulatorische Berichterstattung

- Offenlegung

Bewertung von Vorfällen

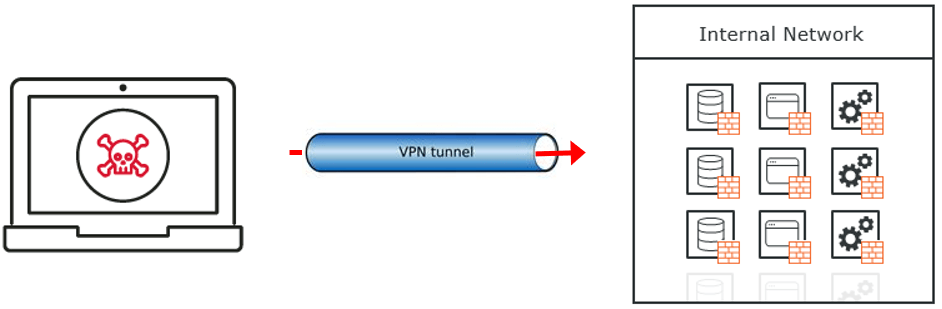

Es ist wichtig, eine erste Einordnung eines Cybervorfalls auf der Grundlage der derzeit bekannten Informationen vorzunehmen. Das mögliche Auswirkungsniveau sollte das Worst-Case-Szenario sein, auch wenn nicht alle Details vorliegen. Wie im Referenzbeispiel, das in der ersten technischen Reaktion besprochen wurde, kann jede Ressource, auf die das kompromittierte Konto Zugriff hat, ebenfalls betroffen sein, wenn der Cybervorfall eine interne Kompromittierung des Benutzerkontos beinhaltet.

Dabei kann es sich um Ressourcen wie VPN- oder Remote-Zugriff, E-Mail-Zugriff und Intranet-Ressourcenzugriff handeln, insbesondere in Fällen, in denen zum Zeitpunkt des Vorfalls keine Multi-Faktor-Authentifizierung oder maschinelle Authentifizierungskontrollen verwendet wurden.

Das potenzielle Auswirkungsniveau sollte das Leitmotiv für die technische Reaktionsphase sein. Sobald das volle Ausmaß des Vorfalls untersucht und mit einiger Sicherheit bestimmt wurde, kann die bekannte Folgenabschätzung bestätigt werden. In diesem Fall ist es durchaus möglich, dass die Auswirkungen und Auswirkungen des Vorfalls nicht so schwerwiegend sind, wie ursprünglich angenommen.

Die Bewertung der ersten Auswirkungen eines Vorfalls ist ein entscheidender Schritt. Es bietet die Möglichkeit, fundierte Entscheidungen über andere Schritte zu treffen, z. B. über die Art eines formellen Berichts an die Regulierungsbehörden, ob eine Offenlegung der öffentlichen Kommunikation erforderlich sein kann oder ob Hintergrundprotokolle aktiviert werden sollten. In jedem Fall ist es am besten, das Worst-Case-Szenario anzunehmen, bis das Gegenteil bewiesen ist.

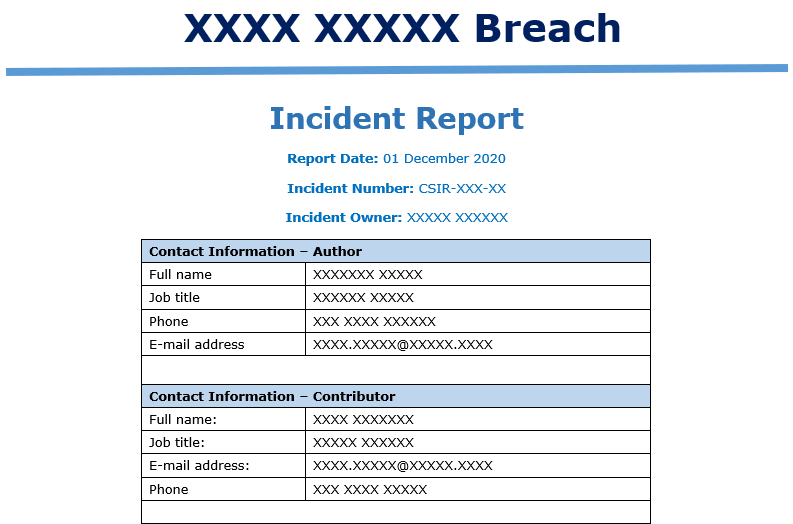

Schadensbericht

Auch wenn ein Cybersicherheitsvorfall nicht automatisch mit einer schwerwiegenden Sicherheitsverletzung gleichzusetzen ist, ist es dennoch unerlässlich, einen Vorfall zu melden. In der ersten Instanz handelt es sich dabei um einen formellen internen Bericht, in dem einige wichtige Aspekte des Vorfalls aufgeführt sind. Der Bericht sollte die Incident-ID und den Incident-Eigentümer eindeutig identifizieren.

Der formelle Bericht sollte auch einige nützliche Informationen enthalten, wie z. B. die Art des Vorfalls, eine Zusammenfassung des Vorfalls, den Zeitplan, die Auswirkungen und die Ursachenanalyse, alle Abhilfe- oder Wiederherstellungsmaßnahmen und schließlich alle Lehren aus dem spezifischen Vorfall. Ein Beispiel sieht wie folgt aus:

- Datum des Vorfalls

- Vorfall-ID

- Verantwortlicher für den Vorfall

- Zusammenfassung des Vorfalls

- Zeitleiste des Vorfalls

- Detail des Vorfalls

- Wirkungsanalyse

- Grundursache

- Sanierung und Wiederherstellung

- Lehren

- Anhang

Der Bericht sollte Details zu den betroffenen Benutzern und ihren Konten sowie eine Zeitleiste der Vorkommnisse vor, während und nach dem Vorfall enthalten. Die betroffenen Ressourcen der Organisation, wie z. B. Computersysteme, Daten oder Websites, sollten ebenfalls detailliert aufgeführt werden. Dies wird als Grundlage für die abschließende Wirkungsanalyse und Ursachenanalyse dienen. Alle Meldungen sollten ordnungsgemäß abgelegt und dann nach Abschluss für jeden gemeldeten Vorfall katalogisiert werden.

Regulatorische und öffentliche Offenlegung

Im Umgang mit Aufsichtsbehörden müssen je nach Branche eines Unternehmens (Gesundheitswesen, Finanzen, Transport oder Einzelhandel) spezifische Rahmenbedingungen und Vorschriften befolgt werden. Es wird auch allgemeine Compliance-Vorschriften geben, die sich über verschiedene Branchen erstrecken, wie z. B. die DSGVO, insbesondere bei Vorfällen, bei denen es um personenbezogene Daten von Kunden oder Mitarbeitern geht. Hier kann es auch notwendig sein, die Strafverfolgungsbehörden zu informieren. Dabei kann es sich um die zuständige Strafverfolgungsbehörde handeln, die für die Entgegennahme solcher Meldungen zuständig ist. Im Falle von Organisationen, die auch Verteidigung leisten oder Teil einer als kritische nationale Infrastruktur geltenden Infrastruktur sind, kann es aufgrund regulatorischer Anforderungen bereits eine klare Meldelinie an eine solche Behörde geben.

Auch die rechtliche Seite des Vorfalls sollte in erheblichem Maße berücksichtigt werden. Auch hier gilt: Wenn es sich bei dem Vorfall um eine Datenschutzverletzung bei personenbezogenen Daten handelt, sollte auch auf eine mögliche rechtliche Anfechtung angemessen vorbereitet sein. Organisationen sollten kompetenten Rechtsrat einholen. Der Rechtsberater sollte auch über den Inhalt aller Offenlegungen informieren und darüber, wer innerhalb der Organisation eine solche Offenlegung formell vornimmt. Zu einem solchen Unterteam gehören möglicherweise:

- C-Level (CIO / CISO oder gleichwertig)

- Leiter des Incident Response Teams (technisch)

- Legal

- Öffentlichkeitsarbeit

Wenn eine erhebliche Datenschutzverletzung bestätigt wird – was bedeutet, dass auf personenbezogene Daten oder Kundendaten unangemessen zugegriffen wurde – kann es erforderlich sein, eine öffentliche Ankündigung zu machen. Dies ist einer der heikelsten Teile der nicht-technischen Reaktion, da er direkte oder indirekte negative Folgen für die Organisation in rechtlicher und finanzieller Hinsicht haben kann. Daher ist es von größter Bedeutung, dass ein kompetentes PR-Team konsultiert wird, wie eine solche Offenlegung am besten zu handhaben ist. In den meisten Fällen wird der Rechtsrahmen bestimmen, wann und wie eine Offenlegung vorzunehmen ist. Sie wird auch festlegen, wann und wie die Regulierungsbehörden einbezogen werden sollen.

Es sollte jetzt klar sein, dass das Dokument zur Cybersicherheitsrichtlinie jedes Unternehmens einen Plan zur Reaktion auf Cybervorfälle enthalten sollte. Sie benötigen ein ständiges Reaktionsteam und eine klare und umsetzbare Standardarbeitsanweisung (SOP). Alle Mitarbeiter, Auftragnehmer und angeschlossenen Mitarbeiter sollten sich der Cyber-Richtlinien und der Meldelinien voll bewusst sein. Lokale und internationale Organisationen wie NIST stellen öffentliche Rahmenbedingungen für die Planung von Incident Response zur Verfügung. Wenn es um die Reaktion auf Cybervorfälle geht, ist die Planung und Vorbereitung der ultimative Schlüssel zum Erfolg, unabhängig von der Größe oder Statur eines Unternehmens, insbesondere in dieser Ära der"Annahme von Sicherheitsverletzungen".

.png)