Bishop Fox: Testen der Wirksamkeit von Zero-Trust-Segmentierungen gegen Ransomware

Der Wettlauf um Innovationen zwischen Cybersicherheit und Ransomware fühlt sich oft wie ein endloses Katz-und-Maus-Spiel an. Die ständige Arbeit von Organisationen, um besser geschützt zu bleiben, wurde oft mit frustrierend wenig Boden gewonnen.

Woran liegt das? Diese Frage beantworten Paul Dant, Senior Director for Cybersecurity Strategy bei Illumio, und Trevin Edgeworth, Red Team Practice Director bei Bishop Fox, in ihrem Webinar " Verbesserung Ihrer Ransomware-Abwehr durch Zero-Trust-Segmentierung" in diesem Monat.

Laden Sie ein Exemplar des Ransomware Scenario Emulation 2022: Assessment Report von Bishop Fox herunter, um zu sehen, wie Zero Trust Segmentation Angreifer in weniger als 10 Minuten ineffektiv macht.

Wie Ransomware den Bemühungen um Cybersicherheit immer einen Schritt voraus ist

Dant und Edgeworth erklärten, warum Ransomware den besten Bemühungen der Cybersicherheitsbranche immer einen Schritt voraus zu sein scheint.

"Ich denke, wir sind besser geworden, aber gleichzeitig sind es auch die Gegner", sagte Edgeworth, ein jahrzehntelanger Veteran der offensiven Cybersicherheit. "Die Bedrohungsakteure entwickeln sich genauso weiter wie wir. Sie haben ausgeklügelte, von Menschen geführte Arten von Angriffen, die auf jede Umgebung zugeschnitten sind."

Ein weiteres Problem, das Edgeworth hervorhob, waren grundlegende Best Practices für die Sicherheit: "Vince Lombardi, der legendäre Football-Trainer, hielt einmal einen Football hoch und sagte zu seinen Spielern: 'Das ist ein Football.' Lombardi motivierte seine Spieler, indem er sie aufforderte, sich auf das Wesentliche zu besinnen. Diese langweiligen Grundlagen sind es, die zu erfolgreicher Cybersicherheit führen."

Schließlich gibt es noch die laterale Bewegung , d. h. die Art und Weise, wie sich Ransomware und Sicherheitsverletzungen in einem Netzwerk verbreiten.

"Was es [für Ransomware] zu einfach macht, ist die Möglichkeit, sich seitlich zu bewegen, selbst wenn es sich nur um ein einzelnes kompromittiertes System in einem bestimmten Netzwerk handelt", so Dant. Hacker nutzen allzu oft eine einzelne Schwachstelle in einer Angriffsfläche als Einfallstor aus, um laterale Bewegungen zu machen und ein Unternehmen nach seinen wichtigsten Vermögenswerten zu durchsuchen. Dies ermöglicht es Hackern, den größten Schmerz und die größte Dringlichkeit zu verursachen.

Schaffung der perfekten Testumgebung für die Zero-Trust-Segmentierung

Wie können sich Unternehmen also besser auf diesen Ansturm von Tools und Möglichkeiten vorbereiten, die Hackern zur Verfügung stehen?

Bishop Fox hat eine ausgeklügelte Methodik entwickelt, um die Illumio Zero Trust Segmentation Platform gegen die Feinheiten realer Angriffe zu testen.

Edgeworth beschrieb eine Art Testumgebung mit scharfer Munition, in der Bishop Fox die Rolle beider Seiten, der Angreifer und der Verteidiger, spielte.

"Da Bishop Fox sowohl auf der roten als auch auf der blauen Seite spielte, wollten wir die Methodik so gestalten, dass das Potenzial für Verzerrungen reduziert wird", sagte Edgeworth. "Wir wollten ein möglichst realistisches Szenario entwerfen und dieses Szenario in einer Vielzahl verschiedener defensiver Konfigurationen durchspielen. Dies würde es uns ermöglichen, zu vergleichen und gegenüberzustellen, wie sich jede dieser Umgebungen gegen einen ähnlichen Angriff geschlagen hat."

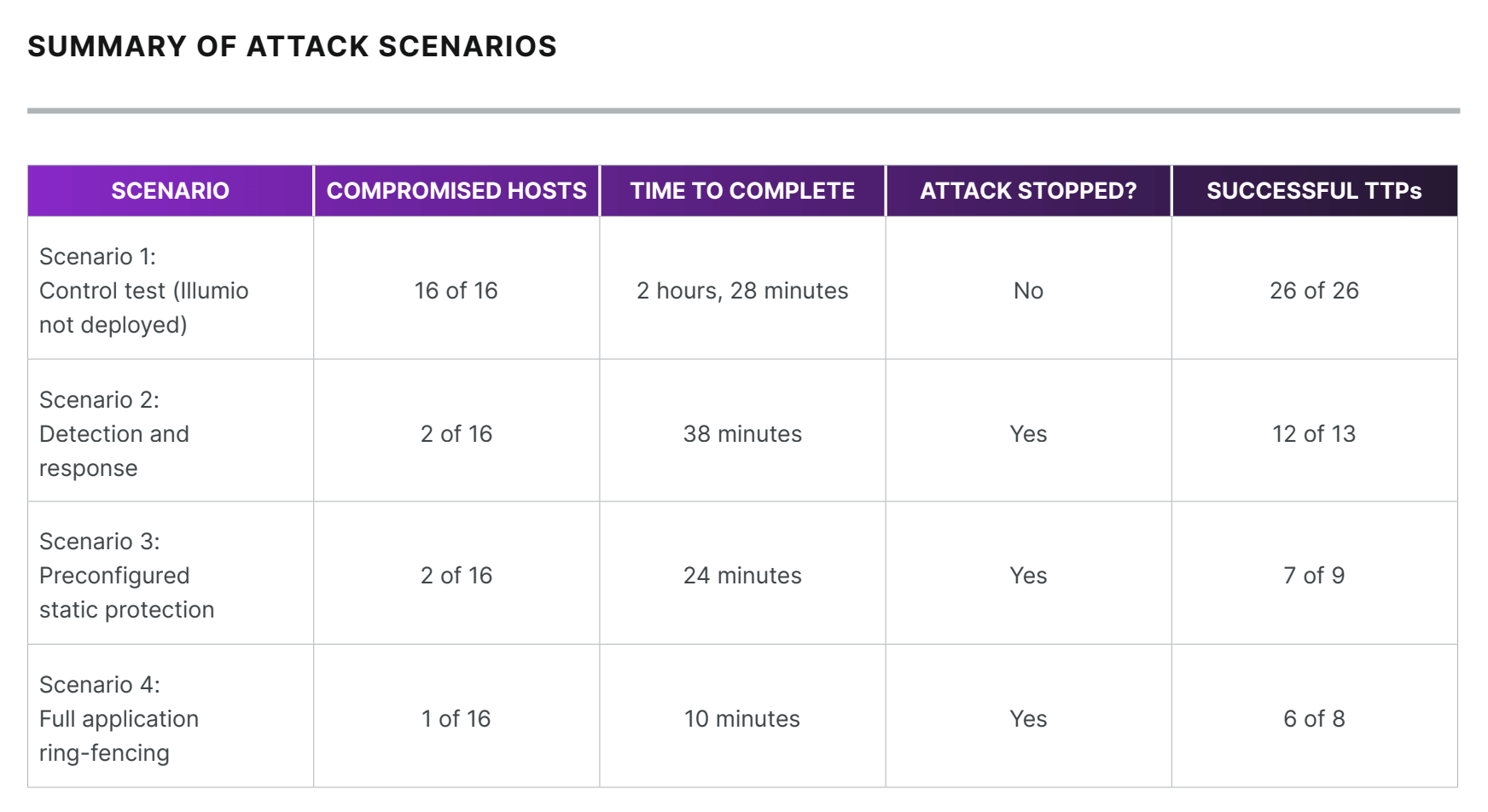

Die Methodik erforderte vier verschiedene Verteidigungskonfigurationen, von denen jede robuster war als die vorherige:

- Ein unberührtes Steuerungsszenario ohne Illumio-Fähigkeiten

- Ein Detection-and-Response-Modell nur mit Überwachungsmodus

- Ein vorkonfigurierter statischer Schutz mit einer grundlegenden Segmentierungsrichtlinie, die auf bekannte und gängige Ransomware-Stämme abgestimmt ist

- Vollständiges Application Ring Fencing, einschließlich benutzerdefinierter Illumio Zero Trust Segmentation-Richtlinie mit eigenen Regeln

Jede Konfiguration wurde gegen dasselbe Angriffsmuster getestet, so dass umfassende Daten gesammelt werden konnten, um die Effektivität jedes Systems zu messen. Als ethischer Hacker in der Vergangenheit bemerkte Dant die Genauigkeit des Tests, die unglaublich gut den Erwartungen an die Angriffe von Angreifern auf Unternehmen entsprach.

Interpretieren der Emulationsdaten von Bishop Fox

Nach jeder Phase des Tests machten die daraus resultierenden Daten alles glasklar.

Bei jedem emulierten Angriff von Bishop Fox gab es weniger kompromittierte Hosts, kürzere Zeiten, um sie zu erkennen und einzudämmen, und weniger erfolgreiche TTPs, die von den Angreifern ausgeführt wurden.

Nachdem Illumio Core in Phase 4 vollständig eingesetzt war, wurde der Angriff in erstaunlichen 10 Minuten vereitelt.

"Es gibt keinen besseren Weg, dies zu beweisen, als die Bedrohung in Ihrer Umgebung tatsächlich zu simulieren und diese Ergebnisse zu analysieren", betonte Edgeworth.

Die Strenge der Testumgebung von Bishop Fox legitimierte die Zero-Trust-Segmentierung und die Illumio Zero-Trust-Segmentierungsplattform weiter.

"Ich kann sehr gut erkennen, dass die Zero-Trust-Segmentierung eine so gültige Kontrolle ist, um laterale Bewegungen zu verhindern", sagte Dant. "Wir erreichen nicht nur ein neues Maß an Transparenz, sondern geben einem Unternehmen auch die Gewissheit, dass ZTS es einem Angreifer sehr schwer machen würde, diesen Angriff auszuführen, wenn er in der Lage ist, einen Punkt im Netzwerk zu kompromittieren."

Kontaktieren Sie uns , um eine Beratung und Demo mit unseren Illumio-Experten zu vereinbaren.

.png)