5 Zero-Trust-Mythen von John Kindervag und Michael Farnum

Im Jahr 2010 veröffentlichte John Kindervag No More Chewy Centers: Introducing The Zero Trust Model Of Information Security, einen Bericht, in dem das von ihm entwickelte neue Konzept von Zero Trust detailliert beschrieben wird.

In den fast 15 Jahren, seit er das Konzept eingeführt hat, wurde es in der Cybersicherheitsbranche weit verbreitet. Aber seine Definition ist im Laufe der Zeit auch missverstanden worden. Es sind mehrere Zero-Trust-Mythen aufgetaucht, die Unternehmen in die Irre führen, wenn sie auf Cyber-Resilienz hinarbeiten.

Kindervag, jetzt Chief Evangelist bei Illumio, ist bereit, die Dinge richtig zu stellen. Aus diesem Grund diskutierte er mit Michael Farnum, beratender CISO bei Trace3, in einem Kamingespräch über die gängigsten Zero-Trust-Mythen in der Branche und die Wahrheiten dahinter.

Sehen Sie sich die vollständige Diskussion auf Abruf an und lesen Sie weiter, um die Wahrheit über den Erfinder von Zero Trust und einen führenden Sicherheitsexperten zu erfahren.

John Kindervags Definition von Zero Trust

Der einzigartige Titel des Kindervag-Berichts, No More Chewy Centers, stammt von einem alten Sprichwort der Informationssicherheit, wie er sagt: "Wir wollen, dass unser Netzwerk wie ein M&M ist, mit einem harten, knusprigen Äußeren und einem weichen, zähen Zentrum." Das Motto basiert auf dem traditionellen Trust-Modell der Cybersicherheit. Es wird davon ausgegangen, dass Angreifer nicht an der "harten Außenseite" des gesicherten Netzwerkperimeters vorbeikommen können.

Kindervag erklärt jedoch: "In der heutigen neuen Bedrohungslandschaft ist dies kein wirksames Mittel mehr, um die Sicherheit durchzusetzen. Sobald ein Angreifer die Shell überwunden hat, hat er Zugriff auf alle Ressourcen in unserem Netzwerk."

Das Zero-Trust-Modell ist die Antwort von Kindervag auf dieses alte Sicherheitsmodell.

"Zero Trust ist eine Strategie. Es ist kein Produkt. Man kann es nicht kaufen", sagte er.

Zero Trust wurde entwickelt, um zwei Dinge zu tun:

- Stoppen Sie Datenschutzverletzungen (Kindervag definiert Datenschutzverletzungen als Vorfälle, bei denen sensible oder regulierte Daten aus einem Netzwerk oder System in die Hände eines böswilligen Akteurs exfiltriert wurden)

- Verhindern Sie, dass Cyberangriffe erfolgreich sind

Zero Trust bietet eine Roadmap, um diese beiden Dinge auf strategischer Ebene zu erreichen. Es hilft Ihnen, die richtigen Taktiken und Technologien zu finden.

"Cybersicherheit ist eine Reise, kein Ziel. Ich denke, das Gleiche gilt für Zero Trust", bemerkte er.

Die 5 Schritte von Kindervag zu Zero Trust

- Definieren Sie Ihre Schutzfläche: Sie können die Angriffsfläche nicht kontrollieren, da sie sich ständig weiterentwickelt, aber Sie können die Schutzfläche Ihres Unternehmens in kleine, leicht bekannte Teile verkleinern. Die Schutzoberfläche umfasst in der Regel ein einzelnes Datenelement, einen Dienst oder eine Ressource.

- Kartierung von Kommunikations- und Verkehrsflüssen: Sie können das System nicht schützen, ohne zu verstehen, wie es funktioniert. Die Transparenz Ihrer Umgebungen zeigt, wo Kontrollen erforderlich sind.

- Bauen Sie die Zero-Trust-Umgebung auf: Sobald Sie einen vollständigen Einblick in das Netzwerk erhalten haben, können Sie mit der Implementierung von Kontrollen beginnen, die auf jede Schutzoberfläche zugeschnitten sind.

- Erstellen Sie Zero-Trust-Sicherheitsrichtlinien: Erstellen Sie Richtlinien, die granulare Regeln bereitstellen, die nur zulässigen Datenverkehr den Zugriff auf die Ressource auf der Schutzoberfläche zulassen.

- Überwachen und warten Sie das Netzwerk: Binden Sie Telemetriedaten zurück in das Netzwerk, um eine Feedbackschleife aufzubauen, die die Sicherheit kontinuierlich verbessert und ein ausfallsicheres, antifragiles System aufbaut.

Zero Trust Mythos #1: Es gibt definierte Standards für Cybersicherheit und Zero Trust

"Es gibt keine Cybersicherheitsstandards auf der Welt", sagte Kindervag. Trotz ihrer veröffentlichten Berichte über Zero Trust legen Organisationen wie NIST und CISA keine Cybersicherheitsstandards fest – sie geben nur eine Orientierungshilfe.

"Wenn Sie das Zero Trust Maturity Model (ZTMM) der CISA lesen, sagen sie, dass dies eine Möglichkeit ist, dies zu tun. Sie schreiben überhaupt keine Vorschriften vor, und ich auch nicht", erklärte er.

Das bedeutet auch, dass es keinen Standard für Zero Trust gibt. Jedes Unternehmen ist einzigartig und muss einen einzigartigen Ansatz für den Aufbau von Zero Trust verfolgen. Sicherheitshinweise können sehr hilfreich sein, sind aber nicht unbedingt der beste Weg, dies zu tun.

Zero-Trust-Mythos #2: Sie können Zero Trust erhalten, indem Sie einer Checkliste folgen

In Wahrheit wird die Zero-Trust-Reise jedes Unternehmens anders verlaufen. Das hängt von Ihrer Größe, Ihrem Wachstum, Ihrem Budget und Ihren Ressourcen ab.

"Es geht darum, den Punkt im Reifegradmodell herauszufinden, auf den man sich konzentrieren möchte und was man tun muss, um ihn zu erreichen", erklärte Kindervag.

Kindervag empfiehlt, mit der Schutzoberfläche Ihres Unternehmens zu beginnen. Die Teams müssen sich fragen: Was müssen wir schützen? Dies unterscheidet sich von einem Ansatz, der mit der Angriffsfläche beginnt und einen endlosen, fruchtlosen Kreislauf der Reaktion auf Bedrohungen in Gang setzen kann, anstatt sich proaktiv auf den Schutz der wichtigsten Ressourcen vorzubereiten.

Farnum stimmte zu, dass Unternehmen, die ihre Zero-Trust-Reise mit der Zero-Trust-Reise begonnen haben, oft auf die Angriffsfläche stoßen, aber auf Fallstricke gestoßen sind. Stattdessen ermutigt Trace3 seine Kunden, die fünf Schritte von Kindervag zu Zero Trust zu nutzen, indem sie zunächst ihre Schutzoberfläche identifizieren.

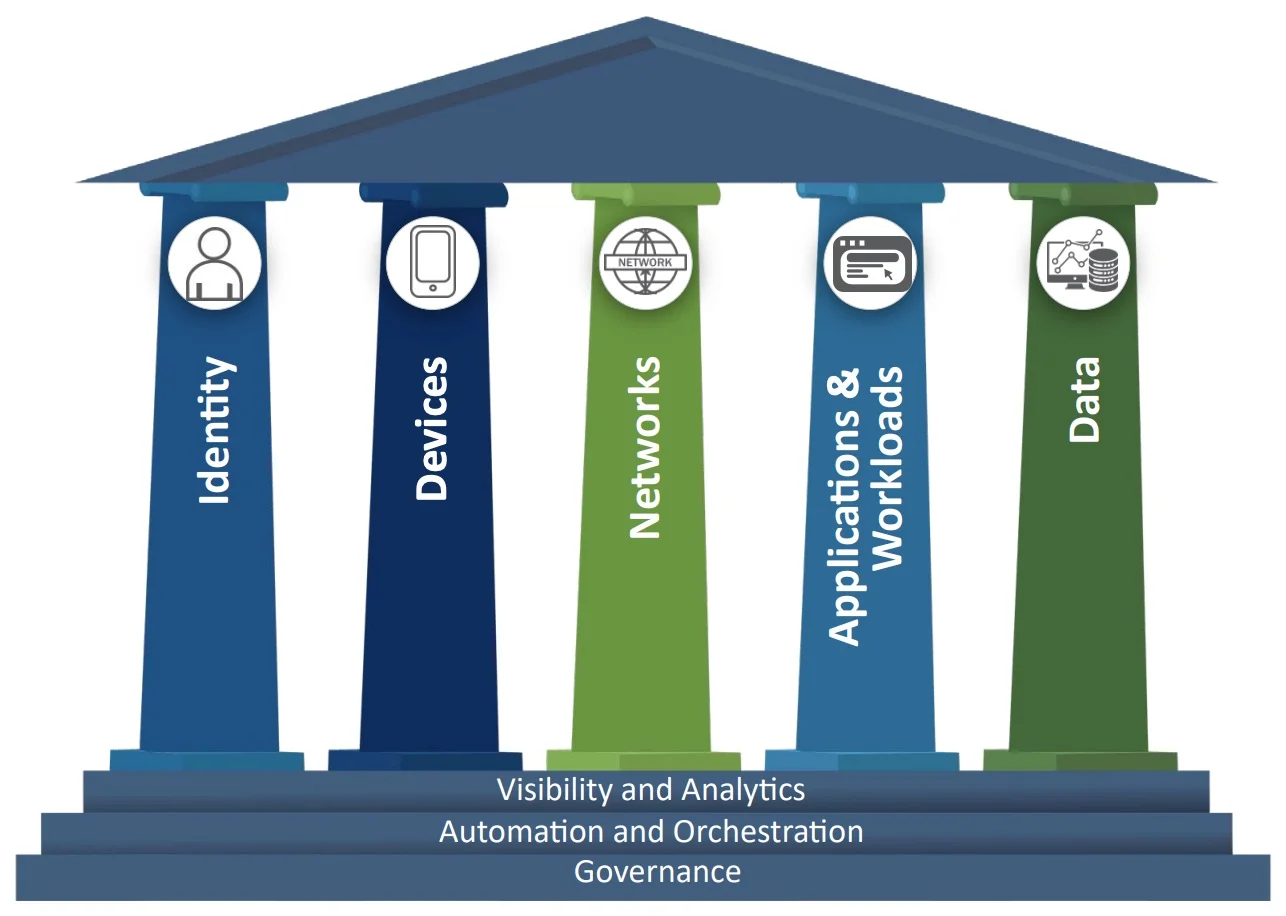

Zero-Trust-Mythos #3: Zero Trust ist nur Identitätssicherheit

Kindervag warnte davor, Zero Trust "zu wörtlich" zu nehmen. Für viele Sicherheitsverantwortliche kann dies so aussehen, als würden sie dem Reifegradmodell zu streng folgen.

"Die Leute haben das Gefühl, dass sie sich zuerst um die Identität kümmern müssen, denn das ist die erste Säule von Zero Trust", sagte Kindervag. Stattdessen ermutigt er Unternehmen, sich ihre einzigartige Schutzoberfläche anzusehen und sich zuerst auf die Zero-Trust-Säule zu konzentrieren, die ihre wichtigsten Ressourcen sichert.

"Man muss es horizontal betrachten, nicht nur vertikal", erklärte Kindervag.

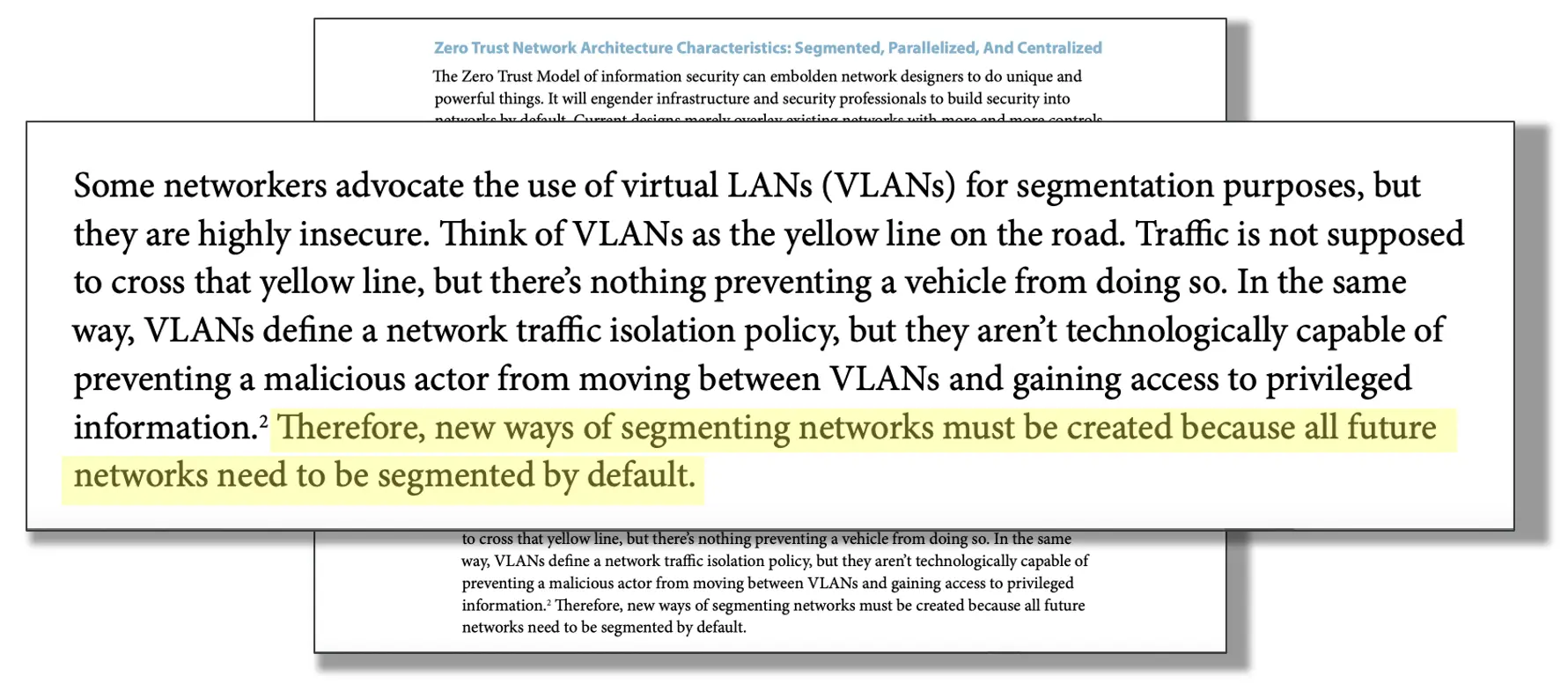

Dies bedeutet oft, dass sich Unternehmen auf die Segmentierung und nicht auf die Identität konzentrieren sollten. Vor 13 Jahren, in seinem zweiten Bericht über Zero Trust, Build Security Into Your Network's DNA: The Zero Trust Network Architecture, stellte Kindervag die Segmentierung in den Mittelpunkt von Zero Trust. Wie er in dem Bericht sagt: "Es müssen neue Wege zur Segmentierung von Netzwerken geschaffen werden, da alle zukünftigen Netzwerke standardmäßig segmentiert werden müssen."

Die Segmentierung, auch Zero-Trust-Segmentierung genannt, ist ein wesentlicher Bestandteil von Zero Trust. Ohne Zero Trust können Sie Zero Trust nicht erreichen.

Zero-Trust-Mythos #4: Der Kauf einer Zero-Trust-Plattform bedeutet, dass Sie Zero-Trust-Sicherheit haben

Wenn Sie in der Cybersicherheitsbranche tätig sind, haben Sie den Begriff "tiefgehende Verteidigung" gehört. Aber für viele Unternehmen hat sich dieses Konzept laut Kindervag zu einem "Aufwand in der Tiefe" entwickelt.

Warum leiden Unternehmen immer noch unter schweren Cybervorfällen, wenn wir mehr denn je für Sicherheitslösungen ausgeben?

"Wenn es bei der Sicherheit darum geht, genug Dinge zu kaufen oder genug Geld auszugeben, dann haben wir es geschafft", sagte Kindervag.

Farnum sagte, er sehe, dass viele Unternehmen Geld für Sicherheitsplattformen ausgeben, ohne vorher zu verstehen, was sie schützen müssen. Trace3 ermutigt Kunden, ihre Meinung über Zero Trust zu ändern, bevor sie weitere Einkäufe tätigen. Sie kehren dazu zurück, Einblick in ihr Netzwerk zu erhalten und zu wissen, was am wichtigsten ist, um sie zu sichern.

Kindervag befürwortete diesen Ansatz. "Wir wollen nur, dass es automatisch auf eine magische Art und Weise wie Feenstaub funktioniert. Aber so funktioniert das nicht. Man beginnt immer mit der schützenden Oberfläche."

Zero Trust Mythos #5: "Zero Trust" ist nur eine neue Verpackung für ein altes Sicherheitskonzept

Einige in der Cybersicherheitsbranche haben die Gültigkeit von Zero Trust in Frage gestellt. Sie haben es als Marketing-Jargon verurteilt, der nur eine neue Verpackung einer alten Idee ist.

Aber für Kindervag zeigt das nur, dass sie das Konzept missverstehen. "Was war Zero Trust vor Zero Trust? Es gab kein Zero Trust. Das war das Problem", sagte er.

Im 20. Jahrhundert lag der Fokus auf der perimeterbasierten Sicherheit. Netzwerke wurden von außen nach innen entworfen: Das Außen war nicht vertrauenswürdig und das Innere war vertrauenswürdig. Dadurch entstanden im Inneren völlig weit geöffnete Flachnetze. Mit diesem Design können Angreifer nicht nur in das Netzwerk eindringen, sondern sich dort für Tage, Wochen, Monate oder sogar Jahre aufhalten.

"Man muss seine Denkweise neu ausrichten", stimmte Farnum zu. "Alle Schnittstellen sollten nicht vertrauenswürdig sein. Nur weil Ihr Netzwerk betriebsbereit ist, heißt das noch lange nicht, dass es sicher ist."

Illumio + Trace3 arbeiten zusammen, um Ihre Zero-Trust-Strategie voranzutreiben

Trace3 ist ein führendes Technologieberatungsunternehmen, das Kunden beim Aufbau, der Innovation und der Verwaltung ihres gesamten IT-Bereichs, einschließlich der Cybersicherheit, unterstützt. Das Unternehmen hat sich mit Illumio zusammengetan, um Kunden beim Aufbau von Zero-Trust-Sicherheit mit Zero-Trust-Segmentierung zu unterstützen.

Zusammen bietet die Partnerschaft einen umfassenden Ansatz für den Aufbau und die Implementierung einer Zero-Trust-Architektur. Durch die Kombination des strategischen Know-hows von Trace3 mit der fortschrittlichen Segmentierungstechnologie von Illumio können Sie einen maßgeschneiderten Zero-Trust-Ansatz finden, der den Sicherheitsanforderungen Ihres Unternehmens entspricht.

Sehen Sie sich das vollständige Gespräch zwischen Kindervag und Farnum auf Abruf an. Kontaktieren Sie uns noch heute , um zu erfahren, wie Illumio + Trace3 Ihrem Unternehmen beim Aufbau von Zero Trust helfen kann.

.png)

.webp)