Ransomware Containment

Découvrez comment Illumio aide à contenir les menaces de ransomware grâce à de puissantes stratégies de microsegmentation pour une défense solide.

.svg)

Articles de blog connexes

Illumio Insights + Check Point: Unified Visibility and Threat Detection

Learn how Illumio Insights and Check Point deliver unified visibility and faster threat detection by correlating firewall telemetry with lateral traffic insights.

.webp)

Le cheval de Troie moderne : comment les attaquants vivent de la terre et comment les arrêter

Découvrez comment les attaquants "vivent de la terre" en utilisant des outils de confiance tels que PowerShell et SSH et comment arrêter les menaces LOTL grâce à la visibilité et au confinement.

.webp)

Au cœur de l'enquête : La chasse aux pirates informatiques à travers les "quatre piliers".

Apprenez les questions clés, les tactiques et les outils pour découvrir les activités malveillantes, tracer le comportement des attaquants et protéger les données critiques dans le paysage complexe des menaces d'aujourd'hui.

.webp)

Larry Ponemon explique pourquoi le confinement - et non la prévention - est l'avenir de la cybersécurité

Larry Ponemon, expert en cybersécurité, explique pourquoi la prévention ne suffit plus et pourquoi l'endiguement, la confiance zéro et un leadership fort sont essentiels pour survivre aux attaques modernes de ransomware.

.webp)

Pourquoi le ransomware Medusa constitue-t-il une menace croissante pour les infrastructures critiques ?

Découvrez comment fonctionne le ransomware Medusa et pourquoi il est si dangereux pour les infrastructures critiques à l'échelle mondiale.

.webp)

Les ransomwares en 2025 : Coût, tendances et moyens de réduire les risques

Découvrez comment les attaquants exploitent les failles de sécurité, pourquoi le ransomware est désormais un modèle économique et comment la microsegmentation peut stopper les menaces dans leur élan.

Étude sur le coût mondial des ransomwares : Ce que les chiffres nous apprennent

Découvrez comment les attaquants s'orientent vers la perturbation des opérations, pourquoi la prévention ne suffit pas et comment la confiance zéro et la microsegmentation limitent l'impact des ransomwares.

Comment répondre à la directive Phobos Ransomware de la CISA avec Illumio ?

Découvrez les conseils de la CISA pour se protéger contre le ransomware Phobos et comment la plateforme de segmentation zéro confiance d'Illumio aide à respecter ces normes.

Contenir les ransomwares à la source grâce à la segmentation zéro confiance

Découvrez pourquoi la menace des ransomwares est si critique et comment parvenir à contenir les ransomwares grâce à la segmentation zéro confiance.

Les attaques contre les services publics sont de plus en plus perturbatrices : Ce que les opérateurs peuvent faire

Découvrez comment les attaques des services publics évoluent et les cinq stratégies que les opérateurs peuvent utiliser pour atténuer les menaces actuelles.

Kubernetes n'est pas à l'abri des ransomwares - et comment Illumio peut vous aider

Découvrez pourquoi le ransomware est un risque de cybersécurité très réel dans Kubernetes que les architectes DevSecOps ne peuvent pas se permettre d'ignorer.

.webp)

AWS et Illumio : Aider le secteur de la santé à moderniser sa réponse aux ransomwares

Rejoignez Illumio le 21 septembre à 9 heures PST pour un webinaire gratuit sur Amazon Web Services (AWS).

Ressources connexes

L'étude sur le coût mondial des ransomwares

Découvrez l'impact réel des ransomwares et les stratégies pour résister à la prochaine attaque inévitable.

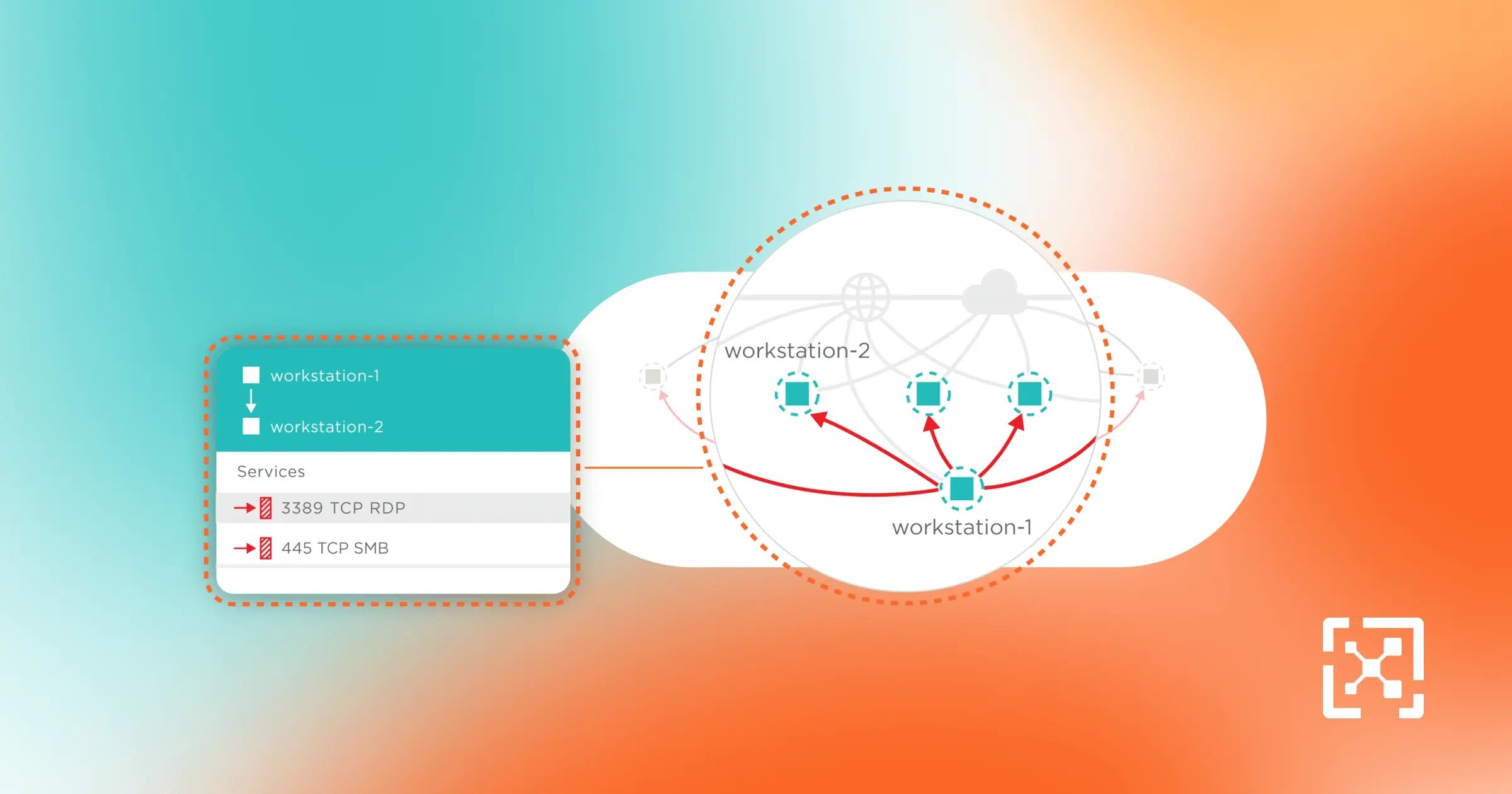

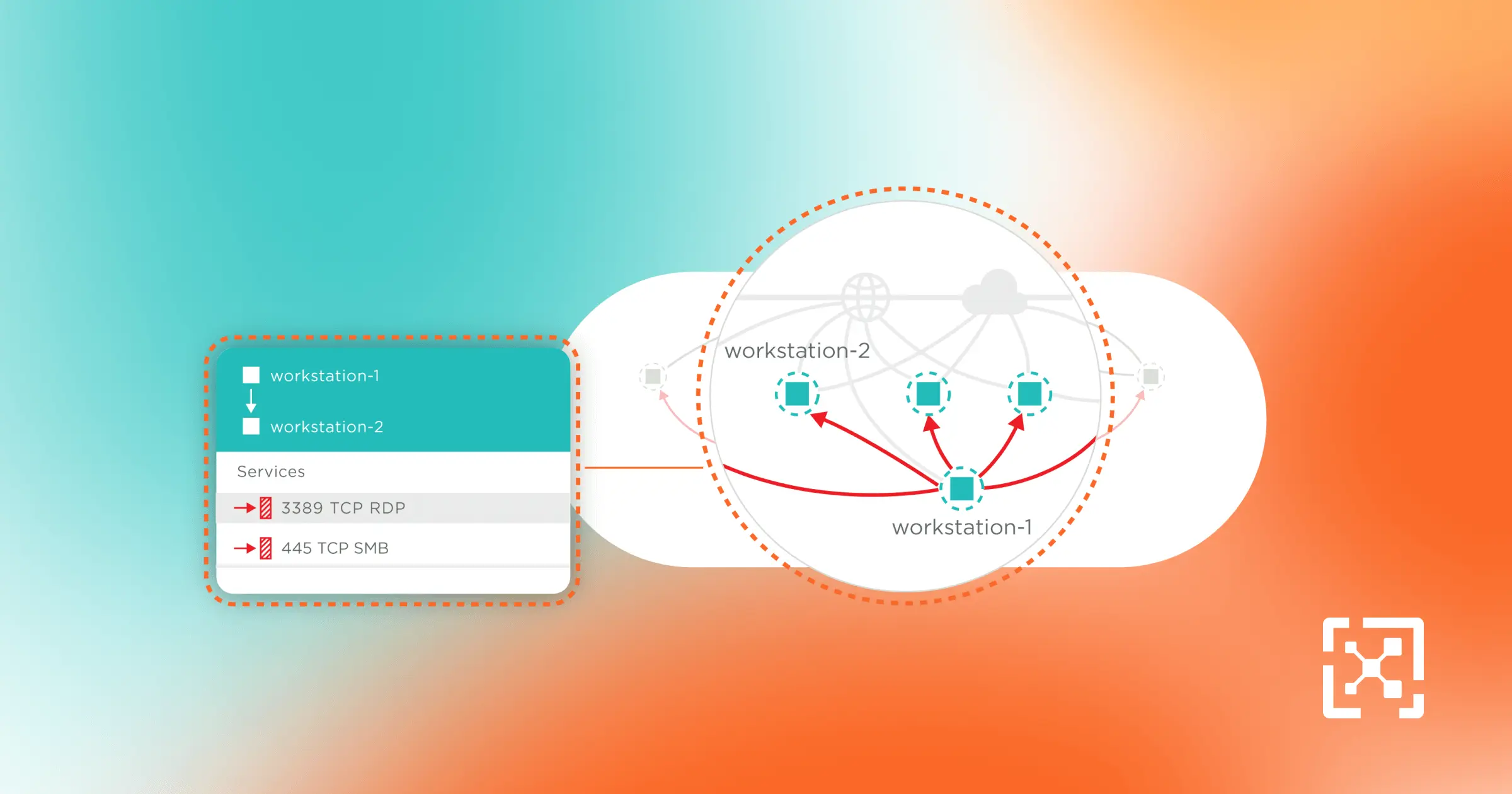

Vidéo explicative sur l'endiguement des ransomwares

Contenez les ransomwares à la source, en empêchant les attaquants de se déplacer latéralement dans vos environnements cloud, sur site ou hybrides.

Contenir les ransomwares avec Illumio

Arrêter et contenir les attaques à la source pour renforcer la cyber-résilience.

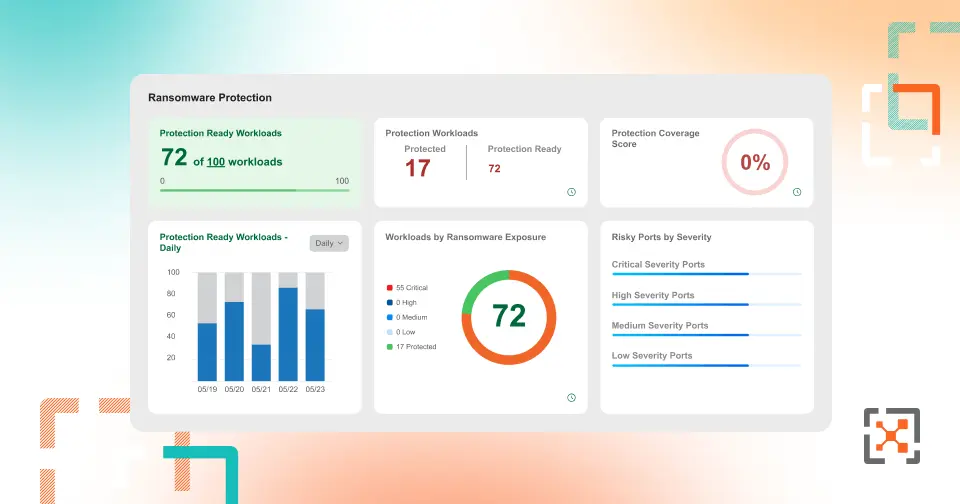

Démonstration du tableau de bord de protection contre les ransomwares

Visualisez les risques et prenez des mesures pour améliorer rapidement la cyber-résilience grâce au tableau de bord de protection contre les ransomwares d'Illumio.

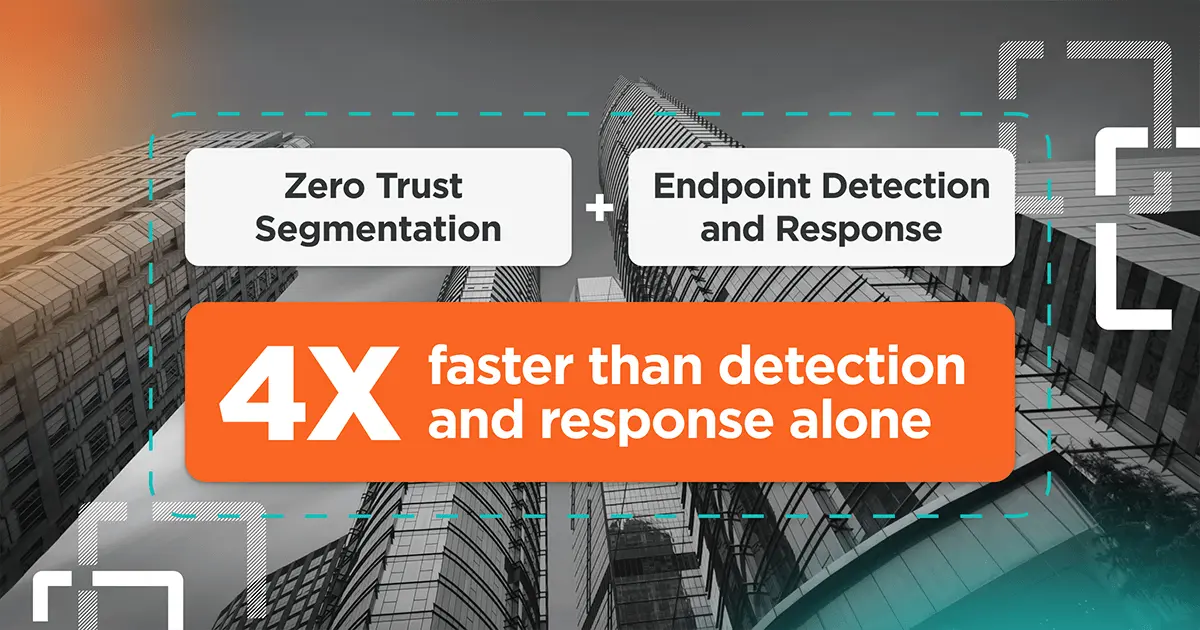

Avantages de la combinaison des ZTS et de l'EDR

Arrêtez les attaques de ransomware près de 4 fois plus vite qu'avec les seules capacités de détection et de réponse.

Principales conclusions de l'émulation du ransomware Bishop Fox

La segmentation zéro confiance empêche les attaques de ransomware de se propager en quelques minutes. Pour en savoir plus, consultez ce résumé des scénarios d'attaques simulées et des principaux résultats.

Emulation du scénario du ransomware Bishop Fox 2022 : rapport d'évaluation

Les attaques émulées par Bishop Fox prouvent que la segmentation zéro confiance permet d'arrêter les cyberattaques en moins de 10 minutes.

Stoppez les ransomwares et isolez les brèches grâce à la segmentation zéro confiance

Découvrez comment Illumio applique les contrôles de sécurité Zero Trust pour stopper la propagation des ransomwares et accroître la cyber-résilience.

Supposons une rupture.

Minimiser l'impact.

Augmenter la résilience.

Vous souhaitez en savoir plus sur la segmentation zéro confiance ?