Visibilité sur la surface d'attaque hybride

Cartographier les actifs et identifier les risques potentiels avec Illumio pour réduire la surface d'attaque

La mise en œuvre des bonnes politiques est impossible si le réseau présente des lacunes.

Le manque de visibilité cache des risques potentiels

Sans pouvoir cartographier les communications entre les actifs, il est impossible de comprendre tous les risques potentiels.

Une vision incomplète rend la réponse difficile

Les outils existants n'offrent pas une visibilité complète ni la souplesse nécessaire pour réagir rapidement à une attaque.

La connaissance des vulnérabilités permet d'évaluer les risques

La visibilité de la façon dont les systèmes vulnérables sont connectés est essentielle pour évaluer le risque d'une ressource individuelle.

Le manque de visibilité réduit la cyber-résilience

L'IA accélère la vitesse et l'impact des cyberattaques

Les acteurs de la menace utilisent des attaques générées par l'IA pour trouver toutes les vulnérabilités et les chemins ouverts, ce qui rend l'identification critique.

Les nouvelles réglementations exigent une cyber-résilienceaccrue

Les récents mandats de l'industrie et de la réglementation en matière de cybersécurité exigent une amélioration de la sécurité des actifs informatiques et électroniques.

Les attaquants veulent perturber les opérations

Les acteurs de la menace se concentrent sur les attaques perturbatrices que les outils de cybersécurité traditionnels ne peuvent pas empêcher.

Identifier et réduire les risques avec Illumio

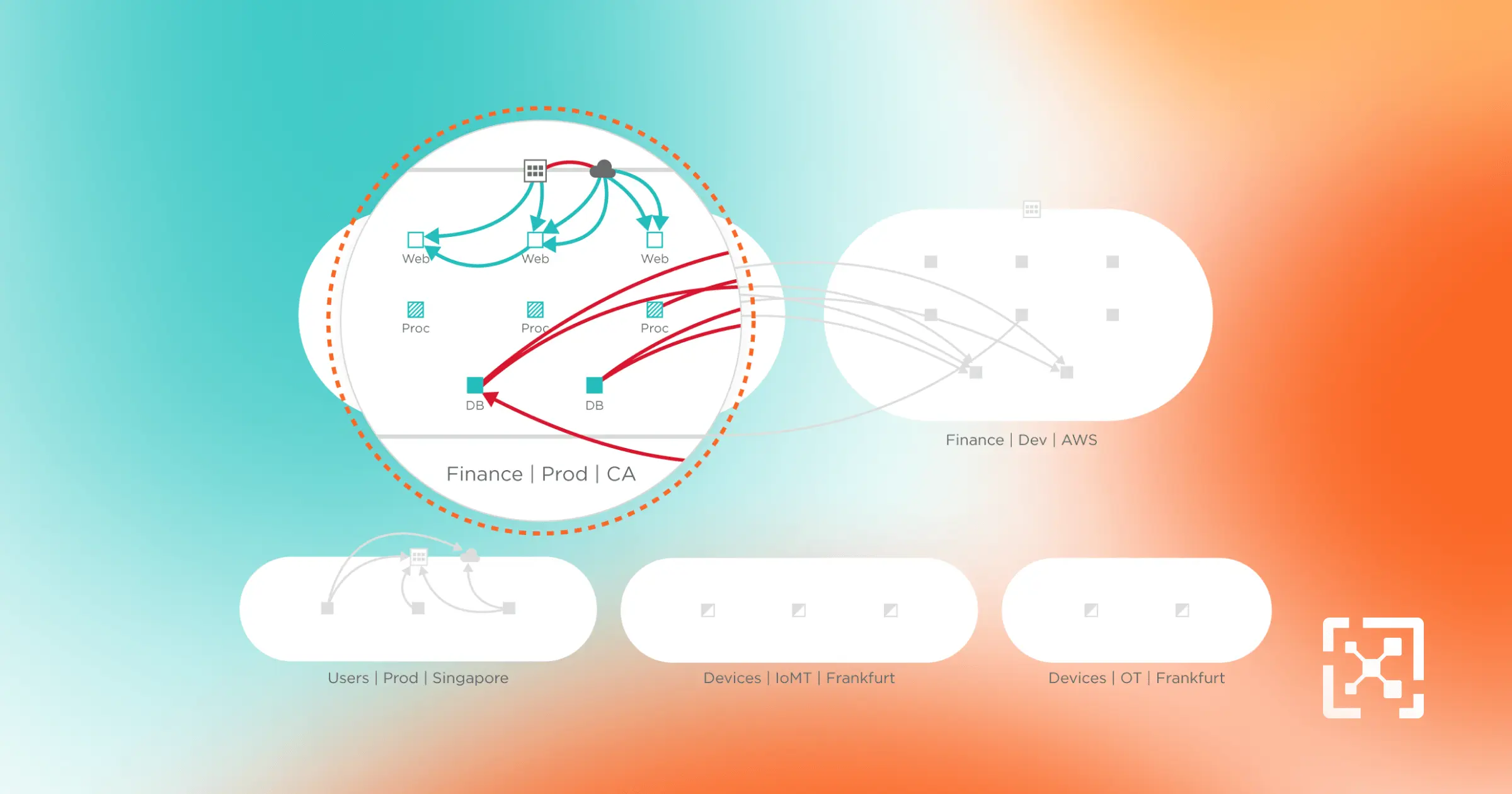

Cartographier les dépendances informatiques et techniques

Simplifiez la conception des politiques de sécurité en comprenant les flux de communication et de trafic.

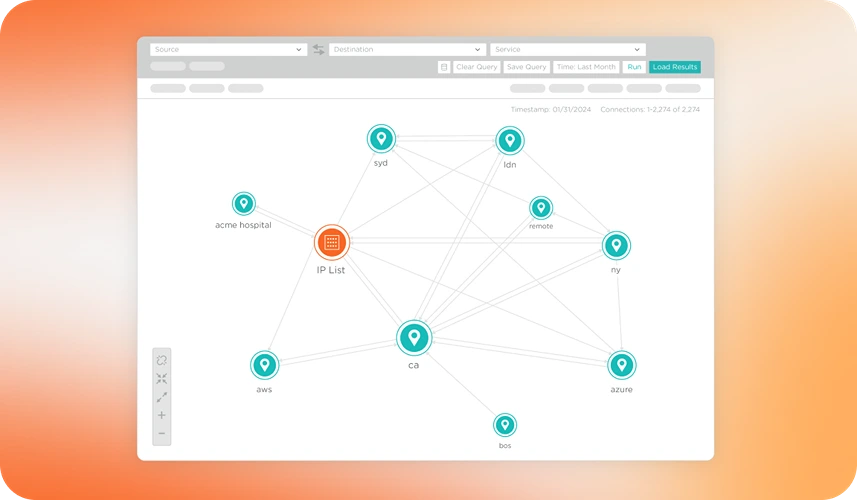

Identifier les risques

Protégez-vous contre les exploits en observant les systèmes présentant des vulnérabilités et la manière dont ils sont connectés.

Audit des ports et des protocoles

Restreignez la circulation des ransomwares en identifiant et en fermant les ports à haut risque.

Repérer et corriger les vulnérabilités

Protégez les actifs critiques en identifiant et en fermant les connexions non essentielles.