Sécuriser la convergence IT/OT avec la segmentation zéro confiance

Illumio assure la continuité des opérations face aux attaques contre les TI et les OT

La sécurité traditionnelle des technologies de l'information ne répond pas aux besoins de l'IdO

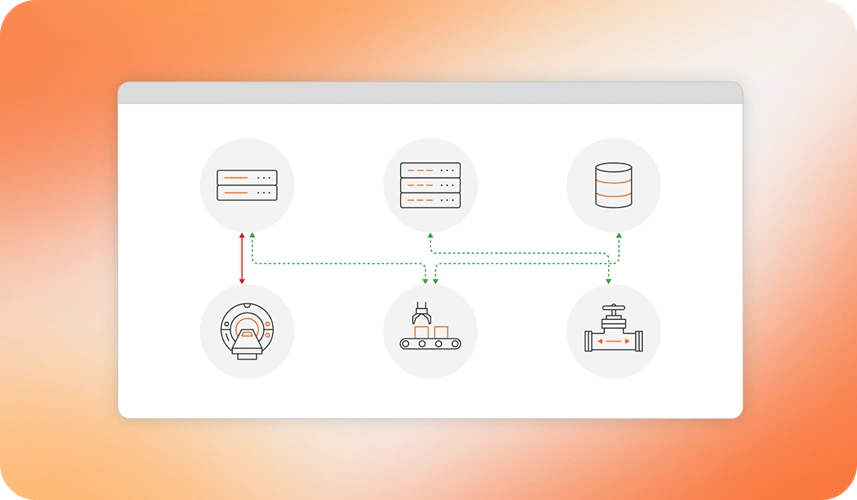

Le risque est impossible à quantifier sans visibilité

Sans la possibilité de cartographier les communications entre les actifs, il est impossible de comprendre tous les risques potentiels.

L'adoption de l'IdO va plus vite que la transformation de la sécurité

La virtualisation des services à la périphérie crée de nouveaux risques de sécurité.

Les vulnérabilités exposent les actifs à des attaques

Lorsque les acteurs de la menace découvrent une vulnérabilité, les équipements OT sont exposés à des exploits qui peuvent interrompre les opérations.

Le maintien des opérations nécessite une cybersécurité IoT adaptée

L'IA simplifie les cyberattaques sur l'IdO

Les attaques évolutives de l'IA cibleront les vulnérabilités de l'IdO pour se propager facilement et discrètement dans un réseau et interrompre les opérations.

Les mandats gouvernementaux exigent une meilleure cyber-résilience

Les nouvelles directives gouvernementales se concentrent sur le renforcement de la sécurité des actifs informatiques afin de protéger la chaîne d'approvisionnement contre des menaces potentiellement catastrophiques.

Les acteurs de la menace veulent mettre fin à leurs activités

Les outils de sécurité traditionnels n'offrent pas la visibilité ou la flexibilité nécessaires pour protéger les environnements informatiques et techniques, ce qui permet aux pirates de perturber les opérations.

Sécurisez la transformation numérique dans l'environnement OT avec Illumio

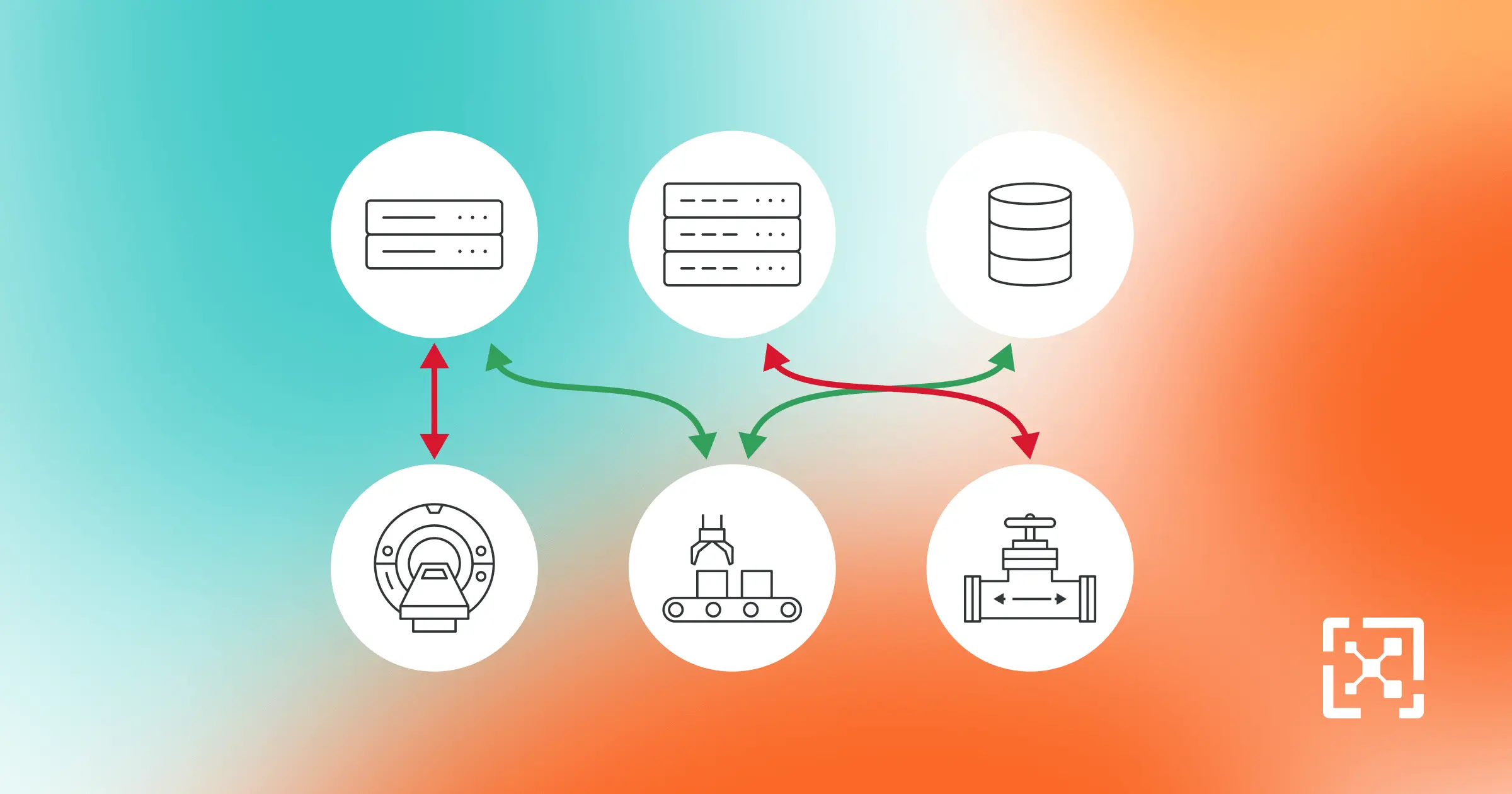

Cartographier les dépendances informatiques et techniques

Simplifiez la conception des politiques de sécurité en comprenant les flux de communication et de trafic.

N'autorisez que ce qui est vérifié

Empêchez la propagation d'attaques telles que les ransomwares en stoppant tout le trafic à l'exception de ce qui est nécessaire aux opérations.

Réduire le risque de vulnérabilité

Si une vulnérabilité est découverte dans un bien, la communication peut être restreinte jusqu'à ce qu'un correctif soit appliqué.

Réagissez plus rapidement et avec plus d'agilité

Adaptez la politique pour chaque système en fonction du contexte et de l'état plutôt que de règles de pare-feu statiques.

.webp)