Comment répondre à la directive Phobos Ransomware de la CISA avec Illumio ?

Le Federal Bureau of Investigation (FBI), la Cybersecurity and Infrastructure Security Agency (CISA) et le Multi-State Information Sharing and Analysis Center (MS-ISAC) ont récemment publié un nouvel avis de cybersécurité visant à informer les organisations gouvernementales et les infrastructures critiques sur la manière de se protéger contre le ransomware Phobos.

Dans ce billet de blogue, découvrez ce qu'est le ransomware Phobos, comment les autorités gouvernementales recommandent de se préparer à Phobos et comment le tableau de bord de protection contre les ransomwares d'Illumio peut aider à mettre en œuvre ces recommandations.

Qu'est-ce que le ransomware Phobos ?

Le ransomware Phobos est lié à plusieurs variantes de ransomware, notamment Elking, Eight, Devos, Backmydata et Faust ransomware. La variante Backmydata a été utilisée lors d'une attaque menée en Roumanie en février 2024, qui a entraîné la mise hors service des systèmes d'une centaine d'établissements de santé.

Cet avis présente les tactiques, techniques et procédures (TTP) connues et les indicateurs de compromission (IOC) associés aux variantes du ransomware Phobos observées pas plus tard qu'en février 2024. Phobos fonctionne comme un modèle de ransomware-as-a-service (RaaS) et a ciblé divers secteurs depuis mai 2019, notamment le gouvernement, les services d'urgence, la santé et l'éducation.

Comment se protéger contre le ransomware Phobos ?

L'avis fournit trois éléments clés pour atténuer l'activité du ransomware Phobos :

- Sécurisez les ports RDP afin d'empêcher les acteurs de la menace d'abuser des outils RDP et d'en tirer parti.

- Donner la priorité à la correction des vulnérabilités connues et exploitées.

- Mettre en œuvre des solutions EDR pour perturber les techniques d'allocation de mémoire des acteurs de la menace.

La plateforme de segmentation zéro confiance d'Illumio peut vous aider à répondre à ces trois recommandations.

1. Utilisez le tableau de bord de protection contre les ransomwares d'Illumio pour sécuriser les ports RDP.

En quelques étapes rapides, votre organisation peut apporter des améliorations majeures pour contrecarrer les mauvais acteurs et empêcher les mouvements latéraux au sein de votre environnement. Si vous pouvez empêcher les mouvements latéraux, vous vous assurez que même si les attaquants entrent, ils n'iront pas très loin et n'accéderont pas aux applications critiques.

Passons en revue les trois étapes de la sécurisation des ports RDP à l'aide du tableau de bord de protection contre les ransomwares:

- Identifier où se trouve le trafic RDP dans votre environnement

- Suivez les actions recommandées sur le tableau de bord de protection contre les ransomwares d'Illumio.

- Mesurer l'amélioration du score de protection contre les ransomwares

Identifier le trafic RDP dans votre environnement

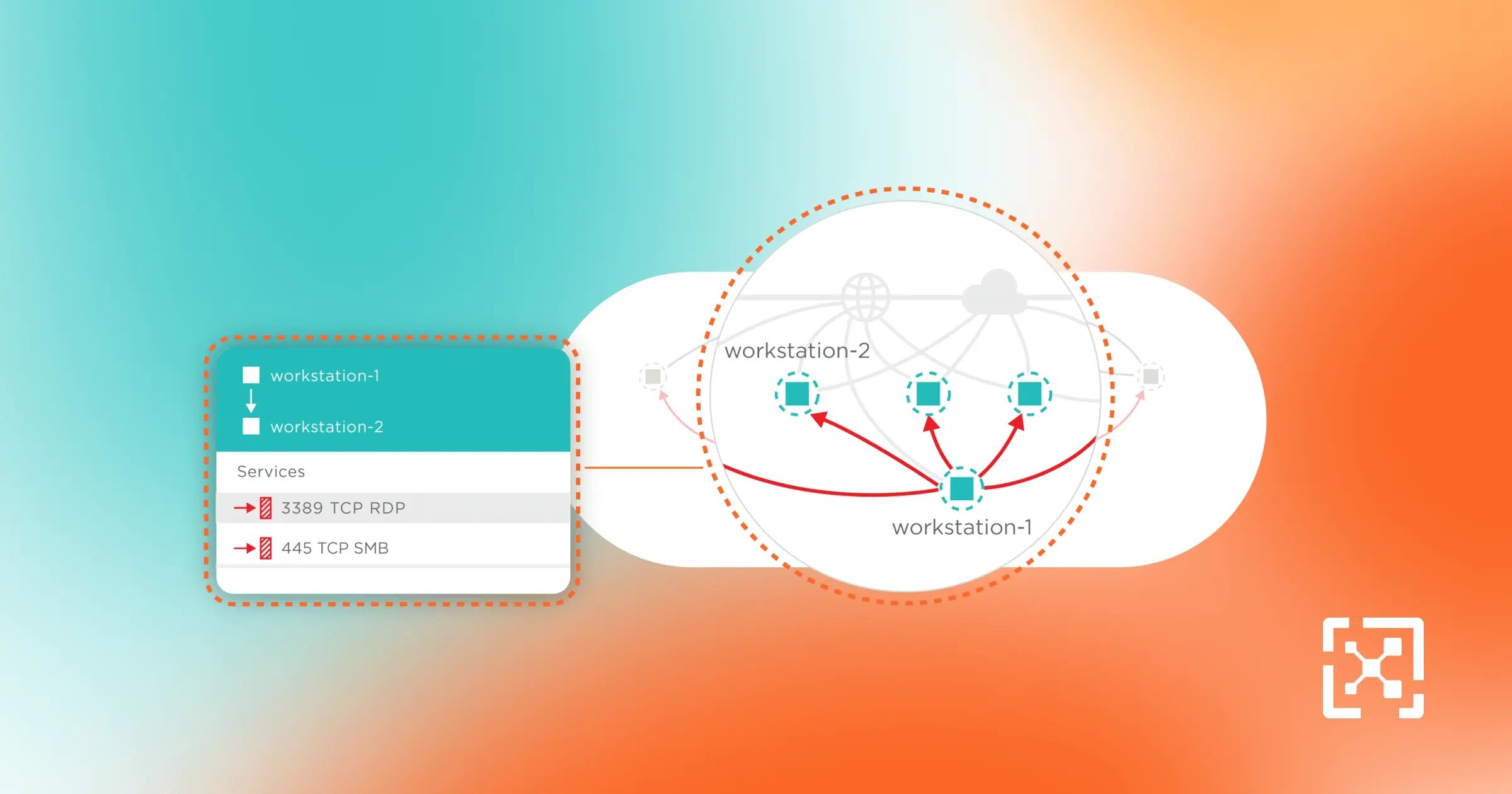

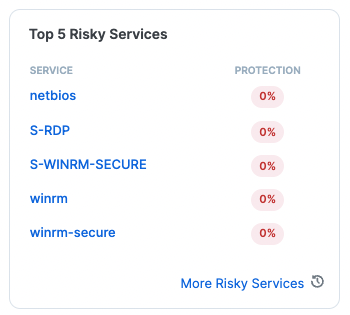

Le tableau de bord de protection contre les ransomwares d'Illumio permet de suivre facilement les services les plus à risque dans votre environnement. L'un de ces services est RDP. S'il est exposé dans votre environnement sans être contrôlé par une politique, vous pouvez le voir dans votre rapport sur les 5 services les plus risqués. Vous pouvez également consulter la carte pour rechercher spécifiquement le trafic RDP.

Dans l'image ci-dessus, vous pouvez voir que RDP figure dans la liste des cinq services les plus risqués, mais aussi qu'il n'y a pas de politique en place pour contrôler ce service.

C'est ici que vous pouvez procéder à une analyse commerciale pour comprendre l'impact. Par exemple, certaines personnes de l'organisation doivent pouvoir utiliser RDP. C'est très utile pour les informaticiens qui peuvent aider les employés qui ne sont pas sur place à résoudre un problème. Cependant, ce n'est pas quelque chose que la charge de travail moyenne doit avoir à sa disposition.

C'est là que les actions recommandées par le tableau de bord entrent en jeu.

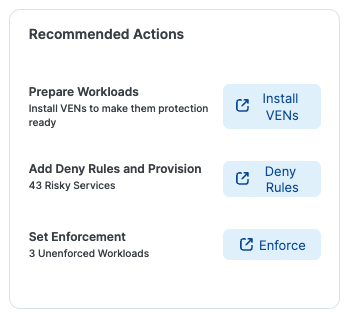

Suivez les actions recommandées par le tableau de bord de protection contre les ransomwares

L'une des actions recommandées dans le tableau de bord consiste à élaborer une règle de refus. Il s'agit d'un moyen simple de renforcer rapidement la protection au fur et à mesure que vous progressez dans ce qui pourrait être un parcours plus large de la confiance zéro.

Dans ce cas, puisque la CISA recommande de sécuriser les ports RDP, l'étape suivante consiste à créer une règle de refus pour bloquer ce trafic. Des exceptions peuvent être ajoutées en cas de besoin, mais en règle générale, ce système sera verrouillé. Il s'agit d'une protection proactive contre les attaques du ransomware Phobos.

Lorsque vous appliquez des règles de refus avec Illumio, votre nouvelle politique est déployée à travers votre organisation en quelques minutes, peu importe l'échelle.

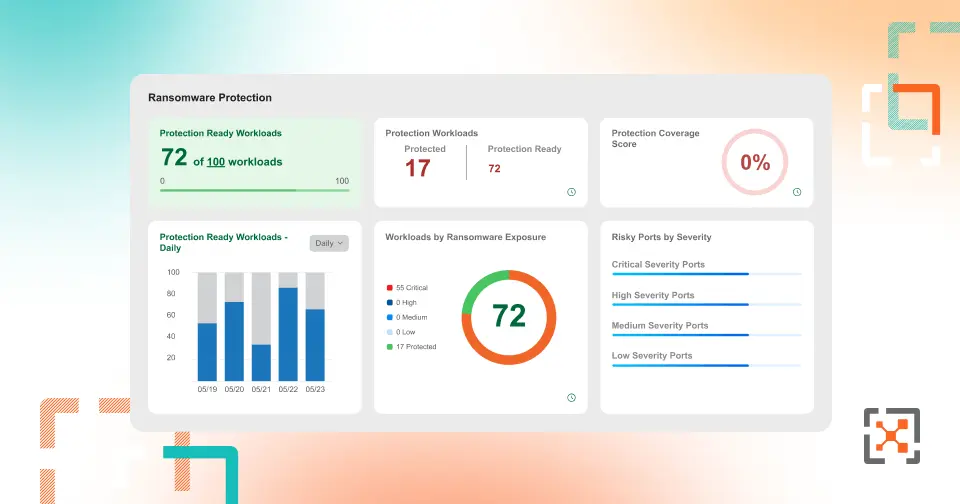

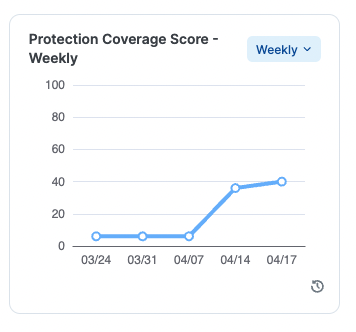

Mesurez l'amélioration de la sécurité dans le score de protection contre les rançongiciels (Ransomware Protection Score)

Le score de protection contre les ransomwares du tableau de bord est un excellent moyen de mesurer les progrès accomplis dans la protection de votre environnement. Au fur et à mesure que vous déployez une politique et que vous apportez des modifications importantes, telles que le blocage du trafic RDP, vous pouvez voir ce score augmenter.

Illumio fournit non seulement votre score actuel, mais aussi ce score au fil du temps. C'est un excellent moyen de mesurer la façon dont vous protégez votre organisation contre des menaces en constante évolution.

2. Remédier aux vulnérabilités connues et exploitées grâce à la segmentation zéro confiance

La segmentation zéro confiance (ZTS) peut vous aider à réduire l'impact des attaques de ransomware telles que Phobos en détectant et en corrigeant les vulnérabilités de votre réseau qui ont été exploitées.

Détecter et combler les lacunes en matière de sécurité

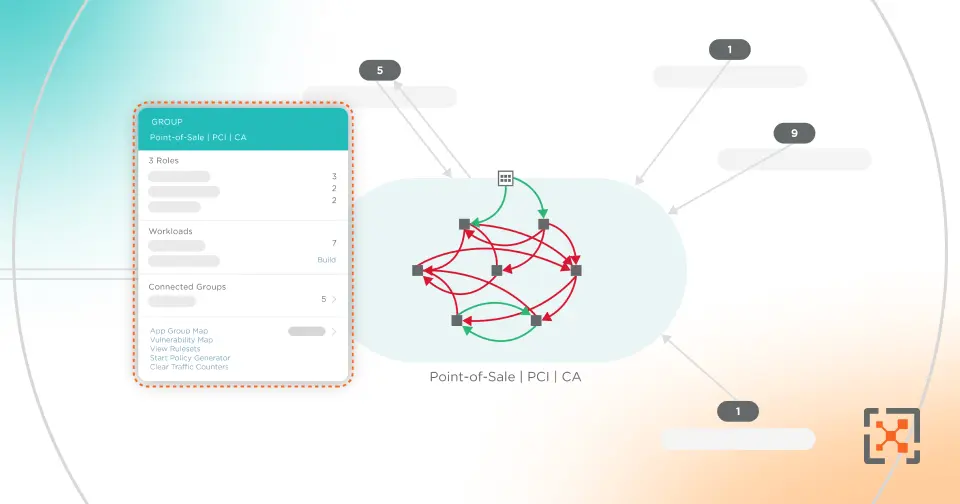

L'Illumio Map permet de mettre en évidence les systèmes ou les applications dont les communications sont excessives, inutiles ou non conformes. Il peut même combiner ces informations avec des données provenant de scanners de vulnérabilité.

Grâce à ces informations, les équipes de sécurité peuvent définir des politiques de segmentation granulaires et flexibles afin de réduire l'exposition aux vulnérabilités et d'arrêter la propagation d'inévitables brèches. En comprenant le contexte et l'exposition, les charges de travail peuvent être sécurisées rapidement avant qu'un correctif ne soit déployé.

Quantifier les risques grâce à des données sur les vulnérabilités

Face à des menaces telles que le ransomware Phobos, il est essentiel non seulement d'identifier mais aussi de quantifier les vulnérabilités potentielles de votre réseau. Illumio montre les points faibles du réseau afin que les équipes puissent mettre en œuvre des mesures proactives précisément là où c'est le plus nécessaire.

Les équipes interfonctionnelles disposent ainsi d'informations exploitables pour combler les lacunes en matière de sécurité, favoriser la prise de décision fondée sur des données et améliorer les stratégies d'atténuation des risques dans l'ensemble de l'environnement.

Construire proactivement des défenses contre les vulnérabilités

Modéliser, tester et déployer une segmentation granulaire des actifs à haut risque en tant que contrôle de compensation, en protégeant les systèmes critiques lorsque l'application de correctifs n'est pas possible ou qu'elle introduit une complexité opérationnelle inacceptable.

La sensibilisation est essentielle. Si le trafic se connecte à un port présentant une vulnérabilité connue, le centre des opérations de sécurité (SOC) est alerté de la violation, y compris de la vulnérabilité et du contexte de gravité grâce aux données fournies par Illumio.

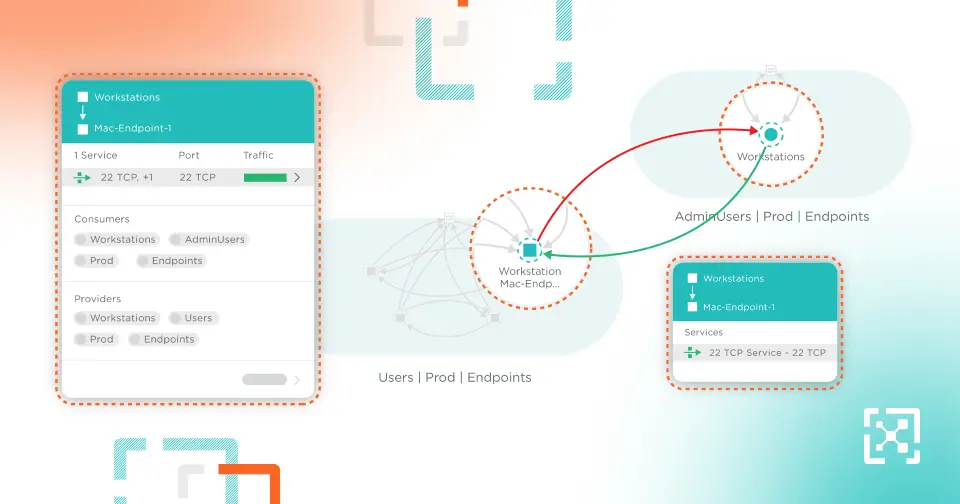

3. Combinez EDR et Zero Trust Segmentation pour détecter et sécuriser automatiquement les mouvements latéraux.

Illumio complète l'EDR en réduisant la surface d'attaque grâce à des politiques de segmentation sans confiance qui laissent peu de marge de manœuvre aux attaquants. Illumio comble le fossé entre l'incident et la détection, sans tenir compte du modèle d'attaque.

Selon l'avis de cybersécurité, l'EDR est un élément important de la protection contre les attaques de ransomware telles que Phobos. Mais lorsqu'une attaque finit par atteindre un point d'extrémité, l'EDR n'a aucun moyen d'empêcher cette atteinte de continuer à se déplacer latéralement dans le réseau de votre organisation. C'est pourquoi il est essentiel de combiner EDR et ZTS. Lorsque le système EDR détecte une violation, ZTS peut automatiquement arrêter et mettre en quarantaine les charges de travail infectées.

La combinaison d'une technologie proactive comme le ZTS et d'une technologie réactive comme l'EDR sur chaque point de terminaison réduit la faiblesse du temps d'attente tout en augmentant de manière significative les capacités de réponse. En fait, selon les tests effectués par Bishop Fox, la combinaison de l'EDR et d'Illumio a radicalement réduit la propagation d'un attaquant tout en le détectant 4 fois plus vite.

Contactez-nous pour savoir comment la segmentation zéro confiance peut vous aider à respecter les directives de la CISA et à stopper les attaques de ransomware comme Phobos dès aujourd'hui.

.png)