Au cœur de l'enquête : La chasse aux pirates informatiques à travers les "quatre piliers".

C'est le milieu de la nuit, un week-end, et vous recevez un appel. On vous demande d'intervenir immédiatement sur une scène de crime, un cambriolage commis par des inconnus.

Imaginez que vous êtes le détective principal appelé à participer à l'enquête sur ce crime.

Par où commencer ? Quels indices recherchez-vous ? Quelles questions posez-vous ? Qui interrogez-vous ? Quels outils d'investigation devez-vous utiliser ? Pourquoi ce crime a-t-il été commis et qui en est responsable ?

Dans les enquêtes numériques, la scène du crime est le réseau et les actifs numériques de l'organisation victime. À la suite d'un cyberincident ou d'une violation, il peut y avoir des indices évidents. Dans d'autres cas, il peut sembler qu'il n'y en ait pas.

Cependant, même cela peut être un indice en soi. L'absence d'indices évidents peut indiquer que vous avez affaire à des professionnels.

Les professionnels savent très bien faire le ménage. Ils placent aussi parfois des leurres pour orienter délibérément les enquêteurs dans la mauvaise direction. C'est pourquoi le contexte est essentiel !

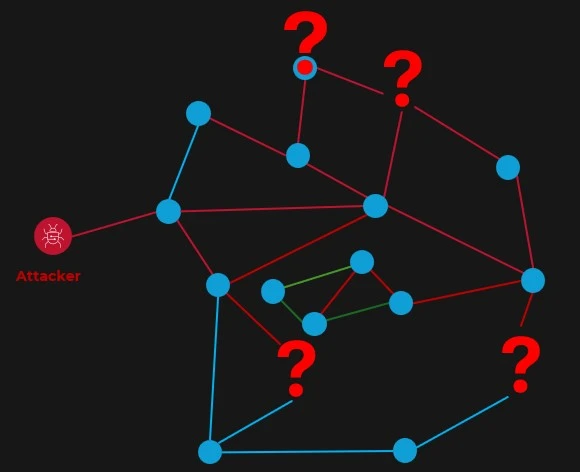

Les attaquants suivent une série d'étapes et de tactiques pour atteindre leurs objectifs malveillants. Cela signifie que les défenseurs doivent également appliquer des contre-tactiques pour une préparation efficace de la réponse.

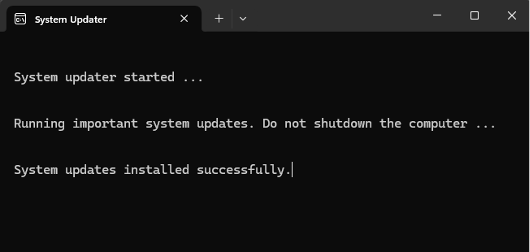

Dans cette série de blogs, nous suivrons l'exécutable illustré ci-dessous, qui a été signalé comme étant exécuté par un utilisateur de notre organisation. Nous essaierons ensuite d'étudier ce qu'il a fait lorsqu'il a fonctionné et de déterminer si ses actions ont été bonnes ou mauvaises.

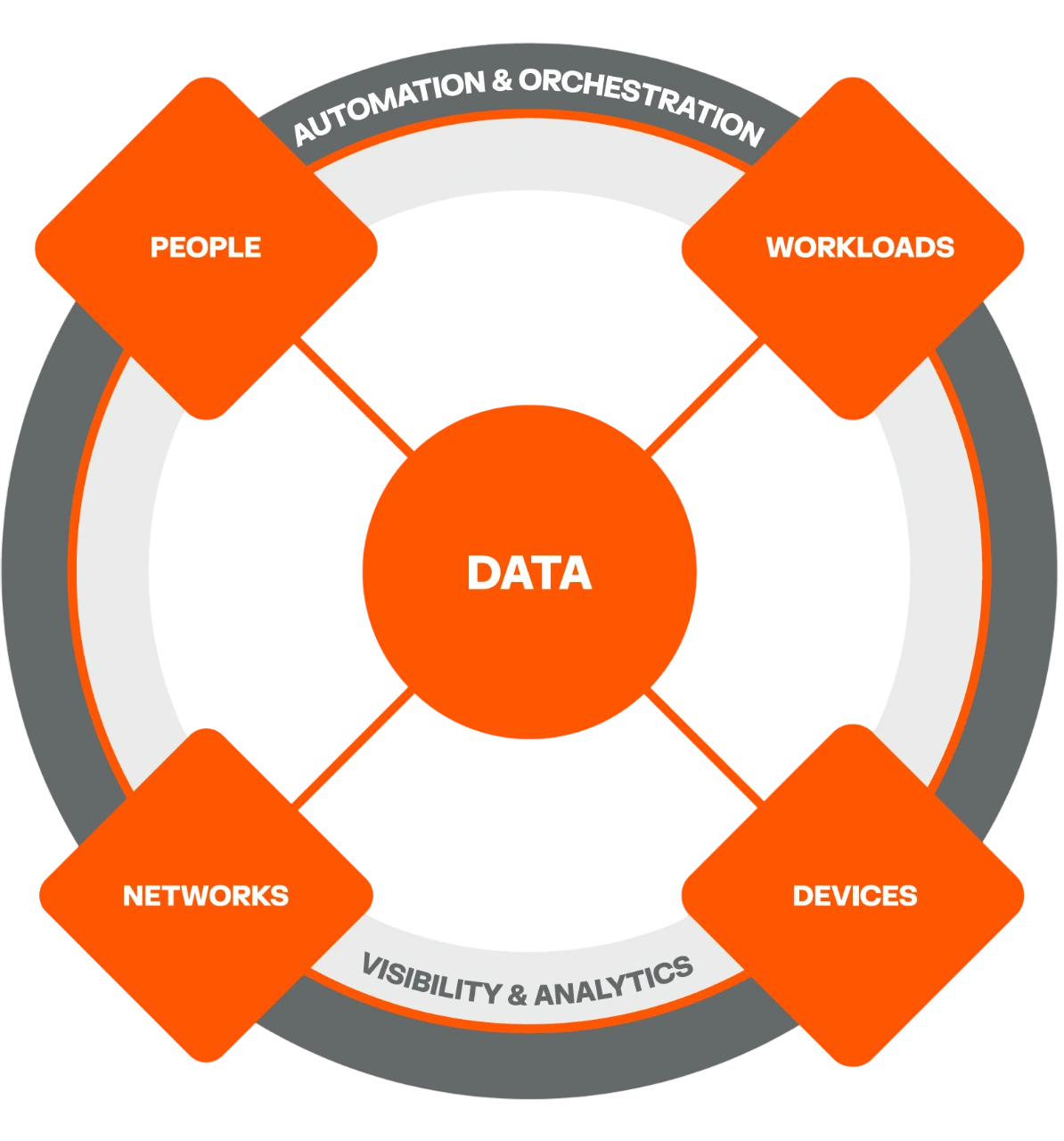

Personnes, appareils, réseaux et données

En fin de compte, le cybermonde est une affaire de données. Les données sont souvent hébergées sur des charges de travail (que nous appellerons approximativement des serveurs pour les besoins de cet article).

Les personnes ou les utilisateurs disposent d'appareils tels que des ordinateurs portables, des smartphones et des tablettes qui se connectent à des réseaux pour accéder aux données sauvegardées sur les charges de travail.

Pour accéder aux données, ils utilisent généralement des applications fonctionnant sur leurs appareils. Leurs appareils se connectent à l'internet via des réseaux tels que le Wi-Fi.

En pratique, considérons un utilisateur qui se connecte à un ordinateur portable, lequel se connecte ensuite à un réseau Wi-Fi. L'utilisateur lance ensuite une application de messagerie pour se connecter à la charge de travail ou au serveur de messagerie de son entreprise. L'utilisateur (les personnes) utilise l'ordinateur portable (l'appareil) pour se connecter à un réseau (Wi-Fi) afin d'accéder au serveur de messagerie de l'entreprise (charge de travail) pour accéder au courrier électronique (données).

Suivez les données

La motivation des défenseurs est de maintenir la confidentialité, l'intégrité et la disponibilité de leurs données.

Le dicton populaire veut que l'on suive l'argent. L'équivalent cybernétique consiste à suivre les données.

À la suite d'une attaque, vous devez commencer par essayer de trouver les réponses aux questions clés suivantes :

- Incident : Que s'est-il passé ?

- L'impact : Qu'est-ce qui est touché (ou qui est touché) ?

- Champ d'application : Où cela se passe-t-il ?

- Rapport : Constatations et recommandations

Toutefois, pour répondre à ces questions avec succès, nous devons disposer d'un guide sur la manière de suivre les données à travers les différents chemins et entités qui peuvent être pertinents.

Ce faisant, une règle importante à retenir est d'éliminer tout attachement émotionnel ou toute idée préconçue. Nous ne suivons que les preuves et, à cet égard, le contexte est essentiel !

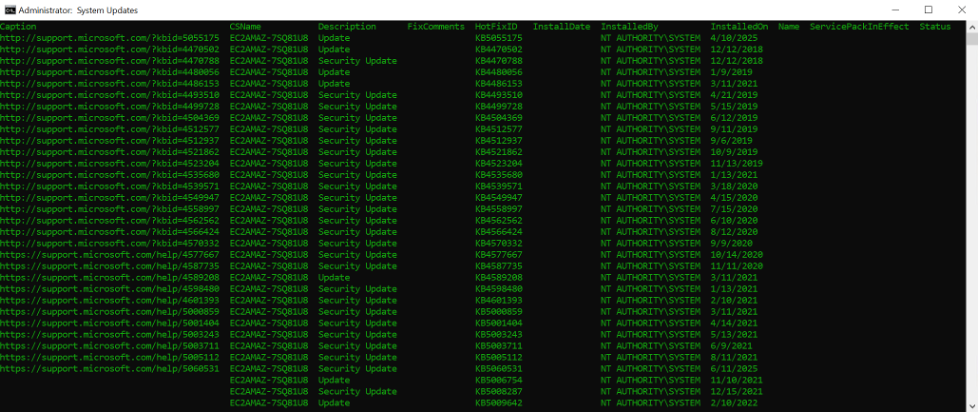

Dans l'incident en question, l'ordinateur de l'utilisateur a affiché la fenêtre contextuelle suivante peu de temps après l'exécution de l'exécutable "system updater" (mise à jour du système) :

Nous commencerons par examiner le contexte en termes de techniques qui relèvent des indicateurs d'attaque et des indicateurs de compromission :

- Indicateurs d'attaque (IoA) : indiquent qu'une attaque est tentée ou en cours. Dans ce cas, des schémas et des comportements suspects fournissent des indications. En voici quelques exemples :

- Courriel d'hameçonnage

- Tentatives de connexion par force brute

- Analyse de vulnérabilité externe non sollicitée

- Courriel d'hameçonnage

- Indicateurs decompromission (IoC) : preuves d'une attaque qui a déjà eu lieu. Dans ce cas, un comportement ou une activité malveillante connu(e) fournit des indications :

- Impossible de se connecter pour voyager / Connexion compromise

- Détection de hachage de logiciels malveillants connus

- Transfert de données vers des adresses IP ou URL malveillantes connues (exfiltration)

Nous procéderons ensuite à la standardisation de notre approche à travers quatre catégories d'attention. C'est ce que j'appelle les "F4" ou "quatre fondamentaux" :

- Système de fichiers (stockage)

- Registre

- Mémoire (RAM)

- Réseau (voie de communication)

Dans ces domaines fondamentaux, nous nous intéresserons aux opérations CRUD (création, lecture, mise à jour et suppression) associées à chacun d'entre eux afin de comprendre toute intention malveillante :

- Système de fichiers(stockage)

- Création d'un nouveau fichier : CreateFile()

- Lecture d'un fichier existant : ReadFile()

- Écriture dans un fichier existant : WriteFile()

- Registre

- Ouvrir un chemin d'accès au registre

- Lecture des valeurs des clés de registre

- Suppression des clés de registre

- Mémoire(RAM)

- Création d'un processus

- Création de fils

- Écrire dans le processus

- Création d'un processus

- Réseau (voie de communication)

- Création d'un socket réseau

- Reliure

- Écoute

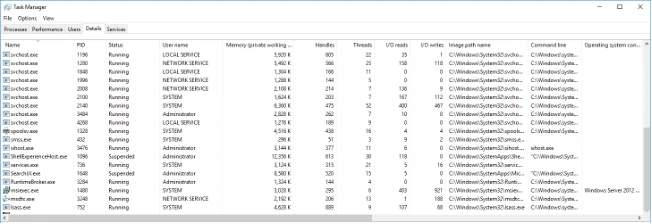

L'image ci-dessus montre un exemple de combinaison de deux des quatre principes fondamentaux dans un système d'exploitation Windows. Il montre la relation entre la mémoire et le système de fichiers.

Prochaines étapes : tracer les logiciels malveillants à travers le F4

Dans la suite de cette série de blogs, nous suivrons les preuves en utilisant les quatre opérations comme base de travail.

Nous voulons comprendre comment le système de fichiers était utilisé. Par exemple, des fichiers déposés ou des opérations sur des fichiers existants, des modifications de clés de registre, des modifications de processus ou des manipulations de la mémoire, et quelles connexions réseau ont été établies (et où sont-elles allées ou venues) ?

Nous procéderons ensuite à la cartographie des relations entre la charge utile étudiée et les quatre domaines fondamentaux.

Rendez-vous le mois prochain pour la suite de l'enquête !

Vous voulez vous préparer à ce type d'attaques ? Découvrez comment le Plateforme de confinement des brèches d'Illumio vous aide à contenir la propagation des logiciels malveillants et à empêcher les attaquants de se déplacer librement sur votre réseau.

.png)

.webp)

.webp)

.webp)