Kubernetes n'est pas à l'abri des ransomwares - et comment Illumio peut vous aider

Le ransomware n'est pas un problème dans Kubernetes, n'est-ce pas ? Les constructions de conteneurs sont tellement dynamiques et éphémères qu'il y a peu de risques qu'un ransomware ait le temps de détourner un pod, par exemple, et d'essayer ensuite de propager latéralement des charges utiles malveillantes entre les espaces de noms. Les pods s'activent et se désactivent de manière si dynamique que les ransomwares ne posent guère de problèmes dans Kubernetes, de sorte que mon cluster est à l'abri de cette menace de cybersécurité spécifique, n'est-ce pas ?

Malheureusement, cette hypothèse s'est avérée erronée à de trop nombreuses reprises. Les ransomwares ont tendance à fonctionner différemment dans Kubernetes qu'en dehors des clusters de conteneurs, mais il s'agit d'un risque de cybersécurité très réel que les architectes DevSecOps ne peuvent pas se permettre d'ignorer. Les ransomwares peuvent faire des dégâts très réels dans un cluster Kubernetes, et la meilleure forme de remédiation est la prévention.

Illumio peut empêcher les ransomwares de détourner votre cluster Kubernetes, évitant ainsi à votre organisation d'être la prochaine victime de cyberattaque à apparaître dans les nouvelles.

Comment les ransomwares se propagent dans Kubernetes

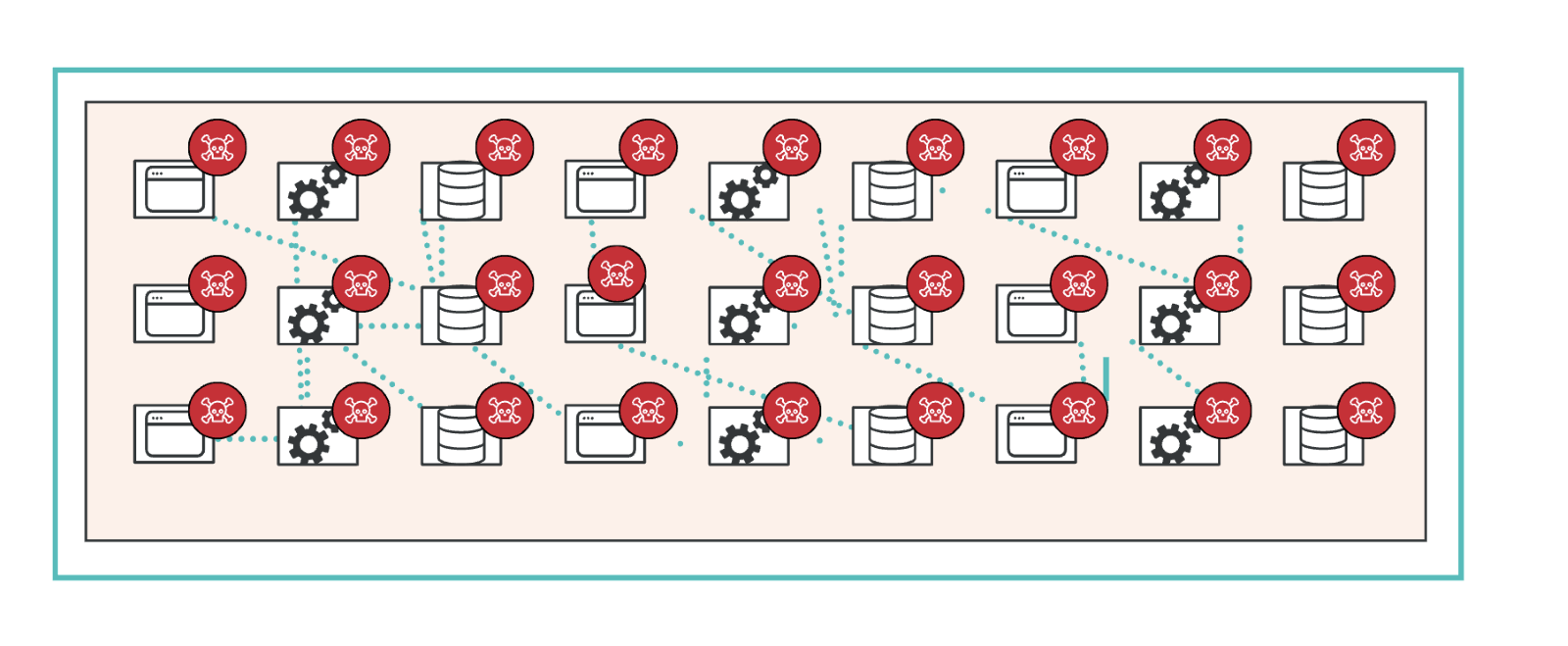

Dans les charges de travail sans conteneurs, le ransomware détourne un hôte et recherche ensuite des ports ouverts. Les ports courants qui sont ouverts par défaut sur de nombreuses charges de travail sont RDP, SSH et SMB. Il est facile pour un ransomware d'usurper les connexions sur ces ports et d'établir une connexion avec un hôte voisin. Une fois la connexion ouverte, le ransomware peut rapidement transmettre une charge utile malveillante à l'hôte suivant, en prendre le contrôle et rechercher des ports ouverts, répétant ce processus sur tous les hôtes voisins très rapidement.

Cette propagation entre les hôtes peut se produire plus rapidement que la plupart des solutions de protection contre les logiciels malveillants (détection et réponse) ne peuvent l'identifier et y réagir. En peu de temps, toute l'infrastructure peut être prise en otage.

Dans Kubernetes, les hôtes - également appelés "nœuds" - sont des machines virtuelles (VM) ou des hôtes bare-metal qui exécutent le code des conteneurs. Ils créent une couche d'abstraction au-dessus du système d'exploitation sous-jacent du nœud. Un cluster est créé lorsque des pods et des services sont associés à un espace de noms, et que cet espace de noms contient l'ensemble du code et des bibliothèques nécessaires à l'application qui s'y exécute. Les constructions au sein d'un espace de noms sont dynamiques : Lorsque les ressources informatiques sont mises à l'échelle horizontalement, les pods s'activent et exécutent du code, puis peuvent être rapidement désactivés, pour être réactivés ultérieurement avec une adresse IP différente.

La durée de vie d'un pod peut être très courte, et la plupart des pods n'utilisent pas de ports ouverts tels que RDP ou SSH. En effet, les pods n'ont pas tendance à utiliser ces protocoles pour communiquer avec d'autres pods. Ainsi, les rançongiciels sont souvent perçus comme peu pertinents au sein d'un groupe.

Les rançongicielsconstituent une menace majeure pour Kubernetes.

Cependant, un ransomware peut rapidement devenir une cyber-catastrophe dans un cluster Kubernetes. Des codes malveillants peuvent être introduits au début du cycle de développement du code, mais ne pas être détectés parce qu'ils ne sont pas encore en cours d'exécution. Des charges utiles malveillantes peuvent également être introduites dans un cluster Kubernetes via des API exposées, des paramètres d'authentification faibles, des logiciels non corrigés, ou peut-être le risque le plus courant : des paramètres mal configurés.

Les cybermenaces peuvent être introduites à n'importe quel endroit de la chaîne d'approvisionnement en logiciels. Par exemple, si l'image d'un conteneur est téléchargée à partir d'un dépôt open-source, puis exécutée au sein d'un cluster, cette image peut contenir du code intégré qui peut être exécuté et "s'échapper" d'un pod vers le nœud sous-jacent. Il déploie ensuite un ransomware dans ce nœud sous-jacent. À ce moment-là, le ransomware peut détourner ce nœud et établir des connexions sur des ports ouverts vers les nœuds voisins, ce qui permet à la menace de détourner ou de chiffrer rapidement tous les nœuds sous-jacents hébergeant le cluster Kubernetes.

Les applications exécutées sur les nœuds de travail peuvent alors être "bricolées", c'est-à-dire qu'elles s'arrêtent. Si le code s'échappe dans un nœud maître sous-jacent, le plan de contrôle du cluster Kubernetes peut être détourné et risquera de faire disjoncter l'ensemble du cluster. Un petit problème introduit au début du cycle de développement du code peut rapidement devenir un désastre majeur.

Siloscape, découvert en mars 2021, est un exemple de ce type de logiciel malveillant. Il utilise des vulnérabilités dans des processus thread peu documentés pour accéder au nœud sous-jacent, et peut ensuite accéder à kubectl pour exécuter des commandes qui se propageront aux nœuds voisins. C'est un exemple frappant de la raison pour laquelle le plan de contrôle des nœuds Kubernetes doit être protégé, et l'accès limité par d'autres processus. Illumio est en mesure d'imposer l'accès à des processus spécifiques sur un hôte, en limitant les personnes qui y ont accès.

Illumiopeut protéger de manière proactive contre les ransomwares dans Kubernetes.

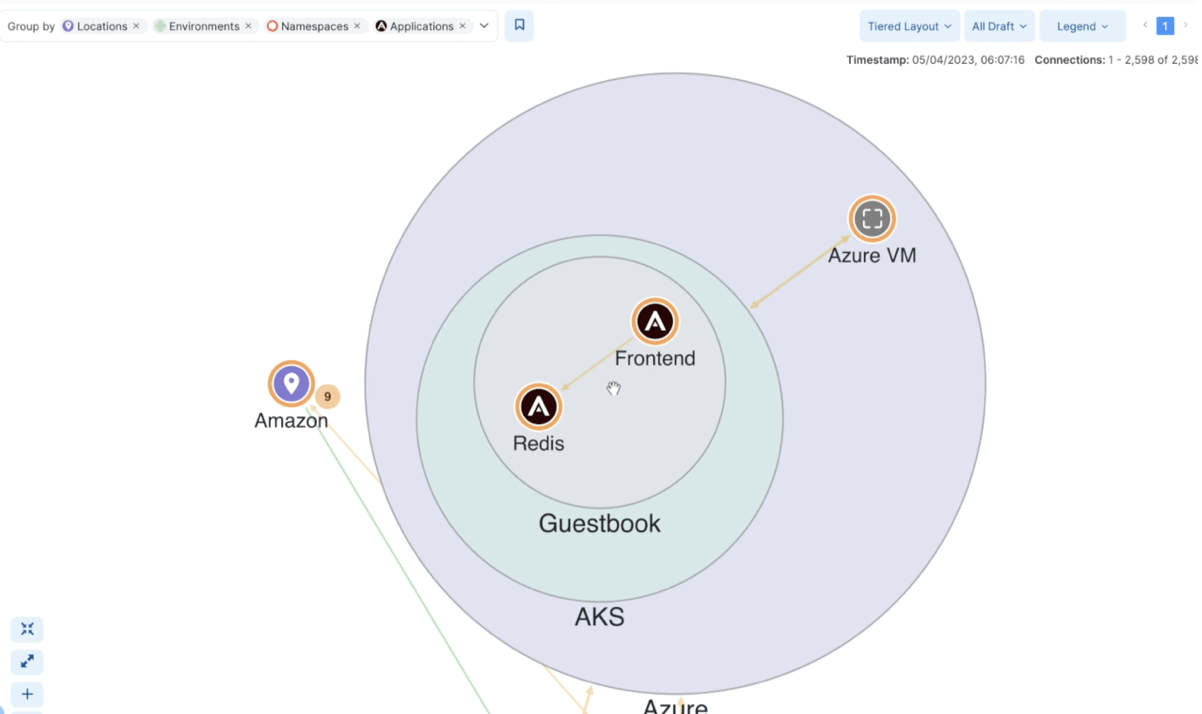

Illumio applique la communication de la charge de travail à la fois au sein d'un cluster Kubernetes et du nœud sous-jacent.

Au sein d'un cluster Kubernetes, Illumio appliquera la communication entre les espaces de noms, ou entre les espaces de noms et les charges de travail en dehors d'un contrôleur d'entrée, empêchant toute communication inutile entre les charges de travail. Contrairement à d'autres fournisseurs, la visibilité et la mise en application d'Illumio s'étendent à l'ensemble de la surface d'attaque hybride, et pas seulement aux conteneurs, ce qui permet aux équipes SecOps d'éliminer les silos de politiques et d'étendre les opérations existantes aux conteneurs, améliorant ainsi la cyber-résilience.

Entre les nœuds sous-jacents, Illumio appliquera également la communication de sorte que si un code malveillant inconnu s'échappe du cluster Kubernetes et descend jusqu'au nœud, ce code malveillant sera empêché de se propager à tous les nœuds voisins. Cela est possible parce qu'Illumio empêche l'établissement de sessions entre ces nœuds. Comme Illumio part du principe que les brèches sont inévitables, même à partir de menaces introduites au début de la chaîne d'approvisionnement des logiciels, les clusters Kubernetes sont sécurisés contre les ransomwares ayant l'intention de perturber l'infrastructure sous-jacente.

Comment passer à la sécurité de gauche dans Kubernetes avec Illumio.

Dans le domaine de la cybersécurité, l'expression "shift-left" désigne l'introduction de solutions de sécurité au début du cycle de développement du code :

- La partie droite du cycle de vie représente l'hébergement du code en tant qu'application et le déploiement d'un pare-feu devant celle-ci.

- La partie gauche représente la naissance de ce code au fur et à mesure de son développement.

Si une charge de travail gérée contient une menace inconnue intégrée dans un code qui est ensuite lancé et tente de se propager aux hôtes voisins, Illumio empêchera cette menace de se propager.

Cela est vrai même si Illumio ne connaît pas l'intention de cette menace. La plupart des solutions de sécurité de type "détection et réponse" tentent de comprendre la nature d'une menace avant de prendre une décision. Mais Illumio ne perd pas de temps à essayer de comprendre cela avant de prendre une décision. La quantité de communication latérale requise par la plupart des charges de travail est limitée, et la plupart des ports ouverts doivent être fermés ou surveillés en permanence. Les appareils peuvent être mis en quarantaine et Illumio peut empêcher toute communication latérale sans qu'il soit nécessaire de savoir quel type de dommage est tenté.

Kubernetes ne doit jamais être considéré comme immunisé contre les ransomwares. La prévention est la meilleure forme de remédiation, et Illumio empêche les ransomwares d'infecter toutes les charges de travail, même dans Kubernetes.

Vous voulez en savoir plus sur la façon dont Illumio peut sécuriser Kubernetes contre la propagation des ransomwares ? Contactez-nous dès aujourd'hui pour une consultation et une démonstration gratuites.

.png)

.webp)

.webp)