La faille cachée de la sécurité des centres de données : La connectivité des points d'extrémité

De nombreuses organisations savent à quel point il est important de segmenter leurs environnements, mais une dangereuse négligence persiste, qui peut démanteler les couches de défense qu'elles s'efforcent de mettre en place.

Cet oubli ne concerne pas les menaces externes auxquelles les organisations se préparent quotidiennement ou les contrôles de la segmentation zéro confiance (ZTS) que plus de 60 % des organisations s'efforcent de mettre en place. Il s'agit plutôt d'un élément du paysage des menaces internes, en particulier la façon dont les attaquants peuvent se propager au sein d'un centre de données d'un segment à l'autre par le biais d'appareils compromis d'utilisateurs finaux tels que des ordinateurs portables et des postes de travail.

Dans ce billet de blogue, apprenez pourquoi les points d'extrémité laissent votre organisation exposée et comment arrêter le mouvement latéral entre les points d'extrémité et le centre de données avec la plateforme de segmentation zéro confiance d'Illumio.

Les dispositifs d'extrémité constituent une menace pour la résilience cybernétique

Les environnements hybrides et multi-cloud modernes sont une ruche d'activité, avec des données qui circulent dans tous les sens. Dans ce contexte complexe, les organisations s'efforcent de renforcer leur résilience cybernétique, et nombre d'entre elles se tournent vers des stratégies de sécurité "zéro confiance" pour y parvenir. La segmentation est une technologie fondamentale de toute architecture de confiance zéro. En stoppant les mouvements latéraux, la segmentation permet aux organisations de se concentrer sur la réduction du rayon d'action de la prochaine cyberattaque potentielle.

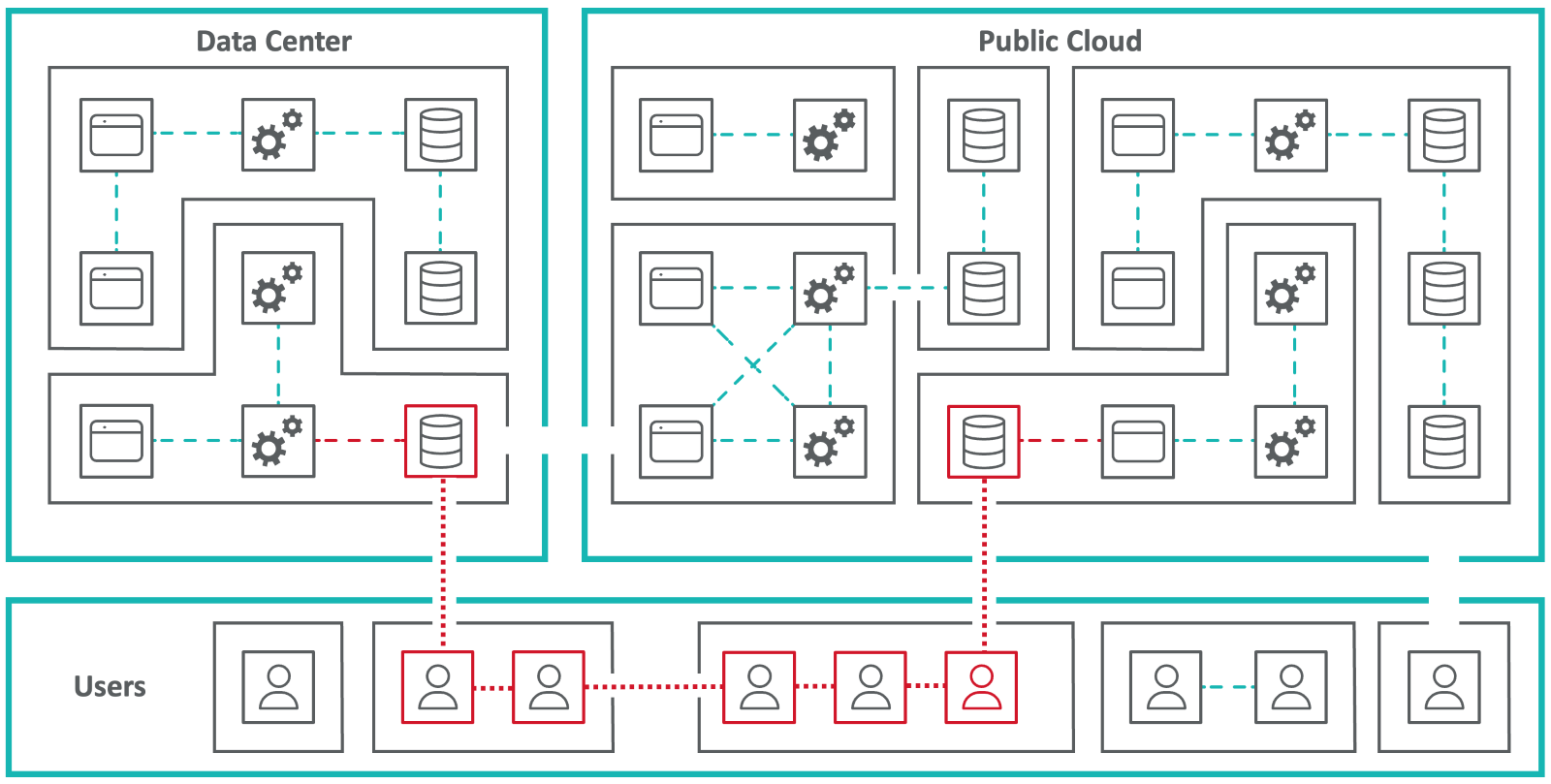

Alors que de nombreuses entreprises se concentrent sur la segmentation de leur centre de données et de leurs environnements en nuage, une menace silencieuse se profile à l'horizon. Nombreux sont ceux qui ne tiennent pas compte de leurs points d'extrémité, et cette lacune en matière de sécurité permet aux attaquants d'utiliser des ordinateurs portables, des postes de travail et des technologies opérationnelles compromis comme tremplins vers des segments plus profonds et plus critiques du centre de données.

Points de terminaison : Voies d'accès cachées pour les attaquants

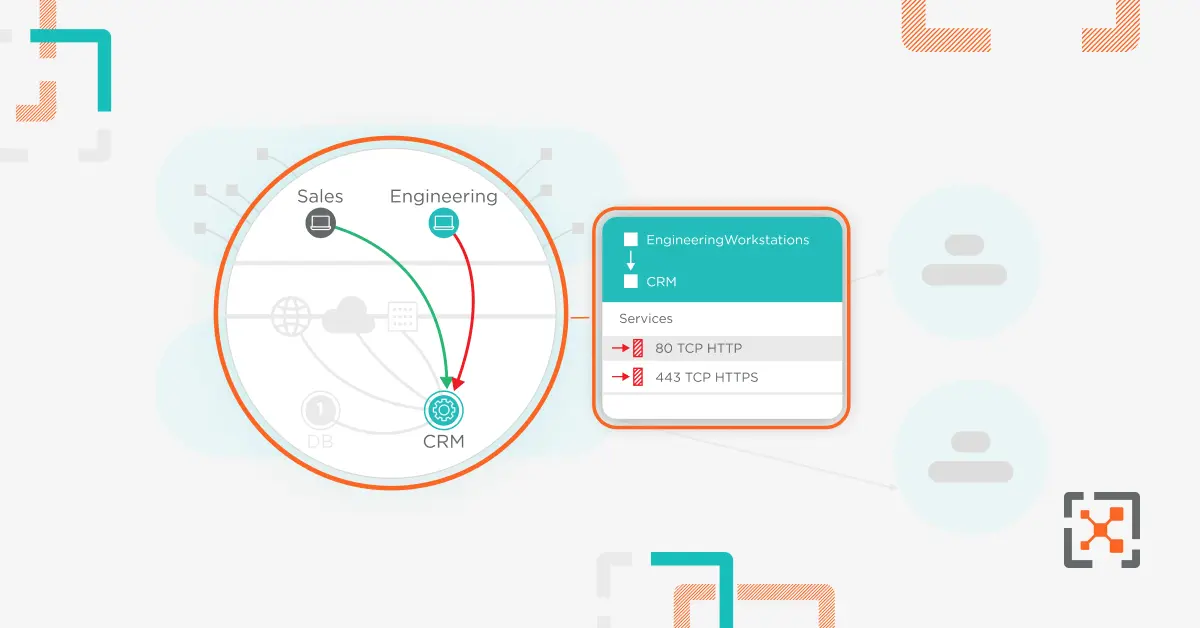

Avec la segmentation en place, les équipes de sécurité peuvent bloquer les mouvements latéraux entre les segments, ce qui rend peu probable la possibilité pour les attaquants de passer d'un environnement de développement à une application de haute sécurité, par exemple.

Cependant, il peut y avoir un passage de l'environnement de développement à l'ordinateur portable d'un ingénieur, à un administrateur de réseau, et finalement à l'application critique de haute sécurité. L'absence de contrôles rigoureux du trafic entre les points d'extrémité et les centres de données, combinée à un contrôle limité entre les points d'extrémité, permet aux attaquants de trouver facilement des voies cachées pour effectuer des mouvements latéraux.

Sans une segmentation adéquate et moderne, les attaquants peuvent exploiter les voies internes ouvertes dès qu'ils prennent pied dans le centre de données. Pour faire face à cette menace, il faut adopter une approche différente qui va au-delà des méthodes de segmentation conventionnelles.

La plateforme ZTS d'Illumio : Segmentation dans tous les environnements

Pour combler cette lacune en matière de sécurité, il faut étendre les contrôles de segmentation aux appareils qui se connectent au centre de données. Cela nécessite une solution capable de fournir une visibilité et un contrôle granulaires sur le trafic au sein du centre de données - et avec tout ce qui s'y connecte.

Illumio Zero Trust Segmentation (ZTS) offre une plateforme unique conçue pour étendre la segmentation moderne à l'ensemble du nuage, du centre de données et des points d'extrémité. La plateforme Illumio ZTS ne se contente pas de restreindre les mouvements latéraux au sein des applications et entre elles, elle veille également à empêcher toute tentative de déplacement latéral dans le centre de données par l'intermédiaire des points d'extrémité.

Arguments en faveur de la segmentation des points d'extrémité

Illumio Endpoint n'est pas seulement conçu pour contenir les brèches provenant du point d'accès - il fait également partie intégrante de la plateforme ZTS d'Illumio. En étendant la segmentation au-delà des limites du centre de données jusqu'aux appareils des utilisateurs finaux avec Illumio Endpoint, les organisations peuvent contrôler entièrement leur trafic du point de terminaison au serveur dans une seule plateforme.

Voici comment Illumio Endpoint vous aide :

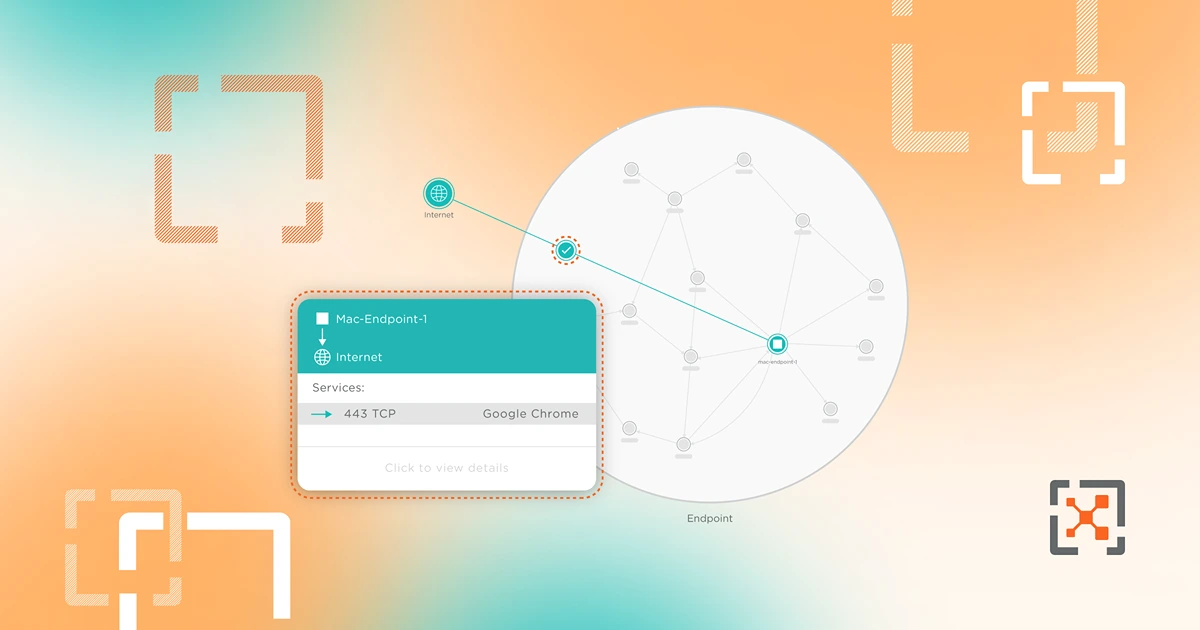

- Voyez tout le trafic des points d'extrémité: Illumio Endpoint fournit une clarté immédiate sur les activités du réseau, offrant une visibilité des flux de trafic, que les terminaux soient au bureau ou à distance. Cette visibilité est essentielle à l'élaboration de politiques de segmentation - et constitue une information critique pour toute équipe de sécurité.

- Contrôlez l'accès aux applications: En limitant l'accès des terminaux aux seuls serveurs nécessaires, Illumio Endpoint réduit considérablement les possibilités d'atteinte à la protection des données pour les attaquants. Cette approche ciblée garantit que le trafic qui peut atteindre les zones sensibles du centre de données est sévèrement limité, réduisant ainsi le risque posé par les appareils des utilisateurs.

- Exposition sécurisée des points d'extrémité: En prévision d'une violation potentielle, Illumio Endpoint est conçu pour limiter l'impact à un seul appareil. Cette stratégie d'endiguement des brèches est essentielle pour maintenir l'intégrité du réseau au sens large et empêcher la propagation des attaques au centre de données.

Pour en savoir plus, regardez une démonstration sur Illumio Endpoint :

La réponse : Une plateforme unique

L'évolution des cybermenaces exige une évolution correspondante des stratégies de cybersécurité. Avec Illumio Endpoint et l'ensemble de la plateforme Illumio ZTS, les organisations peuvent adopter une approche avant-gardiste pour empêcher les brèches de se propager dans le centre de données. En reconnaissant et en atténuant les risques associés à la connectivité des points d'extrémité, les entreprises peuvent être prêtes à faire face à tout ce qui se présentera.

Vous voulez en savoir plus sur Illumio Endpoint ? Contactez-nous dès aujourd'hui.

.png)

%20(1).webp)