Des serveurs aux terminaux : Les avantages de l'extension du ZTS à vos appareils les plus vulnérables

Environ 76% des organisations ont subi une attaque de ransomware au cours des deux dernières années. Le verrouillage du centre de données ne suffit pas à réduire complètement ce risque.

La segmentation zéro confiance (ZTS) est essentielle à toute stratégie de cyber-résilience visant à empêcher la propagation des ransomwares ou d'autres atteintes à la sécurité. Traditionnellement, la segmentation s'applique au réseau physique, en mettant l'accent sur le centre de données - mais comme l'ont prouvé certaines brèches récentes, le risque de ransomware est toujours présent.

Il devient essentiel d'étendre les meilleures pratiques du centre de données aux appareils des utilisateurs finaux.

Pourquoi étendre la segmentation aux points d'extrémité ?

Les terminaux sont souvent le maillon le plus faible du dispositif de sécurité d'une organisation, en partie à cause de la nature des appareils, mais aussi parce que les utilisateurs sont vulnérables aux attaques. Sachant cela, il n'est pas surprenant qu'IDC affirme que 70% des violations commencent au point final.

Le travail hybride n'est pas près de disparaître, et les ordinateurs portables des employés sont exposés à un large éventail d'appareils au sein de réseaux non gérés par le service informatique. Il en résulte un profil de risque accru lorsque l'un de ces appareils se connecte à nouveau au réseau de l'entreprise.

Mais cela ne s'arrête pas à l'augmentation de la surface d'attaque non gérée - les points finaux sont également plus enclins à subir des violations de sécurité en raison de.. :

- Attaques par hameçonnage : Les acteurs de la menace utilisent le courrier électronique pour inciter les utilisateurs à cliquer sur des liens malveillants.

- Ingénierie sociale : L'art de tromper les utilisateurs pour qu'ils effectuent certaines actions, comme le partage d'informations d'identification.

- Logiciels obsolètes : En l'absence d'une gestion adéquate des correctifs, de nombreux utilisateurs reportent les mises à jour.

- Mots de passe faibles : Les utilisateurs utilisent souvent des mots de passe faibles qui peuvent être facilement devinés ou piratés, ce qui constitue un point d'entrée facile.

En étendant la segmentation aux points de terminaison, les entreprises peuvent protéger leurs actifs en empêchant toute propagation à partir du point de terminaison ayant inévitablement fait l'objet d'une violation.

Le plus intéressant ? Cela permet d'assurer une sécurité proactive sans dépendre de la détection, ce qui signifie que même en cas de vol d'informations d'identification ou d'exploit de type "zero-day", vos cibles de grande valeur dans le centre de données sont toujours sécurisées.

Retour sur investissement rapide : Segmentation des points terminaux avec Illumio

Illumio Endpoint offre un ZTS pour tous les postes de travail, les ordinateurs portables (y compris les MacBooks) et les VDI à partir d'une seule console.

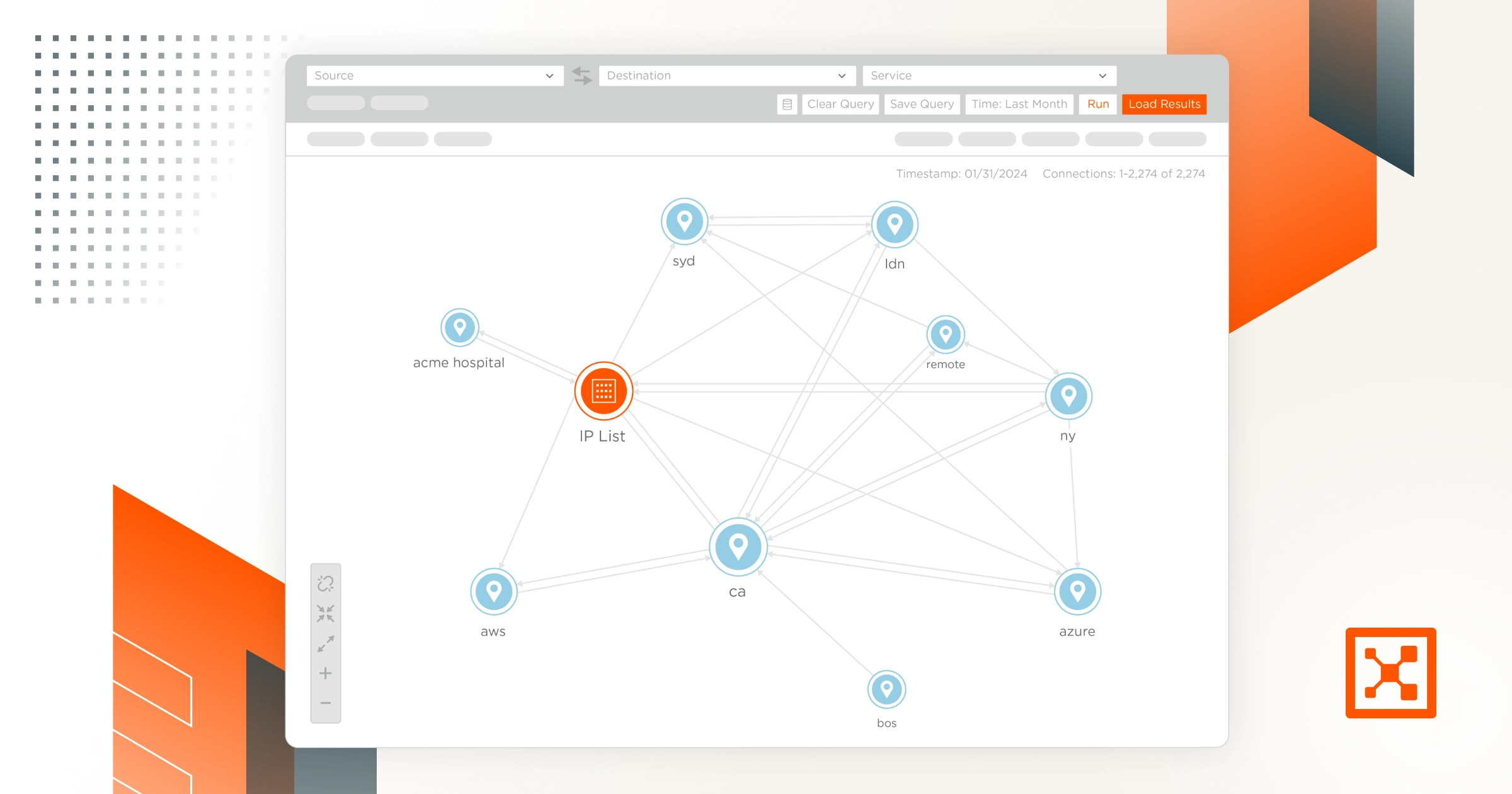

En fournissant d'abord une visibilité sur l'ensemble du trafic réseau, y compris les utilisateurs distants, l'élaboration de règles est facile pour un retour sur investissement rapide qui complète les investissements existants en matière d'EDR. Avec quelques règles simples, votre équipe de sécurité peut obtenir des résultats rapides en bloquant toutes les connexions peer-to-peer entre les terminaux afin d'empêcher les ransomwares de se propager. Si les administrateurs ont toujours besoin de se connecter par RDP à ces points de terminaison, des exceptions peuvent être créées en quelques clics supplémentaires.

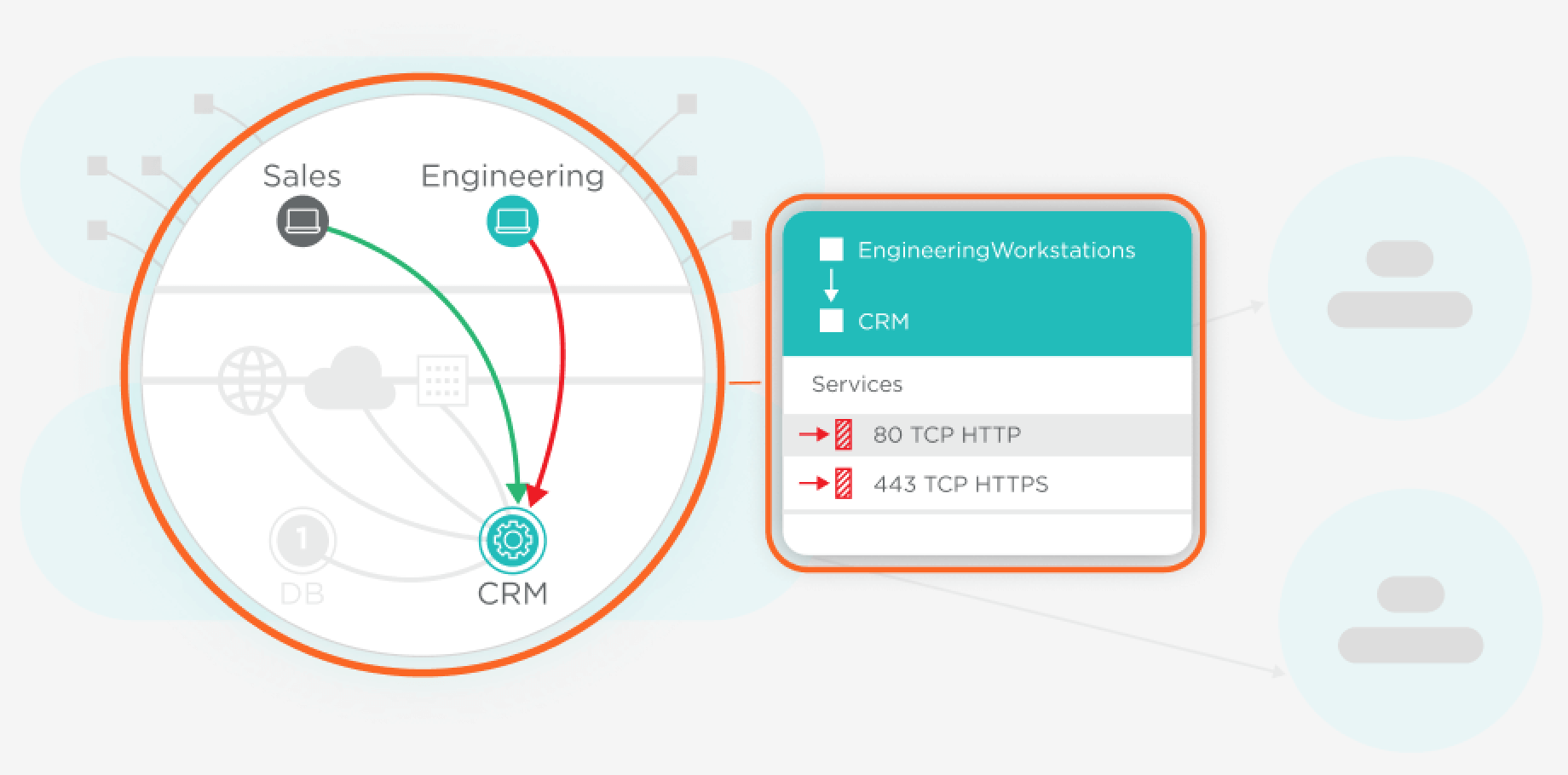

En ayant tous les points d'extrémité et le trafic du serveur visibles dans une seule console, des règles avancées peuvent être créées pour que seuls certains groupes puissent accéder à certaines charges de travail (par exemple, seuls les utilisateurs de Finance AD peuvent avoir accès à l'application financière).

Une fois que vous avez une visibilité sur l'ensemble du trafic réseau, non seulement dans les journaux mais aussi sur une carte interactive, le dépannage et l'élaboration de règles deviennent un jeu d'enfant.

Avec Illumio Endpoint, vous pouvez :

- Visualisez le trafic des terminaux où que vous soyez : Depuis votre domicile ou votre bureau, évaluez et réduisez rapidement les risques en visualisant l'ensemble du trafic réseau.

- Contrôlez l'accès aux applications : N'exposez pas les terminaux au centre de données - n'autorisez que des utilisateurs définis à accéder aux bonnes applications.

- Exposition sécurisée des terminaux : isolez les cyberattaques sur un seul appareil, avant même que l'attaque ne soit détectée par d'autres outils de sécurité.

Entrez dans l'ère du confinement avec Illumio Endpoint

La sécurité des points d'accès est depuis longtemps à l'ère de la détection. En étendant la segmentation aux terminaux, les entreprises peuvent mieux se protéger contre les nouvelles attaques et, ce faisant, réduire la menace que les utilisateurs font peser sur les applications critiques.

En adoptant la segmentation des points d'extrémité, vous pouvez entrer dans l'ère du confinement, spécialement conçue pour les équipes de sécurité tournées vers l'avenir qui ont adopté l'état d'esprit "assume breach".

Pour en savoir plus sur Illumio Endpoint , cliquez ici.

Contactez-nous dès aujourd'hui pour en savoir plus sur Illumio Endpoint grâce à une démonstration et une consultation gratuites.

.png)