Comment augmenter le retour sur investissement de la cybersécurité : Combinez ZTS et EDR

Alors que les entreprises sont confrontées à un paysage de menaces de plus en plus complexe, les approches de sécurité traditionnelles ne suffisent plus à les protéger contre les menaces avancées.

C'est particulièrement vrai en ce qui concerne la sécurité des points d'accès, où une seule faille peut rapidement se propager et compromettre l'ensemble d'un réseau.

Confiance zéro : Plus qu'un mot à la mode, c'est un état d'esprit essentiel

Le concept de confiance zéro a gagné du terrain ces dernières années.

Outre le fait qu'il s'agit d'un terme à la mode, le concept consiste essentiellement à supposer que tout appareil ou utilisateur peut être compromis. Le concept est simple en théorie, mais force est de constater qu'il va à l'encontre du fonctionnement du cerveau humain.

Lorsqu'on nous présente un risque (c'est-à-dire qu'il y aura des violations), nous aimons penser que cela ne nous arrivera pas. Mais lorsque nous achetons un billet de loterie, nous aimons penser que nous pouvons être le gagnant.

Nous prenons tout de même des précautions. Sur nos terminaux, nous nous assurons que les derniers correctifs sont appliqués en temps voulu, que l'accès aux appareils est limité en fonction de l'identité et, surtout, que nous installons des outils de sécurité sur nos ordinateurs portables et nos postes de travail, le plus souvent des outils de détection et de réponse aux intrusions (EDR).

Tous ces éléments sont essentiels pour votre stratégie de sécurité des points d'accès, mais ne sont pas toujours utiles lorsque l'inévitable brèche se produit.

Lorsque c'est le cas, nous devons nous appuyer sur des mesures de confinement, en veillant à ce que l'attaquant ou le ransomware ne puisse pas s'attaquer à d'autres appareils et se propager à l'ensemble du réseau.

Se mettre à niveau : Tirer le meilleur parti de votre investissement dans la CED

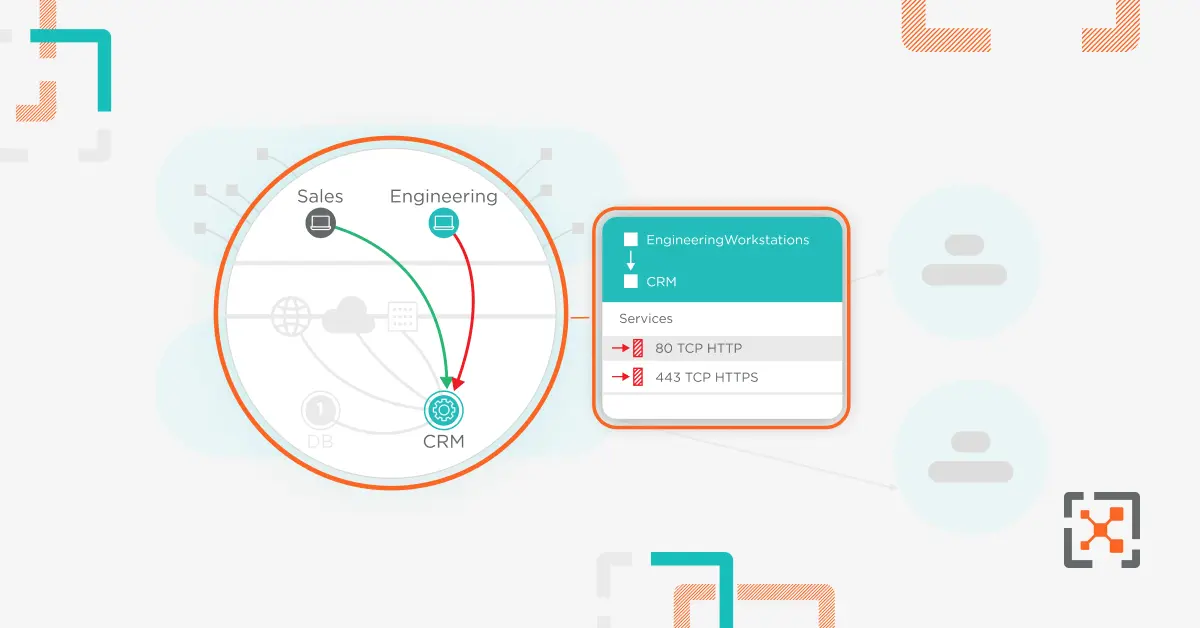

L'un des éléments clés de l'approche de confiance zéro est la segmentation, également connue sous le nom de segmentation de confiance zéro (ZTS). Il s'agit de diviser un réseau en segments plus petits et isolés, avec des contrôles stricts sur la communication entre eux. Par conséquent, un pirate aura beaucoup plus de mal à se propager dans un réseau, ce qui limitera les dégâts potentiels d'une brèche.

Pour en savoir plus sur la segmentation zéro confiance , cliquez ici.

Pour les terminaux, il s'agit d'empêcher toute communication d'égal à égal en dehors du service informatique qui pourrait avoir besoin de prendre le contrôle de l'appareil pendant le dépannage. Ou mieux encore, limiter l'accès aux charges de travail des serveurs aux seuls utilisateurs de l'application concernée.

La sécurité des points finaux repose traditionnellement trop sur des systèmes basés sur la détection, qui peuvent être vulnérables aux menaces avancées capables d'échapper à la détection. Ou, en cas de vol d'informations d'identification, il n'y a pas de violation initiale à détecter. En limitant la surface d'attaque grâce à la segmentation, nous pouvons réduire considérablement le risque de détection tardive.

Il est beaucoup plus difficile pour les acteurs de la menace de se propager et de passer inaperçus lorsqu'un réseau ne donne accès qu'à ce qui est nécessaire et applique des règles de refus par défaut.

En se concentrant sur l'endiguement des brèches, votre EDR ou autre outil de détection dispose de suffisamment de temps pour détecter une anomalie et prendre les mesures qui s'imposent.

Pour en savoir plus sur les raisons pour lesquelles EDR a besoin de ZTS , cliquez ici.

La sécurité des points finaux évolue, ce qui rend les ZTS essentiels

Illumio Endpoint peut vous aider à dynamiser votre stratégie de sécurité des points d'accès en ajoutant une couche critique et souvent manquante à votre pile de sécurité, la segmentation.

Réduisez la surface d'attaque des appareils les plus vulnérables de votre parc en déployant un contrôle granulaire sur les personnes avec lesquelles vos terminaux peuvent communiquer, que l'utilisateur travaille à domicile, en déplacement ou au bureau.

Avec Illumio Endpoint, vous pouvez :

- Stopper la propagation des ransomwares

- Contrôler étroitement le trafic entre le point final et le serveur

- Arrêter la propagation d'un point à l'autre

- Contrôler l'accès des administrateurs

- Protégez les appareils sans agent

- Protégez-vous contre les "journées zéro".

- Contenir les brèches au fur et à mesure qu'elles se produisent

D'une manière générale, l'adoption d'une confiance zéro devient de plus en plus importante pour une sécurité efficace des points finaux. En intégrant le ZTS et en passant à un modèle qui suppose que tout appareil ou utilisateur peut être compromis, vous pouvez mieux vous protéger contre les menaces avancées et atténuer le risque de détection tardive.

Découvrez comment Illumio Endpoint offre les avantages du ZTS pour nos ordinateurs portables et nos postes de travail.

Vous souhaitez en savoir plus sur le ZTS pour les points finaux ? Contactez-nous dès aujourd'hui pour planifier une consultation et une démonstration.

.png)