Vos points de terminaison parlent dans votre dos

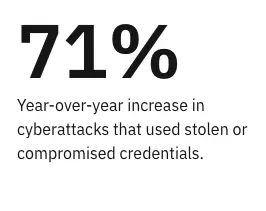

Pour la première fois, l'IBM X-Force Threat Intelligence Index 2024 a révélé que l'utilisation abusive de comptes valides est devenue le point d'entrée le plus courant des cybercriminels dans les environnements des victimes. En fait, 30 % de tous les incidents survenus l'année dernière ont été exécutés à l'aide d'informations d'identification valides.

Selon la même étude, 84 % des incidents concernant des infrastructures critiques auraient pu être atténués par la mise en œuvre de bonnes pratiques et de principes de sécurité, tels que l'accès au moindre privilège, la gestion des correctifs, etc.

Avec la tendance imminente de l'IA, nous ne pouvons pas négliger les meilleures pratiques critiques, l'une d'entre elles étant la composante souvent sous-explorée du contrôle d'un point à l'autre.

Il est essentiel d'arrêter les mouvements latéraux entre les points d'extrémité.

Il est plus important que jamais de limiter les mouvements latéraux de l'extérieur vers l'intérieur (en commençant par votre application la plus critique) et de l'intérieur vers l'extérieur (en commençant par la zone la plus courante où une brèche se produit). Pourtant, cette composante fondamentale est souvent négligée. Le contrôle d'un point à l'autre offre une sécurité rapide et peu risquée sur certains de vos appareils les plus vulnérables : ordinateurs portables, VDI et postes de travail.

Le mouvement latéral est le pire cauchemar des professionnels de la cybersécurité. Malheureusement, même si des mesures de sécurité ont été mises en place pour les terminaux, elles sont souvent axées uniquement sur la limitation des mouvements latéraux à l'intérieur de l'appareil lui-même ou entre un VLAN spécifique à l'utilisateur et d'autres zones. Cela peut ne pas limiter les mouvements du réseau dans ces macro-environnements et permettre à un attaquant de trouver un appareil qui l'aidera à atteindre une cible de grande valeur.

Arguments en faveur d'un contrôle d'un point à l'autre

Le contrôle du trafic entre les points d'extrémité n'est pas seulement une question de surveillance ; il s'agit également de limiter le flux de trafic par défaut. En mettant en place des contrôles stricts sur les interactions avec les terminaux, les entreprises peuvent réduire de manière significative la propagation des attaquants et empêcher que l'accès ne dégénère en une violation à grande échelle. Ainsi, une attaque utilisant des informations d'identification valides n'aura aucun moyen de se déplacer.

Avec la segmentation des terminaux, les entreprises peuvent passer de la division d'un réseau en zones distinctes à la création d'une zone pour chaque appareil individuel. Cela permet de limiter l'accès et de contrôler la communication entre les points d'extrémité en fonction des besoins.

La segmentation ZTS (Zero Trust Segmentation) est essentielle pour créer rapidement et facilement une segmentation des points d'extrémité. ZTS permet une approche cohérente de la microsegmentation à travers la surface d'attaque hybride, permettant aux organisations de voir et de réduire les risques à travers les points d'extrémité ainsi que le nuage et les centres de données. Le ZTS est facile et simple à mettre en œuvre par rapport aux tentatives de segmentation des points d'extrémité avec des outils traditionnels.

Illumio Endpoint : Exposition sécurisée des points de terminaison

Illumio Endpoint étend le ZTS à l'ensemble de vos points d'extrémité, en relevant le défi critique de la mise en œuvre de restrictions granulaires sur les communications d'un point d'extrémité à l'autre.

Illumio Endpoint est simple :

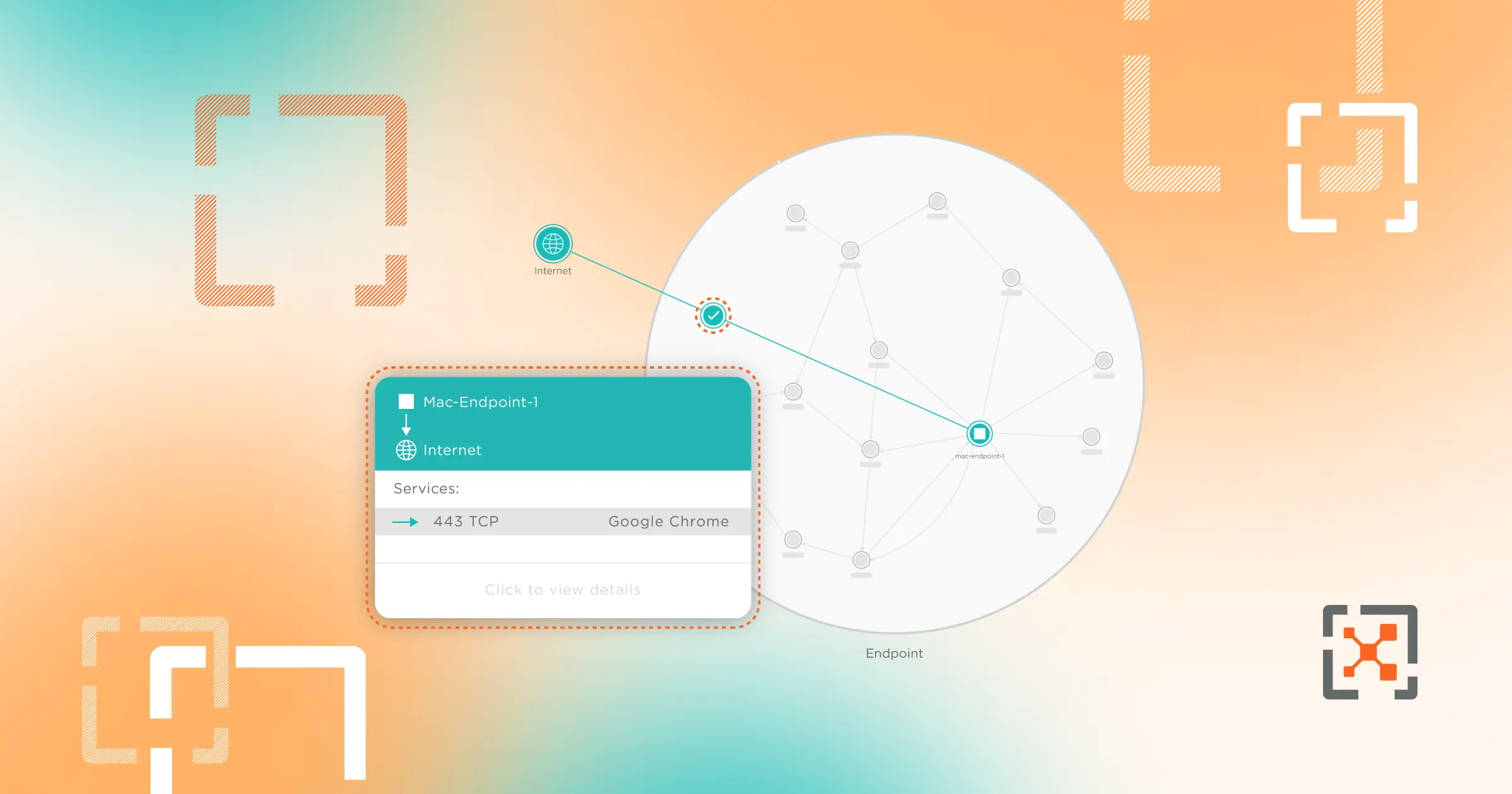

- Voyez : Commencez par fournir une visibilité complète de l'ensemble du trafic réseau, en identifiant les exceptions nécessaires au maintien de la continuité opérationnelle.

- Projet : Grâce à cette visibilité, vous pouvez établir en toute confiance des mesures de contrôle strictes sans entraver par inadvertance les activités commerciales légitimes.

- Test : Contrôlez les projets de politiques avant de les mettre en œuvre.

- Appliquer : Lorsque vous êtes sûr que les nouvelles politiques sont prêtes, déployez-les d'un simple clic.

Découvrez Illumio Endpoint en action :

Vos terminaux parlent en effet derrière votre dos - avec les bons outils de sécurité en place, vous pouvez vous assurer que cela ne se produise pas. En faisant du contrôle d'un point à l'autre la pierre angulaire de votre dispositif de sécurité, vous pouvez protéger votre organisation contre une violation, même lorsque des informations d'identification valides ont été volées.

Pour en savoir plus sur Illumio Endpoint, contactez-nous dès aujourd'hui.

.png)