Démonstration Illumio Endpoint : Obtenir un retour sur investissement rapide de la segmentation des points d'accès

Le déplacement de la segmentation du réseau vers l'hôte a un impact profond. Non seulement parce que vous n'avez plus à gérer les adresses IP, mais aussi parce que cela vous permet de segmenter les appareils au-delà du réseau de l'entreprise, tels que les postes de travail.

Mais qu'en est-il si nous voulons obtenir le résultat le plus rapide en matière de segmentation ? Pour obtenir le rendement le plus rapide de toute démarche de segmentation, les entreprises doivent se pencher sur la segmentation de leurs points d'extrémité.

Pourquoi il est vital d'avoir une segmentation des points d'extrémité

La plupart des attaques commencent par passer d'un point d'extrémité à d'autres points d'extrémité afin de se propager dans le réseau. En appliquant la segmentation aux postes de travail et aux ordinateurs portables, la propagation d'une brèche inévitable peut être stoppée là où elle commence.

Les moyens les plus simples sont les suivants :

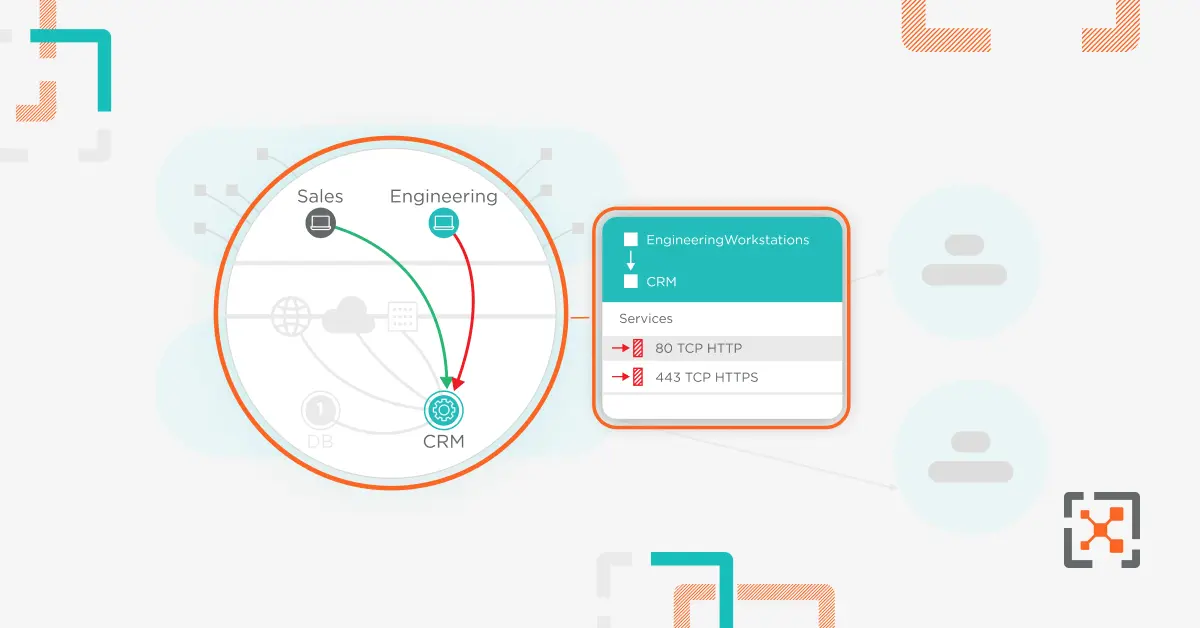

- Contrôle du trafic d'un point à l'autre

- Blocage des ports couramment utilisés par les attaquants

- Limiter l'accès au centre de données

Illumio Endpoint facilite la segmentation zéro confiance

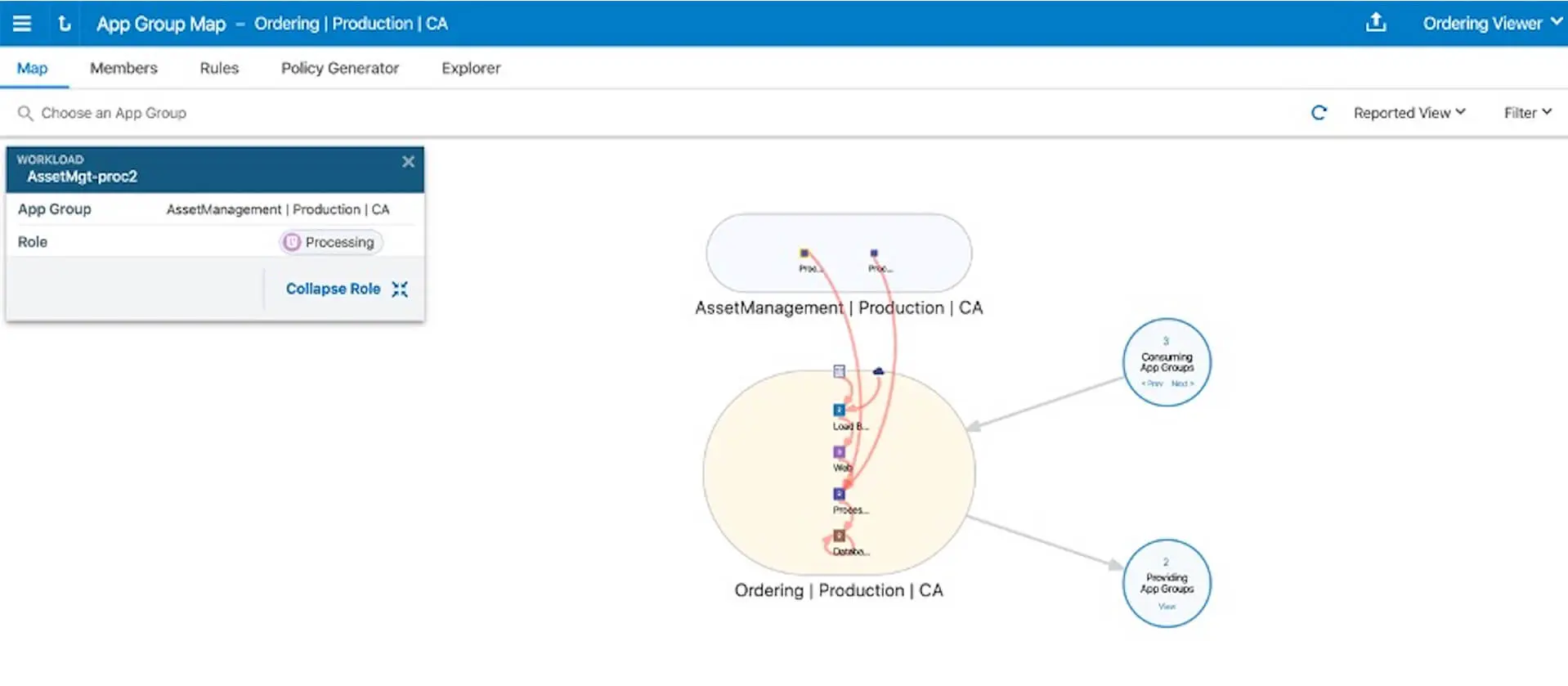

Illumio a fait ses preuves en rendant possible la segmentation à l'échelle du centre de données, quelle qu'en soit la complexité. Depuis l'introduction d'Illumio Endpoint, la même technologie qui stoppe tout type de violation dans le centre de données est également disponible pour les postes de travail et les ordinateurs portables.

La seule chose nécessaire est le VEN d'Illumio (l'agent d'Illumio) installé sur tous les postes de travail Windows et Mac et quelques règles simples.

Non seulement Illumio permet de contrôler le trafic sans introduire de latence ou ralentir l'unité centrale, mais Illumio Endpoint peut également contrôler la façon dont le trafic est traité en fonction de l'emplacement de l'utilisateur. Cela signifie que lorsqu'un utilisateur est au bureau, l'agent déploie certaines politiques qui contrôlent la propagation, mais que lorsque l'utilisateur est à la maison, des politiques mises à jour peuvent être appliquées. De cette manière, les appareils tels que les imprimantes et les scanners continuent de fonctionner dans un réseau domestique, tandis que le risque lié aux appareils réseau inconnus peut être réduit en bloquant le trafic entrant, ce qui rend l'appareil invisible pour les autres appareils.

Découvrez Illumio Endpoint en action

Mais ce n'est qu'un début. Jetez un coup d'œil à la dernière vidéo de démonstration de Ben Harel, responsable des ventes techniques MSP/MSSP d'Illumio, qui montre à quel point il est simple de déployer la segmentation sur les points d'extrémité.

Dans la vidéo, Ben explique également comment créer des exceptions pour les administrateurs afin que les équipes désignées aient toujours accès à RDP/SSH/WMI pour le dépannage.

Avec Illumio Endpoint, vous pouvez :

- Stopper la propagation des ransomwares

- Contrôler étroitement le trafic entre le point final et le serveur

- Arrêter la propagation d'un point à l'autre

- Contrôler l'accès des administrateurs

- Protégez les appareils sans agent

- Protégez-vous contre les "journées zéro".

- Contenir les brèches au fur et à mesure qu'elles se produisent

Apprenez-en plus sur la façon dont Illumio Endpoint offre des résultats rapides dans votre cheminement vers la confiance zéro.

Contactez-nous dès aujourd'hui pour une démonstration gratuite et une consultation avec un expert d'Illumio Endpoint.

.png)