Comment éviter que l'étiquetage ne devienne un obstacle à la segmentation ?

Le concept de confiance zéro a modifié la façon dont les organisations conçoivent la sécurité. Historiquement, nous essayions d'identifier tout ce qui était "mauvais" et de le bloquer. Mais une approche de confiance zéro consiste à identifier ce qui est "bon" en vérifiant la source de la communication et en l'autorisant.

Pour atteindre la confiance zéro, vous devez

- Identifier et gérer l'identité de toute entité à laquelle vous souhaitez faire confiance.

- Appliquer les politiques qui s'appliquent à cette identité à l'aide de la segmentation Zero Trust.

Mais l'une des difficultés rencontrées lors de la mise en œuvre de la segmentation "Zero Trust" et de l'application de la politique consiste à savoir dans quelle mesure la connaissance de toutes les entités du réseau est complète.

Dans une enquête récente commandée par Illumio, 19 % des personnes interrogées ont déclaré qu'elles ne pouvaient pas mettre en œuvre la confiance zéro parce qu'elles ne disposaient pas de données parfaites.

Les participants à la série d'ateliers virtuels d'Illumio sur la confiance zéro ont exprimé des préoccupations similaires, soulignant qu'ils ont des difficultés avec la confiance zéro en raison d'un manque d'information :

- Des informations précises sur leurs systèmes.

- Connaissance des serveurs ou des charges de travail existants.

- Compréhension des applications connectées aux différentes ressources.

Dans de nombreuses organisations, une base de données de gestion des configurations (CMDB), un système de gestion des adresses IP, des étiquettes en nuage, une feuille de calcul ou un système de dépôt similaire devraient idéalement constituer la "source de vérité" pour ces informations. Toutefois, ces systèmes d'archivage des informations peuvent être inexacts, voire ne pas exister du tout.

Il est important de pouvoir utiliser les informations existantes pour construire un modèle d'étiquetage structuré. Sans cela, votre environnement ressemblera à ceci.

Votre CMDB n'est pas la panacée en matière d'étiquetage

L'un des principaux problèmes auxquels les organisations sont confrontées est l'hygiène des noms. Au fur et à mesure que les systèmes évoluent et que le personnel change, les conventions d'appellation changent également.

Par exemple, ce qui commence par "Production" devient "Prod", puis "prod". Cela signifie que les règles visant à appliquer la politique de confiance zéro peuvent être obsolètes entre le moment où elles sont écrites et celui où les noms changent.

Un style d'étiquetage en texte libre peut également entraîner de nombreuses incohérences dans la rédaction des règles. Un étiquetage imprécis ou limité des ressources rend sans aucun doute difficile la compréhension de votre environnement.

L'application de la politique ne doit pas être limitée par l'exactitude ou l'exhaustivité de la CMDB ou de tout autre référentiel d'informations. Si la dénomination est incohérente, il doit y avoir un moyen de la contourner.

Pour ceux qui n'ont pas de CMDB, il n'y a rien de mal à utiliser quelque chose de beaucoup plus simple. Par exemple, la plupart des systèmes peuvent importer et exporter des données au format CSV, ce qui en fait une méthode très portable de gestion des données.

Comment Illumio simplifie et automatise l'étiquetage de la charge de travail

Illumio a développé un ensemble d'outils simples qui simplifient radicalement le processus de dénomination et d'application des politiques de segmentation Zero Trust. Il faut dire que disposer des outils est une partie de la solution - les appliquer correctement est ce qui fait la différence.

La clé de la mise en œuvre de la confiance zéro est la cohérence. Un système de dénomination structuré rend les politiques de sécurité portables entre différents environnements (comme différents hyperviseurs et nuages).

Par exemple, le modèle de l'adresse IP fonctionne parce qu'elle est toujours la même. Chaque appareil connecté au réseau attend le format AAA.BBB.CCC.DDD/XX. Sans cela, nous n'aurions aucune forme de communication. Il en va de même pour l'étiquetage des charges de travail. Sans modèle cohérent, la sécurité d'une organisation peut être compromise.

Illumio rationalise le processus de dénomination en quelques étapes simples :

- Étape 1 : Chaque organisation a sa "source de vérité", qu'il s'agisse d'une CMDB, d'une feuille de calcul ou d'une liste d'étiquettes (ou d'une combinaison de tous ces éléments). Même si vous ne croyez pas qu'elles soient tout à fait exactes, Illumio recueille les métadonnées de chaque charge de travail et peut automatiquement mettre à jour les données du réseau et des charges de travail.

- Étape 2 : Utilisez les informations du réseau. Il est probable, par exemple, que les serveurs de production se trouvent dans un sous-réseau différent de celui des serveurs de développement. Bien qu'il ne soit pas pratique de commencer à rédiger des règles en utilisant des adresses IP, les informations sur le réseau constituent un bon point de départ pour générer des noms.

- Étape 3 : Utilisez les noms d'hôtes. Bien que des incohérences puissent s'être accumulées au fil du temps, l'identification de toute partie cohérente de la chaîne et son analyse pour le plus grand nombre possible de charges de travail permettront de combler les lacunes. Ces informations peuvent provenir de presque toutes les sources.

Jusqu'à présent, vous avez pris la source de vérité existante, découvert des environnements potentiels, puis identifié des informations de nom d'hôte susceptibles de mettre en évidence le rôle du serveur, tel que Web ou Base de données.

Une fois ces étapes terminées, vous pouvez utiliser les informations sur le flux de trafic pour connaître et identifier les services de base et les autres fonctions qui n'ont pas été prises en compte dans les autres étapes. Cela pourrait permettre d'identifier un serveur inconnu mais essentiel.

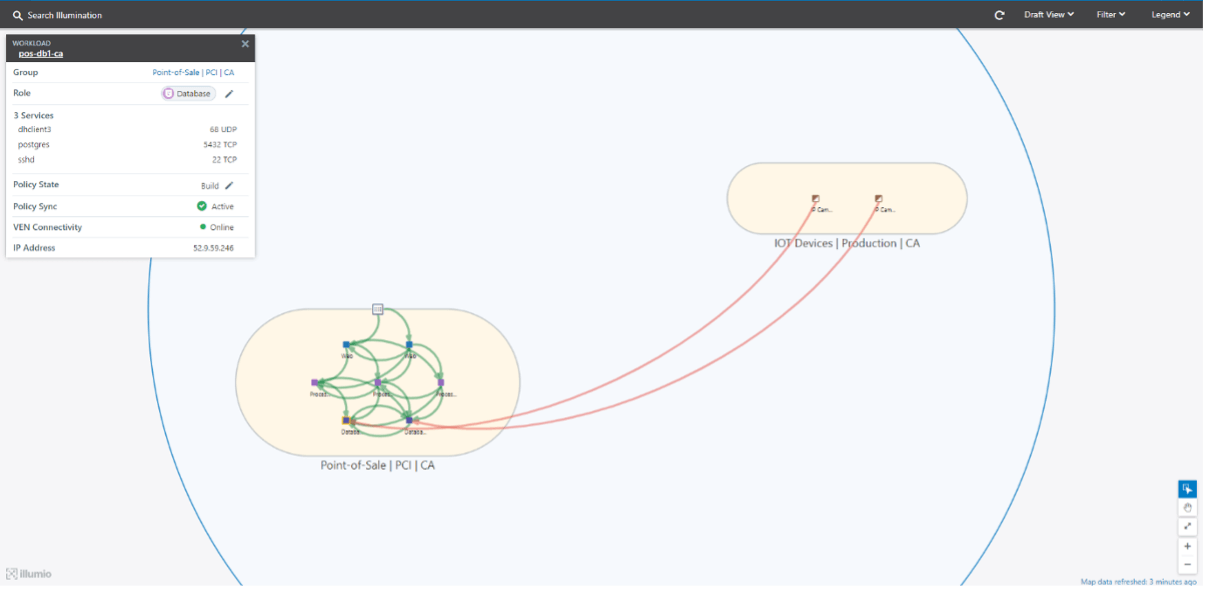

Avec toutes ces connaissances, il est alors simple d'appliquer des étiquettes à chaque charge de travail, que vous pouvez utiliser pour visualiser les communications entre les charges de travail et appliquer des politiques de segmentation Zero Trust.

Grâce à l'étiquetage structuré, la carte de votre environnement se présente désormais comme suit.

Plus le processus d'étiquetage des charges de travail est facile, plus la carte devient simple - et plus vite vous obtenez une valeur réelle de la segmentation.

Bien entendu, ces étapes peuvent être entreprises dans n'importe quel ordre. Certains fournisseurs considèrent l'apprentissage par le trafic comme la première étape. La difficulté réside dans le fait qu'une communication peut sembler légitime uniquement parce qu'elle génère un nombre élevé de flux sur des ports reconnus. Il peut alors falloir beaucoup de temps pour corriger les inexactitudes potentielles dans les résultats. Cela ralentira le processus d'obtention de la valeur, car il faudra du temps pour nettoyer la carte. Il est beaucoup plus facile et plus sûr d'utiliser d'abord des informations fixes.

En utilisant les outils simples d'Illumio Core, vous pouvez facilement collecter les données requises et automatiser le processus d'étiquetage. Cette approche élimine toute inquiétude quant au manque de données et à la complexité potentielle de l'identification et du déploiement de vos politiques de sécurité.

Pour en savoir plus :

- Lisez 5 conseils pour simplifier l'étiquetage pour la micro-segmentation.

- Téléchargez un aperçu d'Illumio Core pour en savoir plus sur l'approche d'Illumio en matière de segmentation Zero Trust.

.png)