Réponse aux brèches dans l'informatique en nuage et confinement avec Illumio CloudSecure

Les attaques contre l'informatique en nuage sont plus fréquentes et plus coûteuses que jamais. Selon une étude menée par Vanson Bourne, la moitié des brèches survenues l'année dernière ont eu pour origine l'informatique dématérialisée, ce qui a coûté en moyenne 4,1 millions de dollars aux entreprises.

Dans un environnement de cloud public, où les données et les applications sont réparties sur différents serveurs et sites, il est primordial de réagir rapidement et d'endiguer les brèches. En fait, 95 % des responsables de la sécurité reconnaissent que leur organisation a besoin de meilleurs temps de réaction aux événements liés à la sécurité du cloud.

Dans cet article de blogue, découvrez les méthodes d'attaque courantes utilisées par les acteurs de la menace dans l'informatique en nuage, l'importance du confinement des brèches et comment Illumio CloudSecure peut vous aider à réagir plus rapidement aux brèches.

4 techniques courantes d'attaque de l'informatique en nuage

Les acteurs de la menace peuvent être à la fois astucieux et implacables, essayant toutes les astuces possibles pour voler et perturber le fonctionnement de l'entreprise. Et comme la plupart des organisations stockent des ressources critiques et des données sensibles dans le nuage, les attaquants ciblent les environnements en nuage.

Ces quatre techniques sont le plus souvent utilisées par les pirates informatiques :

- Détournement de compte : Les attaquants peuvent utiliser diverses méthodes, telles que les attaques par hameçonnage ou les techniques de force brute, pour compromettre les comptes d'utilisateurs associés aux services en nuage. Une fois qu'un compte est détourné, les attaquants peuvent accéder à des données sensibles, manipuler des ressources ou lancer d'autres attaques à partir du compte compromis.

- Vulnérabilités et mauvaises configurations : Les attaquants peuvent exploiter les vulnérabilités logicielles de l'infrastructure en nuage ou les mauvaises configurations pour obtenir un accès non autorisé aux données sensibles stockées dans le nuage. Il peut s'agir d'informations personnelles identifiables (IPI), de données financières, de propriété intellectuelle ou d'autres informations sensibles.

- Attaques par déni de service (DoS) : Les services en nuage peuvent être la cible d'attaques par déni de service, où les attaquants inondent l'infrastructure en nuage d'un trafic ou de demandes excessifs, rendant les services indisponibles pour les utilisateurs légitimes. Cela peut perturber les activités de l'entreprise et entraîner des pertes financières.

- API non sécurisées : De nombreux services en nuage fournissent des API (interfaces de programmation d'applications) pour l'interaction avec leurs plateformes. Les attaquants peuvent exploiter les vulnérabilités de ces API pour obtenir un accès non autorisé, exécuter des actions malveillantes ou exfiltrer des données sensibles.

Découvrez comment résoudre les cinq principaux problèmes de sécurité dans l'informatique dématérialisée dans notre guide.

Pourquoi la réponse aux brèches dans le nuage est importante aujourd'hui

Les conséquences d'une faille de sécurité peuvent être graves, allant des pertes financières à l'atteinte à la réputation - et c'est particulièrement vrai dans le domaine de l'informatique dématérialisée. Entre la visibilité limitée, les mythes sur la sécurité dans le nuage et les défaillances des outils de sécurité traditionnels dans le nuage, il est facile de négliger les défis de sécurité les plus pressants du nuage. En l'absence de stratégies modernes de sécurité du cloud, les entreprises sont confrontées à des cyberattaques inévitables susceptibles de provoquer des dégâts catastrophiques.

L'importance de réagir rapidement et de contenir les attaques réside dans la minimisation des dommages potentiels, la prévention des violations de données et le maintien de la continuité des activités. Une intervention rapide peut réduire considérablement l'impact des incidents de sécurité et limiter la propagation latérale des menaces au sein de l'infrastructure en nuage.

L'étude de Vanson Bourne a révélé que les responsables de la sécurité accordent la priorité à la réponse aux violations en raison de l'augmentation des vulnérabilités en matière de sécurité du cloud :

- 36 % des menaces à la sécurité du cloud computing contre leur organisation ont impliqué une ingénierie sociale en évolution rapide pour obtenir un accès non autorisé.

- 32 % ont déclaré que les ransomwares et les logiciels malveillants constituaient une préoccupation majeure dans le domaine de l'informatique dématérialisée.

- 46 % n'ont pas une visibilité totale de la connectivité des services en nuage de leur organisation, ce qui augmente la probabilité de connexions non autorisées.

Il est important de noter que plus de la moitié des personnes interrogées ont déclaré que la segmentation zéro confiance (ZTS) peut minimiser le rayon d'action d'une attaque - et 93 % d'entre elles reconnaissent que la ZTS est essentielle à la sécurité de l'informatique en nuage. Le ZTS est une stratégie cruciale pour répondre aux attaques et les contenir, offrant un mécanisme de défense proactif pour atténuer les risques potentiels. Le ZTS consiste à appliquer des contrôles de segmentation aux applications et aux charges de travail, en limitant les mouvements latéraux.

Pour les équipes informatiques et de sécurité qui font face à un barrage constant d'attaques, ZTS devient un allié précieux dans l'application proactive des politiques de sécurité pour contenir rapidement les attaques. Avec une approche ZTS, les équipes de sécurité peuvent se concentrer sur des domaines spécifiques des communications des applications et des charges de travail en nuage, réduisant ainsi la surface d'attaque globale à l'échelle, même dans des environnements en nuage complexes et en constante expansion.

Illumio CloudSecure : Réponse rapide et flexible aux violations dans le nuage

Avec Illumio CloudSecure, les organisations peuvent mettre en œuvre des contrôles de segmentation proactifs dans leur nuage public. Cela permet d'isoler les brèches du reste du système et de les limiter à leur point d'entrée, ce qui donne aux équipes de sécurité le temps de réagir et de remédier aux attaques.

Regardez une démonstration d'Illumio CloudSecure :

En cas de violation ou de menace de ransomware, Illumio CloudSecure permet une réponse rapide et un confinement lorsque des violations ou des attaques de ransomware sont détectées. Les équipes de sécurité peuvent ajuster dynamiquement les politiques de segmentation afin d'isoler les segments compromis, empêchant ainsi les attaquants de se déplacer latéralement et, par conséquent, minimisant le risque d'exfiltration de données ou d'interruption des opérations. Cette approche adaptative et flexible de la segmentation s'aligne sur la nature dynamique des environnements en nuage, garantissant que les mesures de sécurité restent cohérentes même face à l'évolution des menaces.

Illumio CloudSecure aide les équipes de sécurité :

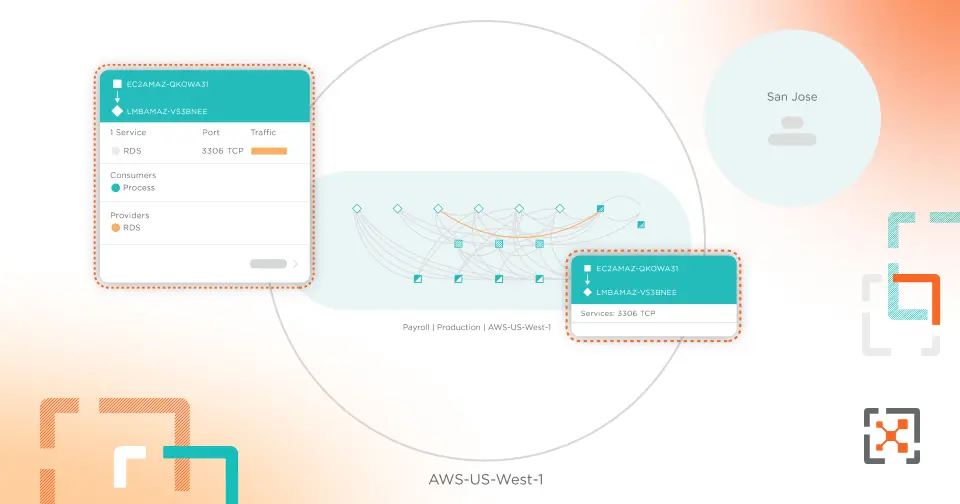

- Obtenir une granularité visibilité sur la façon dont les applications et les charges de travail communiquent et interagissent. Ces informations permettent de créer des politiques de segmentation proactives et précises qui répondent aux besoins de l'entreprise sans compromettre la sécurité.

- Appliquez des contrôles de sécurité basés sur des facteurs contextuels tirés des métadonnées et des étiquettes des ressources en nuage afin de vous préparer aux menaces émergentes et à la nature en constante évolution des attaques en nuage.

- Compléter les outils de sécurité traditionnels basés sur le périmètre, tels que les systèmes de détection d'intrusion (IDS) et les plateformes de protection des applications natives du cloud (CNAPP). Alors que les IDS détectent les menaces potentielles, Illumio CloudSecure applique des politiques qui stoppent la propagation des logiciels malveillants en permanence, qu'une brèche ait été détectée ou non. Illumio CloudSecure agit également comme un soutien aux CNAPP, améliorant ainsi la protection globale des applications basées sur l'informatique en nuage.

- Adoptez un Modèle de sécurité "Zero Trust dans le nuage, ce qui garantit une défense solide contre les menaces internes et externes.

Commencez votre essai gratuit d' Illumio CloudSecure dès aujourd'hui - aucune installation de logiciel ou carte de crédit n'est requise.

.png)