Pourquoi acceptons-nous des zones d'ombre dans la visibilité du trafic des points finaux ?

Nous sommes en 2024 : les cybermenaces sont sophistiquées et omniprésentes, et la menace d'attaques alimentées par l'IA se profile à l'horizon. Comme toujours, les utilisateurs restent un vecteur de menace important. En fait, 74 % des violations sont dues à l'élément humain, que ce soit par erreur, par abus de privilèges, par l'utilisation d'informations d'identification volées ou par l'ingénierie sociale.

Alors, pourquoi la visibilité centralisée de bout en bout des points d'accès n'est-elle pas une pratique courante ?

Avec plus de 70 % des entreprises qui optent pour un travail entièrement à distance ou hybride, le manque de visibilité sur le trafic des points finaux, quel que soit l'emplacement des utilisateurs, n'est pas seulement un oubli, c'est une vulnérabilité importante.

La réalité de la visibilité des points d'extrémité

Presque toutes les organisations disposent d'un certain niveau de visibilité sur le trafic des points d'accès. Cependant, cette visibilité est souvent fragmentée, sans le contexte ou l'exhaustivité nécessaires.

Le plus souvent, les organisations s'appuient sur le matériel de leur réseau pour assurer la visibilité lorsque les employés se trouvent dans leur bureau. Lorsque les employés sont à distance, les organisations s'appuient sur leurs outils VPN (réseau privé virtuel) ou ZTNA (Zero Trust Network Access). Cependant, les utilisateurs distants ne sont pas toujours connectés à l'environnement de l'entreprise, et la fidélité des données peut varier en fonction de l'endroit où se trouve l'utilisateur et de ce qu'il fait.

Cette approche fragmentée se traduit par des angles morts en termes de visibilité, de complexité et, de manière générale, par un manque d'informations exploitables. Le fait de devoir combiner différentes sources d'informations sur le trafic rend difficile la compréhension de la manière dont les terminaux communiquent entre eux, avec votre centre de données ou avec l'informatique en nuage.

Le cas de la centralisation de la visibilité des points d'extrémité

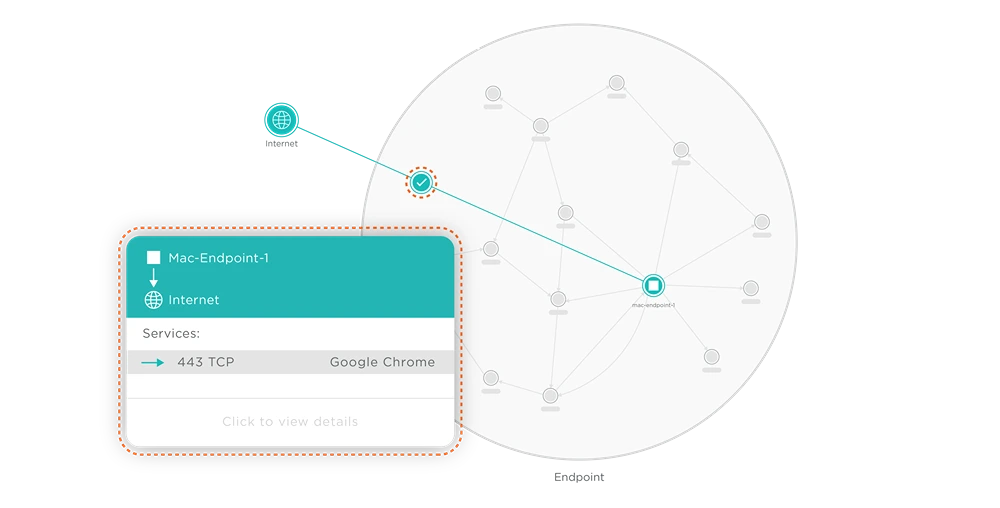

Centraliser la visibilité des points d'accès signifie avoir une vue centralisée de tout le trafic des points d'accès, quel que soit l'endroit d'où l'utilisateur travaille. Ce trafic des terminaux, combiné à une carte unique des dépendances applicatives et à la télémétrie du trafic du centre de données et des environnements en nuage, forme une carte unique de l'ensemble du trafic réseau, indépendamment de la manière dont les actifs sont connectés. Une carte centralisée du trafic réseau permet aux organisations de visualiser facilement le trafic RDP (protocole de bureau à distance) entre les administrateurs et les serveurs individuels.

Illumio Endpoint : La visibilité partout

Avec Illumio Endpoint, les organisations obtiennent une visibilité et un contrôle complets sur toutes les communications provenant des appareils de leurs employés, que ce soit d'un point à l'autre ou d'un point à un serveur.

Il ne s'agit pas seulement de voir ce que fait chaque point d'extrémité, mais de comprendre ces activités dans le contexte plus large de l'ensemble du réseau de l'organisation. Grâce à l'information fournie par Illumio, les équipes de sécurité peuvent détecter les risques, prioriser les bonnes politiques de sécurité et contenir les brèches inévitables et les attaques de ransomware.

La plateforme Illumio Zero Trust Segmentation (ZTS) combine cette visibilité complète et le contrôle du réseau en une seule plateforme pour aider les organisations à bâtir une confiance zéro et à rester résilientes face aux attaques.

Regardez une démonstration d'Illumio Endpoint en action :

Dans le cadre de la plateforme Illumio ZTS, Illumio Endpoint aide les organisations :

- Voyez une vue unifiée du trafic des points d'extrémité : Illumio Endpoint offre une vue complète de tout le trafic des points d'accès, éliminant les silos et fournissant une image cohérente.

- Obtenez des données contextuelles riches: Au-delà de la simple visibilité, Illumio Endpoint fournit un contexte riche grâce à des étiquettes multidimensionnelles. Il est alors facile de comprendre ce qui se passe sur votre réseau et d'agir à grande échelle.

- Bâtissez une posture de sécurité proactive: Grâce à une visibilité complète, Illumio Endpoint permet aux organisations de passer d'une position de sécurité réactive à une position de sécurité proactive, en atténuant les menaces avant qu'elles ne se transforment en catastrophes.

La visibilité centralisée devrait être la norme

La question reste posée : Pourquoi une approche simple et complète de la visibilité des points d'accès n'est-elle pas un standard dans l'industrie ? Les raisons sont variées, allant d'un manque de sensibilisation à une tendance à résoudre des problèmes complexes par des solutions complexes.

Mais comme les entreprises se rendent compte qu'elles ne peuvent pas compter sur leurs approches traditionnelles dans les environnements dispersés d'aujourd'hui, la centralisation de la visibilité du trafic n'est pas seulement une mise à niveau, c'est une nécessité.

Avec Illumio Endpoint, visualisez le trafic des points d'extrémité n'importe où. Depuis votre domicile ou votre bureau, évaluez et réduisez rapidement les risques en visualisant l'ensemble du trafic réseau.

Souhaitez-vous en savoir plus ? Contactez-nous dès aujourd'hui pour une consultation et une démonstration gratuites.

.png)