Supposez une brèche avec une sécurité des points finaux sans confiance

"Nous avions mis en place des mesures de sécurité, alors comment le ransomware a-t-il pu passer ? - une question poignante qui a souvent été à l'origine de nombreuses réunions de crise dans les conseils d'administration à la suite d'une cyber-fraude majeure. À un moment aussi crucial pour de nombreuses entreprises, les enjeux sont considérables : réputation de la marque, amendes pour non-respect des règles, perte de confiance des investisseurs, fluctuation du cours de l'action, voire considérations liées au paiement d'une rançon.

En réalité, cette question est loin d'être déplacée. Les solutions de sécurité des points d'extrémité et du périmètre sont omniprésentes dans les réseaux d'entreprise. D'où la question suivante : comment les ransomwares parviennent-ils encore à passer ? Comment les ransomwares parviennent-ils encore à s'imposer et, surtout, pourquoi continuent-ils à se propager rapidement et à faire des ravages à un rythme aussi alarmant ?

Dans cet article, nous examinerons ces questions. Nous allons également repenser les approches traditionnelles qui ont dominé l'histoire de la sécurité des points finaux jusqu'à présent.

L'histoire : Même scénario, acteurs différents

Dans de nombreux cas, l'approche des acteurs de la menace donne lieu à une intrigue familière dont la fin est étrangement prévisible, et qui se déroule généralement comme suit :

- Ciblez les éléments les plus faciles à atteindre, tels que le point d'accès de l'utilisateur final (informations d'identification) ou le serveur web frontal.

- Utiliser une combinaison de sondages directs et indirects et d'ingénierie sociale pour la compromission initiale.

- Découvrez les autres possibilités d'accès et pivotez à partir de la machine compromise.

- Escalade des privilèges pour pouvoir passer à d'autres machines

- Poursuivre la propagation vers les systèmes de grande valeur, puis atteindre les objectifs malveillants.

- Rincer et répéter

Dans cette histoire, tout le monde est une cible.

Prenons l'exemple d'un développeur contractuel qui travaille à distance pour fournir à un client un logiciel d'entreprise essentiel. Ils travaillent généralement dans des délais très courts et sont donc parfois contraints de faire des économies pour terminer les projets avant la date limite. Ce type d'utilisateur est un candidat idéal pour une attaque de la chaîne d'approvisionnement, car s'il est compromis, son point d'accès peut être utilisé pour infiltrer le pipeline de contrôle du code source (CI/CD). Un autre exemple d'utilisateurs ciblés est celui des cadres des ventes et du marketing qui sont le plus souvent en déplacement pour participer à des réunions et à des événements. Ils sont également exposés au risque d'ingénierie sociale et d'attaques par hameçonnage car ils sont plus susceptibles d'accéder à des réseaux publics non protégés.

Ces utilisateurs et leurs terminaux, une fois compromis, permettent à l'acteur de la menace de disposer d'un point d'appui pour poursuivre son attaque. Ils essaieront ensuite d'accéder à des comptes à privilèges plus élevés et de se déplacer sur d'autres machines avant d'atteindre des systèmes importants tels que les systèmes de base de données, les systèmes de gestion des documents ou les systèmes de gestion des relations avec la clientèle. Il s'agit souvent de biens de grande valeur qui contiennent des informations commerciales et personnelles précieuses pour l'organisation.

Le statu quo : La fatigue de la cyberdéfense

Les acteurs de la menace ne manquent pas de techniques - des logiciels malveillants sans fichier tirant parti d'une injection de code sophistiquée et de charges utiles de ransomware très évasives aux vulnérabilités anciennes toujours efficaces en raison de la dépendance des organisations à l'égard des systèmes hérités hébergeant des codes commerciaux très anciens, mais importants, qui peuvent ne pas être très faciles à remplacer. Il semble parfois que les attaquants aient l'avantage.

Et ils pourraient bien le faire, car les défenseurs sont confrontés à un barrage d'acteurs menaçants disposant d'un arsenal de plus en plus important de capacités malveillantes. Comme le dit l'adage, les défenseurs doivent toujours bien faire les choses, tandis que les attaquants ne doivent les faire qu'une seule fois. De ce fait, ce sont les défenseurs qui subissent le plus de pression la plupart du temps.

Sans vouloir insister davantage, voici un exemple de la charge utile Brute Ratel et de la carte TTP associée de MITRE pour montrer ce à quoi les défenseurs sont confrontés avec une seule charge utile. Il existe de nombreuses variantes de logiciels malveillants dotés d'une telle capacité.

Sur l'image, le petit point à l'extrême gauche est la charge utile Brute Ratel. À droite, vous trouverez les nombreuses tactiques et techniques que cette charge utile unique peut employer pour infecter un système, échapper à la détection et poursuivre ses objectifs malveillants.

Cela explique en partie pourquoi les brèches et les cas de ransomware continuent d'augmenter malgré l'évolution impressionnante des outils de sécurité des points d'accès - antivirus (AV), AV de nouvelle génération (NGAV), plateformes de protection des points d'accès (EPP), détection et réponse des points d'accès (EDR), etc. Ces outils sont associés à une liste encore plus longue de fonctions de protection - analyse des signatures, contrôle des applications/processus, heuristique, analyse comportementale, prévention des exploits, sandboxing, etc. - censées résoudre le problème réel qui semble avoir été exacerbé. La prolifération des ransomwares au cours des dernières années a démontré la gravité du problème.

Pourquoi les logiciels malveillants parviennent-ils encore à passer ?

Il peut y avoir plusieurs raisons à cela. Dans certains cas, les systèmes de sécurité existants, traditionnellement basés sur la détection, n'ont pas du tout détecté la menace. Cela peut être dû à une vulnérabilité de type "zero-day" ou à des techniques très évasives. Il se peut également qu'un module de sécurité nécessaire n'ait pas été configuré correctement ou que le bon module n'ait même pas été mis en œuvre du tout en raison de contraintes budgétaires ou de faux positifs bloquant les cas d'utilisation quotidiens de l'entreprise.

Avec en toile de fond une liste presque infinie de moyens d'attaque, tels que la menace des vulnérabilités de l'utilisateur final et du fournisseur et la complexité toujours croissante des réseaux modernes (environnements hybrides), quelque chose ne peut que mal tourner. Et c'est la raison pour laquelle il en est ainsi.

Cyber-résilience : Sécurité des points d'extrémité "Zero Trust

Quelle est la prochaine étape ? Entrez dans le paradigme de la sécurité coopérative ! Il s'agit de la sécurité traditionnelle des points d'accès, combinée à l'approche plus récente de la sécurité des points d'accès "zéro confiance".

Il s'agit d'un nouveau paradigme de sécurité basé sur la sécurité proactive et les principes de la confiance zéro, qui fonctionne parallèlement aux outils de sécurité existants sans qu'il soit nécessaire de modifier le réseau et les systèmes. Cette capacité utilise les données des terminaux multiplateformes qui sont analysées de manière centralisée par un cerveau central intelligent et évolutif.

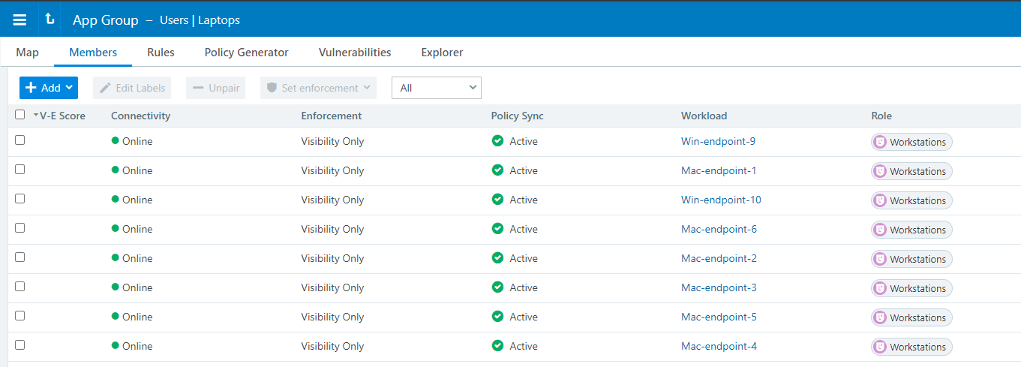

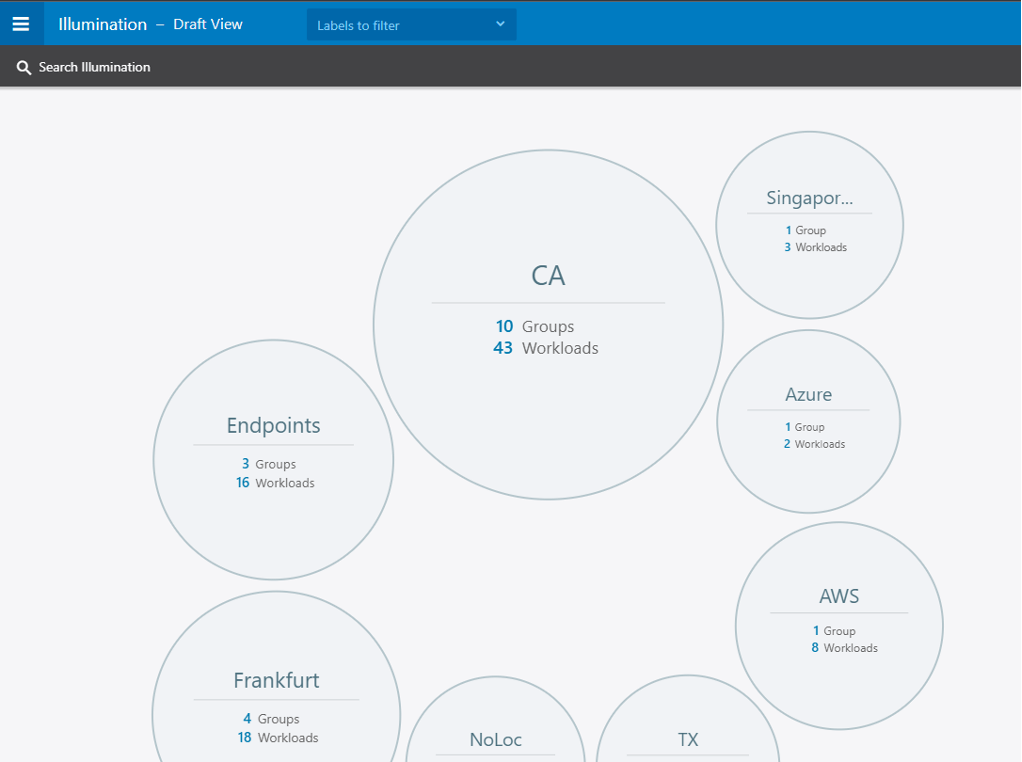

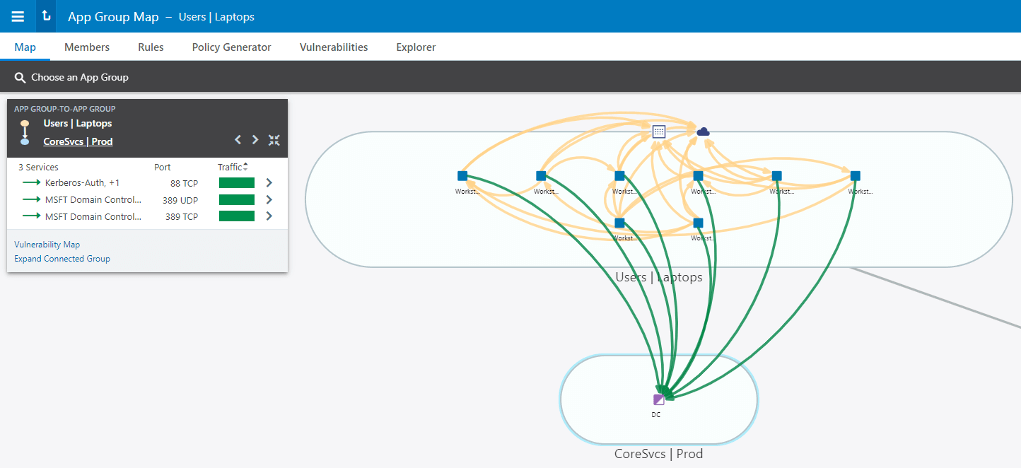

Cela commence par un déploiement non perturbateur qui s'effectue en quelques minutes. Il donne ensuite un aperçu des communications est-ouest, en plus des communications nord-sud généralement suivies. Cela est nécessaire car les organisations doivent avoir la capacité de voir et de suivre les communications sur différents systèmes d'exploitation, plates-formes et sites simultanément. Et tout cela est possible sans modification supplémentaire des systèmes et du réseau. Ici, nous voyons un exemple de tous les différents points d'extrémité et charges de travail de serveur, y compris les ressources du nuage public, regroupés logiquement (sans changement de réseau) par leurs noms d'emplacement désignés.

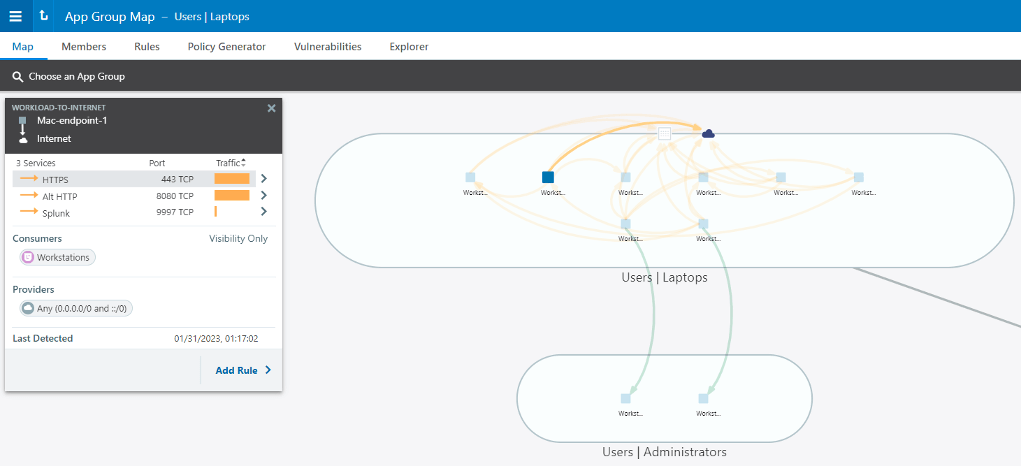

Les points finaux n'existant pas dans le vide, ils communiquent avec de nombreux systèmes différents. Ils peuvent même essayer de communiquer avec d'autres points d'extrémité, bien que dans certains cas cette communication ne soit pas réellement nécessaire ou souhaitable en raison d'un risque élevé de mouvement latéral. Il est donc très important d'avoir une visibilité sur les communications des points d'extrémité.

Les terminaux communiquent également avec les serveurs et les charges de travail. Certains d'entre eux peuvent être sous le contrôle de l'organisation dans ses centres de données, tandis que d'autres peuvent être des services SaaS en nuage de tierces parties. Il est nécessaire d'avoir une visibilité sur ces communications pour comprendre tous les risques liés à ces terminaux et aux serveurs auxquels ils se connectent.

La visibilité, telle qu'expliquée ci-dessus, est un précurseur nécessaire à l'application permanente de la loi, qui assure le confinement en cas d'échec de la détection par les systèmes traditionnels de sécurité des points finaux et d'EDR. Les capacités de mise en œuvre comprennent des politiques basées sur l'identité et le domaine pour éliminer les communications de rappel des logiciels malveillants, des règles basées sur les processus pour la nanosegmentation et le contrôle des communications avec le pare-feu et les politiques basées sur les menaces de vulnérabilité. Cette approche signifie également que, qu'il s'agisse de politiques de confiance zéro ou de limites de listes de refus, la politique de sécurité est définie et mise en place sur la base de l'intelligence du trafic. Ces renseignements devraient porter sur les systèmes dont nous disposons, sur ce qu'ils font et, à partir de là, sur la manière de les protéger de manière adéquate. La connaissance de l'emplacement améliore également la flexibilité des politiques sur le réseau de l'entreprise et en dehors de celui-ci. Tout cela devrait être appliqué uniformément sur les différentes plateformes - Windows, Linux, Mac, Unix, Cloud et Conteneurs.

Pour atteindre ces objectifs du point de vue du défenseur, il faut que les équipes et les outils collaborent efficacement. Une organisation qui suppose qu'il y a eu violation est susceptible de se concentrer sur la résilience cybernétique plutôt que sur la seule détection. Ils accordent autant d'importance aux stratégies d'endiguement qu'à la détection.

Illumio Endpoint complète les outils de détection existants

Faisant partie de la plateforme de segmentation Illumio Zero Trust, Illumio Endpoint a été conçu pour compléter les outils de sécurité de détection existants tout en comblant les plus grandes lacunes en matière de visibilité et de capacités de prévention des mouvements latéraux.

Ce type d'approche de confinement a récemment été mis à l'épreuve par l'évêque Fox. Grâce à de multiples émulations d'attaques, ils ont constaté que les brèches étaient détectées jusqu'à quatre fois plus rapidement avec la segmentation Illumio Zero Trust, car les attaquants devaient contourner ces méthodes de confinement, ce qui créait plus de bruit que les outils de détection pouvaient détecter.

Dans l'ensemble, la segmentation des terminaux conduit à une posture de sécurité positive qui, en collaboration avec les investissements existants en matière de sécurité, constitue une excellente histoire pour les terminaux !

Vous souhaitez en savoir plus sur Illumio Endpoint ? Contactez-nous dès aujourd'hui pour une consultation et une démonstration gratuites.

.png)

.webp)