Associez ZTNA + ZTS pour une confiance zéro de bout en bout

Le paysage de la cybersécurité s'est modifié pour s'adapter à l'essor du travail à distance, et il est clair qu'une approche multidimensionnelle de la sécurité est essentielle. Les entreprises se tournent vers des stratégies de sécurité "zéro confiance" pour sécuriser leurs réseaux de plus en plus complexes et leur personnel distribué, car c'est le meilleur moyen de renforcer leur résilience cybernétique.

Deux technologies sont à la base de toute stratégie de confiance zéro : l'accès au réseau de confiance zéro (ZTNA) et la segmentation de confiance zéro (ZTS).

Bien que ZTNA fournisse des contrôles d'accès, une couche fondamentale de la sécurité "Zero Trust", il se concentre principalement sur le trafic nord/sud. C'est là que la segmentation sans confiance devient essentielle, car elle permet de remédier à la dépendance excessive à l'égard du contrôle d'accès grâce à une visibilité étendue du trafic et à un contrôle précis des mouvements latéraux est/ouest.

Poursuivez votre lecture pour découvrir pourquoi votre réseau présente des lacunes en matière de sécurité si vous n'associez pas ZTNA + ZTS.

Le ZTNA laisse des lacunes en matière de sécurité

Selon Gartner, ZTNA crée une frontière d'accès autour des applications sur la base de l'identité et du contexte. Avant que l'accès ne soit autorisé, le courtier de confiance de la solution vérifie l'identité, le contexte et l'adhésion à la politique. Cela permet d'arrêter les mouvements latéraux dans le réseau et de réduire la surface d'attaque.

Malheureusement, de nombreuses organisations s'appuient trop sur le contrôle d'accès nord/sud de ZTNA, retombant dans l'idée dépassée qu'il est possible d'empêcher les cyberattaques d'entrer complètement dans le périmètre du réseau.

Mais dans le paysage actuel des menaces, les brèches sont inévitables - la sécurité pour le seul trafic nord/sud néglige le risque de mouvement latéral à l'intérieur d'un réseau lorsqu'une brèche se produit. C'est là que le ZTS, en particulier au point final, devient indispensable.

Les points finaux nécessitent des ZTS

Les utilisateurs finaux sont une cible privilégiée pour les acteurs de la menace car ils peuvent être amenés à effectuer des actions par le biais de l'ingénierie sociale, de l'hameçonnage ou de l'altération de l'appareil. Les solutions traditionnelles de sécurité des points d'accès prétendent mettre fin aux violations, mais la réalité est que les appareils continuent d'être violés. Selon l'étude ESG, 76 % des organisations ont subi une attaque par ransomware au cours des deux dernières années.

Une fois qu'une attaque a pénétré un terminal, les attaquants peuvent se déplacer librement vers d'autres terminaux ou à travers le reste du réseau, à la recherche de vos actifs et de vos données les plus critiques. Sans ZTS en place, cela peut se produire pendant des jours, des semaines, voire des mois, sans détection ni remédiation.

Le ZTS empêche les mouvements latéraux - si les ports ne sont pas ouverts, les attaques ne peuvent pas se propager.

ZTNA + ZTS : Une approche plus complète de la sécurité zéro confiance

Il est essentiel que les organisations associent leur solution ZTNA nord/sud à la protection est/ouest de ZTS. En gérant et en limitant le trafic est/ouest, ZTS comble les lacunes que les solutions ZTNA peuvent laisser ouvertes.

ZTNA sécurise l'accès au périmètre et limite l'accès, tandis que ZTS renforce les défenses internes du réseau, en s'attaquant à la fois aux menaces externes et internes pour une posture de sécurité Zero Trust à plusieurs niveaux.

Choisissez Illumio ZTS pour l'associer à votre solution ZTNA

Illumio Endpoint étend le ZTS aux appareils des utilisateurs finaux et peut facilement s'intégrer à votre solution ZTNA existante. Regardez une démonstration ici.

Voir trafic d'extrémité

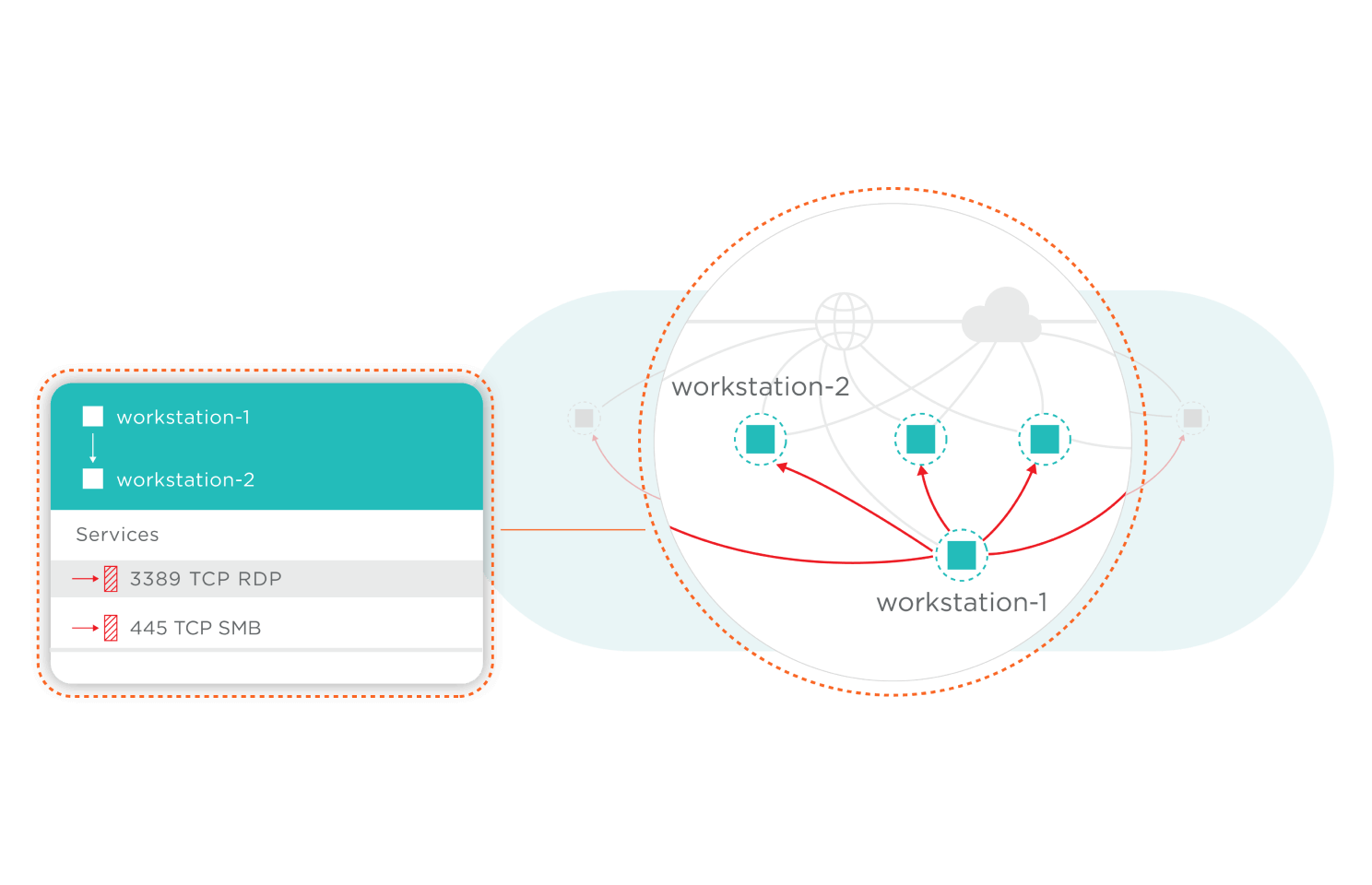

Illumio Endpoint va au-delà de la visibilité réseau traditionnelle en offrant une visibilité sur le trafic des terminaux, non seulement pour les appareils dans l'environnement de l'entreprise, mais aussi pour les appareils distants.

La visibilité est essentielle pour surveiller non seulement les interactions entre les points d'extrémité et les serveurs, mais aussi les communications entre les points d'extrémité, souvent négligées. Cette visibilité globale permet aux entreprises d'identifier et de réduire les risques liés aux mouvements latéraux au sein du réseau.

Contrôler le trafic de point à point

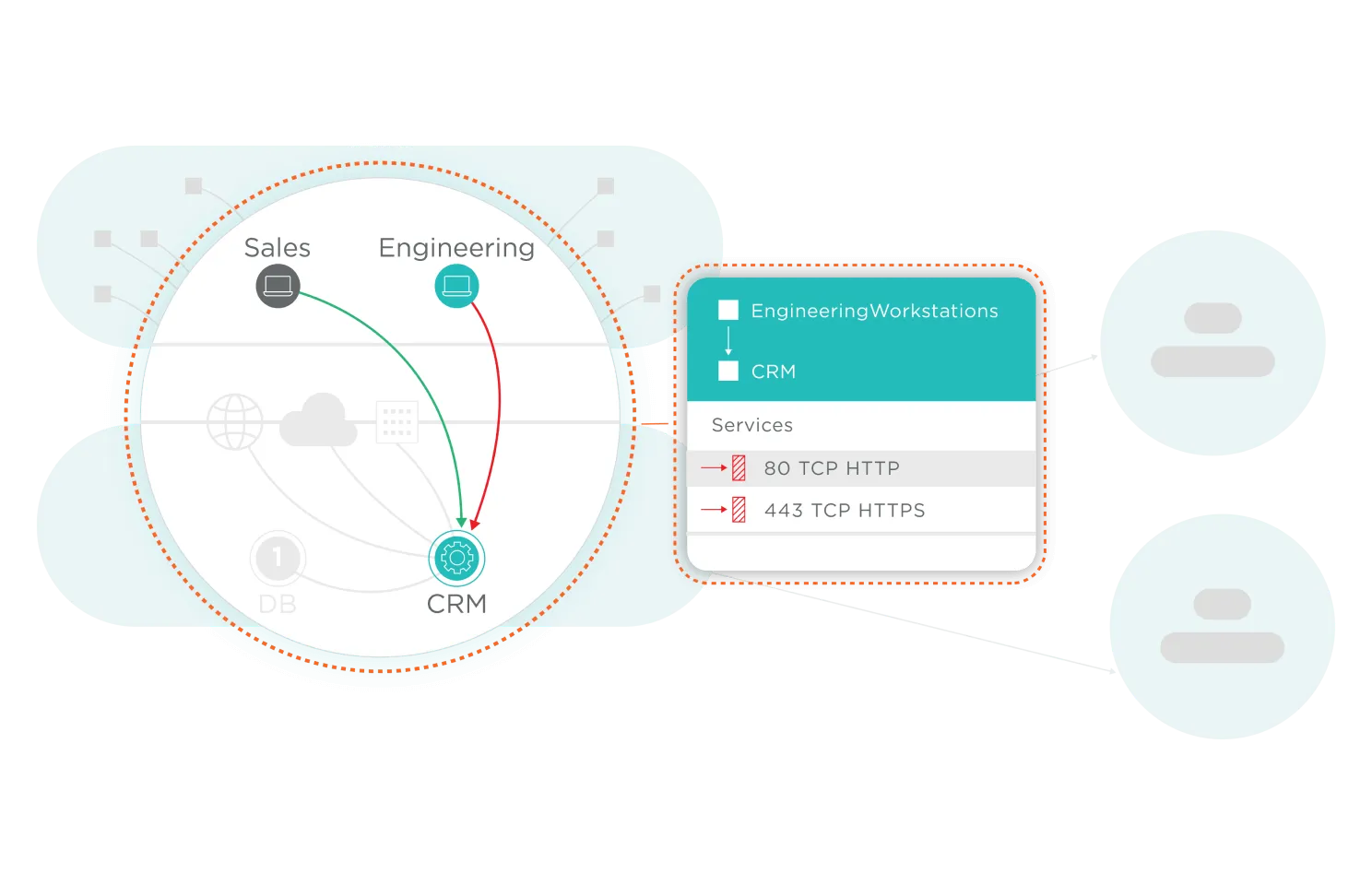

Contrôlerle trafic entre les points d'extrémité est vital dans un monde où un mauvais clic d'un utilisateur peut être le point de départ d'une violation majeure en permettant à un attaquant de se déplacer latéralement à travers le réseau. Illumio Endpoint permet aux organisations de définir et d'appliquer des politiques basées sur des étiquettes afin de contrôler granulairement les communications autorisées, en veillant à ce que seul le trafic nécessaire soit autorisé.

Connectivité sécurisée entre le point d'accès et le centre de données

Lorsqu'une attaque s'introduit inévitablement dans les appareils des utilisateurs finaux, son objectif est de se propager dans le reste du réseau, y compris dans vos environnements de cloud et de centre de données. Illumio Endpoint, en combinaison avec Illumio Core et Illumio CloudSecure, bloque les mouvements latéraux et assure la résilience de votre organisation contre les attaques.

Partagez les étiquettes de police avec votre solution ZTNA

Le modèle de politique d'Illumio Endpoint est un système basé sur les étiquettes, ce qui signifie que les règles que vous écrivez ne nécessitent pas l'utilisation d'une adresse IP ou d'un sous-réseau comme les solutions de pare-feu traditionnelles. Vous contrôlez la portée de votre politique en utilisant des étiquettes. Vous pouvez partager ce contexte avec votre solution ZTNA, ce qui vous permet d'élaborer facilement des règles et de comprendre le trafic entre les deux solutions.

Curieux d'en savoir plus ? Testez Illumio Endpoint avec notre laboratoire pratique, à votre rythme.

.png)