Fonctionnalités peu connues d'Illumio Core : Cartes de vulnérabilité

Dans cette série, les experts en sécurité d'Illumio mettent en lumière les fonctionnalités les moins connues (mais non moins puissantes) de Illumio Core.

Le paysage informatique moderne est une cible très tentante pour les cybercriminels, qui peuvent tirer des profits considérables des ransomwares, du vol financier par le biais de brèches, de l'exfiltration de la propriété intellectuelle et de la perturbation des infrastructures.

Les contrôles de sécurité traditionnels étant souvent loin d'être prioritaires dans les architectures hybrides et multiclouds, les opportunités pour les cybercriminels ne cessent d'augmenter. De nombreuses organisations utilisent des scanners de vulnérabilité pour obtenir des mises à jour en temps réel sur les ports vulnérables, mais ces scanners ne fournissent que des informations, pas des correctifs.

Dans ce billet de blogue, apprenez comment vous pouvez combiner les données de votre scanner de vulnérabilités avec la puissance de la carte de vulnérabilité d'Illumio pour sécuriser immédiatement les vulnérabilités et réduire votre exposition aux risques.

La complexité des réseaux rend difficile la protection contre les menaces de type "zero-day".

Aujourd'hui, les données sont omniprésentes. Les données peuvent se déplacer de manière dynamique au sein des nuages et entre eux, vers et depuis des centres de données distribués, et vers et depuis des points finaux qui peuvent se connecter à des services en nuage depuis n'importe quel endroit de la planète, avec des dépendances sur des données hébergées sur des plateformes SaaS.

Si cette architecture dynamique moderne est pratique, elle a pour contrepartie une explosion des points d'entrée possibles dans votre environnement. Tous ces nuages, centres de données et points d'extrémité reposent sur une gamme dynamique de dépendances externes, chacune d'entre elles constituant une porte ouverte potentielle susceptible d'être enfreinte.

.webp)

Le cybercriminel moderne peut facilement analyser tous ces points d'entrée à la recherche d'une opportunité, et malgré la confiance accordée aux contrôles d'identité des points d'extrémité, aux outils de périmètre dans le nuage tels que les pare-feu virtuels, les SASE et les points d'application ZTNA, la plupart des violations par le biais de ces outils sont dues à des erreurs de configuration humaine ou à des bogues de fournisseurs.

La plupart des grandes brèches de ces dernières années sont dues au maillon le plus faible de toute architecture de sécurité : la personne qui se trouve entre le clavier et la chaise. Les entreprises doivent partir du principe qu'une brèche finira par se produire et elles ont besoin d'un moyen de quantifier clairement le risque des charges de travail face à l'assaut constant des logiciels malveillants de type "zero-day".

Lesscanners devulnérabiliténe suffisent pas pour se protéger contre les nouvelles menaces détectées

Les scanners de vulnérabilité fournissent des mises à jour en temps réel sur les ports vulnérables utilisés par les logiciels malveillants les plus récents pour propager des charges utiles malveillantes. Qualys, Rapid7 et Tenable sont des exemples courants de ces scanners. Les informations sur les vulnérabilités reçues de ces scanners peuvent aider à identifier les charges de travail dans votre environnement qui peuvent utiliser ces ports à risque et qui devront être corrigées pour se protéger contre les vulnérabilités signalées.

Ces scanners fournissent un système commun d'évaluation des vulnérabilités(CVSS) pour quantifier les risques en classant les expositions vulnérables sur une échelle numérique. Les scores de vulnérabilité des scanners sont unidimensionnels, appliqués à un port ou à une série de ports utilisés par un système d'exploitation donné. Il appartient donc au centre des opérations de sécurité de déterminer les charges de travail et les dépendances qui devront être corrigées et le temps d'arrêt que les charges de travail critiques peuvent tolérer pour les mettre à jour en temps voulu.

Il en résulte souvent des informations en temps réel sur les expositions, mais des retards dans les mesures correctives. Pourquoi ? Comme ces scanners n'ont aucune visibilité au sein de votre environnement, ils ne prennent pas en compte la connectivité d'une charge de travail ou les dépendances entre d'autres charges de travail dans votre environnement et ne peuvent pas offrir une protection immédiate contre les menaces nouvellement détectées.

Pairerles scanners de vulnérabilité avec Illumio pour contenir rapidement les brèches

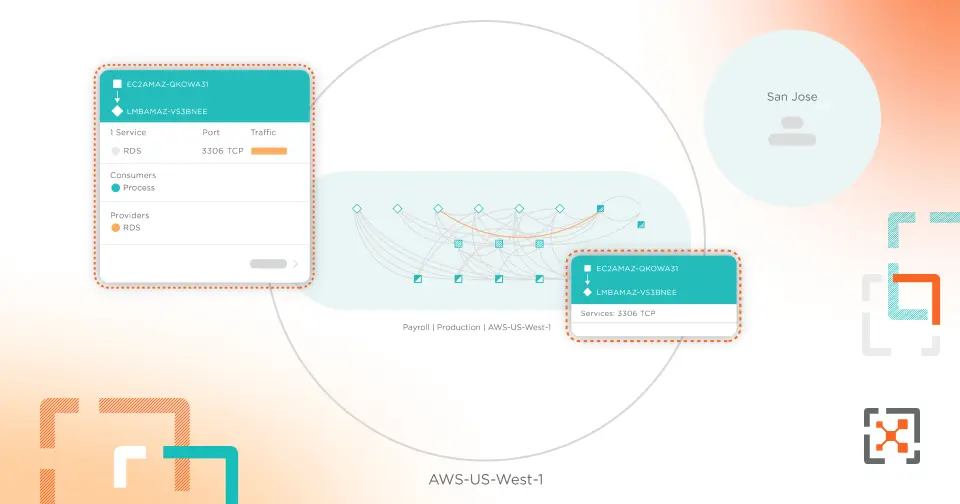

Pour rendre les scanners de vulnérabilités plus efficaces, vous avez besoin d'un moyen d'automatiser la sécurité en réponse aux résultats des scanners. C'est là que les cartes de vulnérabilité d'Illumio entrent en jeu. Combinez les données de votre scanner de vulnérabilité avec la carte en temps réel d'Illumio pour mesurer et réduire l'exposition aux risques.

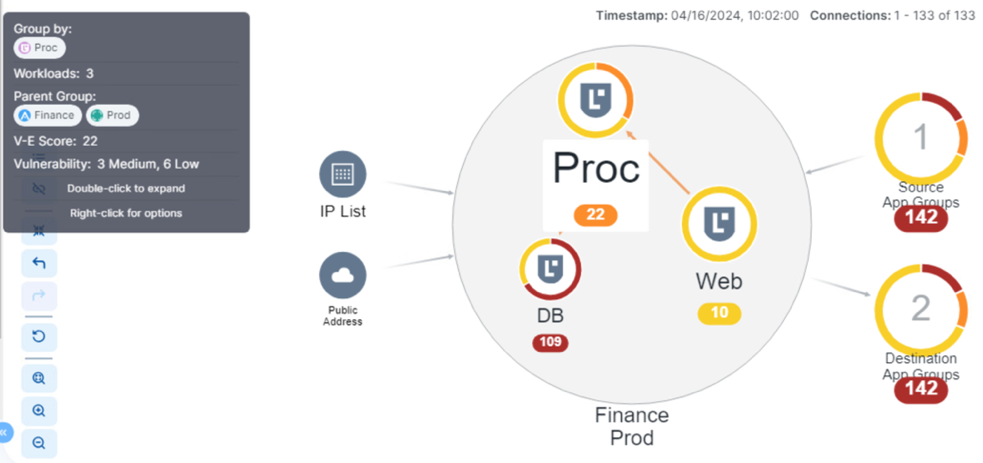

Cette fonction combine les scores CVSS reçus de ces scanners avec les informations qu'Illumio Core découvre continuellement dans votre environnement pour calculer un score d'exposition aux vulnérabilités (VES). Parfois appelé score V-E, il s'agit d'un nombre sur une échelle de risque : un score élevé signifie un risque élevé, tandis qu'un score faible signifie un risque faible. Ce score V-E calcule combien de charges de travail dans votre environnement sont capables d'utiliser ces ports vulnérables entre les applications hébergées et recommandera ensuite une politique modifiée pour empêcher l'utilisation de ces ports entre les charges de travail.

Celasignifie que si vous n'êtes pas en mesure de patcher un hôte vulnérable, Illumio patche essentiellement le réseau pour vous. Puisqu'il faut supposer qu'un hôte non corrigé dans votre environnement sera inévitablement compromis par un logiciel malveillant utilisant ce port vulnérable, Illumio empêchera cet hôte non corrigé de propager le logiciel malveillant latéralement à d'autres hôtes.

Illumio isole les attaques et les empêche de se propager dans votre réseau sans qu'il soit nécessaire de comprendre la configuration ou les intentions de l'attaque. Bien qu'il soit toujours important de corriger les charges de travail vulnérables, Illumio permet une sécurité immédiate alors que vos étapes de remédiation peuvent suivre un flux de travail plus lent.

Commentles cartes de vulnérabilité quantifient le risque de sécurité en 3 étapes

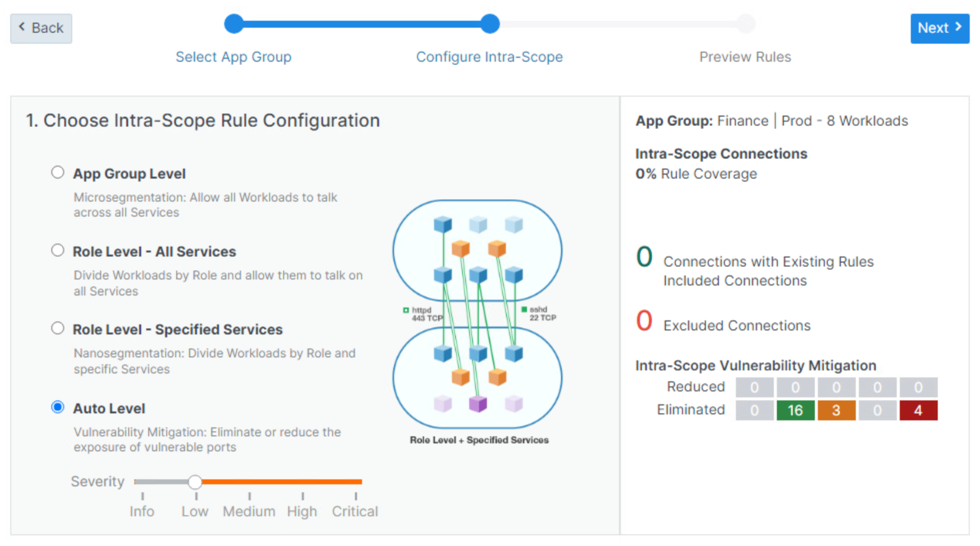

Illumio Core permet aux équipes de sécurité de quantifier les risques, d'élaborer une politique de segmentation, puis de modéliser et de tester la politique avant de la déployer. En étant en mesure de tester et de surveiller le comportement attendu du réseau une fois la politique déployée, les équipes peuvent s'assurer que les nouveaux déploiements n'interrompent pas les flux de travail des applications.

Si Illumio Core voit du trafic essayer de se connecter à un port avec une vulnérabilité connue, il enverra une alerte de trafic informant le SOC, y compris le contexte de la vulnérabilité et de la gravité, et bloquera immédiatement ce trafic pour qu'il ne s'établisse pas.

Ce processus se déroule en trois étapes :

1. La visibilité de bout en bout met en évidence les risques existants

La carte de vulnérabilité visualise toutes les charges de travail et tous les flux de réseau qui sont vulnérables aux risques reçus des scanners, en calculant un score V-E pour chaque groupe d'applications et toutes les charges de travail contenues dans les groupes d'applications, à l'aide de couleurs correspondant aux niveaux de risque de ports spécifiques.

2. Des recommandations politiques renforcées

En réponse aux nouvelles menaces, Illumio Core recommandera alors des politiques modifiées qui réduiront le risque de la charge de travail par rapport à la vulnérabilité signalée. Il s'agit notamment de plusieurs niveaux de segmentation croissante qui réduiront l'exposition des charges de travail mappées à différentes étiquettes afin d'arrêter et de contenir toute violation potentielle.

3. Arrêter la propagation de nouvelles menaces à travers le réseau

La carte présente les mêmes couleurs que celles utilisées pour identifier les risques d'exposition, et les équipes de sécurité peuvent choisir d'inclure ou d'exclure la politique recommandée. Si la politique de segmentation recommandée est mise en place, la carte présentera des scores d'exposition plus faibles.

La capacité à quantifier clairement les risques avant et après le déploiement d'une politique de charge de travail modifiée est un outil précieux pour démontrer les risques et la remédiation aux opérations SOC, aux propriétaires d'applications et aux auditeurs de sécurité. Souvent, les propriétaires d'applications n'ont pas une vision globale du comportement de leurs applications à travers toutes les dépendances. Illumio s'assure que même les menaces non détectées sont empêchées de se propager en bloquant leur capacité à usurper les ports ouverts.

IllumioCore : une approche sans agent de la sécurité des charges de travail

Les outils de sécurité réseau déployés au périmètre du nuage et du centre de données ne seront jamais efficaces à 100 %. Pour cette raison, il est important que les organisations mettent en œuvre une technologie de confinement des brèches de confiance zéro comme la plateforme de segmentation de confiance zéro d'Illumio.

Avec Illumio, vous pouvez sécuriser toutes les sessions entre toutes les charges de travail à n'importe quelle échelle. Illumio Vulnerability Maps étend les scores de vulnérabilité à l'ensemble de votre infrastructure hybride et multicloud, et pas seulement aux hôtes individuels, afin d'empêcher les logiciels malveillants de se propager sur le réseau en utilisant les ports des charges de travail non corrigées.

Pour en savoir plus sur Illumio ZTS, contactez-nous dès aujourd'hui pour une consultation et une démonstration gratuites.

.png)

.webp)