Fonctionnalités peu connues d'Illumio Core : Intégration des plateformes SOAR

Dans cette série, les experts en sécurité d'Illumio mettent en lumière les caractéristiques les moins connues (mais non moins puissantes) de Illumio Core.

Les brèches et les attaques par ransomware évoluent rapidement - plus vite que les technologies traditionnelles de prévention et de détection ne peuvent réagir.

Les logiciels malveillants peuvent se propager en quelques secondes, bien plus vite qu'un être humain ne peut réagir. C'est un truisme dans le secteur de la cybersécurité que de dire que le maillon le plus faible d'une architecture de sécurité se trouve entre le clavier et la chaise. La solution à la propagation automatisée des logiciels malveillants doit être une réponse de sécurité tout aussi automatisée.

Grâce à l'intégration d'Illumio Core avec des plateformes SOAR tierces, vous pouvez être sûr que les nouveaux logiciels malveillants et les logiciels malveillants inconnus seront automatiquement isolés et contenus.

Pourquoi l'endiguement des brèches est-il important aujourd'hui ?

Tous les logiciels malveillants ont un point commun : ils aiment bouger.

La première charge de travail qui fait l'objet d'une brèche est rarement la cible visée. Il est utilisé comme un "pied dans la porte" de votre réseau pour recueillir des informations. Grâce à ces informations, le logiciel malveillant et son système de contrôle échangent des données de commande et de contrôle. En fin de compte, le système de contrôle indique aux logiciels malveillants comment se propager dans le réseau.

La mauvaise nouvelle ? Tout cela se passe en quelques secondes.

Les brèches et les attaques de ransomware sont inévitables, et vos outils de prévention et de détection traditionnels ne suffisent pas à stopper les attaques d'aujourd'hui. Les organisations de toute taille, de toute zone géographique et de tout secteur d'activité doivent donner la priorité aux stratégies d'endiguement des brèches, en plus de leurs outils de prévention et de détection. Cela permet d'éviter que la prochaine violation ne devienne un événement catastrophique qui interrompt les opérations, expose des données sensibles et diminue la confiance de vos clients, de vos partenaires et de vos employés.

La cybersécurité moderne se définit par le passage de la prévention des brèches à la survie des brèches. L'arrêt de la propagation d'une brèche doit être une priorité aussi forte que la prévention d'une brèche.

Se préparer de manière proactive aux violations avec Illumio

Malheureusement, aucune solution de prévention des violations ne sera jamais efficace à 100 % ; une violation se produira. Une fois que cette brèche inévitable se produit, Illumio l'empêche de se propager aux hôtes voisins en désactivant de façon proactive les ports ouverts sur tous les hôtes.

La plupart des hôtes et leurs charges de travail n'ont pas besoin d'établir des connexions entre eux. Au contraire, ils n'ont généralement besoin de se connecter qu'à un petit ensemble de ressources communes ou d'établir des connexions sortantes. Par exemple, il est rare que toutes les charges de travail déployées dans un centre de données ou un environnement en nuage aient besoin de se connecter directement les unes aux autres.

Pour atténuer le risque que des ports inutilement ouverts peuvent causer, Illumio peut renforcer les charges de travail de l'une des deux façons suivantes :

- Application sélective : Des ports spécifiques sont bloqués et tous les autres trafics sont autorisés.

- Application totale : Des ports spécifiques sont bloqués et tout autre trafic est refusé.

L'application sélective peut être utilisée lorsque vous savez quel trafic vous ne voulez pas autoriser entre les charges de travail, comme RDP et SSH. Cependant, les logiciels malveillants évoluent constamment et trouvent de nouveaux ports à utiliser. C'est pourquoi il est préférable d'utiliser l'application intégrale, qui est beaucoup plus efficace pour bloquer la propagation des logiciels malveillants. En pleine application, Illumio désactivera tous les ports sur toutes les charges de travail à n'importe quelle échelle, puis autorisera les ports ouverts par exception, selon les besoins.

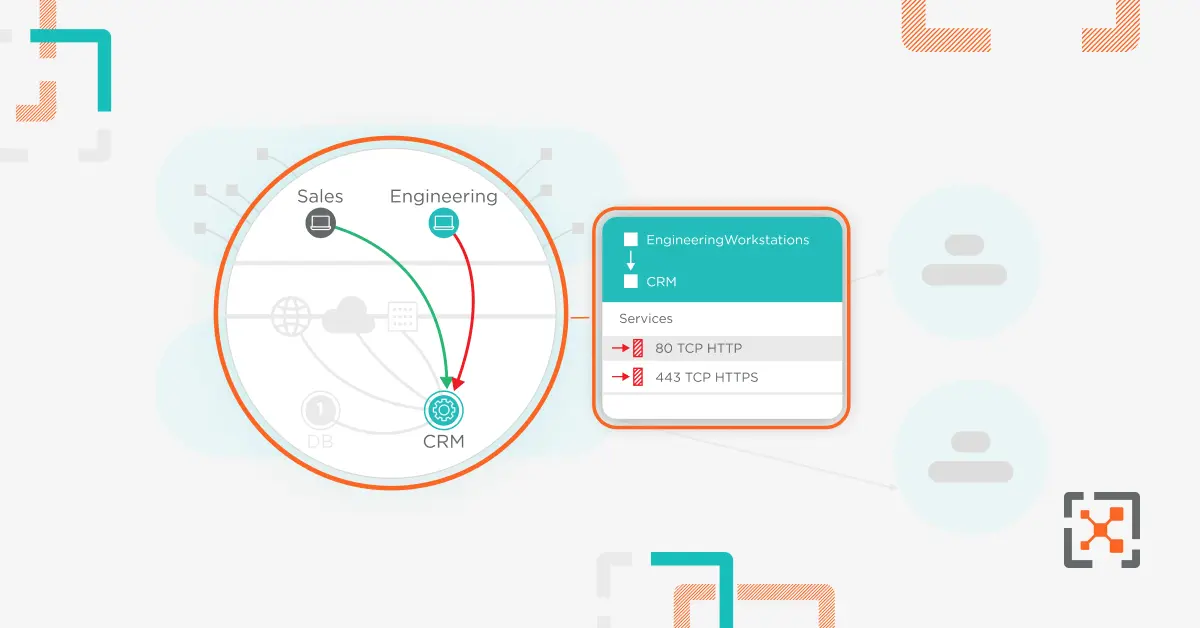

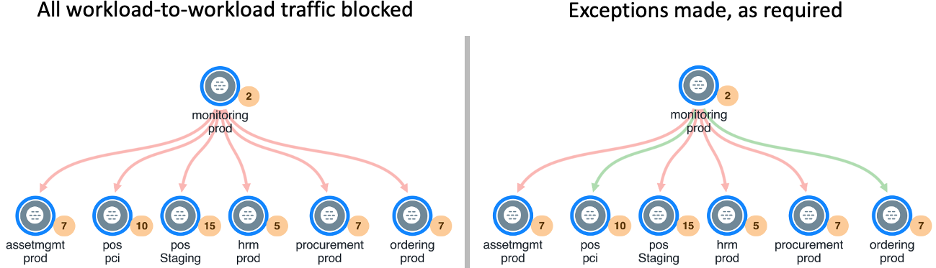

Le résultat ressemblera à l'exemple d'application intégrale ci-dessous. Dans l'image de gauche, les charges de travail ne peuvent pas communiquer (flèches rouges) car les ports ouverts par défaut ont été désactivés par Illumio. Sur l'image de droite, Illumio a activé des exceptions (flèches vertes) pour n'autoriser que le trafic entre des groupes d'applications spécifiques sur des ports spécifiques :

Dans le cadre d'une application intégrale d'Illumio, les hôtes infectés ne permettent pas aux logiciels malveillants de se déplacer très loin car seule une poignée de ports est ouverte - ce qui est vrai quel que soit le degré de nouveauté ou de complexité du logiciel malveillant. Le rayon d'action d'une attaque se réduit ainsi considérablement, transformant ce qui aurait pu être une violation catastrophique en un petit incident de sécurité qui n'a pas d'impact sur les opérations et ne nécessite pas de coûts de remédiation excessifs.

Automatisez les changements de politiques avec les intégrations SOAR d'Illumio

S'il est une chose qui est vraie dans le domaine de la cybersécurité, c'est que les choses changent - constamment. Le paysage actuel des menaces et la complexité des réseaux d'aujourd'hui signifient que les mesures de sécurité ne peuvent pas rester statiques. Les organisations doivent disposer d'un moyen de mettre à jour les politiques d'application en temps réel.

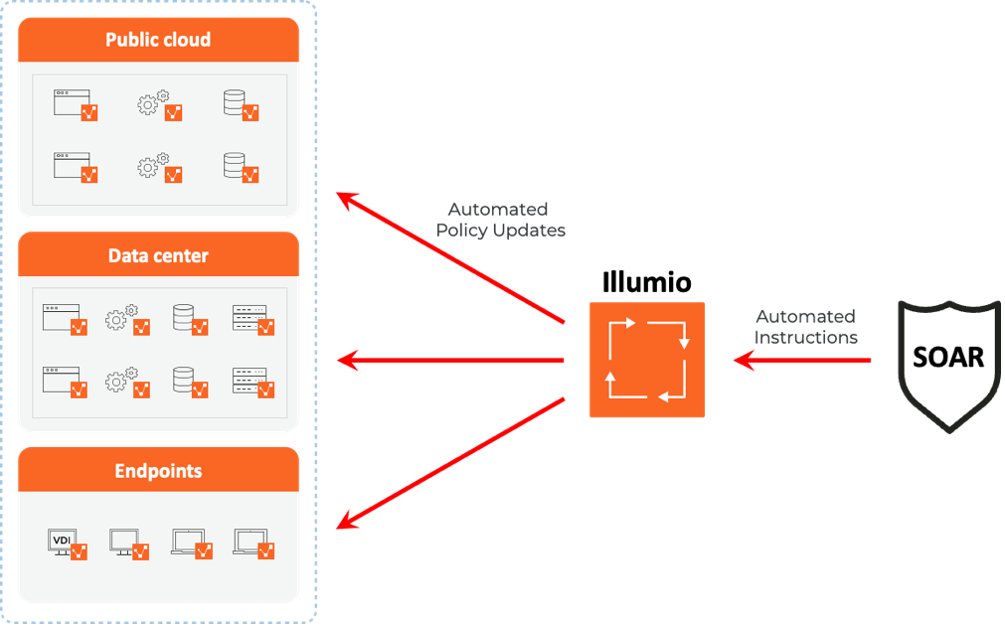

Illumio permet des changements entièrement automatisés et en temps réel de ses politiques de sécurité grâce à des intégrations avec les plateformes SOAR (Security Orchestration, Automation, and Response).

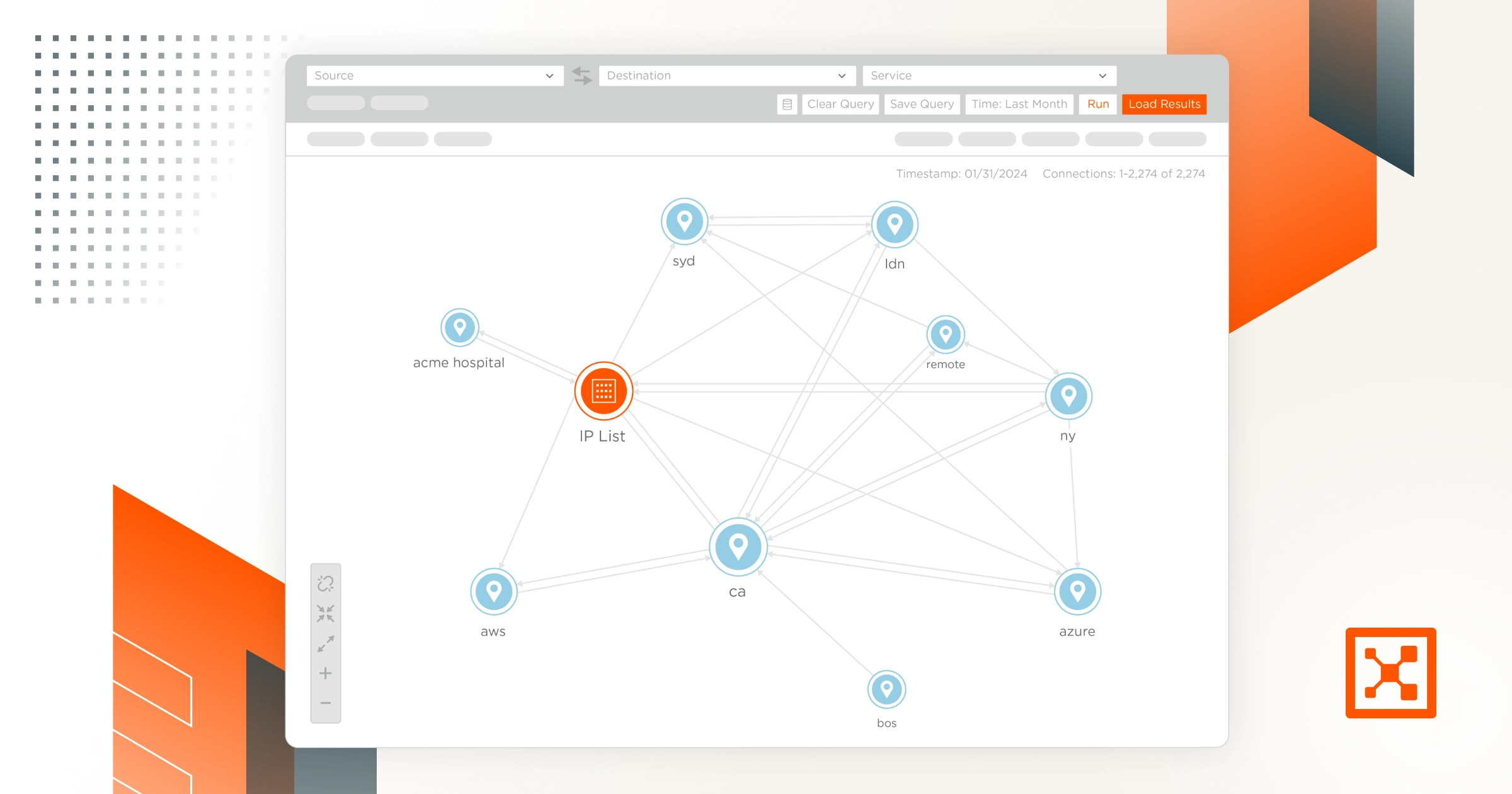

Il est important de noter que les plateformes SOAR sont différentes des plateformes SIEM (Security Information and Event Management). Illumio peut transmettre les journaux à une plateforme SIEM telle que Splunk pour analyser les événements consignés sur les charges de travail gérées par Illumio, à la recherche de signaux d'alarme. Mais s'il en trouve, le SIEM n'a aucun moyen de renvoyer des commandes à Illumio pour fermer les ports à risque. Cette capacité est assurée par une plateforme SOAR.

Illumio s'intègre à trois systèmes SOAR tiers : Splunk SOAR, IBM QRadar SOAR et Palo Alto Networks Cortex XSOAR. Les intégrations Illumio + SOAR offrent une défense en profondeur rapide grâce à ces étapes :

- Les plateformes SOAR surveillent le paysage des menaces, à la recherche de nouveaux logiciels malveillants de type "zero-day", inconnus jusqu'alors, qui utilisent des ports spécifiques pour se propager.

- Si la plateforme SOAR constate qu'un nouveau logiciel malveillant utilise un nouveau port pour se propager, elle envoie immédiatement et automatiquement des appels API au moteur PCE d'Illumio via un plugin sur la place de marché de chaque fournisseur. Cela indique à Illumio de fermer les ports sur toutes les charges de travail gérées.

- Illumio fermera automatiquement les ports ciblés par le logiciel malveillant du jour zéro. Les charges de travail seront ainsi protégées de manière proactive contre les logiciels malveillants, même s'ils ne sont pas encore arrivés. Cette fonction est activée immédiatement, sans qu'il soit nécessaire de recourir à une intervention humaine.

IllumioZero Trust Segmentation : Réagissez plus rapidement aux cyberattaques

En plus d'une visibilité complète et d'une microsegmentation granulaire, la plateforme Illumio Zero Trust Segmentation (ZTS) offre une réponse fiable, évolutive et entièrement automatisée aux menaces de cybersécurité en constante évolution.

Les logiciels malveillants veulent se propager - et Illumio, en conjonction avec les plateformes SOAR, peut automatiquement fermer les ports, empêchant ainsi les logiciels malveillants de se propager par le biais d'un flux de travail entièrement automatisé. Avec la prochaine brèche ou attaque de ransomware toujours à portée de main, Illumio aide votre organisation à s'assurer que les brèches ne se propagent pas au reste du réseau ou ne dégénèrent pas en une crise ayant un impact sur les affaires.

Pour en savoir plus sur Illumio ZTS, contactez-nous dès aujourd'hui pour une consultation et une démonstration gratuites.

.png)