Comment la segmentation zéro confiance stoppe les ransomwares 4 fois plus vite que la détection et la réponse seules

Il est bien connu que la confiance zéro est un état d'esprit et que le principe de base est de supposer qu'il y a eu violation. Cela peut sembler effrayant, mais en réalité, cela signifie que vous devez partir du principe que si votre organisation n'a pas encore été victime d'une intrusion, il est probable que cela se produise. Les postures de sécurité doivent passer de la passivité et de l'attente à la proactivité et à la chasse. Pourquoi est-ce plus important que jamais ?

La pandémie a accéléré la transformation des entreprises en favorisant l'introduction de l'automatisation et des chaînes d'approvisionnement intégrées, en brisant la structure traditionnelle des réseaux et des systèmes et en créant de nouveaux niveaux d'hyperconnectivité. Une visite à l'hôpital est désormais une expérience numérique de bout en bout. Vous pouvez entrer et sortir d'une agence bancaire ou d'un magasin sans interagir avec un être humain.

Cette évolution a créé un nouvel ensemble de vecteurs d'attaque et d'opportunités pour les cybercriminels. L'adoption de l'état d'esprit "assume breach" qui conduit à une approche plus proactive est désormais la seule voie à suivre.

La bonne nouvelle, c'est qu'il existe un certain nombre de cadres qui peuvent guider votre organisation dans cette approche. Le cadre de cybersécurité (CSF) du National Institute of Standards and Technology (NIST) est l'étalon-or des cadres.

Mais comment la mise en œuvre des pratiques du NIST CSF peut-elle aider votre organisation à limiter l'impact d'une violation inévitable ?

Illumio a demandé à Bishop Fox, un leader de la sécurité offensive et des tests de pénétration, de mesurer quantitativement comment en menant une série d'attaques de ransomware émulées. Dans ce billet, nous résumerons les scénarios d'attaque et les principaux résultats. Le rapport complet est disponible ici.

Construire un modèle plus sûr : Identifier, protéger, détecter, répondre

Les deux premières étapes du cadre CSF du NIST sont bien établies et évidentes :

Identifier

- Déterminez les actifs les plus susceptibles d'être attaqués et ceux qui auront le plus d'impact s'ils sont compromis.

- Cartographiez les flux de données entre tous les appareils, IT et OT.

- Déterminez les vulnérabilités de chaque appareil afin de quantifier l'exposition de cet appareil sur la base des connexions mappées.

Protéger

- Bloquez tous les ports et protocoles inutilisés et à haut risque.

- Mettez en place un cloisonnement des actifs et des applications et autorisez l'accès sur la base du moindre privilège.

L'étape 3 (détection) et l'étape 4 (réaction) sont celles où les choses se sont fragmentées.

Nous avons énormément progressé depuis l'époque des signatures avec l'avènement de l'apprentissage automatique, des flux de menaces et de la détection des anomalies comportementales. Lorsque la détection et la réponse des points finaux(EDR) ont fait leur apparition, elles ont été considérées comme la réponse à toutes les attaques contre les points finaux. Comme pour tout ce qui touche à la cybernétique, les criminels ont investi du temps et des ressources pour tenter d'échapper à ces nouveaux produits. Trop d'organisations dépendent actuellement de la détection et de la réponse sans avoir préalablement mis en œuvre les étapes 1 et 2.

Jusqu'à présent, la compréhension de la faiblesse potentielle de cette approche était apocryphe et de bouche à oreille.

Test de l'impact de la segmentation zéro confiance et de l'EDR contre les ransomwares

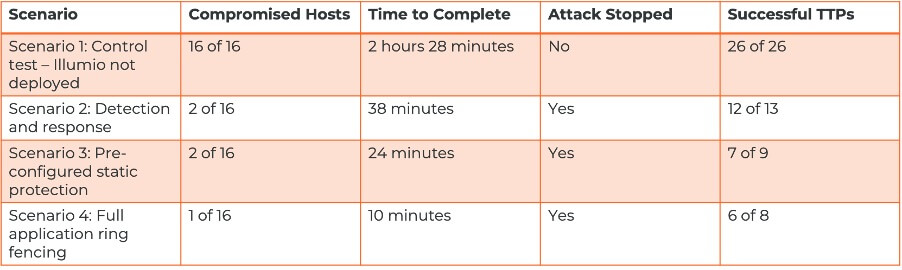

Dans le cadre de l'émulation de l'attaque, comparant la mise en œuvre des quatre étapes par opposition à la seule détection et réponse, l'équipe rouge a utilisé un ensemble bien établi de tactiques, techniques et procédures (TTP) provenant des cadres MITRE ATT& CK et PRE-ATT& CK pour tenter d'infecter les hôtes. L'équipe bleue a utilisé des technologies de détection et de réponse combinées à la segmentation zéro confiance d'Illumio pour mesurer l'efficacité relative de l'endiguement d'une attaque active de ransomware.

Scénarios d'attaque expliqués

Les scénarios d'essai comprenaient

- Détection seule

- Détection et segmentation sans confiance pour la réponse aux incidents

- Détection et segmentation zéro confiance bloquant de manière proactive les ports bien connus utilisés par les ransomwares.

- Détection et segmentation de la confiance zéro en mettant en œuvre de manière proactive un cloisonnement complet des applications

Chaque test a permis de déterminer si l'attaque pouvait être stoppée et combien de temps cela prendrait, combien d'hôtes ont été infectés et combien de TTP ont été exécutées. Les scénarios ont été exécutés par deux consultants de Bishop Fox : l'un agissant en tant qu'équipe rouge (attaquant) et l'autre en tant qu'équipe bleue (défendant).

Résultats du scénario d'attaque

Scénario 1 - Détection seule : Ce scénario, dépourvu de toute capacité de segmentation "Zero Trust", s'est soldé par un succès total pour l'équipe rouge. Ils ont pu exécuter toutes les TTP et infecter tous les hôtes après 2 heures et 28 minutes.

Scénario 2 - Détection et segmentation zéro confiance pour la réponse aux incidents : Dans ce modèle, Illumio a été déployé, mais initialement en mode visibilité, envoyant des alertes au système SIEM, qui recueillait également des données d'événements provenant de l'EDR, de l'Active Directory, de Sysmon, etc. Dès la détection d'une activité anormale, l'équipe bleue a déployé une politique de confinement. L'attaque a été stoppée en 38 minutes.

Scénario 3 - Détection et segmentation zéro confiance bloquant de manière proactive les ports bien connus utilisés par les ransomwares : dans ce scénario, les ports courants utilisés par les ransomwares ont été bloqués par Illumio afin de réduire les mouvements latéraux. L'attaque a été stoppée au bout de 24 minutes, seuls deux hôtes ayant été compromis.

Scénario 4 - Détection et segmentation zéro confiance par la mise en œuvre proactive d'un cloisonnement complet des applications : Un cloisonnement complet des applications a été déployé, ce qui a permis d'éviter la propagation du ransomware et d'arrêter l'attaque en moins de 10 minutes. Ce résultat est 4 fois plus rapide que le déploiement réactif.

Des tests supplémentaires ont montré qu'Illumio Core était " particulièrement utile " pour couvrir les angles morts de l'EDR dans les endroits où le comportement de l'attaquant n'était pas correctement détecté par les alertes EDR préconfigurées, soulignant l'importance des technologies de détection et de réponse et de la segmentation zéro confiance dans l'élaboration d'une stratégie de sécurité moderne et résiliente pour contenir les ransomwares.

Ces résultats combinés montrent que L'EDR doit être associé à la segmentation "zéro confiance". pour être le plus efficace possible contre les ransomwares et autres cyberattaques.

En adoptant l'état d'esprit "Zero Trust", c'est-à-dire "assumer la violation" et "n'autoriser que l'accès au moindre privilège," une organisation qui déploie la segmentation "Zero Trust" avec EDR peut améliorer considérablement sa protection contre les ransomwares. Cela peut faire la différence entre la capacité à fonctionner lors d'une cyberattaque et l'échec majeur de l'entreprise.

Téléchargez le rapport complet pour plus de détails, Ransomware Scenario Emulation 2022 : Assessment Report.

.png)

.webp)

.webp)

.webp)