Ce que les opérateurs du secteur de l'énergie peuvent apprendre de la plus grande attaque jamais perpétrée contre une infrastructure critique au Danemark

Un nouveau rapport du SektorCERT danois révèle que le Danemark a été confronté en mai 2023 à la cyberattaque la plus importante jamais subie par une infrastructure énergétique essentielle. Cette attaque coordonnée et bien planifiée a compromis 22 opérateurs énergétiques responsables de divers aspects de l'infrastructure énergétique danoise dans l'ensemble du pays.

Voici ce que nous savons de cette attaque et comment les opérateurs du secteur de l'énergie peuvent se préparer de manière proactive à des violations similaires.

Ce que nous savons de l'attaque contre l'infrastructure énergétique danoise

Voici ce que nous savons de cette attaque, sur la base des informations fournies par SektorCERT, une organisation à but non lucratif qui gère un réseau de capteurs visant à détecter, identifier et étudier les menaces pesant sur l'infrastructure énergétique critique danoise :

- Une ampleur sans précédent : Une cyberattaque d'une telle ampleur n'a jamais été menée auparavant contre une infrastructure énergétique danoise essentielle. Les attaquants ont réussi à pénétrer dans les systèmes de 22 opérateurs énergétiques en peu de temps. Les attaquants ont infiltré les systèmes de contrôle industriel des opérateurs, obligeant plusieurs d'entre eux à se déconnecter du réseau de distribution d'électricité national ou local et à fonctionner en "mode îlot".

- Des attaques bien préparées : Les attaquants ont fait preuve d'une planification méticuleuse, démontrant un niveau avancé de préparation et de recherche. Ils ont identifié avec précision leurs cibles à l'avance et ont exécuté leur plan avec précision. Cela reflète une tendance constante de cyberattaques, en particulier de la part d'acteurs étrangers, que SektorCERT a identifiée.

- Manque de visibilité : Bien que SektorCERT ait réussi à détecter l'attaque avant qu'elle ne se propage, le rapport a révélé que de nombreux opérateurs membres ne connaissaient pas les vulnérabilités de leurs réseaux individuels - en particulier entre les systèmes informatiques et OT - ou ne savaient pas que leurs réseaux avaient été attaqués.

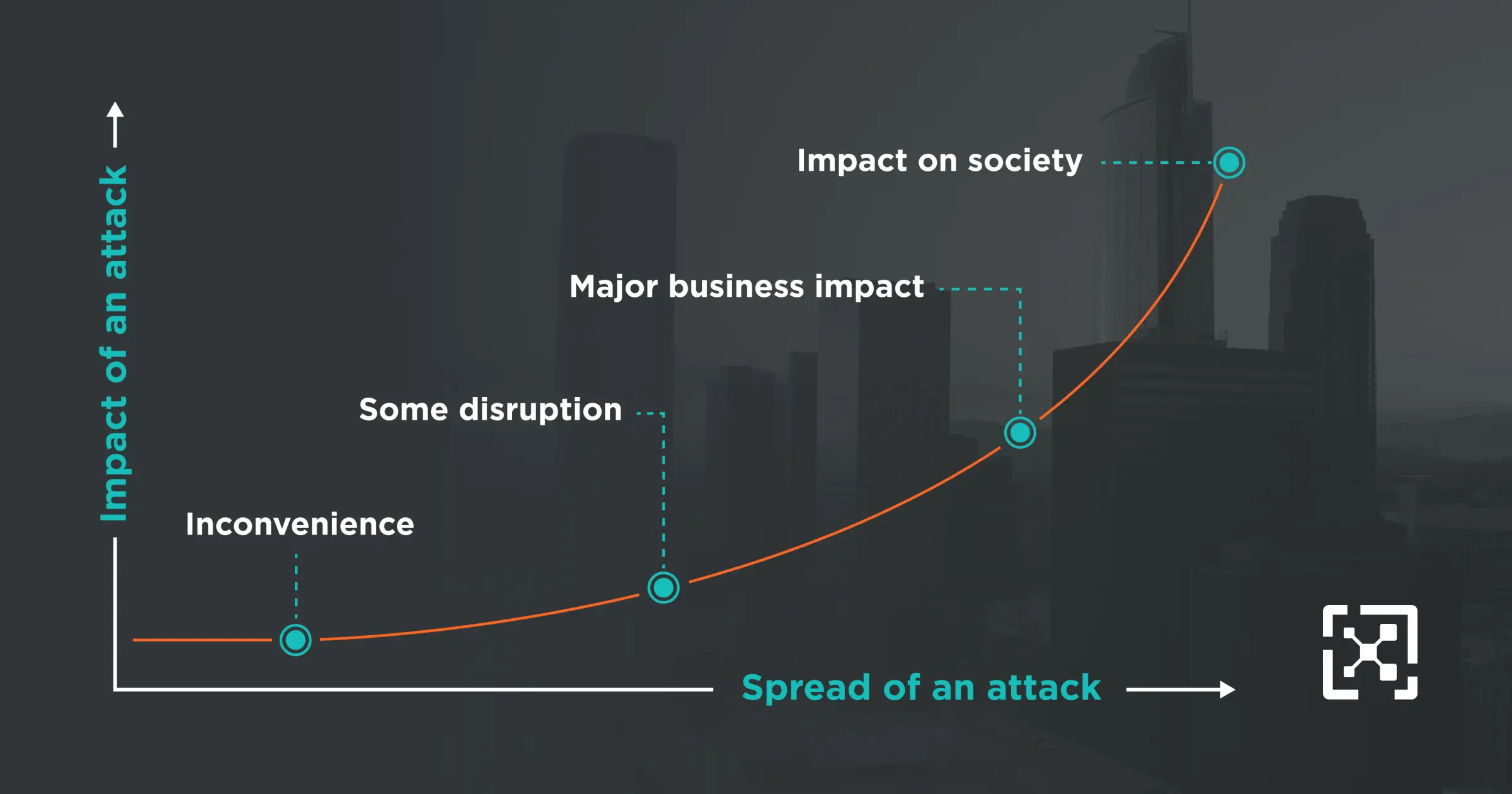

- Absence de segmentation : Les attaquants ont exploité une vulnérabilité exploitable à distance sur les pare-feu périmétriques des opérateurs pour faciliter leur intrusion initiale. Une fois que l'intrus a accédé au réseau, il lui est facile de se déplacer latéralement, car les opérateurs ont très peu de segmentation au-delà du périmètre de leur réseau. Cette vulnérabilité systématique a permis aux attaquants d'exploiter plusieurs opérateurs dans tout le pays et aurait pu entraîner des pannes d'infrastructure de grande ampleur.

Comment se préparer de manière proactive aux attaques contre les infrastructures énergétiques

Dans le paysage actuel des menaces, les brèches telles que celle dont a été victime l'infrastructure énergétique danoise sont inévitables. Les opérateurs d'infrastructures critiques doivent améliorer leur résilience cybernétique afin de pouvoir continuer à fonctionner en cas d'attaque. L'adoption d'une approche telle que la confiance zéro simplifiera la progression vers une meilleure résilience en mettant l'accent sur l'identification des processus vérifiés et en leur permettant de communiquer.

La recommandation 16 du rapport souligne la nécessité d'une segmentation. Les pare-feu statiques traditionnels n'offrent pas la souplesse nécessaire pour réagir rapidement, c'est pourquoi la segmentation zéro confiance (ZTS), également appelée microsegmentation, basée sur les principes zéro confiance, devrait être utilisée dans l'ensemble de l'infrastructure.

L'accent n'est donc plus mis sur la protection du réseau, mais sur la protection des actifs individuels au sein de l'infrastructure, notamment les applications, les sous-stations et les éoliennes.

Regardez la vidéo ci-dessous pour en savoir plus sur la façon dont Illumio ZTS sécurise les opérations énergétiques :

5 façons dont Illumio ZTS aide les opérateurs énergétiques à maintenir leurs opérations pendant une brèche

La plateforme Illumio ZTS s'aligne sur de nombreuses recommandations du rapport de SektorCERT. En mettant en œuvre Illumio ZTS, les opérateurs énergétiques peuvent voir les risques de sécurité, établir une politique de segmentation granulaire et arrêter la propagation des brèches inévitables.

Exposition des services

Illumio ZTS vous permet de voir toutes les dépendances des applications, y compris les endroits où les ressources sont exposées à l'Internet, afin que vous puissiez couper toutes les communications sauf celles qui sont nécessaires aux opérations. Cela réduit considérablement la surface d'attaque de vos opérations et empêche les brèches de pénétrer plus avant dans votre réseau.

Cartographier les entrées du réseau

De nombreux opérateurs membres n'avaient pas une visibilité complète de la communication et du trafic entre les charges de travail et les appareils sur leur réseau. Ils n'étaient donc pas conscients des failles de sécurité qui ont permis à l'attaque de se propager. La cartographie des dépendances applicatives d'Illumio permet aux organisations d'obtenir une visibilité facile à comprendre sur le trafic de toutes les charges de travail, y compris les conteneurs, l'IoT et les machines virtuelles, dans une seule console. Cela permet aux équipes de sécurité d'identifier les risques du réseau et de créer des politiques de sécurité qui bloquent les connexions inutiles entre les ports.

Segmentation

Bien que de nombreux opérateurs aient mis en place des pare-feu au périmètre du réseau, ils ne disposaient pas d'une segmentation efficace à l'intérieur du réseau. Cela a permis aux attaquants de se propager rapidement et discrètement dans le réseau après la brèche initiale. En plus de fournir une visibilité de bout en bout, Illumio ZTS contient la propagation des brèches sur l'ensemble de la surface d'attaque. En élaborant des politiques de segmentation granulaire avec Illumio, les équipes de sécurité peuvent isoler de façon proactive les actifs critiques ou isoler de façon réactive les systèmes compromis lors d'une attaque active.

Identifier les dispositifs

Le rapport de SektorCERT a révélé que de nombreux opérateurs n'étaient pas au courant des appareils attaqués sur leur réseau. Cela signifie que de nombreuses ressources sont restées ouvertes et n'ont pas été corrigées - une vulnérabilité dont les attaquants ont profité. Illumio offre une visibilité complète de toutes les communications et du trafic entre les charges de travail et les appareils sur l'ensemble du réseau, de sorte que les opérateurs ne sont jamais surpris par ce qui se passe sur leur réseau.

Gestion des fournisseurs

SektorCERT recommande aux opérateurs membres de coopérer étroitement et de conclure de bons accords avec leurs fournisseurs. Mais même les meilleurs efforts de partenariat avec les fournisseurs en matière de cybersécurité peuvent échouer. Avec Illumio ZTS en place, les opérateurs peuvent être sûrs que leurs systèmes seront sécurisés, quelles que soient les pratiques de sécurité des réseaux de leurs fournisseurs. Et même en cas d'attaque de la chaîne d'approvisionnement, Illumio s'assure que la brèche ne se propage pas plus loin dans les systèmes des opérateurs.

Continuez à apprendre comment Illumio aide les opérateurs énergétiques à stopper les brèches et à maintenir les opérations :

- 9 raisons pour lesquelles les opérateurs énergétiques devraient mettre en place la segmentation zéro confiance d'Illumio

- Hongkong Electric Company sécurise ses infrastructures critiques avec Illumio

- Segmentation sans confiance pour les fournisseurs d'énergie

Contactez-nous dès aujourd'hui pour une démonstration et une consultation gratuites.

.png)

.webp)

%20(1).webp)