Protégez la migration de votre charge de travail en nuage avec Illumio CloudSecure

Ces dernières années, les entreprises de toutes tailles ont été de plus en plus attirées par l'informatique dématérialisée, séduites par la promesse d'évolutivité, de rentabilité et d'amélioration de la collaboration. Cependant, cette adoption rapide s'accompagne d'une menace cachée : les attaquants sont perpétuellement à la recherche de vulnérabilités à exploiter.

Selon une étude récente de Vanson Bourne, il est choquant de constater que 47 % de toutes les violations de données proviennent de l'informatique dématérialisée, ce qui entraîne un coût moyen de 4,1 millions de dollars pour les organisations touchées.

Si la migration des charges de travail vers l'informatique dématérialisée présente de nombreux avantages, il est essentiel de reconnaître et de traiter les problèmes de sécurité qui accompagnent cette évolution.

Dans ce billet de blog, nous allons voir comment la segmentation zéro confiance peut aider les entreprises à garantir une sécurité cohérente dans les centres de données et les environnements en nuage.

Tout d'abord, obtenez un aperçu rapide de la façon dont la plateforme Illumio ZTS sécurise la migration des charges de travail dans le nuage dans cette vidéo :

Vos données critiques sont-elles en danger dans l'informatique dématérialisée ?

La quasi-totalité des entreprises stockant des données sensibles dans l'informatique dématérialisée, l'une des principales préoccupations lors de la migration des charges de travail vers l'informatique dématérialisée est d'assurer la protection et la confidentialité des données sensibles. Les entreprises confient leurs informations critiques à des fournisseurs de services en nuage (CSP), ce qui accroît le risque d'accès non autorisé, de violation des données et de non-respect des réglementations.

Les organisations doivent donner la priorité à la mise en œuvre de mécanismes de cryptage robustes, de contrôles d'accès et d'audits de sécurité réguliers afin de protéger leurs données en transit et au repos.

Le modèle de la responsabilité partagée

De nombreux fournisseurs de services en nuage suivent le modèle de la responsabilité partagée, dans lequel les fournisseurs assument la responsabilité de la sécurisation de l'infrastructure et des centres de données physiques. Mais dans le cadre d'une "poignée de main inégale", les fournisseurs attendent des clients qu'ils sécurisent leurs propres données, applications et configurations dans le nuage.

Malheureusement, cette répartition des responsabilités conduit souvent à des malentendus et à des lacunes en matière de sécurité.

Pour limiter ce risque, les entreprises doivent clairement délimiter leurs responsabilités en matière de sécurité avec le fournisseur de services en nuage, établir des politiques de sécurité complètes et procéder à des évaluations régulières pour garantir la conformité.

3 raisons pour lesquelles les méthodes de sécurité traditionnelles ne fonctionnent pas dans l'informatique dématérialisée

Les environnements en nuage sont en constante évolution et présentent des défis uniques qui peuvent entraîner des failles de sécurité et des violations. Pour cette raison, les approches de sécurité traditionnelles n'offrent pas le niveau de visibilité, de flexibilité et de cohérence qu'une plateforme de sécurité en nuage conçue à cet effet peut offrir.

Voici les principales raisons pour lesquelles les méthodes de sécurité traditionnelles ne fonctionnent pas dans l'informatique dématérialisée :

- Les environnements hybrides et multiclouds sont de plus en plus complexes : Les réseaux devenant de plus en plus complexes, il est très difficile d'intégrer une infrastructure informatique existante dans le nuage, en particulier lorsque de nombreuses organisations mélangent nuages publics et nuages privés dans un environnement de nuage hybride.

- Manque de visibilité complète sur l'informatique en nuage : Dans l'informatique dématérialisée, une visibilité totale est essentielle - vous ne pouvez pas sécuriser ce que vous ne pouvez pas voir. Sans une visibilité complète du nuage, les risques peuvent passer inaperçus, en particulier dans la façon dont le stockage, les applications, les serveurs et les bases de données communiquent.

- Paramètres d'application incorrects : Les paramètres de sécurité intégrés dans les plateformes en nuage peuvent être mal codés ou mal configurés, ce qui laisse des failles de sécurité dans le nuage.

Comment la segmentation zéro confiance sécurise la migration des charges de travail dans le nuage

Si votre entreprise est en train de migrer des charges de travail dans le nuage, vous êtes déjà exposé à un risque accru. Il est essentiel de renforcer la cyber-résilience contre la prochaine cyberattaque inévitable. La meilleure façon de parvenir à la cyber-résilience est d'adopter une stratégie de sécurité "zéro confiance" basée sur l'état d'esprit "ne jamais faire confiance, toujours vérifier".

La segmentation zéro confiance (ZTS) est un pilier essentiel de la confiance zéro - vous ne pouvez pas atteindre la confiance zéro sans elle. Contrairement à la sécurité traditionnelle basée sur le périmètre, ZTS opère au niveau de l'application ou de la charge de travail, ce qui permet aux entreprises d'adopter une approche cohérente pour définir et appliquer des politiques de sécurité à un niveau granulaire sur l'ensemble de la surface d'attaque hybride. Le ZTS est facile et simple par rapport aux tentatives de segmentation avec des pare-feu statiques et traditionnels.

Avec ZTS, vous pouvez :

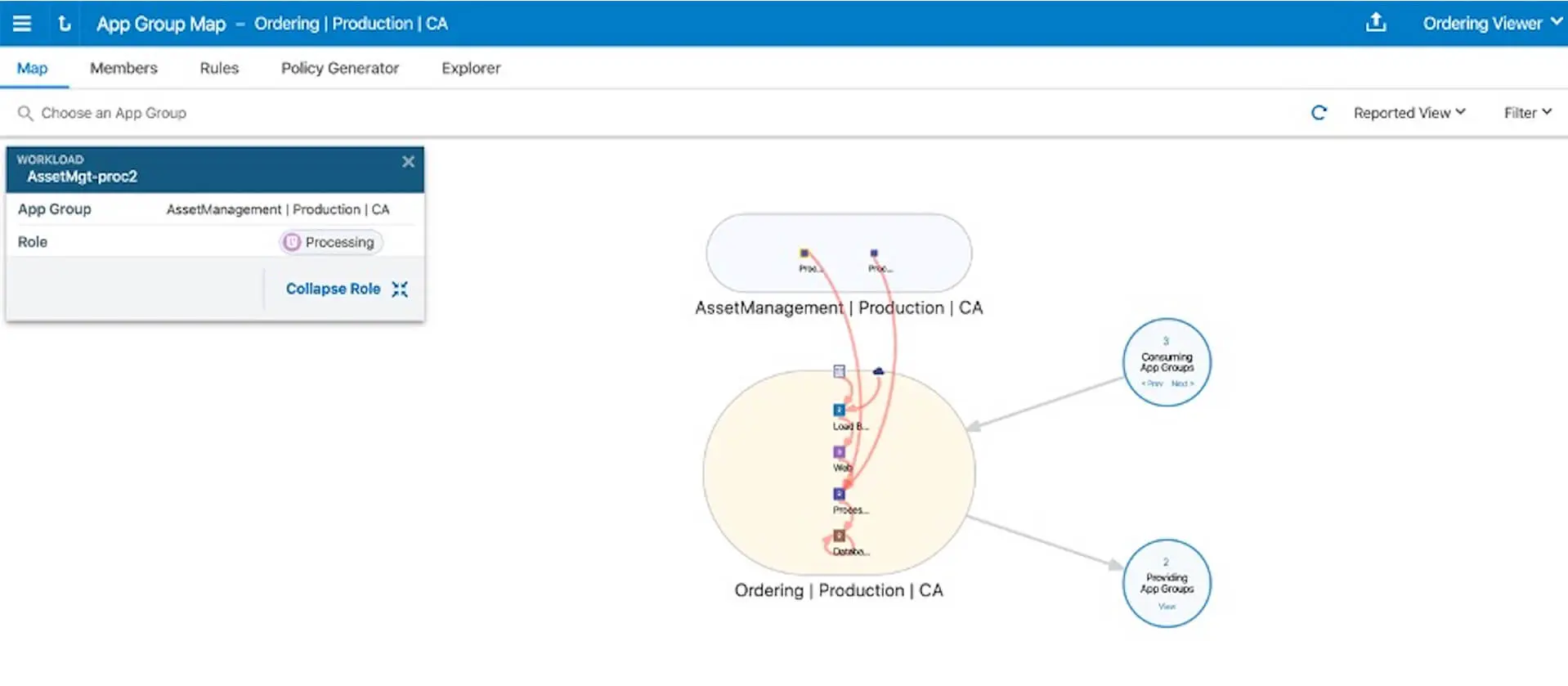

- Éliminez les angles morts en matière de sécurité en obtenant une vue en temps réel des flux de trafic. Cela permet de maintenir une sécurité cohérente en offrant une visibilité de bout en bout et une application de toutes les charges de travail, indépendamment de l'infrastructure réseau sous-jacente.

- Définissez des politiques de sécurité granulaires et flexibles qui assurent une protection cohérente des applications et des charges de travail. Préparez-vous de manière proactive aux attaques et isolez les brèches de manière réactive.

- Réalisez un processus de migration sécurisé sans compromettre l'intégrité des données sensibles en maintenant des politiques de sécurité cohérentes dans les environnements sur site et en nuage.

Illumio CloudSecure : Étendez le ZTS à tout centre de données et à tout nuage.

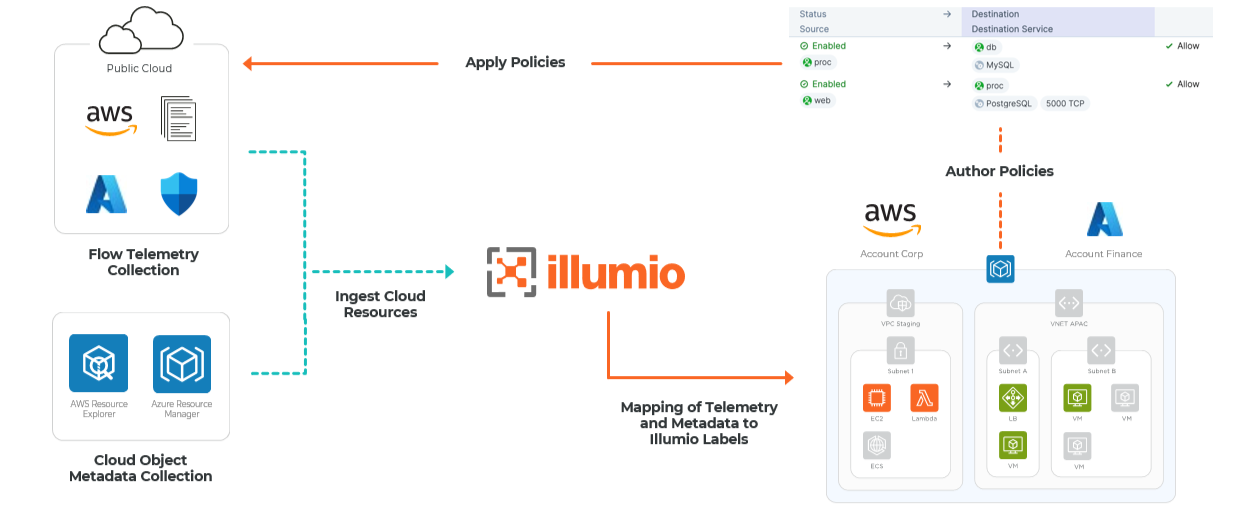

Pour relever ces défis, Illumio CloudSecure, qui fait partie de la plateforme de segmentation Illumio Zero Trust, offre une visibilité de bout en bout et une sécurité cohérente dans les flux de trafic des ressources en nuage et les charges de travail. Commencez votre essai gratuit de 30 jours d' Illumio CloudSecure dès aujourd'hui.

Migrez vers l'informatique dématérialisée en toute confiance sans compromettre la sécurité

Illumio CloudSecure assure une transition transparente et sécurisée au cours de la transformation numérique. Avec Illumio, les équipes chargées de la sécurité et des opérations en nuage peuvent renforcer la cyber-résilience en déployant une solution unique qui applique les ZTS dans n'importe quel centre de données et nuage.

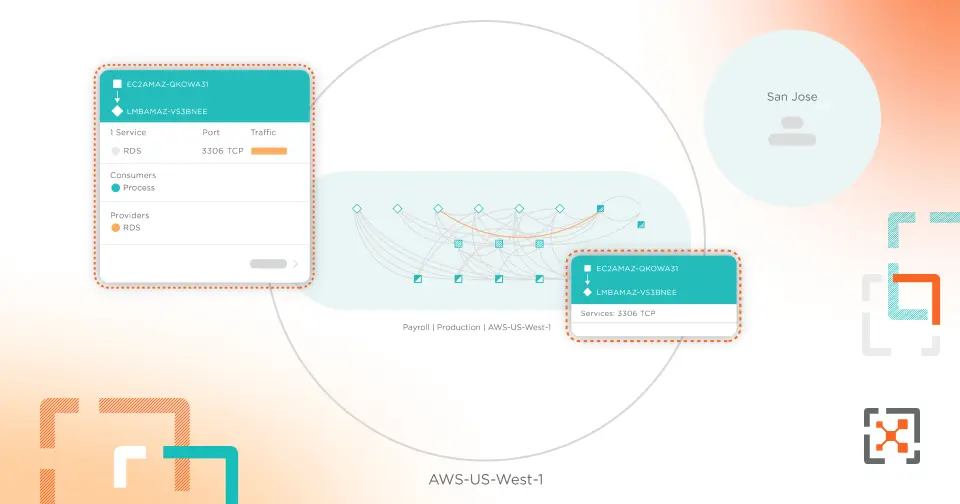

L'approche proactive de CloudSecure, qui consiste à visualiser la connectivité des charges de travail dans le nuage et à appliquer des contrôles de segmentation pour contenir les attaques dans le nuage, garantit que les mesures de sécurité sont en place avant même le début du processus de migration. Cela permet de déjouer les attaques potentielles et de protéger votre organisation contre les violations de données.

Tirez parti de la télémétrie des flux de trafic pour une visibilité complète et des mises à jour automatisées des politiques.

Illumio CloudSecure peut également collecter la télémétrie du flux de trafic à partir des journaux de flux AWS VPC ou Azure NSG pour mettre à jour en permanence les métadonnées décrivant le trafic réseau. Ces journaux de flux sont ensuite envoyés au stockage en nuage, et Illumio récupère ces données pour les analyser.

En s'appuyant sur AWS Resource Explorer, Azure Resource Manager ou d'autres outils natifs, CloudSecure crée et attache des étiquettes aux données télémétriques en collectant des étiquettes de ressources cloud et d'autres métadonnées cloud (comme le nom de la région, le nom VPC, etc.). Ces étiquettes sont rédigées dans un langage clair et facile à comprendre, ce qui permet aux équipes de sécurité de mieux comprendre la connectivité qu'une ressource devrait avoir par rapport à celle qu'elle a actuellement.

CloudSecure peut ensuite présenter toutes ces informations sous forme de visualisation, offrant ainsi une visibilité en temps réel des déploiements d'applications et de la télémétrie du trafic. Grâce à ces informations, les équipes de sécurité peuvent élaborer et appliquer des politiques de contrôle d'accès strictes.

En supposant qu'aucun élément du réseau n'est digne de confiance par défaut, l'approche d'Illumio améliore considérablement la capacité de votre organisation à protéger ses actifs et ses données. Il s'agit d'un cadre de sécurité proactif et dynamique qui s'adapte aux menaces actuelles en constante évolution.

Regardez la démonstration d'Illumio CloudSecure pour en savoir plus :

Essayez Illumio CloudSecure gratuitement pendant 30 jours. Aucun logiciel à installer ni aucune carte de crédit n'est nécessaire.

.png)