Seguridad de contenedores: una guía esencial para proteger Kubernetes

El panorama moderno de la ciberseguridad está inundado de nuevas amenazas. Las infracciones son inevitables. No es una cuestión de si , sino de cuándo , serás violado.

Esto significa que no puede asumir que hay ningún entorno en su red que sea seguro contra las amenazas. Los contenedores son un objetivo cada vez más popular para los atacantes. Si bien son una poderosa herramienta de DevOps, traen desafíos de seguridad únicos, especialmente cuando se superponen a otras infraestructuras.

En esta publicación, explicaré por qué debe prestar atención a la seguridad de los contenedores y cómo Illumio puede ayudarlo a proteger sus entornos de Kubernetes.

Los contenedores no son seguros de forma predeterminada

Los contenedores suelen ser gestionados por Kubernetes u OpenShift. Dada su naturaleza dinámica y de corta duración, muchos asumen que los entornos de Kubernetes son menos susceptibles a las amenazas. Esto simplemente no es cierto.

Los conceptos erróneos de seguridad sobre los contenedores reflejan los primeros días de las máquinas virtuales, donde rápidamente se demostró que la misma suposición era incorrecta. Los contenedores se enfrentan a su propio conjunto de amenazas de seguridad como cualquier otro entorno. Los atacantes violan los contenedores con objetivos familiares en mente, como ganancias financieras, espionaje de datos, interrupción de la infraestructura, criptominería e implementación de botnets para ataques DDoS.

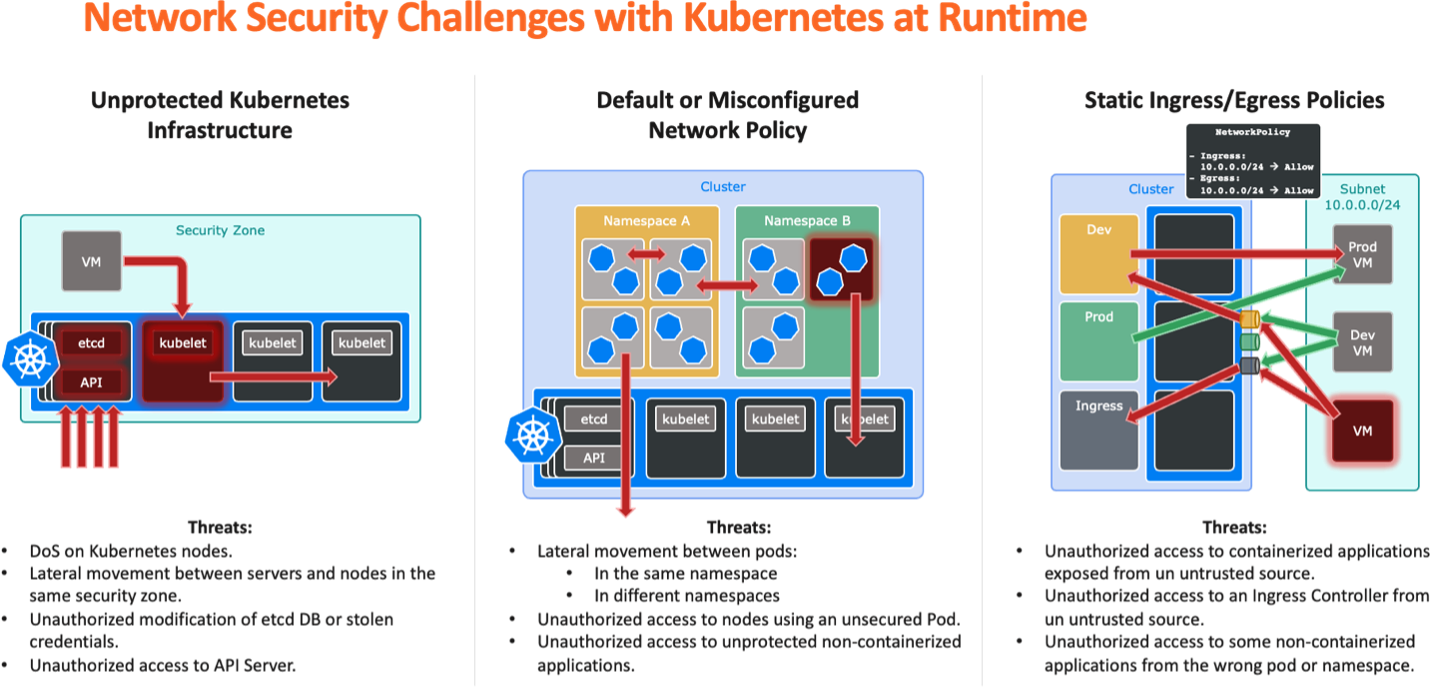

Kubernetes se enfrenta a varios desafíos únicos para proteger un clúster:

El riesgo de seguridad en torno a los contenedores se demostró una y otra vez:

- El malware Siloscape, Hildegard y cr8escape emplean una técnica llamada suplantación de subprocesos para violar una red a través de contenedores. No se dirigen directamente al clúster de Kubernetes. En su lugar, usan el clúster para "escapar" al nodo subyacente y ejecutar código malicioso desde allí. Esto puede interrumpir la infraestructura, lo que podría derribar todo el clúster de Kubernetes alojado desde abajo.

- Malware de Kinsging busca configuraciones incorrectas comunes del servidor PostgreSQL en contenedores que emplea para implementar pods adicionales para ejecutar código de criptominería malicioso. Si bien este malware no extrae datos, emplea los recursos del clúster gratis, lo que aumenta los costos del propietario.

- Los ataques a la cadena de suministro como SolarWinds y CodeCov se infiltraron en los clústeres de Kubernetes a través de repositorios de código externos que eludieron las medidas de seguridad tradicionales.

¿Cómo se propaga el malware en Kubernetes?

Todas las amenazas cibernéticas tienen una cosa en común: quieren mover. Los atacantes tienen como objetivo propagar lateralmente a otros recursos una vez que ingresan al entorno, y finalmente alcanzan su objetivo.

El malware se propaga aprovechando el comportamiento humano o los puertos abiertos, sin importar el entorno.

Desafortunadamente, las personas son el eslabón más débil de la ciberseguridad. Independientemente de su capacitación, los usuarios pueden hacer clic inadvertidamente en enlaces riesgosos, lo que permite que el malware ingrese a la red. Una vez dentro, el malware busca puertos abiertos para propagar a otras cargas de trabajo.

Tradicionalmente, el malware emplea puertos RDP, SSH o SMB abiertos para entregar cargas útiles a otras cargas de trabajo. Del mismo modo, los clústeres de Kubernetes a menudo tienen puertos abiertos empleados por NodePort y Kubelet, lo que facilita que los atacantes se propaguen a través de las cargas de trabajo de Kubernetes.

Protección de Kubernetes: combine la microsegmentación con la detección de amenazas

La industria de la ciberseguridad adoptó tradicionalmente un enfoque de detección y respuesta. Las herramientas de detección de búsqueda de amenazas monitorear las cargas de trabajo y las aplicaciones en busca de comportamientos inusuales. Si encuentran algo malicioso, los equipos de seguridad trabajan para erradicar la amenaza.

Pero no importa cuán rápidas sean estas herramientas de detección, las amenazas actuales pueden propagar más rápido. Peor aún, una vez que se detectó una infracción, es probable que ya se extendió por el entorno. Las organizaciones no pueden esperar que las herramientas de detección sean 100% efectivas.

Sabemos que las infracciones se propagan entre cargas de trabajo a través de puertos abiertos. Esto significa que no necesitamos comprender la intención de una amenaza para evitar que se propague. Es mucho más efectivo monitorear y hacer cumplir los segmentos primero.

Al restringir la comunicación entre cargas de trabajo, evita que las amenazas se propaguen independientemente de su intención. Y le da tiempo a su herramienta de detección para identificar la amenaza.

Por ejemplo, si alguien está tratando de derribar la puerta de su casa, primero no le pregunte si es un delincuente y luego decida cerrar la puerta con llave o no. Primero cierras la puerta y luego haces preguntas.

La segmentación es fundamental para cualquier arquitectura de seguridad. En lugar de perder el tiempo determinando el propósito de una amenaza, bloquee su camino de inmediato. Esto contiene la brecha y evita que se propague más en la red.

El enfoque de Illumio para contener las brechas en Kubernetes

Illumio asume que eventualmente ocurrirá una violación en cualquier entorno, incluido Kubernetes. Hay varias formas en que la plataforma Illumio admite la seguridad de Kubernetes.

Construir microsegmentación proactiva

Al aplicar la microsegmentación en todas las cargas de trabajo, Illumio contiene las infracciones en su punto de entrada, evitando que se propaguen por toda la red. Esto significa que las organizaciones pueden sobrevivir a una violación activa sin afectar sus operaciones.

Automatice la detección y la contención con integraciones de terceros

Illumio también se integra con plataformas de detección de terceros para automatizar el proceso de detección y contención de amenazas.

Si el malware de día cero está empleando un puerto que Illumio está permitiendo, estas integraciones lo compartirán con la plataforma Illumio. En respuesta, Illumio aplicará automáticamente la política de seguridad para cerrar las brechas de seguridad y reducir el riesgo antes de que los actores maliciosos puedan explotarlas.

Esto significa que puede implementar controles de segmentación granulares basados en inteligencia de amenazas en tiempo real, lo que reduce la superficie de ataque y contiene automáticamente las infracciones.

Simplifique Kubernetes DevSecOps

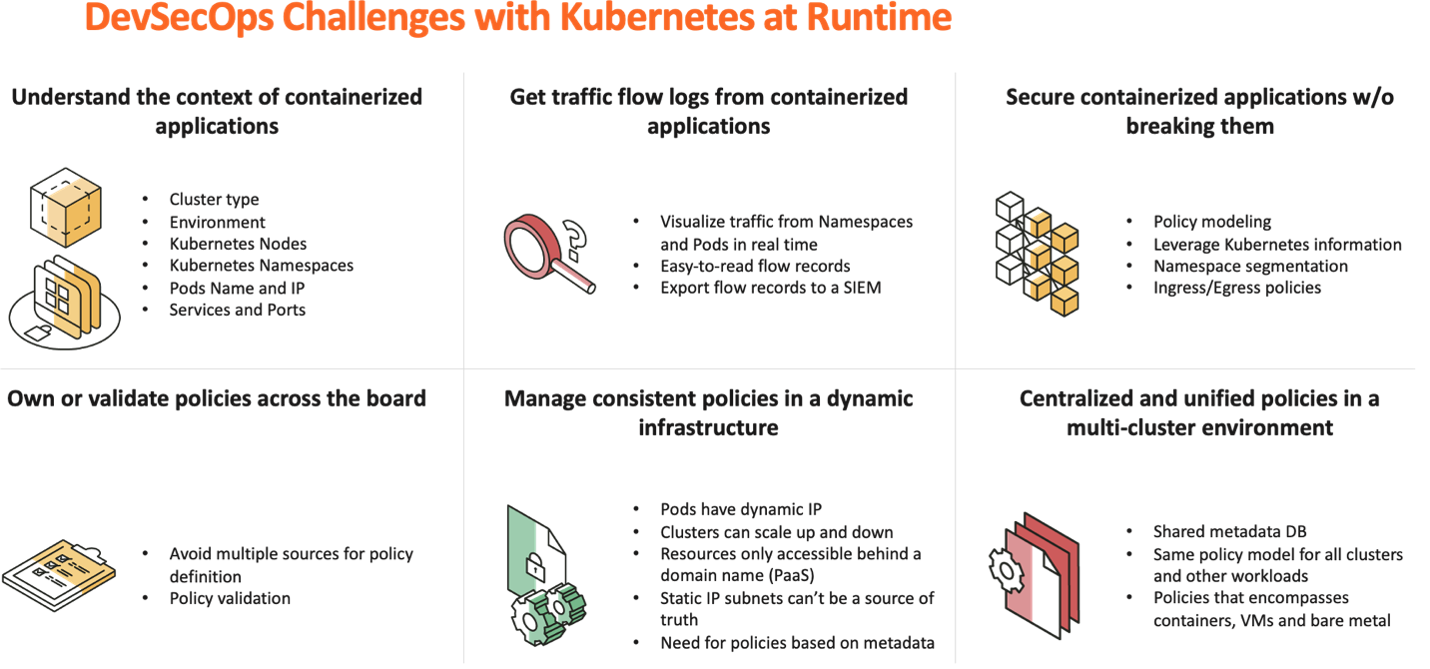

Las operaciones de seguridad en Kubernetes requieren que la política de seguridad forme parte de los flujos de trabajo de automatización empleados durante los ciclos de desarrollo en contenedores.

Con Illumio, puede obtener visibilidad de Kubernetes y aplicación de cargas de trabajo dentro del mismo flujo de trabajo global empleado en todos los entornos.

Contener brechas en Kubernetes con Illumio

Los atacantes quieren propagar por todas partes, incluso en Kubernetes. Y si no puede evitar que se propaguen, su organización podría ser el titular de las noticias de mañana.

Illumio puede mantenerlo fuera de las noticias ayudándole a contener las infracciones, reducir el riesgo y desarrollar resiliencia. Mapee el tráfico y contenga las infracciones en toda su multinube híbrida, dentro y fuera de Kubernetes.

Contáctenos hoy para saber cómo Illumio puede contener brechas en sus entornos de contenedores.

.png)

.webp)