Der ultimative Leitfaden für Zero Trust

Lassen Sie uns in eine der größten Veränderungen im Bereich der Sicherheit von heute eintauchen: Zero Trust. Es ist nicht nur ein trendiger Begriff – es ist eine ganz neue Denkweise, wie man Daten sicher aufbewahrt und Vertrauen in die digitale Welt aufbaut. Ganz gleich, ob Sie neu in Zero Trust sind oder ein IT-Experte sind, der mehr erfahren möchte, dieser Leitfaden ist für Sie da.

Was ist Zero Trust?

Zero Trust ist ein Cybersicherheitsansatz, der auf einer Hauptidee basiert: niemals vertrauen, immer überprüfen. Im Gegensatz zu älteren Methoden, die sich auf den Schutz des Netzwerkperimeters konzentrieren, geht Zero Trust davon aus, dass Bedrohungen von überall kommen können – innerhalb oder außerhalb des Netzwerks.

Einfach ausgedrückt bedeutet Zero Trust, dass Sie nicht davon ausgehen, dass irgendetwas vertrauenswürdig ist. Es geht nicht darum, paranoid zu sein – es geht darum, bereit zu sein.

Zero-Trust-Prinzipien:

Zero Trust basiert auf einigen Schlüsselideen:

- Angenommener Verstoß: Kein Teil des Netzwerks ist vertrauenswürdig. Es ist unmöglich, jede Sicherheitsverletzung zu verhindern – Sicherheitsverletzungen sind unvermeidlich. Unternehmen müssen sich auf die nächste unvermeidliche Sicherheitsverletzung vorbereiten.

- Kein implizites Vertrauen: Jeder Benutzer, jedes Gerät und jede App muss beweisen, dass sie die Person sind, für die sie sich ausgeben. Dadurch wird sichergestellt, dass nur genehmigte und verifizierte Personen oder Systeme auf Ihr Netzwerk zugreifen können. Es beseitigt die veraltete Vorstellung, dass alles innerhalb des Netzwerks sicher ist. Durch die regelmäßige Überprüfung von Identitäten schützt es vor Insider-Bedrohungen und gestohlenen Anmeldeinformationen.

- Zugriff mit den geringsten Berechtigungen: Alles im Netzwerk – Geräte, Benutzer, Abläufe, Daten – sollte nur Zugriff auf das erhalten, was sie für ihre Arbeit benötigen. Dies verringert die Wahrscheinlichkeit, dass sie versehentlich oder absichtlich auf kritische Ressourcen zugreifen. Durch die Begrenzung des Zugriffs können Unternehmen es Angreifern erschweren, sich über das Netzwerk auszubreiten, was die Auswirkungen einer Sicherheitsverletzung verringert.

- Mikrosegmentierung: Netzwerke werden in kleinere Zonen unterteilt, um die Ausbreitung von Sicherheitsverletzungen zu verhindern. Jeder Abschnitt wirkt wie eine Schutzmauer, so dass wenn ein Teil durchbrochen wird, nicht das gesamte Netzwerk lahmgelegt wird. Diese Einrichtung macht es auch einfacher, ungewöhnliche Aktivitäten schnell zu beobachten und zu erkennen.

- Kontinuierliche Überwachung: Vertrauen ist nicht von Dauer. Es muss ständig überprüft werden. Anhand von Echtzeitdaten können Unternehmen ungewöhnliche Aktivitäten erkennen und darauf reagieren, sobald sie auftreten. Die ständige Überwachung hilft der Sicherheit, mit neuen Risiken und Schwachstellen auf dem Laufenden zu bleiben, und bietet einen starken, flexiblen Schutz.

- Sicherer Zugriff überall: Zero Trust funktioniert in jeder Umgebung – in der Cloud, vor Ort, auf Endpunkten, in Containern oder in hybriden Setups. Das bedeutet, dass Ihre kritischen Ressourcen geschützt sind, egal wo sie sich befinden.

- Automatisieren Sie die Reaktion auf Bedrohungen: Nutzen Sie die Automatisierung, um Sicherheitsrichtlinien durchzusetzen und Sicherheitsverletzungen sofort einzudämmen. Dies beschleunigt Ihre Verteidigung und gibt Angreifern weniger Zeit, Schwachstellen auszunutzen.

Durch die Befolgung dieser Prinzipien können Unternehmen ihre Abwehr gegen Cyberbedrohungen erheblich stärken und gleichzeitig reibungslos und effizient arbeiten.

Die Entwicklung von Zero Trust

Warum traditionelle Sicherheitsmodelle zu kurz greifen

Die alte Art der Netzwerksicherung konzentrierte sich auf den Schutz des Netzwerkperimeters. Sobald Benutzer, Geräte oder Systeme in das Netzwerk eingedrungen sind, haben sie Zugriff auf fast alles. Aber mit Cloud Computing, Remote-Arbeit und intelligenteren Cyberangriffen existiert der Netzwerkperimeter nicht mehr. Das bedeutet, dass der Schutz des Perimeters nicht ausreicht. Zero Trust wurde entwickelt, um diese neuen Herausforderungen zu bewältigen.

Die Geburt von Zero-Trust-Frameworks

Das Zero-Trust-Modell wurde in den 2010er Jahren von John Kindervag entwickelt, als er bei Forrester Research arbeitete. Auch nach seinem Ausscheiden bei Forrester fördert Kindervag weiterhin das Zero-Trust-Modell. Chase Cunningham übernahm ab 2018 die Entwicklung und Förderung der Zero-Trust-Frameworks von Forrester.

Im Laufe der Zeit hat sich das Modell zu einem praktischen Framework entwickelt, das IT- und Sicherheitsteams dabei hilft, Zero-Trust-Systeme effektiv aufzubauen und zu nutzen.

Organisationen wie das U.S. National Institute of Standards and Technology (NIST) und das U.S. Department of Defense (DoD) haben detaillierte Leitfäden erstellt, die bei der Definition und Verwendung von Zero Trust helfen. Das NIST Zero Trust Framework und das DoD Zero Trust Maturity Model fungieren als Schritt-für-Schritt-Pläne für Unternehmen und Behörden.

Wie man Zero Trust aufbaut

Zero Trust braucht einen klaren und organisierten Plan:

- Definieren Sie die Schutzfläche: Identifizieren Sie, was geschützt werden muss, und verstehen Sie, dass sich die Angriffsfläche ständig weiterentwickelt.

- Zuordnen von Transaktionsflüssen: Verschaffen Sie sich einen Überblick über Kommunikations- und Datenverkehrsflüsse, um festzustellen, wo Sicherheitskontrollen erforderlich sind.

- Entwerfen Sie die Zero-Trust-Umgebung: Sobald die vollständige Transparenz erreicht ist, implementieren Sie Kontrollen, die auf jede Protect Surface zugeschnitten sind.

- Erstellen Sie Zero-Trust-Sicherheitsrichtlinien: Entwickeln Sie granulare Regeln, die den Zugriff des Datenverkehrs auf Ressourcen innerhalb der Protect Surface ermöglichen.

- Überwachen und warten Sie das Netzwerk: Richten Sie eine Feedbackschleife durch Telemetrie ein, verbessern Sie kontinuierlich die Sicherheit und bauen Sie ein widerstandsfähiges, antifragiles System auf.

Tools und Lösungen für Zero Trust

- Zero-Trust-Software: Tools wie Illumio Zero Trust Segmentation nutzen Mikrosegmentierung, um Ihnen bei der Entwicklung einer starken Zero-Trust-Strategie zu helfen.

- Zero Trust in der Cloud: Bringen Sie Zero Trust in die Cloud mit Tools wie Illumio CloudSecure und Illumio for Microsoft Azure Firewall.

- Zero-Trust-Anbieter: Wählen Sie Cybersicherheitsplattformen, die Ihre Zero-Trust-Strategie unterstützen.

Mikrosegmentierung

Bei der Mikrosegmentierung werden Netzwerke in kleinere, sichere Bereiche unterteilt, um eine Ausbreitung von Sicherheitsverletzungen zu verhindern. Die Zero-Trust-Segmentierung von Illumio verwendet diese Methode, um sicherzustellen, dass ein Angreifer, wenn er in einen Teil des Netzwerks eindringt, gestoppt wird und keinen Zugriff auf andere Bereiche hat.

Positive Auswirkungen für Unternehmen:

- Bessere Datensicherheit: Die Sicherheit sensibler Daten ist angesichts der heutigen Cyberbedrohungen wichtiger denn je. Zero Trust stellt sicher, dass nur verifizierte und autorisierte Benutzer auf Daten zugreifen können, wodurch das Risiko von Sicherheitsverletzungen erheblich verringert wird. Durch den Einsatz von Mikrosegmentierung und strengen Zugriffskontrollen können Unternehmen ihre Abwehr gegen Bedrohungen sowohl innerhalb als auch außerhalb des Netzwerks stärken.

- Bessere Compliance: Mandate wie DSGVO, HIPAA und CCPA erfordern einen strengen Datenschutz. Zero Trust trägt dazu bei, diese Anforderungen zu erfüllen, indem genau kontrolliert wird, wer auf Daten zugreifen kann und was er tun kann. Dies reduziert das Risiko von Geldstrafen für Regelverstöße und zeigt einen starken Fokus auf Best Practices für die Sicherheit.

- Geringere Auswirkungen von Sicherheitsverletzungen: Sicherheitsverletzungen können passieren, aber Zero Trust hilft, sie unter Kontrolle zu halten. Wenn ein Angreifer in einen Teil des Netzwerks eindringt, kann er sich nicht in andere Bereiche bewegen. Dies begrenzt den Schaden, hilft Unternehmen, sich schneller zu erholen, und reduziert finanzielle Schäden und Reputationsschäden.

Zero Trust in der Praxis: Erkenntnisse von Illumio

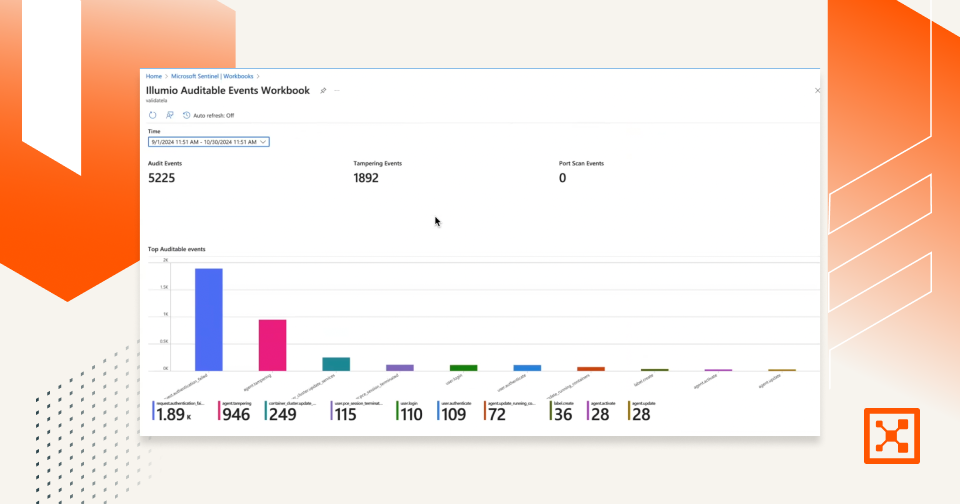

Illumio ist ein führender Anbieter von Zero Trust und bietet Mikrosegmentierungstools, die die Art und Weise verändern, wie Unternehmen ihre Netzwerke schützen. So helfen wir Ihnen, eine starke Zero-Trust-Strategie zu entwickeln:

- Richtliniengesteuerte Segmentierung: Illumio macht es einfach, konsistente, granulare Sicherheitsregeln für Apps, Benutzer und Geräte zu erstellen und durchzusetzen. Dadurch wird jeder Teil Ihres Netzwerks mit benutzerdefinierten Schutzmaßnahmen geschützt, sodass es für Angreifer schwierig ist, sich durch das Netzwerk zu bewegen.

- Einblick in den Verkehr: Illumio bietet einen unübertroffenen Einblick in die Kommunikation von Apps und Workloads in Ihrem Netzwerk. Diese klare Sicht hilft IT-Teams, ungewöhnlichen Datenverkehr oder unbefugten Zugriff sofort zu erkennen und die Reaktionszeiten auf potenzielle Bedrohungen zu verkürzen.

- Nahtlose Integration: Die Lösungen von Illumio lassen sich problemlos in Ihr bestehendes IT-Setup integrieren und reduzieren so Unterbrechungen. Durch die Verbindung mit aktuellen Tools und Systemen können Unternehmen Zero Trust einführen, ohne ihre Umgebung komplett neu aufbauen zu müssen, was den Übergang reibungslos und einfach macht.

- Reduzierte Angriffsfläche: Illumio Zero Trust Segmentation reduziert die Angriffsfläche erheblich. Wenn ein Teil des Netzwerks verletzt wird, sind Angreifer in diesem Bereich gefangen und können sich nicht auf andere Teile ausbreiten, um die Bedrohungen in Grenzen zu halten.

- Skalierbare Sicherheit: Die Zero-Trust-Lösungen von Illumio wachsen mit Ihrem Unternehmen. Ganz gleich, ob Sie On-Premises-Systeme, Cloud-Workloads oder eine Mischung aus beidem sichern, Illumio bietet zuverlässigen Schutz für alles.

Mit diesen Tools hilft Illumio Unternehmen, ihre Sicherheit zu stärken und eine starke, proaktive Verteidigung gegen sich ständig ändernde Cyberbedrohungen zu schaffen.

Zero Trust – Häufig gestellte Fragen (FAQs)

Frage: 1. Wie unterscheidet sich Zero Trust von VPNs?

Antwort: VPNs bieten sicheren Zugriff auf ein Netzwerk, aber Zero Trust sichert jedes Asset innerhalb des Netzwerks einzeln.

Frage: 2. Was sind die Prinzipien von Zero Trust?

Antwort: Zu den wichtigsten Prinzipien gehören der Zugriff mit den geringsten Berechtigungen, Mikrosegmentierung und kontinuierliche Überwachung.

Frage: 3. Wie setzt Illumio Zero Trust um?

Antwort: Illumio nutzt granulare Transparenz und Mikrosegmentierung, um Zero-Trust-Prinzipien durchzusetzen.

Frage: 4. Was ist Mikrosegmentierung in Zero Trust?

Antwort: Es handelt sich um ein Zero-Trust-Tool, das Netzwerke in kleinere, isolierte Segmente unterteilt.

Frage: 5. Was sind die Vorteile von Zero Trust für Unternehmen?

Antwort: Bessere Sicherheit, weniger Schaden durch Sicherheitsverletzungen und einfachere Einhaltung von Vorschriften.

Frage: 7. Wie beginne ich mit der Implementierung von Zero Trust?

Antwort: Beginnen Sie mit der Bewertung Ihrer Sicherheitslage und dem Einsatz von Mikrosegmentierungstools.

Frage: 8. Was ist das NIST Zero Trust Framework?

Antwort: Es handelt sich um eine Reihe von Richtlinien für die Implementierung von Zero Trust in Organisationen.

Frage: 9. Kann Zero Trust in der Cloud funktionieren?

Antwort: Ja, Zero-Trust-Cloud-Lösungen bieten robusten Schutz für Cloud-Workloads.

Frage: 10. Wer sind die führenden Zero-Trust-Anbieter?

Antwort: Anbieter wie Illumio, Microsoft und andere sind mit fortschrittlichen Lösungen marktführend.

Conclusion

Zero Trust ist in der heutigen vernetzten und riskanten Welt nicht mehr optional – es ist ein Muss. Durch den Einsatz dieses fortschrittlichen Sicherheitsmodells können Unternehmen alte Abwehrmaßnahmen hinter sich lassen und auf eine stärkere, moderne Methode umsteigen, um Daten zu schützen, die Auswirkungen von Sicherheitsverletzungen zu reduzieren und Vorschriften einzuhalten. Das Know-how von Illumio im Bereich der Zero-Trust-Segmentierung hilft Unternehmen, ihre Angriffsfläche zu verkleinern, Bedrohungen einzudämmen und einen reibungslosen Betrieb zu gewährleisten.

Sind Sie bereit, die Sicherheit Ihres Unternehmens zu stärken? Erfahren Sie, wie die Zero-Trust-Lösungen von Illumio Ihre Abwehrmaßnahmen transformieren können, indem Sie die Zero-Trust-Seite von Illumio besuchen oder sich für eine individuelle Beratung entscheiden. Lassen Sie uns gemeinsam Ihre Sicherheit verbessern!

.png)

.webp)