Threat Intelligence: Ein vollständiger Leitfaden für Unternehmen

Unternehmen nutzen verschiedene Arten von Bedrohungsinformationen, um potenzielle Cybersicherheitsbedrohungen zu identifizieren, denen sie ausgesetzt sein könnten. Lesen Sie mehr über Threat Intelligence in unserem Leitfaden.

Was ist Threat Intelligence?

Threat Intelligence bezieht sich auf die Erfassung, Verarbeitung und Analyse von Daten, um die Motive, Ziele und Angriffsmethoden eines Bedrohungsakteurs zu verstehen. Es wandelt Rohdaten in verwertbare Erkenntnisse um und ermöglicht es Sicherheitsteams, fundierte, datengestützte Entscheidungen zu treffen. Dieser proaktive Ansatz verschiebt Unternehmen bei der Abwehr von Cyberbedrohungen von einer reaktiven zu einer proaktiven Haltung.

Dieser Leitfaden befasst sich mit den Nuancen von Threat Intelligence und untersucht deren Arten, Bedeutung, Implementierungsstrategien, branchenspezifische Anwendungsfälle und zukünftige Trends

Daten vs. Information vs. Intelligenz

Es ist entscheidend, die Unterschiede zwischen Daten, Informationen und Intelligenz zu verstehen:

- Daten: Rohe, unverarbeitete Fakten ohne Kontext (z. B. IP-Adressen, Logfiles).

- Information: Verarbeitete Daten, die einen Kontext liefern (z. B. eine Liste verdächtiger IP-Adressen).

- Intelligenz: Analysierte Informationen, die verwertbare Erkenntnisse bieten (z. B. das Verständnis, dass eine bestimmte IP-Adresse mit einem bekannten Bedrohungsakteur verbunden ist, der auf Ihre Branche abzielt).

Arten von Threat Intelligence

Threat Intelligence wird in vier Haupttypen eingeteilt:

- Strategic Threat Intelligence: High-Level-Analyse, die sich auf breitere Trends und Motivationen von Bedrohungsakteuren konzentriert. Es hilft Führungskräften, fundierte Entscheidungen über Sicherheitsrichtlinien und Ressourcenzuweisung zu treffen. citeturn0search21

- Tactical Threat Intelligence: Beschreibt spezifische Techniken, Taktiken und Verfahren (TTPs), die von Angreifern verwendet werden. Es unterstützt Sicherheitsteams dabei, bestimmte Bedrohungen zu verstehen und zu entschärfen.

- Operational Threat Intelligence: Bietet Einblicke in die Fähigkeiten, Absichten und Möglichkeiten von Bedrohungsakteuren. Der Schwerpunkt liegt auf dem Verständnis der TTPs und Verhaltensweisen von Bedrohungsakteuren – die Angriffsvektoren, die sie verwenden, die Schwachstellen, die sie ausnutzen, die Assets, auf die sie abzielen, und andere definierende Merkmale.

- Technical Threat Intelligence: Konzentriert sich auf bestimmte Indicators of Compromise (IoCs) wie bösartige IP-Adressen, Datei-Hashes oder Domainnamen. Es ist sehr detailliert und wird oft zur sofortigen Erkennung von Bedrohungen verwendet.

Lebenszyklus von Threat Intelligence

Der Prozess der Entwicklung von Threat Intelligence umfasst mehrere Phasen:

- Sammlung: Sammeln von Rohdaten aus verschiedenen Quellen, einschließlich Open-Source-Intelligence (OSINT), Dark-Web-Foren, internen Protokollen und Bedrohungs-Feeds der Branche.

- Verarbeitung: Organisieren und Filtern der gesammelten Daten, um Redundanzen und irrelevante Informationen zu entfernen.

- Analyse: Interpretation verarbeiteter Daten, um Muster, Trends und umsetzbare Erkenntnisse zu identifizieren.

- Verbreitung: Teilen der analysierten Informationen mit relevanten Stakeholdern in einem nutzbaren Format.

- Feedback: Sammeln von Input über die Nützlichkeit der Informationen, um zukünftige Erfassungs- und Analysebemühungen zu verfeinern.

Häufige Quellen für Threat Intelligence

- Open-Source Intelligence (OSINT): Öffentlich zugängliche Informationen von Websites, Nachrichtenagenturen und Berichten.

- Dark Web: Daten aus Untergrundforen und Marktplätzen, auf denen Bedrohungsakteure tätig sind.

- Interne Protokolle: Daten aus den eigenen Systemen eines Unternehmens, z. B. Firewall-Protokolle und Intrusion Detection-Systeme.

- Shared Industry Feeds: Kollaborative Plattformen, auf denen Unternehmen Bedrohungsdaten und -indikatoren austauschen.

Warum Threat Intelligence wichtig ist

In der modernen Cybersicherheitslandschaft spielt Threat Intelligence eine zentrale Rolle:

- Verbesserte Entscheidungsfindung: Bietet Kontext für Sicherheitswarnungen und ermöglicht eine Priorisierung basierend auf potenziellen Auswirkungen.

- Proaktive Bedrohungserkennung: Identifiziert neu auftretende Bedrohungen, bevor sie Schwachstellen ausnutzen können.

- Einhaltung gesetzlicher Vorschriften: Hilft bei der Erfüllung von Compliance-Anforderungen, indem relevante Bedrohungen verstanden und eingedämmt werden.

- Incident Response: Bietet Einblicke, die die Reaktionszeit und Effektivität bei Sicherheitsvorfällen beschleunigen.

Vorteile von Threat Intelligence für Unternehmen

Die Implementierung eines robusten Threat-Intelligence-Programms bietet zahlreiche Vorteile:

- Verbesserte Bedrohungserkennung und -reaktion: Ermöglicht eine schnellere Identifizierung und Neutralisierung von Bedrohungen.

- Verbesserte Sicherheitslage: Bietet ein umfassendes Verständnis der Bedrohungslandschaft und ermöglicht bessere Verteidigungsstrategien.

- Reduzierte Alarmmüdigkeit: Hilft beim Herausfiltern von Fehlalarmen, sodass sich Sicherheitsteams auf echte Bedrohungen konzentrieren können.

- Fundiertes Risikomanagement: Hilft bei der Identifizierung und Priorisierung von Risiken auf der Grundlage potenzieller Auswirkungen.

- Bessere Kommunikation: Erleichtert klarere Diskussionen zwischen technischen Teams und Führungskräften über Sicherheitsbedrohungen und -anforderungen.

- Wettbewerbsvorteil: Schützt den Ruf der Marke und stärkt das Vertrauen der Kunden, indem es sein Engagement für die Sicherheit demonstriert.

Wie man Threat Intelligence effektiv implementiert

1. Ziele festlegen

- Ausrichtung an den Geschäftszielen: Stellen Sie sicher, dass das Threat Intelligence-Programm die Gesamtziele des Unternehmens unterstützt.

- Definieren Sie Stakeholder: Ermitteln Sie, wer die Informationen nutzen wird, von technischen Teams bis hin zur Geschäftsleitung.

2. Wählen Sie die richtigen Tools und Technologien

- Threat Intelligence Platforms (TIPs): Zentralisieren Sie die Erfassung und Analyse von Bedrohungsdaten.

- SIEM- und SOAR-Integrationen: Integrieren Sie Intelligenz in bestehende Sicherheitsinformations- und Ereignismanagementsysteme, um automatisierte Reaktionen zu ermöglichen.

- Bedrohungs-Feeds: Kostenpflichtig vs. kostenlos:

- Kostenlose Feeds bieten grundlegende Einblicke und Daten aus der Community.

- Bezahlte Feeds bieten oft kuratierte, angereicherte und stark kontextualisierte Informationen. Diese eignen sich in der Regel besser für den Schutz auf Unternehmensebene.

- Kostenlose Feeds bieten grundlegende Einblicke und Daten aus der Community.

Profi-Tipp von Illumio: Verlassen Sie sich nicht nur auf Bedrohungs-Feeds. Kombinieren Sie Feed-Daten mit kontextbezogener Sichtbarkeit Ihres eigenen Netzwerks, um dessen Relevanz und Effektivität zu maximieren.

3. Interne Fähigkeiten aufbauen

- Stellen Sie Bedrohungsanalysten ein oder bilden Sie sie weiter: Bauen Sie ein Team auf, das über die Fähigkeiten verfügt, Bedrohungsdaten zu interpretieren und darauf zu reagieren.

- Fördern Sie die abteilungsübergreifende Zusammenarbeit: Sicherheitsteams sollten regelmäßig mit den IT-, Rechts-, Risiko- und Führungsteams kommunizieren.

- Legen Sie Governance-Richtlinien fest: Stellen Sie Datenschutz, ethische Beschaffung und Einhaltung gesetzlicher Vorschriften bei der Erfassung von Informationen sicher.

4. Datenerhebung und -verwaltung

- Kuratieren Sie qualitativ hochwertige Daten: Priorisieren Sie die Datenrelevanz gegenüber dem Volumen. Sammeln Sie nur das, was mit Ihrem Risikoprofil übereinstimmt.

- Stellen Sie eine legale und ethische Beschaffung sicher: Vermeiden Sie rechtliche Komplikationen, indem Sie sich an geprüfte Quellen halten und Vorschriften wie die DSGVO einhalten.

5. Analyse und Aktion

- Korrelation mit interner Telemetrie: Überlagern Sie externe Informationen mit den Daten Ihres Netzwerks, um tiefgreifende, kontextbezogene Einblicke zu erhalten.

- Erstellen Sie umsetzbare Berichte: Informationen sollten zu klaren, leicht verständlichen Anleitungen für die Beteiligten führen.

- Priorisieren und Koordinieren von Reaktionen: Entwickeln Sie ein Playbook für die Reaktion auf verschiedene Bedrohungstypen basierend auf dem Schweregrad des Risikos.

Anwendungsfälle für Threat Intelligence nach Branchen

1. Finanzdienstleistungen

- Erkennen und blockieren Sie Phishing-Kampagnen, die auf Online-Banking-Portale abzielen.

- Verhindern Sie Insider-Bedrohungen, indem Sie anomales Mitarbeiterverhalten überwachen.

- Korrelieren Sie Bedrohungsinformationen mit Betrugserkennungssystemen, um Echtzeitwarnungen zu erhalten.

2. Gesundheitswesen

- Identifizieren Sie Ransomware-Bedrohungen, die auf elektronische Patientenakten (EHRs) abzielen.

- Überwachen Sie das Dark Web auf gestohlene Patientendaten.

- Einhaltung von HIPAA durch proaktive Bedrohungsmodellierung.

3. Einzelhandel & E-Commerce

- Überwachen Sie auf kompromittierte Kreditkartendaten von Kunden.

- Verfolgen Sie Bedrohungen in der Lieferkette, einschließlich anfälliger Drittanbieter.

- Verteidigen Sie sich gegen Angriffe durch Markenimitation in sozialen Medien und Suchmaschinen.

4. Regierung & Verteidigung

- Verfolgen Sie nationalstaatliche Akteure, die es auf Infrastruktur- und Verteidigungsanlagen abgesehen haben.

- Teilen Sie nachrichtendienstliche Erkenntnisse mit behördenübergreifenden Partnern und Informationsaustausch- und Analysezentren (ISACs).

- Überwachen Sie geopolitische Bedrohungen, die sich auf die nationale Cybersicherheitslage auswirken könnten.

5. Technologie & SaaS

- Identifizieren Sie kompromittierte API-Schlüssel oder Anmeldeinformationen aus öffentlichen Repositories.

- Verhindern Sie DDoS-Angriffe durch frühzeitige Warnungen und Infrastrukturhärtung.

- Überwachen Sie Open-Source-Softwareabhängigkeiten auf Zero-Day-Schwachstellen.

Unabhängig von Ihrer Branche hilft die Segmentierung durch Tools wie Illumio, Bedrohungen zu isolieren und laterale Bewegungen zu reduzieren – unerlässlich, wenn Informationen aktive Bedrohungen in Ihrem Netzwerk aufdecken.

Threat Intelligence Plattformen und Anbieter

Mehrere Cyber Threat Intelligence-Plattformen helfen bei der Automatisierung, Kontextualisierung und Operationalisierung von Bedrohungsdaten. Zu den Top-Anbietern gehören:

- Recorded Future – Stark in der Echtzeit-Bedrohungsanalyse und -automatisierung.

- ThreatConnect – Ideal für Workflow und Orchestrierung.

- Anomali – Bekannt für seine breite Palette an Integrationen und seine robuste Bedrohungsdatenbank.

- Mandiant – Bietet eine erstklassige Zuordnung von Bedrohungsakteuren und Einblicke in die Zeit nach Sicherheitsverletzungen.

Zu bewertende Hauptmerkmale:

- Integrationen: Muss in Ihre SIEM-, SOAR-, Firewall- und Ticketing-Systeme integriert werden.

- Automatisierung: Möglichkeit zur automatischen Erfassung und Reaktion auf Bedrohungsdaten.

- Anpassung: Passen Sie Dashboards, Warnungen und Berichte an interne Arbeitsabläufe an.

- Community Sharing: Nehmen Sie an Netzwerken zum Teilen von Bedrohungen wie FS-ISAC oder InfraGard teil.

Wie man Threat Intelligence operationalisiert

Der Übergang von der Theorie zur Praxis erfordert die Einbettung von Threat Intelligence in den täglichen Betrieb.

- Integration in SIEM- und SOAR-Tools: Bereichern Sie Warnungen und automatisieren Sie Eindämmungsmaßnahmen.

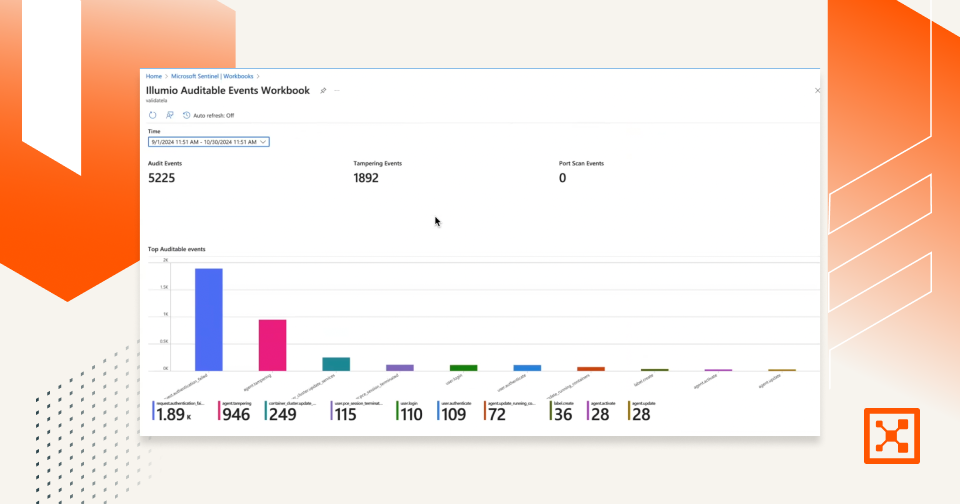

- Entwicklung von Threat Intel Dashboards: Visualisieren Sie Bedrohungstrends und -vorfälle für alle Beteiligten.

- Interner Austausch: Verbreiten Sie maßgeschneiderte Informationen in den Bereichen IT, Recht, Compliance und C-Suite.

- Externer Austausch: Nehmen Sie an Programmen zum Austausch von Informationen in der Branche teil, um eine kollektive Verteidigung aufzubauen.

Profi-Tipp von Illumio: Operational Threat Intelligence wird exponentiell leistungsfähiger, wenn sie mit Netzwerktransparenz gekoppelt wird. Tools wie Illumio ermöglichen es Ihrem Team, Anwendungsabläufe sofort zu visualisieren und betroffene Systeme zu isolieren – entscheidend für schnelle, zuverlässige Reaktionen.

Metriken und KPIs zur Messung der Effektivität

Man kann nicht verbessern, was man nicht misst. Verfolgen Sie diese Metriken, um Ihr Threat Intelligence-Programm zu bewerten:

- Mit Bedrohungsinformationen angereicherte Warnungen: Der Prozentsatz der Sicherheitswarnungen, die mit externen Informationen kontextualisiert werden.

- Time-to-Detection (TTD) / Time-to-Response (TTR): Wie schnell Ihr Team Bedrohungen identifizieren und eindämmen kann.

- Reduzierung von False Positives: Verbesserte Alarmqualität aufgrund kontextbezogener Bedrohungsdaten.

- Relevanzbewertung: Wie oft Bedrohungsinformationen mit dem Risikoprofil Ihrer Umgebung übereinstimmen.

- ROI: Schätzen Sie die finanziellen Einsparungen durch vermiedene Sicherheitsverletzungen oder eine schnellere Behebung von Vorfällen.

Häufige Herausforderungen und wie man sie überwindet

- Informationsüberflutung: Konzentrieren Sie sich auf kuratierte, relevante Daten, anstatt in ungefilterten Feeds zu ertrinken.

- Mangel an qualifizierten Analysten: Qualifizieren Sie interne Teams weiter und nutzen Sie Managed Threat Intelligence Services.

- Integration von Datenquellen: Verwenden Sie Plattformen, die APIs und normalisierte Bedrohungsdatenformate unterstützen.

- Daten auf dem neuesten Stand halten: Nutzen Sie die Automatisierung, um täglich aktualisierte Feeds abzurufen.

- Aufbrechen von Silos: Stellen Sie sicher, dass Informationen abteilungsübergreifend sichtbar sind, nicht nur im SOC.

Zukünftige Trends im Bereich Threat Intelligence

- KI und maschinelles Lernen: Verbessern Sie die Vorhersage von Bedrohungen und die Erkennung von Anomalien in großem Maßstab.

- Ökosysteme für den Austausch von Bedrohungsinformationen: Verstärkte Zusammenarbeit zwischen Branchen und Regierungen.

- Behavioral Intelligence: Fokussierung auf menschliche Verhaltensmuster, um Insider-Bedrohungen zu erkennen

- Zero-Trust-Architekturen: Verbesserte Mikrosegmentierung und Least-Privilege-Zugriff reduzieren die Auswirkungen von Sicherheitsverletzungen.

- Cloud-Native Intelligence: Anpassung von Intel-Feeds an dynamische, containerisierte und serverlose Umgebungen.

Illumio Insight: Da immer mehr Unternehmen Zero Trust einführen, muss sich die betriebliche Bedrohungsanalyse weiterentwickeln, um Workloads in Bewegung zu überwachen – nicht nur statische Endpunkte.

Fallstudien aus der Praxis

Fallstudie 1: Finanzinstitut vereitelt Phishing-Kampagne

Eine Regionalbank nutzte eine Cyber-Threat-Intelligence-Plattform, um eine Phishing-Domain zu erkennen, die ihr Login-Portal nachahmte. Dank der Automatisierung wurde die Domain innerhalb von Minuten in ihrer gesamten Infrastruktur blockiert – das sparte Kundendaten und den Ruf der Marke.

Fallstudie 2: Gesundheitsorganisation verhindert Ransomware

Ein Krankenhaussystem überwachte das Geschwätz im Dark Web und entdeckte eine Ransomware-Bande, die plante, einen anfälligen Imaging-Server auszunutzen. Präventives Patching und Segmentierung trugen dazu bei, Unterbrechungen der Patientenversorgung zu vermeiden.

Fallstudie 3: Einzelhändler stoppt Markenimitation

Ein großer E-Commerce-Akteur entdeckte gefälschte Social-Media-Konten, die sich als Kundensupport ausgeben. Cyber Threat Intelligence markierte die Imitatoren, die ausgeschaltet wurden, bevor sie eine bösartige Kampagne starteten.

Häufig gestellte Fragen (FAQs) zu Threat Intelligence

Was sind die besten Quellen für Threat Intelligence?

Ideal ist eine Mischung aus OSINT, Dark-Web-Überwachung, interner Telemetrie und Premium-Bedrohungs-Feeds.

Wie viel kostet Threat Intelligence in der Regel?

Es variiert – von kostenlosen Tools bis hin zu sechsstelligen Unternehmensplattformen, je nach Umfang und Bedarf.

Können kleine Unternehmen von Threat Intelligence profitieren?

Absolut. Selbst eine grundlegende Überwachung von Phishing- oder Malware-Trends kann das Risiko erheblich reduzieren.

Wie unterscheidet sich Threat Intelligence von einem Threat Feed?

Bedrohungs-Feeds liefern Rohdaten. Threat Intelligence analysiert und kontextualisiert diese Daten, um Maßnahmen zu ergreifen.

Benötige ich ein dediziertes Threat-Intelligence-Team?

Nicht unbedingt. Kleine Teams können Managed Services oder Automatisierung nutzen, um effektiv zu bleiben.

Wie verbessert die Zero-Trust-Segmentierung die Bedrohungsinformationen?

Sie dämmen Bedrohungen ein, begrenzen laterale Bewegungen und bieten einen klaren Anwendungskontext für Ihre Bedrohungsdaten.

Was ist strategische Intelligenz in der Cybersicherheit?

Es bietet einen umfassenden Einblick in globale Bedrohungstrends und -motivationen, die für Führungsentscheidungen nützlich sind.

Was sind Indicators of Compromise (IoCs)?

IoCs sind forensische Artefakte wie IPs, Hashes oder URLs, die bösartige Aktivitäten signalisieren.

Wie kann Threat Intelligence die Compliance unterstützen?

Es hilft dabei, die Anforderungen an eine kontinuierliche Überwachung und dokumentierte Reaktionspläne im Rahmen von Frameworks wie NIST, HIPAA und PCI-DSS zu erfüllen.

Ist Threat Intelligence nach einem Angriff nützlich?

Ja. Die Analyse nach einem Vorfall mit Bedrohungsinformationen kann Aufschluss darüber geben, wie der Angriff stattgefunden hat, und eine Wiederholung verhindern.

Conclusion

Threat Intelligence ist für Unternehmen nicht mehr nur ein "Nice-to-have" – sie ist unerlässlich. Durch die Umwandlung von Rohdaten in umsetzbare, kontextbezogene Erkenntnisse können sich Unternehmen proaktiv gegen die ausgeklügelten Bedrohungen von heute verteidigen.

Mit der richtigen Mischung aus Tools, internem Know-how und Plattformen wie Illumio entwickelt sich Threat Intelligence von einer statischen Funktion zu einem lebendigen, atmenden Sicherheitsmotor.

Fangen Sie klein an. Messen Sie alles. Intelligente Skalierung. Auf diese Weise bauen Unternehmen ihre Widerstandsfähigkeit angesichts einer volatilen Bedrohungslandschaft auf.

.png)

.webp)