Die Entwicklung der adaptiven Segmentierung

Ich glaube, dass Innovation von Menschen kommt, die einen unaufhaltsamen Drang haben, die Welt zu verbessern, und die sich in einem Umfeld mit begrenzten Ressourcen befinden. Aus diesem Grund haben Spitzensportler ihre besten Spiele, wenn sie gegen die anspruchsvollsten Gegner spielen. Und das "Einfädeln der Nadel" würde nicht viel bedeuten, wenn das Nadelöhr nicht so winzig wäre. Es sind genau diese herausfordernden und eingeschränkten Umgebungen, nach denen Innovatoren suchen, die es in ihren Adern haben, und die der Hexenkessel sind, aus dem Innovationen konzipiert werden.

Die Reise von Illumio begann in einem solchen Umfeld (wie es viele erfolgreiche Startups tun).

Für uns begann es in einer Welt, in der Engpass-Firewalls nicht in der Lage waren, Schritt zu halten und eine Sicherheitssegmentierung zu liefern, die dynamisch genug war, um mit den heutigen Anforderungen an moderne Rechenzentren und verteilte Anwendungen Schritt zu halten. Dev Ops, Microservice-Architekturen, Public Cloud und Container sind allesamt Teile, die die Entwicklung des dynamischen und verteilten Rechenzentrums vorangetrieben haben, aber diese traditionellen Sicherheitssegmentierungslösungen belastet und belastet haben.

Die erste Innovation von Illumio rund um die Adaptive Security Platform (ASP) ging diese Herausforderungen direkt an. Es wurden einige wichtige grundlegende Elemente identifiziert, die es uns ermöglichen würden, unsere Lösung zu entwickeln:

- Erstens waren umfangreiche Telemetriedaten von den Endpunktservern entscheidend, um unserer Richtlinien-Engine genügend Kontext zur Verfügung zu stellen, um Endbenutzern zu helfen, Entscheidungen zu treffen und Datenvisualisierungen zu ermöglichen.

- Zweitens, ein metadatengesteuertes Richtlinienmodell, das es den Menschen ermöglichte, Richtlinien auf umfassende und abstrakte Weise zu beschreiben und einfache Modelle zu erstellen, wie Anwendungen segmentiert und gesichert werden sollten.

- Drittens, eine vollständig verteilte Point-Fabric zur Richtliniendurchsetzung, die an die Workload gebunden werden kann und es ermöglicht, nahtlos über mehrere Infrastrukturtypen hinweg, Bare-Metal-, virtualisierte und Cloud-Umgebungen zu arbeiten.

Mit diesen wichtigen Erkenntnissen und Komponenten haben wir das ASP aufgebaut und es den Kunden zur Verfügung gestellt.

Die nächste Phase der Reise bestand darin, zu verstehen, dass adaptive Segmentierung an sich mehr ist als nur dynamisch und flexibel zu sein und sich an die verschiedenen Arten der Anwendungsbereitstellung anzupassen. Es ging darum, zu verstehen, dass adaptive Segmentierung aus vielen Tools besteht, und sicherzustellen, dass jedes Tool das richtige für eine andere Art von Aufgabe ist. Kunden benötigten:

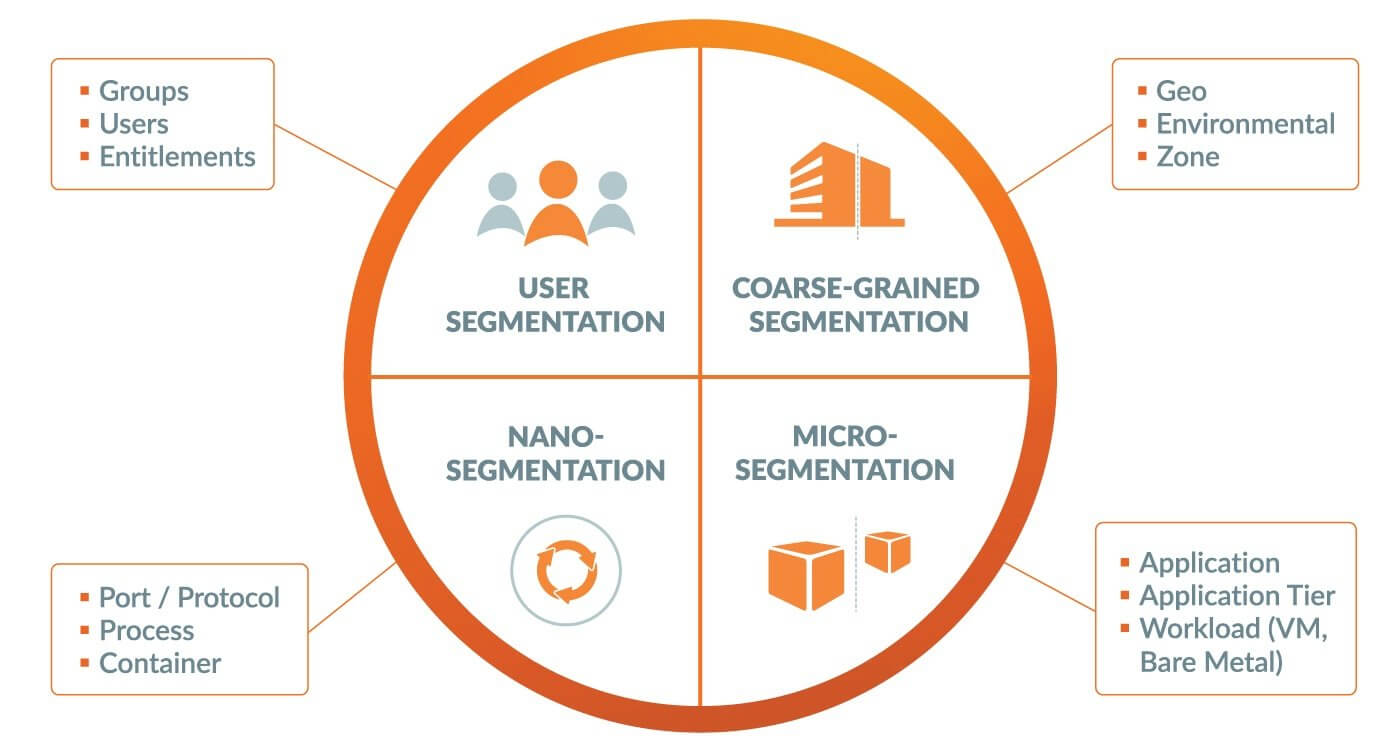

- Grobkörnige Segmentierung: Die Möglichkeit, Umgebungen oder Zonen, die in großen, flachen Netzwerken gemischt wurden, logisch zu trennen.

- Mikrosegmentierung: Dies reicht von der klassischen Definition der Segmentierung auf Anwendungsebene bis hin zur noch feinkörnigeren Segmentierung von App-Tiers oder der Segmentierung einzelner Workloads.

- Sub-Workload-Segmentierung (auch bekannt als Nano-Segmentierung): Dies bietet die Möglichkeit, Prozesse innerhalb eines Betriebssystems zu steuern und zu segmentieren. Dies gilt auch für das Segment Kubernetes Pods oder Docker Container.

- Benutzersegmentierung: Diese haben wir letztes Jahr eingeführt, bei der ein Benutzer mit all seinen berechtigten Anwendungen logisch segmentiert werden kann, während die anderen (nicht autorisierten) Anwendungen verschleiert und das Risiko für das Unternehmen minimiert wird.

Bereich der adaptiven Segmentierung von Illumio

Für uns ist klar geworden, dass die Flexibilität und Einfachheit des metadatengesteuerten Richtlinienmodells in Verbindung mit der verteilten und dynamischen Architektur der Policy Compute Engine (PCE), dem "Gehirn" der Illumio-Plattform, leistungsstark ist. Die deklarativen Richtlinienmodelle des PCE und die Intelligenz, sich an Veränderungen anzupassen – so können Anwendungen skaliert oder neue Instanzen ohne zusätzlichen Aufwand bereitgestellt werden – veranlassen die Menschen, uns nach der nächsten Phase der Reise zu fragen: koordinierte Kontrollen über mehrere Punkte zur Durchsetzung von Richtlinien hinweg.

Die Zukunft der Plattform besteht darin, netzwerk- und cloudbasierte Durchsetzungskontrollen zu nutzen. Die Einfachheit und Intelligenz, die das PCE in die hostbasierten Steuerungen von Cisco und Arista sowie von Amazon und Microsoft Azure Security Groups gebracht hat, auf koordinierte und einheitliche Weise in die Netzwerkinfrastruktur zu bringen.

Das ist die Macht einer guten Abstraktion.

Erfahren Sie mehr darüber, wie Illumio die Adaptive Security Platform erweitert: Besuchen Sie den Stand N2900 auf der RSA Conference 2017.

.png)