So stellen Sie erfolgreiche Mikrosegmentierungsprojekte sicher: 3 strategische Prinzipien

Mikrosegmentierung ist wichtig. Wenn Sie es richtig machen, werden Sie Ihre Anfälligkeit für Angriffe wie Ransomware drastisch reduzieren und gleichzeitig die Compliance erreichen und aufrechterhalten.

In dieser Serie geben wir Ihnen einen praxisnahen, detaillierten Ansatz für die Mikrosegmentierung , mit dem erfolgreiche Projekte zuverlässig umgesetzt werden – schnell und effizient.

Im ersten Teil haben wir untersucht, warum Unternehmen jetzt Mikrosegmentierung benötigen und die drei Hauptgründe, warum Mikrosegmentierungsprojekte scheitern können.

In diesem zweiten Artikel führen wir Sie durch die drei strategischen Prinzipien, die erfolgreiche Mikrosegmentierungsprojekte leiten.

Diese drei strategischen Prinzipien sind:

- Es muss nicht am Anfang perfekt sein (wenn überhaupt)

- Sie können nicht segmentieren, was Sie nicht sehen können

- Konzentrieren Sie sich auf die Vereinfachung des Richtlinienmanagements

Wenn Sie diesen Prinzipien folgen und sie in Ihr Projekt einbetten, erhöhen Sie Ihre Erfolgschancen erheblich.

Schauen wir uns nun die einzelnen genauer an. Für jedes Prinzip werden wir das "falsche" Prinzip diskutieren, das einige Organisationen bei der Umsetzung von Mikrosegmentierungsprojekten befolgen, und dann ein effektiveres Prinzip skizzieren, das in Betracht gezogen werden sollte.

Prinzip 1: Es muss nicht über Nacht perfekt sein (wenn überhaupt)

Oft werden Mikrosegmentierungsprojekte in "perfekten" Begriffen gedacht. Sie werden als großer Aufwand betrachtet, der das interne Netzwerk eines Unternehmens vollständig sperren, jede unnötige Verbindung und jeden Kommunikationsfluss zwischen jedem System schließen und eine unberührte Umgebung schaffen muss, in der sich Angreifer keinen Zentimeter ausbreiten können.

Dieses Maß an Perfektion ist nicht möglich. Die Verfolgung führt Unternehmen dazu, mehrjährige Projektpläne zu erstellen, die:

- Oft kommen sie nie über die Planungsphase hinaus.

- Sie werden schnell wieder aufgegeben, sobald die Komplexität und der Aufwand klar werden.

- Bringen Sie den Start, aber ziehen Sie sich über Monate und Jahre hin, ohne nennenswerte Fortschritte.

Im Gegensatz dazu streben die meisten erfolgreichen Mikrosegmentierungsprojekte nicht nach Perfektion. Stattdessen konzentrieren sie sich darauf, einige kleine Ziele zu erreichen, die die Sicherheit für ein Unternehmen erheblich verbessern, indem sie eine Reihe kleiner, einfacher und klar definierter Ziele erreichen.

Zum Beispiel ist der Aufbau einer Ransomware-Abwehr ein gutes Projektziel für die Mikrosegmentierung. Um dieses Ziel zu erreichen, muss das Projekt nur drei Dinge tun.

- Verschaffen Sie sich einen Echtzeit-Einblick in die Anwendungskommunikation.

- Blockieren Sie Ransomware, indem Sie risikoreiche Ports schließen, die häufig von Ransomware verwendet werden.

- Bauen Sie einen "Eindämmungsschalter" ein, den das Unternehmen umlegen kann, um die Ausbreitung eines laufenden Vorfalls zu verhindern.

Mit den richtigen Tools kann ein Unternehmen ein Mikrosegmentierungsprojekt wie dieses in etwa einer Woche abschließen – und seine Ransomware-Abwehr drastisch verbessern. Von dort aus kann das Unternehmen sein nächstes kleines, hochprioritäres und schnell erreichbares Mikrosegmentierungsziel auswählen, das es erreichen möchte (z. B. das Erreichen der Compliance für eine kritische Ressource).

Indem Sie einen agilen, inkrementellen Ansatz für die Mikrosegmentierung verfolgen, verbessern Sie sofort die Sicherheit Ihres Unternehmens, stärken das Vertrauen im gesamten Unternehmen, dass Mikrosegmentierung etwas ist, das Sie erreichen können, und legen den Grundstein für Ihre umfassenderen Mikrosegmentierungsbemühungen.

Prinzip 2: Sie können nicht segmentieren, was Sie nicht sehen können

Oft versuchen Unternehmen, ihre Umgebung zu mikrosegmentieren, ohne ein genaues, umfassendes Bild davon in Echtzeit zu erhalten. Sie können nicht sehen, wie ihre Anwendungen miteinander kommunizieren, welche Verbindungen zwischen ihnen offen sind und andere grundlegende Informationen über den Datenverkehr in ihrer IT-Infrastruktur.

Gleichzeitig fehlt es Unternehmen oft an einem sauberen, aktuellen Repository mit Metadaten (z. B. einer Konfigurationsmanagement-Datenbank oder CMDB). Ohne diese Metadaten wissen sie oft nicht, welche ihrer Anwendungen auf welchen Servern laufen, welche Rolle oder Funktion ihre Anwendungen erfüllen, wo sich ihre Anwendungen befinden oder ob ihre Anwendungen in Entwicklungs- oder Produktionsumgebungen eingesetzt werden.

Infolgedessen versuchen Unternehmen oft, eine Mikrosegmentierung aufzubauen, ohne die Transparenz zu haben, effektive Richtlinien zu schreiben, die nur den Weg zu autorisiertem Datenverkehr und zu nichts anderem versperren (ohne die Verfügbarkeit oder Leistung der Anwendung zu beeinträchtigen).

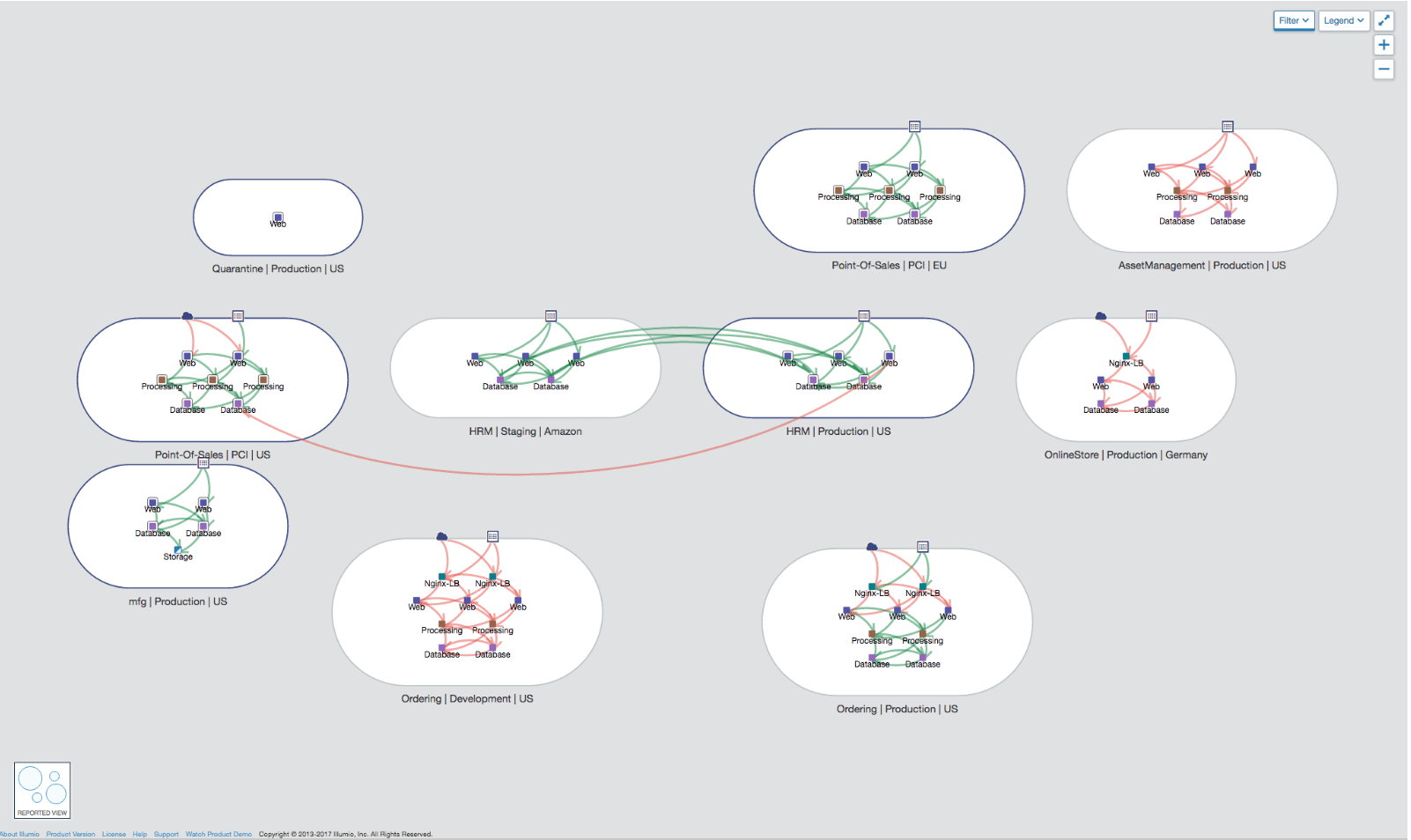

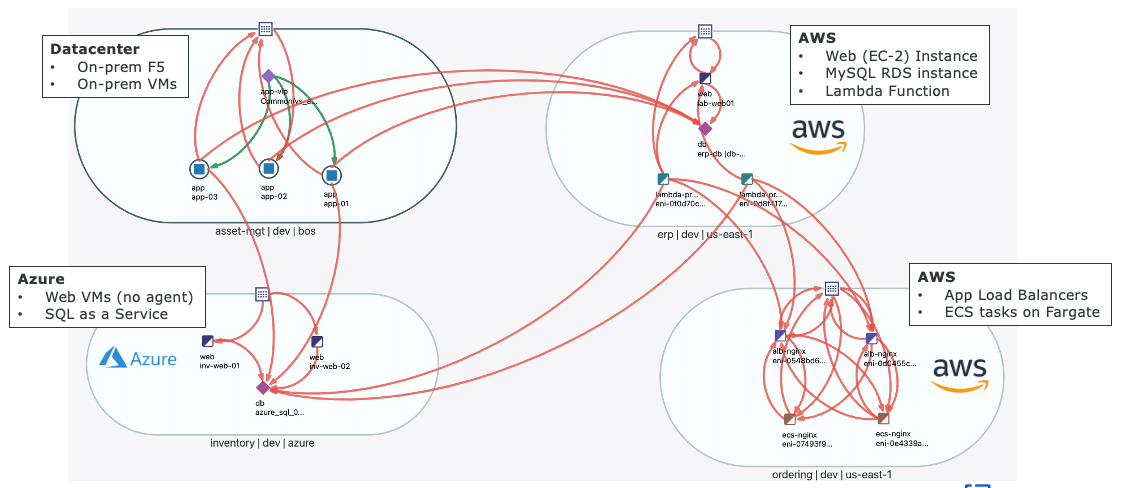

Im Gegensatz dazu beginnen die meisten erfolgreichen Mikrosegmentierungsprojekte mit der Einrichtung einer risikobasierten Echtzeit-Transparenz und sauberer Metadaten für alle Anwendungen in der Umgebung.

In der Praxis stützen sich die meisten erfolgreichen Mikrosegmentierungsprojekte auf:

- Eine Anwendungsabhängigkeitskarte , die Ihnen in Echtzeit ein Bild der Anwendungen in Ihrer Umgebung gibt, wie sie miteinander interagieren und welche internen und externen Abhängigkeiten sie haben. Diese Karte muss sich über das gesamte Unternehmen erstrecken und eine einzige Quelle der Wahrheit bieten, die von den IT-Betriebs-, Netzwerk-, Sicherheits- und Risikoteams gemeinsam genutzt wird, die an Ihrem Mikrosegmentierungsprojekt beteiligt sind.

- Ein einziges, qualitativ hochwertiges Repository, in dem Sie alle Metadaten speichern, die Ihnen mitteilen, welche Ihrer Server zu welcher Ihrer Anwendungen gehören. Da sich diese Metadaten während des normalen Betriebs regelmäßig ändern, benötigen Sie außerdem einen fortlaufenden Prozess, der entweder von Anwendungsbesitzern oder von einem zentralen Administrator oder Team ausgeführt wird, um diese Metadaten auf dem neuesten Stand zu halten.

Dies sind die Grundvoraussetzungen für die Sichtbarkeit eines erfolgreichen Mikrosegmentierungsprojekts.

Prinzip 3: Fokussierung auf die Vereinfachung des Richtlinienmanagements

Sicherheitsrichtlinien sind die Bausteine der Mikrosegmentierung. Richtlinien definieren, wie Systeme miteinander kommunizieren können, und je mehr Richtlinien Sie schreiben und durchsetzen können – und je detaillierter Sie sie gestalten –, desto strenger wird Ihre Sicherheit sein.

Leider haben die meisten Unternehmen Schwierigkeiten, effektive Mikrosegmentierungsrichtlinien zu erstellen, durchzusetzen und aufrechtzuerhalten. Ihnen fehlt ein klarer Prozess für die Definition von Richtlinien, um ihr Mikrosegmentierungsprojekt voranzutreiben, und sie folgen aufwändigen, zeitaufwändigen manuellen Prozessen zur Durchsetzung und Pflege von Richtlinien mit herkömmlichen Tools wie Netzwerk-Firewalls.

Diese manuellen Ad-hoc-Prozesse sind nur für die Anwendung und Aufrechterhaltung einer breiten Trennung großer, flacher Umgebungen voneinander nützlich und können in der Regel die unzähligen Richtlinien nicht verwalten, die für die Mikrosegmentierung moderner Netzwerke erforderlich sind.

Im Gegensatz dazu zielen die meisten erfolgreichen Mikrosegmentierungsprojekte darauf ab, den Prozess der Richtlinienverwaltung so weit wie möglich zu rationalisieren, zu vereinfachen und zu automatisieren. Sie unterteilen den Prozess der Richtlinienverwaltung in der Regel in die folgenden Schritte und machen jeden Schritt so überschaubar wie möglich:

- Erkennung von Richtlinien: Sammeln von Daten, um jede relevante Anwendung zu verstehen

- Erstellung von Richtlinien: Schreiben der eigentlichen Richtlinien, die auf die Anwendungen angewendet werden sollen

- Verteilung und Durchsetzung von Richtlinien: Anwenden von Richtlinien auf die Anwendungen und Verwalten dieser Richtlinien, wenn sich die Umgebung ändert.

Insbesondere bei erfolgreichen Mikrosegmentierungsprojekten wird dem Prozess der Richtlinienerstellung große Aufmerksamkeit geschenkt. Sie untersuchen Anwendungsabhängigkeiten und definieren sorgfältig, wie Anwendungen, Systeme und Benutzer interagieren dürfen. In der Regel folgen sie einigen wichtigen Schritten:

- Sie entscheiden, ob sie einen strategischen oder taktischen Ansatz für das Richtlinienmanagement verfolgen. Ein strategischer Ansatz ist langfristiger angelegt und folgt gut geplanten Einsatzpfaden. Ein taktischer Ansatz ist darauf ausgelegt, dringende Anforderungen wie das Schließen bekannter Schwachstellen oder das Beheben von Verstößen zu lösen, um sich auf behördliche Audits vorzubereiten. Beide arbeiten in unterschiedlichen Kontexten.

- Sie überprüfen die bestehenden Kommunikationsflüsse zwischen ihren Systemen, um festzustellen, wie diese Systeme normalerweise miteinander verbunden sind und welche Verbindungen jedes System benötigt, um betriebsbereit zu bleiben. Anschließend lässt er den Eigentümer jedes Systems überprüfen und bestätigen, welche Flows geschlossen werden können und welche offen bleiben müssen.

- Sie entscheiden sich für die Richtlinie und schreiben sie in natürlicher Sprache , die jeder verstehen kann, z. B . "Anwendung A nutzt Dienste von Anwendung B." Sie testen auch die Auswirkungen der neuen Richtlinien auf Live-Kommunikationsflüsse, um sicherzustellen, dass sie sicher durchgesetzt werden können – und die Genehmigung des Systembesitzers einholen –, bevor sie fertiggestellt und durchgesetzt werden.

Indem Sie einen klaren Prozess für die Definition von Richtlinien und die Vereinfachung, Rationalisierung und Automatisierung der Richtlinienverwaltung befolgen, können Sie sicherstellen, dass Sie effektive Richtlinien schreiben, die die gewünschten Sicherheitsvorteile bieten und in großem Umfang durchgesetzt werden können.

Die ersten Schritte zu einem erfolgreichen Mikrosegmentierungsprojekt

Diese drei strategischen Prinzipien leiten die meisten der erfolgreichen Mikrosegmentierungsprojekte, die wir gesehen haben und an denen wir beteiligt waren. Sie stellen sicher, dass Sie für jedes Mikrosegmentierungsprojekt, das Sie durchführen, den richtigen Gesamtansatz verfolgen und die richtigen Fähigkeiten entwickeln.

Diese Prinzipien erhöhen zwar die Chancen, ein erfolgreiches Mikrosegmentierungsprojekt zu liefern, reichen aber allein nicht aus.

Im nächsten Artikel dieser Serie führen wir Sie durch die häufigsten Projektrisiken, die Mikrosegmentierungsprojekte mit sich bringen, und wie Sie diese Risiken entschärfen können, um den Erfolg sicherzustellen.

Gehen Sie die richtigen Schritte mit Mikrosegmentierung und Illumio:

- Laden Sie unseren ausführlichen Leitfaden herunter: So erstellen Sie eine Mikrosegmentierungsstrategie in 5 Schritten.

- Holen Sie sich ein kostenloses Exemplar der Forrester New Wave: Microsegmentation, Q1 2022 , in der Illumio als Leader ausgezeichnet wird.

- Vereinbaren Sie eine unverbindliche Demo und Beratung mit unseren Mikrosegmentierungsexperten.

.png)