Ein tieferer Blick auf die Integration von Illumio mit Palo Alto Networks

Mikrosegmentierung und Firewalls helfen Unternehmen, ihre Angriffsfläche zu reduzieren und die Gefährdung durch Ransomware, Malware und andere Bedrohungen zu begrenzen, die sich lateral bewegen oder sich schnell über Ost-West-Verkehrsströme in Rechenzentren und Cloud-Umgebungen ausbreiten. Aber wie wir wissen, sind die heutigen Unternehmen stark verteilt, mit Benutzern, Geräten und Workloads zunehmend überall. Um dieses Problem zu lösen, sollten Unternehmen versuchen, Sicherheit sowohl im Netzwerk als auch in der Workload zu implementieren.

Workloads sind kurzlebig, und den meisten Workloads wird eine Vielzahl unterschiedlicher IP-Adressen zugewiesen, wenn sie zwischen Netzwerkfabrics hoch- und heruntergefahren werden oder deren IP-Adressen aus verschiedenen Gründen von einem Controller geändert werden, der Computeressourcen dynamisch zuweist. Dies gilt insbesondere für moderne Microservices-Architekturen, die in Public-Cloud-Fabrics gehostet werden, in denen Workloads ständig sterben, wiederbelebt werden und sich dynamisch im Netzwerk bewegen. Die Verwendung einer IP-Adresse zur statischen Identifizierung einer Arbeitslast, in welcher Form auch immer, ist ein Relikt der Vergangenheit. Daher ist es wichtig, den Echtzeitkontext abzubilden, um eine effektive Workload-Sicherheit während des gesamten Lebenszyklus durchzusetzen.

Aufgrund ihrer dynamischen Natur ist es für Unternehmen oft schwierig, Mikrosegmentierungsrichtlinien für Workloads überall dort abzubilden und durchzusetzen, wo sie ausgeführt werden. Während Anwendungsworkloads in erster Linie über Ost-West-Datenverkehrsflüsse miteinander kommunizieren, wird der ein- und ausgehende Datenverkehr im Rechenzentrum oder in Cloudumgebungen über den Nord-Süd-Datenverkehr am Perimeter gesichert. Um eine effektive Mikrosegmentierung zu erreichen, müssen Sie Richtlinienaktualisierungen in Echtzeit für Workloads implementieren, wo immer sie sich bewegen: in der Netzwerkstruktur zu Next-Generation-Firewalls (NGFWs) sowie in der gesamten Host-Infrastruktur, wo sie durch agentenbasierte Lösungen durchgesetzt werden können, die auf Workload-Ebene arbeiten. Die Zuordnung von Sicherheitsrichtlinien für dynamische Workloads in Ost-West- und Nord-Süd-Richtung ist komplex und schwer skalierbar. Inkonsistenzen können auftreten, wenn Änderungen an Sicherheitsrichtlinien in Silos über die NGFW- und agentenbasierten Mikrosegmentierungstools hinweg verwaltet werden.

Automatisieren Sie die dynamische Sicherheit mithilfe von Metadaten

Illumio Core verwendet Metadaten in Form von Labels, um Workloads zu identifizieren, anstatt sich auf die Netzwerkadressierung zu verlassen. Der Administrator kann verschiedenen Workloads unterschiedliche Bezeichnungen zuweisen, und diese Bezeichnungen können dann zum Definieren von Richtlinien verwendet werden. Mithilfe von Virtual Enforcement Node (VEN)- Agenten, die auf jedem Workload bereitgestellt werden, verfolgt Illumio Core die sich ändernden IP-Adressen dieses Workloads im Hintergrund. Selbst wenn eine Workload ihre IP-Adresse im Laufe ihres Lebenszyklus zehnmal ändert, bleibt die Bezeichnung konsistent. Das Ergebnis ist, dass die Richtlinie unabhängig davon definiert wird, wie das zugrunde liegende Netzwerk entworfen ist. Die Paketweiterleitung erfolgt nach wie vor über IP-Lookups, aber dies geschieht im Hintergrund. Bezeichnungen werden zum Konstrukt, das zur Identifizierung verschiedener Workloads verwendet wird, und da Richtlinien mit diesen Bezeichnungen geschrieben werden, sind das Ergebnis Bezeichnungen, die sich eher wie ein menschlicher Satz lesen als wie eine Liste von IP-Adressen und Ports.

Palo Alto Networks verfolgt eine ähnliche Philosophie bei der Verwendung von Metadaten in Form von Tags zur Identifizierung von Workloads innerhalb von Dynamic Address Groups (DAGs) in Panorama- oder Palo Alto Networks NGFWs wie der PA-7000-Serie, der PA-5200-Serie, der PA-3200-Serie und der virtuellen Next-Generation-Firewall der VM-Serie. Die Firewall kann eine Adressgruppe erstellen und diese entweder als statisch oder dynamisch definieren, und diese können dann zum Definieren von Richtlinien verwendet werden. Das Ergebnis ist eine Firewall-Regel, die sich auch eher wie ein menschlicher Satz liest und definiert, wer was mit wem tun darf, wobei die DAG-Namen anstelle bestimmter IP-Adressen verwendet werden. Eine DAG ist so etwas wie ein "leerer Eimer", dem keine IP-Adressen zugewiesen sind. Wenn es sich um eine dynamische Adressgruppe handelt, wird dieser leere Bucket mit IP-Adressen von einer externen Entität aufgefüllt.

Durch die Integration von Illumio Core für agentenbasierte Mikrosegmentierung können Benutzer den Echtzeitkontext ihrer Workloads direkt in DAGs innerhalb von Panorama oder in Palo Alto Networks NGFWs übertragen. Mit dieser Lösung können Benutzer von Palo Alto Networks sicherstellen, dass ihre DAG-basierten Richtlinien mit den neuesten Änderungen der Workload-Richtlinien auf dem neuesten Stand sind. Da Illumio die sich ändernden IP-Adressen für alle Workloads verfolgt, kann es diese gekennzeichneten Workload-Zuordnungen an Palo Alto Networks übertragen. Wenn Illumio Core also zehn Workloads als "App"-Workloads zuordnet und die Firewall von Palo Alto Networks eine DAG mit dem Namen "App" erstellt hat und diese DAG in einem Richtliniensatz verwendet, wird diese DAG von Illumio in der Firewall aufgefüllt. Wenn einem bezeichneten Workload eine IP-Adresse zugewiesen wird oder wenn er freigegeben oder geändert wird, können alle diese Änderungen an die Firewall von Palo Alto Networks übertragen werden.

Der eigentliche Vorteil besteht darin, dass Administratoren die Firewall einmal konfigurieren können und sie dann nicht jedes Mal berühren müssen, wenn sich die IP-Adresse ändert. Die Firewall bleibt auch dann ununterbrochen, wenn die Auslastung zunimmt. Wenn eine DAG für "App"-Workloads 10 IP-Adressen oder 100 IP-Adressen enthält, ist kein Änderungssteuerungsprozess erforderlich, um die Firewall zu ändern, wenn die Bereitstellungsskalierung zunimmt. Illumio aktualisiert die Firewall einfach nach Bedarf.

Im Rahmen der Integration werden Labels und IPs für Workloads in Illumio Core dynamisch in die DAGs von Palo Alto Networks abgebildet. Das Ergebnis? Benutzer können den manuellen Aufwand für die Verwaltung statischer Sicherheitsrichtlinienänderungen für dynamische Workloads eliminieren. Sie können von der Automatisierung profitieren und das menschliche Element eliminieren, was zu Fehlkonfigurationen und menschlichen Fehlern bei der Aufrechterhaltung von Echtzeit-Workload-Sicherheitsupdates führen kann.

Zusammen mit Illumio und Palo Alto Networks müssen Sie keine Abstriche bei der Sicherheit machen, wenn Ihr Netzwerk skaliert oder weiterentwickelt wird. Sie profitieren von der automatischen Aktualisierung der DAGs in Panorama und Ihrer NGFWs mit Echtzeit-Workloadkontext, der Ihnen dabei helfen kann, Zeit, Mühe und Kopfschmerzen zu sparen, die mit der Orchestrierung einer effektiven Mikrosegmentierungsrichtlinie für Ihre sich ändernden Anwendungsworkloads verbunden sind.

Der API-Workflow zwischen Illumio und Palo Alto Networks

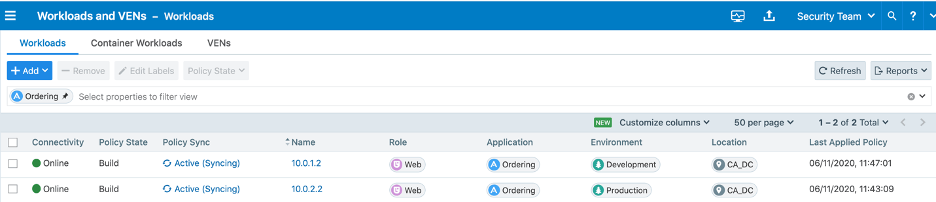

In Illumio Core werden Workloads die Metadaten-Labels Role, Application, Environment und Location zugewiesen, um zusätzlichen Kontext bereitzustellen. Beispielsweise würden Workloads auf Webebene, die Teil einer Bestellanwendung sind, die für die Entwicklung in einem Rechenzentrum in New York bereitgestellt wird, die Bezeichnung "Rolle" "Web", "Anwendungsbezeichnung Reihenfolge", "Umgebungsbezeichnung Entwicklung" und "Standortbezeichnung" NY_DC zugewiesen.

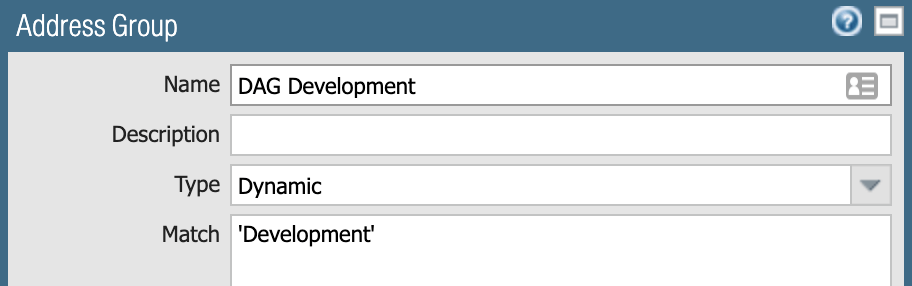

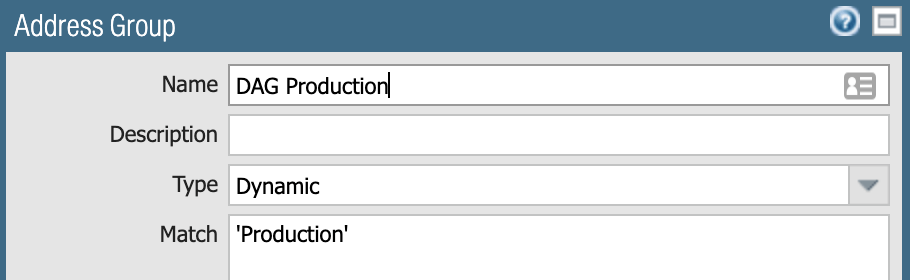

In Palo Alto Networks Panorama können Richtlinien mithilfe von dynamischen Adressgruppen (Dynamic Address Groups, DAG) erstellt werden, die durch übereinstimmende Kriterien mithilfe von Bezeichnungen definiert werden. Mitgliedschaftsänderungen zu DAG erfolgen automatisch, sodass kein Änderungsmanagement und keine Genehmigungen erforderlich sind!

Das API-gesteuerte Integrationstool "Illumio-Palo Alto Networks DAG Updater" registriert und hebt die Registrierung von Workloads dynamisch während des gesamten Lebenszyklus auf, einschließlich IP-Adressänderungen (z. B. VM-Migrationen in einem Rechenzentrum oder ENI-Änderungen auf einem Host in der Cloud) und Metadatenänderungen (z. B. ein Workload, der in Quarantäne umbenannt wurde). Da Workloads dynamisch registriert und nicht registriert werden, ändert sich die Mitgliedschaft in der DAG, und der richtige Satz von Richtlinien wird automatisch auf Workloads angewendet.

Die Möglichkeit, die DAG-Mitgliedschaft während des gesamten Lebenszyklus einer Workload automatisch zu aktualisieren, ermöglicht anwendungszentrierte Richtlinien, die sich über mehrere Rechenzentren erstrecken und problemlos über mehrschichtige Architekturen skaliert werden können.

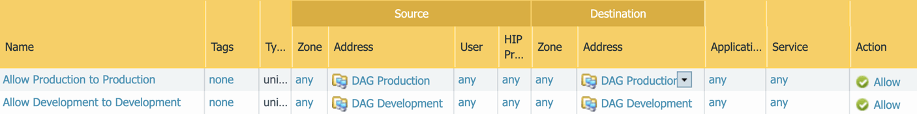

Hier ist ein einfaches Beispiel für die Umgebungssegmentierung zwischen Arbeitslasten in Entwicklung und Produktion.

Einrichtung

Workloads werden mit Illumio PCE gekoppelt und den Metadaten Rolle, Anwendung, Umgebung und Standort mithilfe von Labels zugewiesen:

Die DAG wird anhand der übereinstimmenden Kriterien Entwicklung – alle Entwicklungsworkloads erstellt:

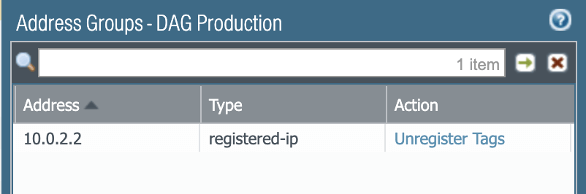

Eine DAG wird anhand der übereinstimmenden Kriterien Produktion – alle Produktionsworkloads erstellt:

Richtlinie, die mit der DAG erstellt wurde, um Datenverkehr zwischen Entwicklungsworkloads und Datenverkehr zwischen Produktionsworkloads zuzulassen:

API-Integration

Das Integrationstool ist Teil des Workloader-Tools von Illumio, das im Illumio Support Portal heruntergeladen werden kann:

Der Workloader überträgt Labels und IP-Adressen, die mit jedem verwalteten Workload gekoppelt sind, an die Firewall von Palo Alto Networks, wenn der Befehl dag-sync ausgegeben wird:

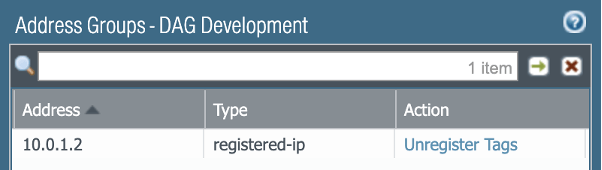

Das Ergebnis wird in der DAG-Mitgliedschaft auf der Firewall von Palo Alto Networks angezeigt und zeigt die von Illumio erhaltenen IP-Adressen für die zugehörigen Labels:

Aktualisierte DAG Development-Mitgliedschaft:

Und das ist es! Das Beste an der Integration ist, dass beim Hoch- und Herunterskalieren der Umgebung Workloads dynamisch registriert und nicht registriert werden, wodurch sich die Mitgliedschaft in der DAG automatisch ändert und Umgebungssegmentierungsrichtlinien automatisch ausgelöst werden!

Erstaunlich, nicht wahr? Besuchen Sie das Illumio Support Portal , um das Integrationstool herunterzuladen.

- Lesen Sie unseren Leitfaden zu Illumio + Palo Alto Networks

- Erfahren Sie mehr über die NextWave-Technologie von Palo Alto Networks

.png)

.webp)

.webp)