Wie Illumio hilft, OT-Netzwerke vor Ransomware und anderen Sicherheitsangriffen zu schützen

OT-Netzwerke (Operational Technology) verbinden Spezialgeräte – einschließlich Sensoren, Motoren, verteilte Steuerungssysteme (DCS), speicherprogrammierbare Steuerungen (SPS), Remote Terminal Units (RTUs), SCADA-Systeme (Supervisory Control and Data Acquisition), historische Anwendungen und Datenbanken, technische Kioske und andere Arten von Servern – um den Betrieb in Fabriken, Kraftwerken, Versorgungsnetzen, Bergbauanlagen, medizinischen Einrichtungen, Lebensmittelherstellern und anderen Standorten zu steuern, die Zuverlässige Automatisierung in Echtzeit.

Diese Geräte stellen geschäftskritische Dienste bereit. Das macht sie zu wertvollen Zielen für Cyberkriminelle und andere Angreifer.

Bedrohungen können natürlich von überall her kommen: Phishing-Angriffe, Brute-Force-Angriffe, böswillige Insider – die Liste geht weiter. Sie können auch von OT-Geräten stammen, die von Malware angegriffen wurden, die speziell für den Angriff auf bestimmte Modelle von OT-Geräten entwickelt wurde.

Manchmal werden OT-Geräte in Netzwerken ausgeführt, die von IT-Netzwerken "air gapped" sind. Das heißt, sie arbeiten ohne physische Verbindung zu IT-Netzwerken, um zu verhindern, dass Sicherheitsangriffe auf IT-Netzwerke den OT-Betrieb erreichen. Aber selbst innerhalb einer einzelnen Einrichtung können einige OT-Geräte und -Netzwerke Air-Gapping aufweisen und andere nicht. Und selbst Werksleiter haben nicht unbedingt die Transparenz, um zu erkennen, welche Netzwerke Air-Gapped haben und welche nicht.

Immer mehr Unternehmen finden Gründe, überhaupt keine Air-Gap-Geräte zu verwenden. Ein Lebensmittelhersteller möchte beispielsweise die Herstellung bestimmter Zutaten in einer Fabrikhalle direkt von Webanwendungen und Verbraucherentscheidungen steuern lassen. Aufgrund solcher Anwendungsfälle wird Air-Gapping als Abwehr von Cyberangriffen von Tag zu Tag weniger effektiv.

Wenn es keinen physischen Air Gap gibt, verfügen OT-Umgebungen über eine Verbindung zu Netzwerken, in denen IT-Geräte ausgeführt werden. Diese Konnektivität birgt Risiken. Plötzlich können Angriffe aus dem Internet OT-Geräte erreichen.

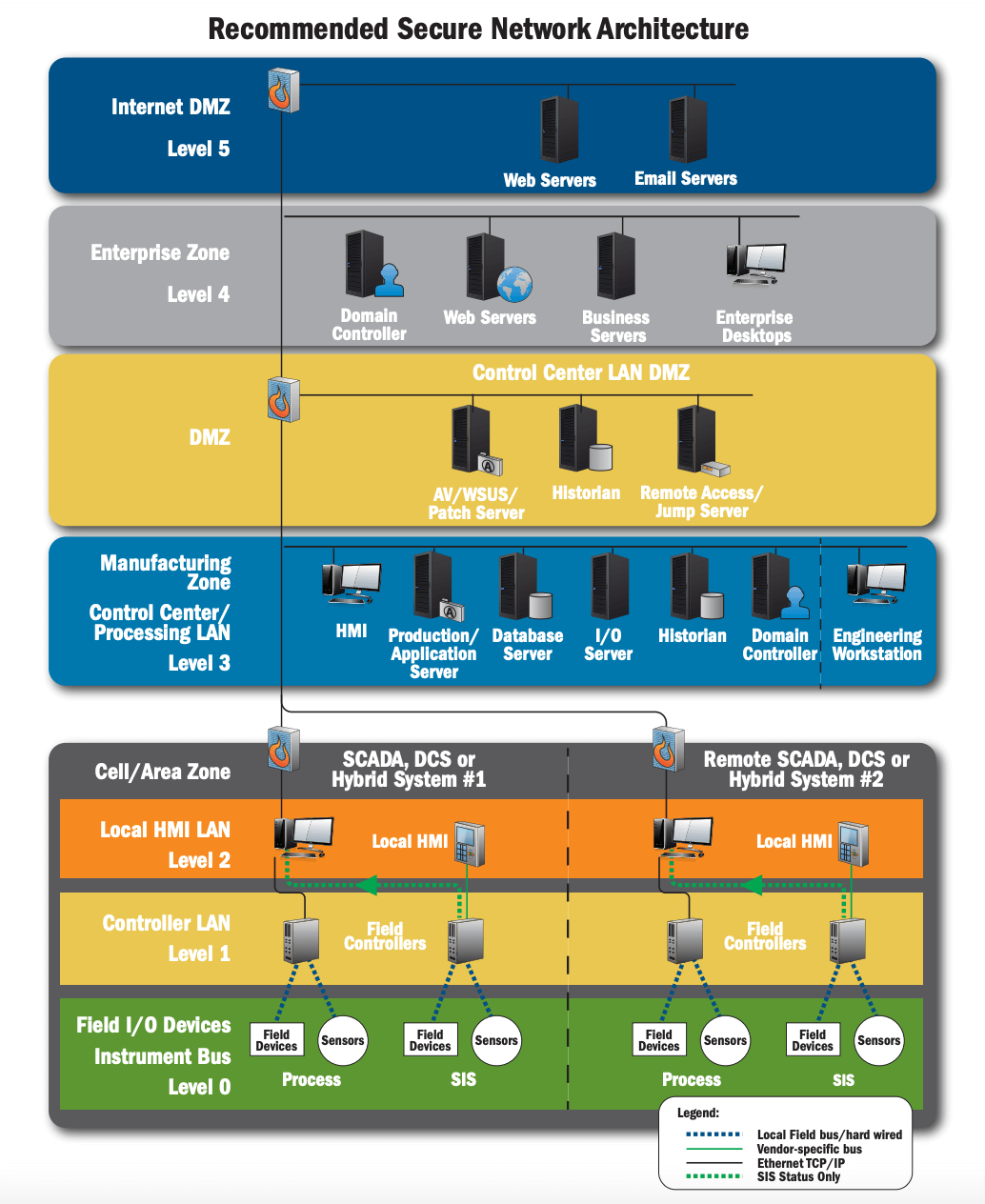

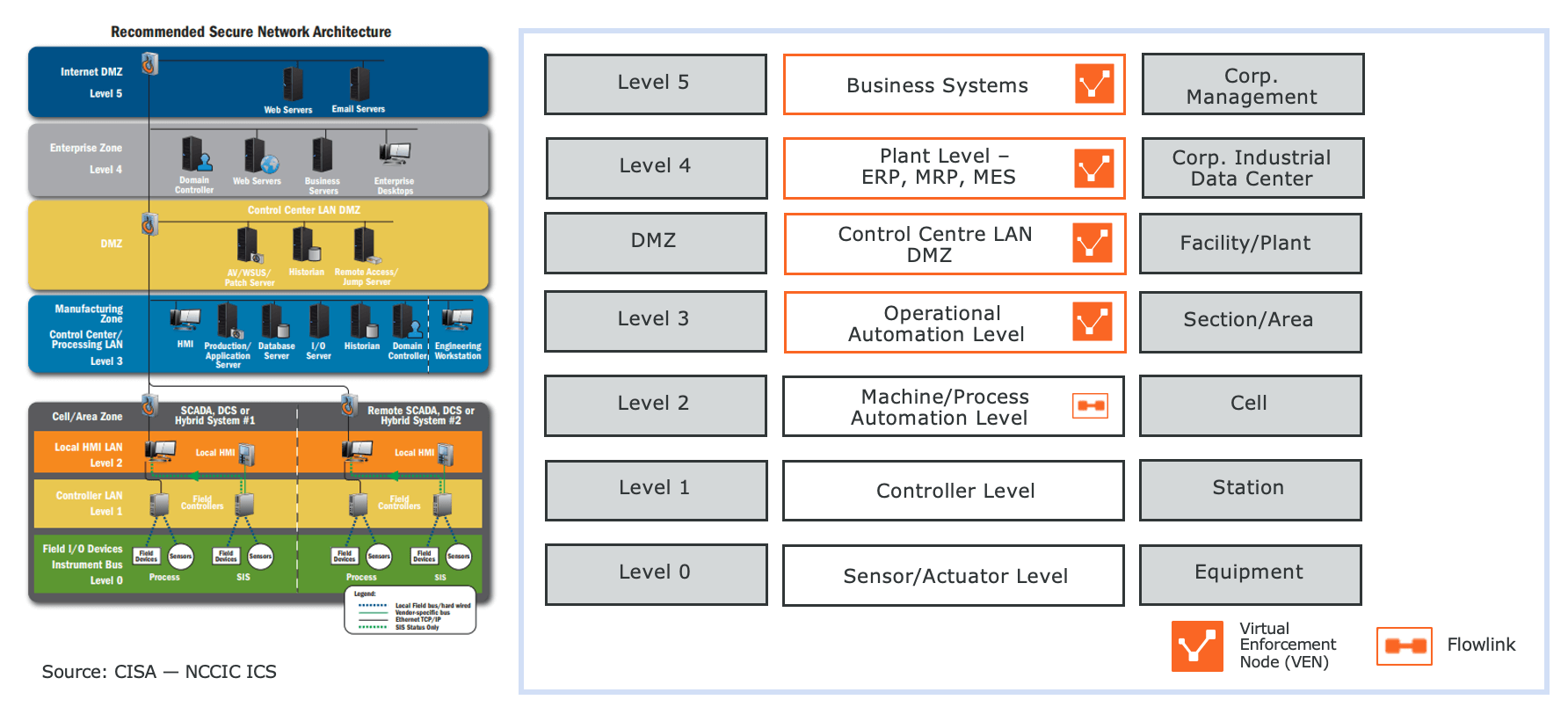

Eine der Methoden zur Kategorisierung von Workloads in einer OT-Umgebung basiert auf dem Purdue Reference Model, einem vertrauenswürdigen Modell zum Trennen und Verteilen von Workloads über OT- und IT-Netzwerke. Die Cybersecurity and Infrastructure Security Agency (CISA) der US-Regierung empfiehlt Unternehmen mit OT-Umgebungen, ihre Netzwerke auf der Grundlage der logischen Kategorisierung in den verschiedenen Ebenen des Purdue-Modells zu segmentieren.

Aber diese Art der Segmentierung ist keine leichte Aufgabe. OT-Netzwerke sind flache Netzwerke: Alle Geräte laufen in der gleichen Steuerungsebene und im gleichen Adressraum. Um sie zu segmentieren, müssten Dienste und Geräte in einer umsatzgenerierenden Umgebung abgeschaltet werden, um das Netzwerk neu zu konfigurieren und die Segmentierung zu implementieren. Dies ist eine kostspielige und zeitaufwändige Arbeit. In vielen Unternehmen wird die Idee, geschäftskritische OT-Geräte abzuschalten, rundweg abgelehnt oder endlos aufgeschoben, während IT-Teams auf eine Gelegenheit warten, OT-Dienste abzuschalten, ohne umsatzgenerierende Aktivitäten zu unterbrechen.

Um ein gewisses Maß an Trennung zwischen IT- und OT-Geräten zu gewährleisten, konfigurieren einige Einrichtungen dedizierte VLANs (virtuelle LANs) für ihre OT-Geräte. Aber auch dieser Ansatz hat Defizite. Erstens ist es schwierig, VLANs in großem Maßstab zu verwalten. Zweitens hindert das Platzieren von Geräten in VLANs Angreifer nicht daran, von Gerät zu Gerät im selben VLAN zu wechseln, und nutzt die Vorteile von Ports und Protokollen, die durch die VLAN-Konfiguration unverändert bleiben. Die Quintessenz: Wenn sich ein Angreifer Zugriff auf ein Gerät verschafft, verhindern VLAN-Kontrollen nicht unbedingt, dass er andere Ziele erreicht.

Wenn Geschäfts- und IT-Führungskräfte verhindern wollen, dass sich Angreifer frei zwischen OT- und IT-Geräten bewegen, benötigen sie drei wichtige Dinge:

- Sichtbarkeit: Führungskräfte benötigen Einblick in die Aktivitäten und Konfigurationsdetails von IT- und OT-Geräten, damit sie erkennen können, welche Kommunikationswege offen sind, und damit sie mögliche Wege für laterale Bewegungen von Angreifern schaffen können.

- Definition der Richtlinie: Führungskräfte benötigen eine Mikrosegmentierungsrichtlinien-Engine für die Definition von Konfigurationsrichtlinien für die Segmentierung von Netzwerken und die Trennung aller Geräte, die getrennt werden sollten, egal ob IT oder OT. Diese Segmentierungsrichtlinien arbeiten auf einer höheren Ebene als Firewall-Regeln. Sie ermöglichen es Führungskräften, Best Practices zu definieren, ohne sich in den spezifischen Firewall-Regeln des jeweiligen Produkts zu verzetteln, das eine Richtlinie durchsetzt.

- Durchsetzung der Richtlinien: Führungskräfte müssen diese Richtlinien auch durchsetzen, ohne geschäftskritische IT- und OT-Netzwerke herunterfahren zu müssen, um IT- und OT-Geräte neu zu konfigurieren und dann neu zu starten. Darüber hinaus benötigen sie eine Möglichkeit, diese Richtlinien durchzusetzen, ohne OT-Geräte ersetzen zu müssen, die ansonsten wie erwartet funktionieren. Sie sollten auch keine speziellen Softwareanwendungen installieren müssen, die die Leistung von IT- oder OT-Geräten beeinträchtigen könnten.

Um sowohl OT- als auch IT-Geräte vor Malware und anderen Arten von Cyberangriffen zu schützen, benötigen Geschäfts- und IT-Führungskräfte einen besseren Einblick in Netzwerke und eine schnelle, einfache Möglichkeit zur Mikrosegmentierung von Netzwerken, um zu verhindern, dass sich Angriffe auf jede Art von Gerät über das Netzwerk ausbreiten.

Dieser Bedarf an Transparenz und Kontrolle wird immer dringlicher, da immer mehr Unternehmen gute geschäftliche Gründe finden, die Welten von IT und OT zusammenzubringen und alte Geräte wie Air-Gapping überflüssig zu machen.

Wenn IT-Netzwerke und OT-Netzwerke zusammenwachsen

Warum sollten diese verschiedenen Arten von Netzwerken und Geräten miteinander verbunden werden? In schnelllebigen Märkten, die agile Reaktionen auf Kunden und Partner erfordern, ist es sinnvoll, Geschäftssysteme mit den OT-Netzwerken zu verbinden, die den täglichen Betrieb unterstützen.

Wenn Vertriebs-, Marketing- und Fulfillment-Prozesse von IT-Netzwerken verwaltet werden, können diese Prozesse von aktuellen Informationen aus Produktions- und Logistiksystemen profitieren, die von OT-Netzwerken gesteuert werden. Und wenn Geschäftsprozesse die Nachfrage antreiben, können Bestellungen direkt an OT-Netzwerke gesendet werden, um sie zu erledigen, wie in dem oben zitierten Beispiel für die Lebensmittelherstellung.

Darüber hinaus ergeben sich Vorteile in Bezug auf Effizienz und Kosteneinsparungen durch die Nutzung von Cloud-Anwendungen und Cloud-Speichern, auf die nur über IT-Netzwerke zugegriffen werden kann. Darüber hinaus möchten einige Unternehmen mit der zunehmenden Verbreitung von Remote-Mitarbeitern sicherstellen, dass Remote-Mitarbeiter IT-Netzwerke und Cloud-Anwendungen zur Überwachung, Steuerung und Sicherung von OT-Geräten nutzen können.

Wie die NSA (National Security Agency) und die CISA in einer Sicherheitswarnung aus dem Jahr 2020 feststellten, "werden über das Internet zugängliche OT-Assets in den 16 US-amerikanischen CI-Sektoren immer häufiger, da Unternehmen den Remote-Betrieb und die Überwachung verstärken, eine dezentrale Belegschaft beherbergen und das Outsourcing von Schlüsselkompetenzbereichen wie Instrumentierung und Steuerung, OT-Asset-Management/-Wartung ausweiten, und in einigen Fällen auch Prozessbetrieb und Wartung."

Neue Risiken durch IT/OT-Konvergenz

Die Verbindung dieser Netzwerke ist hilfreich für Unternehmen, aber riskant für die Sicherheit. Die NSA und die CISA haben Taktiken von Cyberkriminellen beobachtet, wie z. B.:

- Spear-Phishing, um sich Zugang zu IT-Netzwerken zu verschaffen, um dann OT-Netzwerke zu erreichen.

- Einsatz von handelsüblicher Ransomware zur Verschlüsselung von Daten in beiden Netzwerken.

- Verwendung bekannter Ports und Protokolle, um modifizierte Steuerlogik auf OT-Geräte herunterzuladen.

Leider ist es für Angreifer einfach, nützliche Informationen über OT-Netzwerke und -Geräte zu entdecken. Und sie können gängige Exploit-Frameworks wie Core Impact verwenden, um Netzwerke und Geräte zu untersuchen und Penetrationen gegen bekannte Schwachstellen durchzuführen.

In einigen Fällen, wie z. B. beim Angriff auf das ukrainische Stromnetz im Jahr 2016, verwenden die Angreifer sogar Malware, die explizit für die Steuerung von SCADA-Systemen entwickelt wurde. Sicherheitsforscher stellten fest, dass die angepasste Malware in diesem Angriff für die Wiederverwendung mit anderen Zielen gedacht zu sein schien.

Wie Illumio zum Schutz von IT- und OT-Netzwerken beiträgt

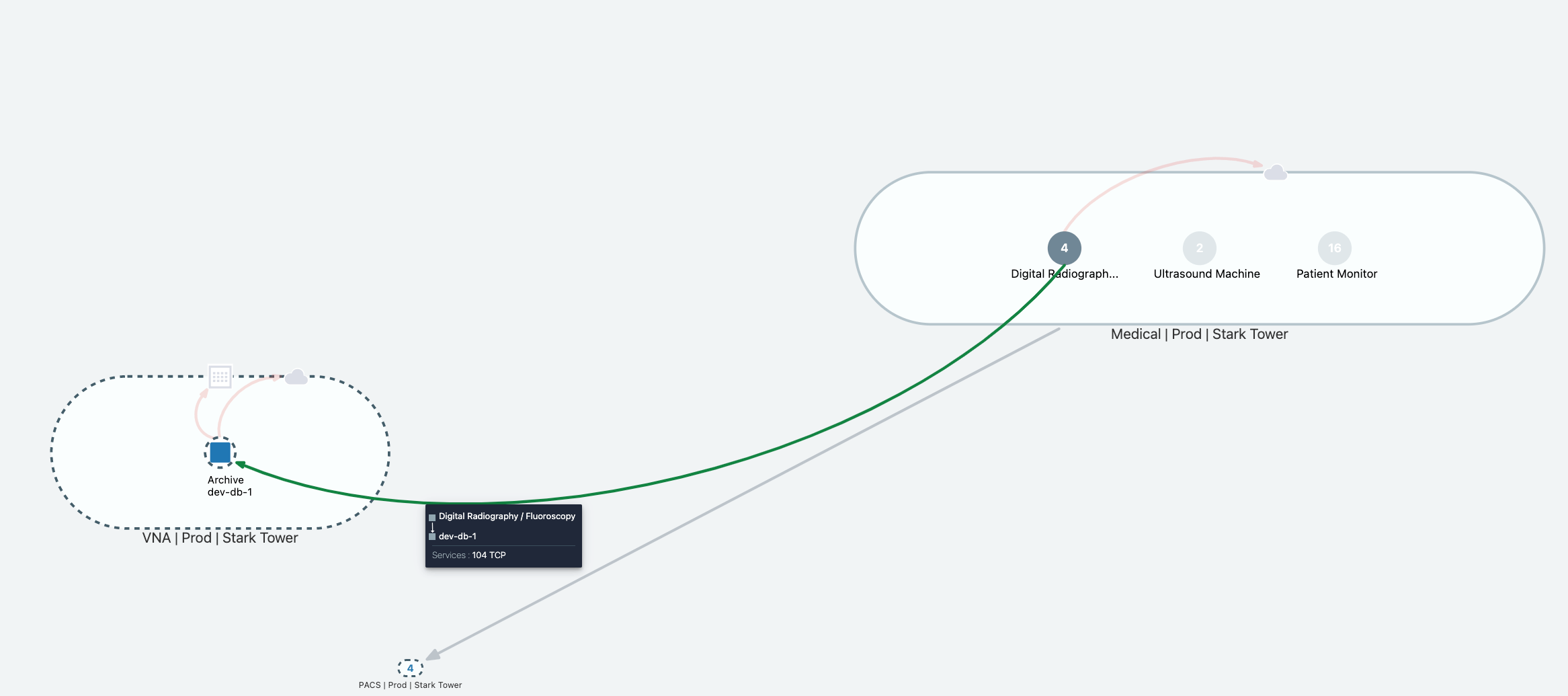

Illumio bietet die Transparenz, die Sicherheitsteams in IT- und OT-Netzwerken gefehlt hat, und hilft, Netzwerke vor Ransomware und anderen Sicherheitsangriffen zu schützen. Ohne spezielle Appliances oder zeitaufwändige Rekonfigurationsprojekte erkennt und meldet Illumio schnell aktive Verkehrsmuster und deckt Konnektivität auf, die zuvor leicht übersehen worden wären. Diese Transparenz verwandelt OT-Umgebungen von "Black Boxes" in Netzwerke, die verstanden, überwacht und gesichert werden können.

Um diese Netzwerke zu sichern, wendet Illumio eine Mikrosegmentierung an, bei der die bereits in die Geräte integrierten Firewalls verwendet werden, um Traffic-Richtlinien durchzusetzen, die die Wahrscheinlichkeit einer lateralen Bewegung über Netzwerke minimieren. Lateral Movement ist die Migration von Malware oder nicht autorisierten Benutzern über ein Netzwerk, um hochwertige Assets zu entdecken oder Malware wie Ransomware zu installieren, um sich auf einen störenden Angriff vorzubereiten. Durch das Schließen unnötiger Ports und Adressen auf IT- und OT-Geräten können Sicherheitsteams verhindern, dass es zu lateralen Bewegungen kommt. Selbst wenn ein einzelnes Gerät oder eine kleine Gruppe von Geräten kompromittiert wird, bleiben Angreifer stecken und können sich nicht weiter über das Netzwerk bewegen.

Wenn Sicherheitsteams versuchen würden, diese Firewalls manuell von Hand zu konfigurieren, würden sie dies wahrscheinlich als zeitaufwändige Arbeit empfinden. Darüber hinaus müssten sie wahrscheinlich geschäftskritische OT-Netzwerke abschalten, und das Herunterfahren dieser Netzwerke könnte sogar mehr Arbeit verursachen, wenn IP-Adressen und Netzwerk-Routing-Konfigurationen im Rahmen des Prozesses des Herunterfahrens und Neustartens von Netzwerken geändert werden müssen.

Illumio rationalisiert und automatisiert diese Arbeit, indem es Tools bereitstellt, die Sicherheitsteams und IT-Führungskräfte zur Definition von Richtlinien für die Netzwerkkommunikation von OT- und IT-Geräten verwenden können. Sobald Richtlinien definiert sind, können sie schnell an die Geräte verteilt und durchgesetzt werden. Innerhalb eines Tages kann selbst ein großes, komplexes Unternehmensnetzwerk viel einfacher zu überwachen und viel sicherer werden. Und diese Arbeit kann erledigt werden, ohne Netzwerke herunterfahren oder Netzwerk-Firewalls oder Routing-Tabellen neu konfigurieren zu müssen.

In Bezug auf das Purdue-Modell bietet Illumio Mikrosegmentierung und Sicherheit für Level 3, 4, DMZ und höher für OT-Umgebungen. Illumio verhindert laterale Bewegungen innerhalb jeder dieser Ebenen. Es verhindert auch, dass Angreifer diese Ebenen in die OT-Umgebung verschieben.

Illumio unterstützt Unternehmen, die OT-Umgebungen betreiben, auf folgende Weise:

Sofortige Transparenz in IT- und OT-Netzwerke

Illumio macht es einfach herauszufinden, wie Geräte untereinander kommunizieren. Welche Benutzer greifen auf welche Anwendungen und Dienste zu? Welche Ports sind geöffnet? Welche Protokolle werden verwendet? Das Sammeln dieser Details ist der erste Schritt, um die Risiken potenzieller lateraler Bewegungen zu verstehen und Richtlinien zu entwickeln, um diese Bewegung einzudämmen.

Mikrosegmentierung für IT- und OT-Netzwerke

Illumio bietet risikobasierte Transparenz in Netzwerken, sodass Unternehmen Richtlinien definieren, erstellen, verteilen und durchsetzen können, die es nur zulassen, dass legitimer Datenverkehr, der für Unternehmen erforderlich ist, das Netzwerk passieren kann. Indem es Sicherheitsteams leicht gemacht wird, hostbasierte Firewalls zu verwenden, um die Ports und Protokolle zu blockieren, von denen Ransomware abhängt, trägt Illumio dazu bei, die Ausbreitung von Ransomware zu verhindern. Darüber hinaus kann Illumio Ransomware-Infektionen eindämmen, indem es infizierte Geräte schnell vom Rest des Netzwerks segmentiert. Die automatisierte Eindämmung ermöglicht es Unternehmen, die Ausbreitung von Ransomware zu verhindern, selbst wenn sich die betroffenen Geräte an entfernten Standorten befinden.

Mikrosegmentierung für OT-Netzwerke

Illumio bietet die gleiche risikobasierte Transparenz und Segmentierung für OT-Netzwerke. Zum Beispiel kann das OT-Team Illumio verwenden, um OT-VLANs zu partitionieren, wie vom Purdue-Modell empfohlen, eine logische DMZ zwischen IT- und OT-Netzwerkschichten einzurichten und bestimmten OT-Geräten die Kommunikation nur mit bestimmten anderen vertrauenswürdigen OT-Geräten zu ermöglichen. Dies bietet eine detailliertere Segmentierung, die nur mit VLANs verfügbar ist. Es ermöglicht auch Mikrosegmentierungsrichtlinien, um die Vorteile kontinuierlich aktualisierter Bedrohungsinformationen und Schwachstellenbewertungen zu nutzen, die über Illumio verfügbar sind.

Wenn Illumio eine neue Art von Bedrohung erkennt, die auf OT-Geräte abzielt, können Unternehmen ihre Richtlinien anpassen und ihre Geräte schnell und einfach aktualisieren, um zu verhindern, dass diese Art von Angriff ihre Netzwerke erreicht. Darüber hinaus erspart die Fähigkeit von Illumio, Angriffe automatisch einzudämmen, wenn sie erkannt werden, Unternehmen die Mühe, Techniker an entfernte Standorte zu schicken, um betroffene Geräte manuell vom Netz zu trennen. Anstelle von "Truck-Roll"-Reaktionen, die der Ransomware genügend Zeit zur Ausbreitung geben, kann die automatisierte Eindämmung von Illumio Angriffe innerhalb von Minuten schnell "eindämmen", wodurch der Schaden durch Ransomware oder andere Arten von Malware minimiert und OT-Geräte normal funktionieren.

Sicherung der Brücke zwischen IT- und OT-Netzwerken

Durch den Schutz von IT-Netzwerken verhindert Illumio, dass Cyberangriffe IT-Netzwerke nutzen, um OT-Netzwerke zu erreichen. Illumio stoppt Angriffe, die darauf ausgelegt sind, IT-Netzwerke zu durchqueren, um OT-Ziele zu finden. Illumio kann auch verhindern, dass verdächtiger Datenverkehr von OT-Netzwerken IT-Geräte erreicht.

Um mehr zu erfahren:

- Schauen Sie sich dieses Illumio Core Video an.

- Sehen Sie die Sichtbarkeit von Illumio in Aktion.

.png)

.webp)