Operationalisierung von Zero Trust – Schritt 1: Identifizieren Sie, was geschützt werden soll

Diese Blog-Serie baut auf Ideen auf, die ich in meinem letzten Beitrag "Zero Trust is not hard ... Wenn man pragmatisch ist."

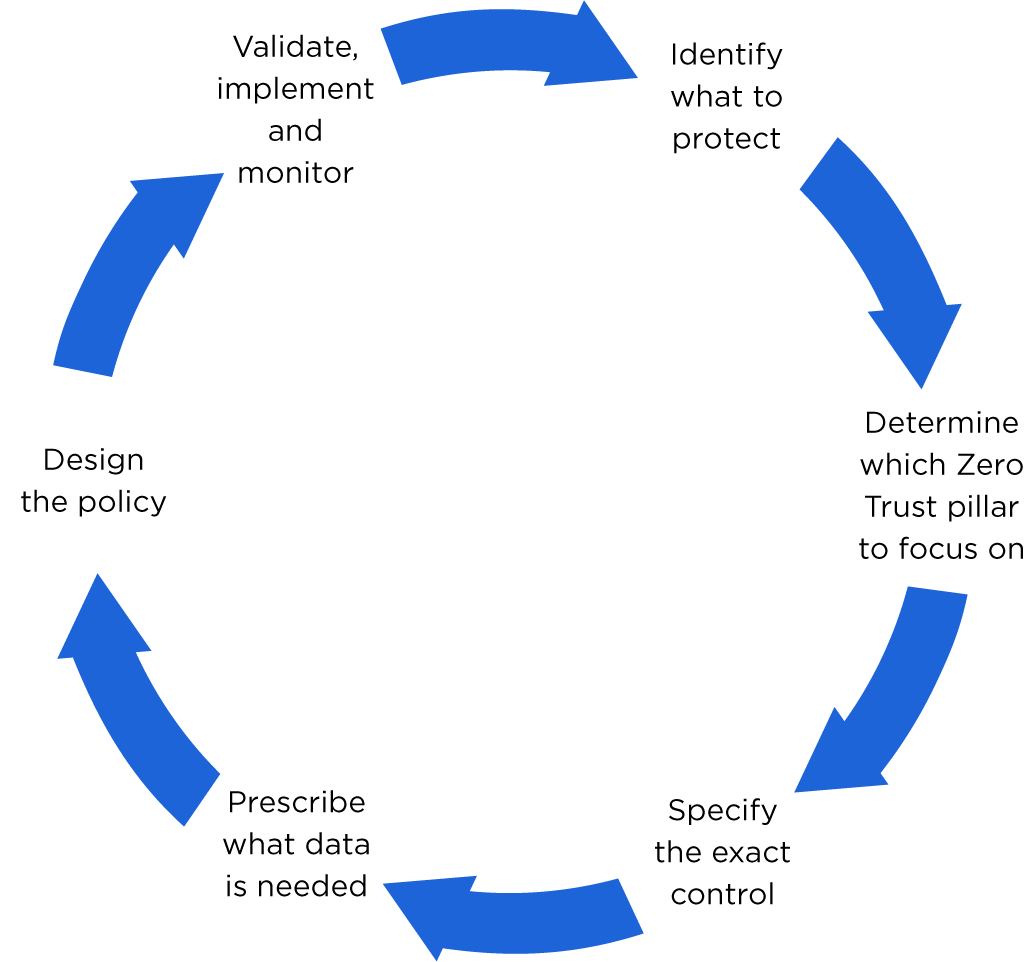

In meinem vorherigen Beitrag habe ich sechs Schritte skizziert, um Zero Trust zu erreichen. In dieser Serie werde ich jeden der sechs zuvor skizzierten Schritte untersuchen, um einen soliden Rahmen zu schaffen, der von Mikrosegmentierungspraktikern in großen und kleinen Organisationen genutzt werden kann, um ihre Projekte erfolgreicher zu machen. Bevor ich beginne, hier eine visuelle Darstellung der einzelnen Schritte:

Schritt 1: Identifizieren Sie, was geschützt werden soll

In den Kinderschuhen der Arbeitsplatztechnologie, bevor sie allgegenwärtig wurde, verfolgten Unternehmen einen sehr "Pferde für Kurse"-Ansatz. In Unternehmenssicht bedeutete dies ein taktisches Vorgehen bei der Einführung neuer Fähigkeiten – sei es neue Hardware, Betriebssysteme oder Software, es ging immer darum, was für die jeweilige Aufgabe am besten geeignet war, und nicht um den Versuch, einen generischen Anwendungsfall zu lösen.

Da die Technologie in kleinem Maßstab eingesetzt wurde, waren Ad-hoc-Lösungen überschaubar und produktiver als der Versuch, Skaleneffekte zu erzielen oder strategische Lösungen zu entwickeln, die auf breiter Front relevant sein könnten.

Aber wir wissen jetzt, dass es mit dem Wachstum von Unternehmen einen Wendepunkt gibt, an dem die Kosten und die Effektivität der Ausführung von Ad-hoc-Lösungen durch die Möglichkeit überstimmt werden, generische Komponenten zu nutzen, die überall zur Entwicklung effektiver Lösungen verwendet werden können.

Die Einführung und der Einsatz von Sicherheitstechnologien ist nicht anders, weshalb die Einführung einer neuen Sicherheitsfunktion ein so komplexes, langwieriges und langwieriges Unterfangen ist, insbesondere wenn diese Fähigkeit präventiv sein soll.

Warum erzähle ich also all das? Dieser Kontext zeigt, wie Sie mit einer strategischen (d. h. allumfassenden, langfristigen und komplexen) Initiative wie der Einführung einer Zero-Trust-Denkweise schnelle, frühzeitige Fortschritte erzielen können, indem Sie mit taktischen (d. h. sehr spezifischen, kurzfristigen und relativ einfachen) Schritten beginnen.

Letztendlich sollte es unser Ziel sein, ein Zero-Trust-Framework in unserer gesamten Organisation einzuführen. Dieses langfristige Ziel ist für die Validierung dieses Fortschritts unerlässlich, und jeder Schritt wird uns diesem Ziel näher bringen. Das Erreichen von vollständigem Zero Trust erfordert jedoch viele solcher Schritte über einen langen Zeitraum, und der Nachweis des ROI kann bei einem "Alles-oder-Nichts"-Ansatz schwierig sein. Wenn Sie kurzfristig keine messbaren Fortschritte vorweisen können (Quartal für Quartal, wenn nicht so aggressiv wie von Monat zu Monat), kann die Unterstützung und das Interesse an der Initiative nachlassen, da andere Prioritäten in den Mittelpunkt rücken.

Versuchen Sie stattdessen, Ihr langfristiges Ziel – die unternehmensweite Einführung von Zero Trust – zu erreichen, indem Sie auf eine Anwendung oder eine Sammlung von Anwendungen abzielen, die:

- Haben Sie einen starken Antrieb für die Einführung von Zero-Trust-Sicherheitsprinzipien. Im Idealfall handelt es sich dabei um ein Compliance- oder behördliches Mandat oder um ein Prüfungsergebnis, das behoben werden muss. Der andere starke Treiber für die Einführung von Zero Trust kommt von einem "Vorfall" – jeder hat einen und wie das alte Sprichwort sagt: "Verschwenden Sie niemals eine Krise". Dies stellt sicher, dass die Bereitschaft (und das Bedürfnis) vorhanden ist, Veränderungen anzunehmen.

- Werden als kritische Anwendungen markiert. Die Konzentration auf Kronjuwelenanwendungen zu Beginn des Prozesses bietet die besten Lernmöglichkeiten, kann aber im Erfolgsfall Vertrauen in den Nutzen der Technologie für andere, weniger kritische Teile des Unternehmens schaffen. Dies sind auch Anwendungen, die den wichtigsten Entscheidungsträgern oft am besten bekannt sind, so dass der Fortschritt ihnen einen direkten Blick auf den ROI der Zero-Trust-Initiative gibt.

- Seien Sie bereit, Versuchskaninchen zu sein. Dies ist ein Experiment, und es besteht kein Zweifel daran, dass es mit den damit verbundenen Risiken verbunden ist. Durch die Einführung von Zero Trust stellen Sie die üblichen Zugriffsmodelle auf den Kopf, was zu Wachstumsschmerzen führen kann. Die Zusammenarbeit mit Anwendungsteams, die sich mit den Einführungsrisiken auskennen, ist äußerst wertvoll. Sie werden Ihre zukünftigen Champions sein, wenn Sie versuchen, die Akzeptanz zu erweitern.

Ich finde, dass SWIFT - oder PCI-DSS-Systeme , Entwicklungs-Workloads in einem Produktionsnetzwerk, kritische Sicherheitsdienste, Anwendungen, die nicht gepatcht laufen, und/oder End-of-Life-Komponenten allesamt gute Kandidaten sind, um die Zero-Trust-Segmentierung als Erstanwender zu nutzen, da sie mindestens zwei der oben genannten Anforderungen erfüllen. Welche Anwendungen haben Sie, die in diese Kategorien passen?

Sobald Sie herausgefunden haben, was Sie schützen möchten, können Sie bestimmen, auf welche Zero-Trust-Säule Sie sich konzentrieren möchten und insbesondere welche Kontrolle Sie genau durchsetzen werden – beides wird im nächsten Beitrag dieser Serie behandelt.

Du kannst es kaum erwarten, meinen nächsten Beitrag zu lesen, um mehr zu erfahren? Besuchen Sie unsere Seite , auf der Sie erfahren, wie Sie Ihre Zero-Trust-Strategie mit Mikrosegmentierung operationalisieren können, um einen Einblick zu erhalten.

.png)

.webp)