Ist die Netzwerksicherheit tot?

In der Cybersecurity-Branche sind Fragen und Debatten ständige Begleiter. Sie entwickeln sich weiter und passen sich an, ähnlich wie die Bedrohungen, vor denen wir uns schützen wollen.

Eine dieser Fragen, "Ist die Netzwerksicherheit tot?", tauchte 2004 wieder auf, als das Jericho-Forum das Konzept der Deperimeterisierung einführte. Obwohl das Jericho Forum seinen Erfolg erklärte und sich 2013 auflöste, bleibt die Antwort auf diese Frage schwer fassbar.

Ein Jahrzehnt später hat sich die Landschaft verändert, da neue Paradigmen aufkamen, insbesondere das Konzept von Zero Trust, was die Frage relevanter denn je macht.

Was ist Deperimeterisierung?

In den frühen 2000er Jahren stellte das Jericho Forum, eine Gruppe visionärer Denker auf dem Gebiet der Cybersicherheit, die Idee der Deperimeterisierung auf und hinterfragte den Zustand des traditionellen Netzwerkperimeters und seine Relevanz für das moderne Unternehmen. Das Streben der Gruppe nach Deperimeterisierung stellte den traditionellen Ansatz für die Netzwerksicherheit in Frage, der sich stark auf Netzwerkgrenzen und Perimeterverteidigungen stützte.

Damals gab es nur wenige praktikable Alternativen zur perimeterlosen Netzwerksicherheit, was den Übergang zu einer moderneren Form der Sicherheit zu einer Herausforderung machte. Im Laufe des nächsten Jahrzehnts erfuhr die Cybersicherheitslandschaft jedoch einen seismischen Wandel – was uns zu unserem aktuellen Fokus auf Zero Trust und die Eindämmung von Sicherheitsverletzungen führte.

Deperimeterisierung ist grundlegend für einen Zero-Trust-Ansatz

Ein Jahrzehnt später befinden wir uns in der Ära von Zero Trust, einem Sicherheitsmodell, das verblüffende Ähnlichkeiten mit der Vision des Jericho Forums zur Deperimeterisierung aufweist. Beiden Konzepten gemein ist eine grundlegende Annahme: Dem Netzwerkperimeter kann als letzte Anlaufstelle für die Sicherheit nicht vertraut werden. In diesem neuen Paradigma verlagert sich der Fokus von der Sicherung des Netzwerks als Ganzes auf die Sicherung einzelner Ressourcen und Assets.

Ein Bereich, in dem dieser Perspektivwechsel besonders deutlich wird, ist die Operational Technology (OT). Traditionelle OT-Sicherheit, die auf der Purdue Enterprise Reference Architecture basiert, basiert auf einem Modell mit mehreren vertrauenswürdigen Schichten, die durch Firewalls getrennt sind. Jede Schicht enthält zahlreiche Systeme und Technologien, auf denen oft proprietäre Betriebssysteme und Protokolle ausgeführt werden. Viele dieser Systeme sind schwer zu aktualisieren oder zu patchen und weisen Schwachstellen auf, die es Bedrohungsakteuren ermöglichen könnten, sich mit katastrophalen Folgen in die Tiefe zu bewegen.

Die Migration zu Industrie 4.0 und Industrial Internet of Things (IIoT) ermöglicht uns den Übergang von der Verwundbarkeit vertrauenswürdiger Netzwerke im Purdue-Modell zu einem Zero-Trust-Ansatz innerhalb kritischer Infrastrukturen.

In der traditionellen IT-Umgebung wird es immer üblicher, Technologien wie Endpoint Detection and Response (EDR) und Zero Trust Segmentation auf jedem Asset zu installieren, um einzelne Ressourcen zu schützen. Hersteller von IIoT-Geräten müssen diese Technologien in ihre Produkte einbetten oder einfach installierbar machen.

Beschleunigte digitale Transformation erfordert die Eindämmung von Zero-Trust-Sicherheitsverletzungen

Die Welt hat sich in den letzten zehn Jahren drastisch verändert. Während die Cloud-Einführung auf dem Vormarsch war, mussten die Vorteile von Technologien wie Containern, 5G-Netzwerken und neuen Fernzugriffsmethoden noch voll ausgeschöpft werden. Dann kam die COVID-19-Pandemie, die die digitale Transformation und Automatisierung in zahlreichen Branchen beschleunigte. Plötzlich stehen wir am Abgrund eines Technologiewandels, der möglicherweise schneller ist, als unsere bestehenden Sicherheitsarchitekturen bewältigen können.

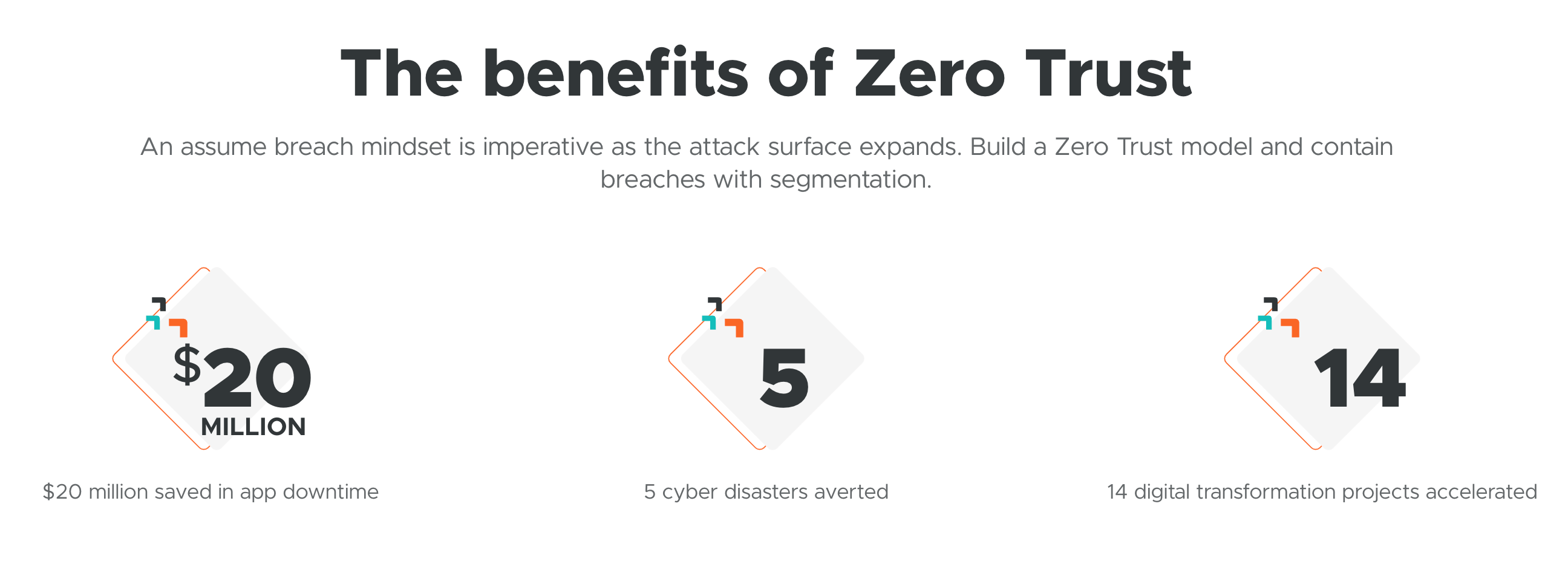

Inmitten dieses Wandels hat sich Zero Trust zu einer bedeutenden Kraft bei der Neugestaltung von Sicherheitsstrategien entwickelt. Der Wandel von der Denkweise, alle Angriffe zu verhindern, hin zu der Annahme, dass es zu Sicherheitsverletzungen kommen wird, und der Planung, sie zu überleben, stellt eine 180-Grad-Wende gegenüber den letzten 30 Jahren des Cybersicherheitsdenkens dar.

Anstatt zu versuchen, das Schlechte zu identifizieren und zu blockieren, konzentriert sich der Fokus nun darauf, das Gute zu identifizieren und es zuzulassen. Dieser Ansatz vereinfacht den Richtlinienentwurf, senkt die Kosten und verringert die Fehlkonfigurationen, die häufig zu Sicherheitsvorfällen führen.

Zero-Trust-Segmentierung: Entkopplung der Sicherheit vom Netzwerk

Betrachten Sie das Konzept der Netzwerksegmentierung. Wenn das Netzwerk nicht vertrauenswürdig ist, kann auch ein Netzwerksegment nicht vertrauenswürdig sein, es sei denn, es enthält nur ein Gerät. Dies erfordert die Erstellung von Mikrosegmenten, auf die Ressourcen mit verifizierten Identitäten nach dem Prinzip der geringsten Rechte zugreifen.

Dieses Konzept führt uns zur Zero-Trust-Segmentierung, auch Mikrosegmentierung genannt, die durch Entkopplung vom Netzwerk Sicherheit, Portabilität und erhöhte Flexibilität bietet.

Ein bemerkenswertes Nebenprodukt dieser Verschiebung ist die Verringerung der Anzahl der Regeln, die für Perimeter-Firewalls erforderlich sind. Dies spart nicht nur Geld, da die Firewall kleiner wird, sondern reduziert auch den Zeitaufwand für die Verwaltung und Änderung von Richtlinien. Tatsächlich zeigen Untersuchungen von Forrester, dass die Zero-Trust-Segmentierung den operativen Aufwand der InfoSec-Teams für die Implementierung und Verwaltung der Segmentierung um 90 Prozent reduziert.

Das Schicksal der Netzwerksicherheit: Übertreibung oder Realität?

Ist die Netzwerksicherheit also wirklich tot?

Ich würde behaupten, dass Berichte über ihren Niedergang übertrieben sind. Traditionelle Techniken wie Netzwerkerkennung und -reaktion, Verhaltensanalyse und Perimeter-Firewalls spielen nach wie vor eine entscheidende Rolle in unserem Cybersicherheitsarsenal. Diese Tools sind nach wie vor unerlässlich, um den Netzwerkverkehr zu überwachen und zu kontrollieren und potenzielle Bedrohungen zu identifizieren.

Die Entwicklung zu einem Zero-Trust-Modell hat jedoch unseren Sicherheitsansatz revolutioniert. Der Schwerpunkt wurde von der Bewachung des Perimeters auf den Schutz einzelner Vermögenswerte verlagert. Diese Umstellung vereinfacht Sicherheitsrichtlinien, senkt die Kosten und erhöht die Flexibilität. Es ist ein Schwenk vom "Bösen draußen halten" zum "Guten hereinlassen".

Mit Blick auf die Zukunft ist klar, dass sich die Landschaft der Cybersicherheit weiter entwickeln wird. Das Konzept der Netzwerksicherheit ist vielleicht nicht tot, aber es hat sich in etwas Anpassungsfähigeres und Widerstandsfähigeres verwandelt.

Lassen Sie uns diese Frage in weiteren 10 Jahren erneut aufgreifen und sehen, wo wir stehen. In der sich ständig verändernden Welt der Cybersicherheit ist die einzige Konstante der Wandel selbst.

Möchten Sie mehr über Zero Trust und Zero-Trust-Segmentierung erfahren? Kontaktieren Sie uns noch heute für eine kostenlose Demo und Beratung.

.png)

.webp)

.webp)

.webp)