Können Sie die Wirksamkeit der Mikrosegmentierung messen?

"Wenn man es nicht messen kann, kann man es nicht kontrollieren." – Lord Kelvin

Quantitative Messungen sind die Grundlage für alles, was wir tun – sei es der Vergleich verschiedener Produkte, die Ermittlung des Erfolgs eines Projekts oder die Verfolgung der Entwicklung einer Sportmannschaft. Wir sind in der Lage, echte, objektive Vergleiche anzustellen, anstatt uns ausschließlich auf subjektive Meinungen zu verlassen. Wenn es jedoch um viele der Sicherheitsprodukte für Unternehmen geht, scheinen wir mit Produkten zufrieden zu sein, die uns konformer machen, unsere Sicherheit verbessern oder eine bessere Möglichkeit bieten, Bedrohungen zu erkennen – mehr / Verbesserung / besser sind alles qualitative Maßnahmen – das ist ein merkwürdiger Ansatz. Wir sehen jedoch zunehmend, dass der versierte Wertpapierkäufer jetzt nach den Zahlen fragt, um die Behauptungen der Verkäufer zu untermauern. Sie stellen Fragen wie: "Wie wird der Erfolg dieses Produkts oder dieser Lösung gemessen?"

Die Flut von Artikeln in den Sicherheitsmedien in den letzten Jahren macht deutlich, dass Mikrosegmentierung heute eine wesentliche Sicherheitskontrolle für Unternehmen ist, "Table Stakes", wenn man so will, in jeder Sicherheitsstrategie. Insbesondere die zentrale Rolle der Mikrosegmentierung in jeder Zero-Trust-Strategie ist nicht überraschend, da sie die laterale Bewegung einschränkt und die Fähigkeit eines Angreifers behindert, sich im Netzwerk zurechtzufinden, um das beabsichtigte Ziel zu finden. Mikrosegmentierung ist das Paradebeispiel für "Least Privilege" - nur Dinge kommunizieren zu lassen, die kommunizieren dürfen, nicht mehr und nicht weniger. Diejenigen, die Mikrosegmentierung implementieren (oder eine solche in Erwägung ziehen), haben jedoch in der Vergangenheit keine quantitativen Messgrößen gehabt, um ihre Wirksamkeit zu demonstrieren.

Bei Illumio hielten wir es für wichtig, die Vorteile der Mikrosegmentierung quantitativ zu demonstrieren, zu zeigen, wie sich die Auswirkungen mit zunehmender Größe der Umgebung ändern, und eine klare Testmethodik zu entwickeln, die von jedem Unternehmen wiederholt werden kann, das diese Ergebnisse in seiner eigenen Umgebung validieren möchte. Um dies zu erreichen, haben wir uns mit den Red-Team-Spezialisten Bishop Fox zusammengetan, um eine branchenweit erste Blaupause für die Messung der Wirksamkeit der Mikrosegmentierung auf der Grundlage der Hauptkomponenten des MITRE ATT&CK-Frameworks® zu erstellen und zu dokumentieren.

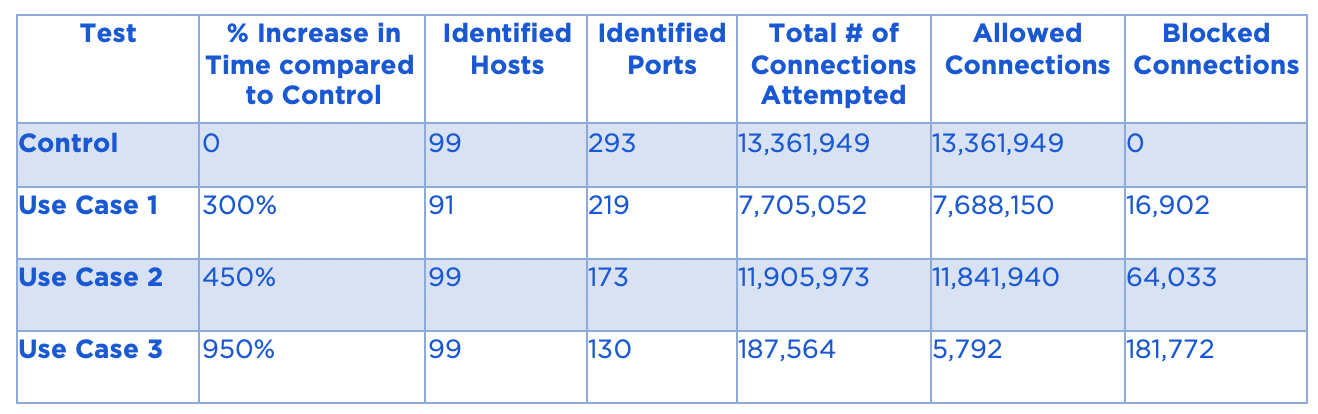

Das Team von Bishop Fox hatte die Aufgabe, in einer Testumgebung über eine Reihe von Runden hinweg ein Paar "Kronjuwelen" zu finden. Stellen Sie sich das wie eine "Capture the Flag"-Übung vor, aber ohne blaues Team, das die Umwelt aktiv verteidigt. Insgesamt gab es vier Testrunden, einschließlich des Kontrolltests. Mit jedem Test wurde die Mikrosegmentierungspolitik immer strenger:

- Kontrolltest – Keine Mikrosegmentierungskontrollen vorhanden (im Wesentlichen ein flaches Netzwerk)

- Anwendungsfall 1 – Environmental Separation (d.h. die Mikrosegmentierung ist ziemlich grobkörnig und stellt sicher, dass Workloads in verschiedenen Umgebungen – Produktion, Test, Entwicklung – nur mit anderen Workloads in derselben Umgebung verbunden werden können)

- Anwendungsfall 2 – Application Ringfencing (d. h. die nächste Stufe der Mikrosegmentierungsgranularität, bei der nur Workloads, die mit einer bestimmten Anwendung verbunden sind (z. Zahlungsabwicklungsanwendung oder HRM-Anwendung) in einer bestimmten Umgebung miteinander kommunizieren können. Stellen Sie sich das so vor, als würde Sie die Schlinge wirklich enger ziehen)

- Anwendungsfall 3 – Tier-Segmentierung (d. h. dies ist eine der feinkörnigsten Formen der Mikrosegmentierungsrichtlinie und stellt sicher, dass nur Workloads, die einer bestimmten Ebene zugeordnet sind (z. Web-Ebene oder DB-Ebene usw.) in einer bestimmten Anwendung in einer bestimmten Umgebung miteinander kommunizieren können)

Das Team von Bishop Fox hatte keine Vorkenntnisse über die Testumgebung, und die gesamte Umgebung wurde für jeden Test zerstört und neu erstellt. Das bedeutet, dass in jeder Testrunde nichts übertragen wurde, insbesondere die Topologie und die IP-Adressen wurden weggeblasen. Alle Mikrosegmentierungsrichtlinien wurden mit einem Whitelist- oder Default-Deny-Ansatz definiert – d. h. Regeln wurden geschrieben, um autorisierten Datenverkehr explizit zuzulassen, sodass alles, was keine Regel hatte, standardmäßig nicht erlaubt und daher blockiert wurde. Die erste Testreihe wurde in einer Umgebung mit 100 Workloads durchgeführt (deutlich kleiner als die Bereitstellungsgröße der meisten mittelgroßen Unternehmen), mit Wiederholungen von Anwendungsfall 2 bei 500 und 1000 Workloads.

Hier waren die Beobachtungen für Tests mit 100 Workloads:

Diese Daten zeigen, dass selbst eine sehr einfache Umgebungstrennungsrichtlinie (Anwendungsfall 1) für einen Angreifer eine um mindestens 300 % höhere Schwierigkeit beim Aufzählen und Erreichen seines Ziels darstellt. Und der relativ geringe inkrementelle Aufwand für die Anwendung von Application Ringfencing-Richtlinien (Anwendungsfall 2) führt zu einer Erhöhung der Schwierigkeit für einen Angreifer um 450 %. Aber es ist nicht nur der offensichtliche Anstieg des Aufwands, der die Mikrosegmentierung zu einer überzeugenden Sicherheitskontrolle macht. Wenn Sie auf die Zunahme der Anzahl blockierter Verbindungen achten, werden Sie feststellen, dass die Möglichkeit, einen Angreifer zu erkennen, der versucht, nicht autorisierte Verbindungen herzustellen, den inkrementellen Aufwand zu einer attraktiven Investition für den Verteidiger macht. Dies zeigt sich auch im Datenverkehrsvolumen, das in den Tests Control, Use Case 1 und Use Case 2 generiert wurde – wenn dies nicht über einen sehr langen Zeitraum versucht wird, sollten diese Spitzen im Verbindungsvolumen Warnungen im SOC auslösen, die zu Untersuchungen führen.

Interessant ist auch der Rückgang der Verbindungen, die in Anwendungsfall 3 (in dem die Schichtsegmentierung angewendet wurde) versucht wurden. Dieser Rückgang erklärt sich aus der Tatsache, dass die Umgebung so eng segmentiert war (man denke an Boa Constrictor zur Mittagszeit), dass der Gegner gezwungen war, seine Taktik zu ändern (vs. Anwendungsfall 2). Diese Änderung der Taktik führte jedoch letztendlich nicht zu einem effizienteren Sieg für den Angreifer. Trotz des vergleichsweise geringen Aufwands für den Verteidiger, die Mikrosegmentierungsrichtlinie zu verschärfen, stieg die Gesamtzeit bis zum Erfolg immer noch an und lag 950 % über dem Kontrollexperiment, was darauf hindeutet, dassdie Zunahme der Einschränkungen in der Sicherheitspolitik eine wesentliche Änderung des Ansatzes des Angreifers im Vergleich zu früheren Anwendungsfällen erzwang, und selbst diese Änderung ließ ihn deutlich schlechter dastehen.

Die Überschrift dieser ersten Testrunde – würden Sie nicht gerne die Arbeit des Angreifers irgendwo zwischen 3x und 10x schwieriger machen? Wenn ja, implementieren Sie Mikrosegmentierung.

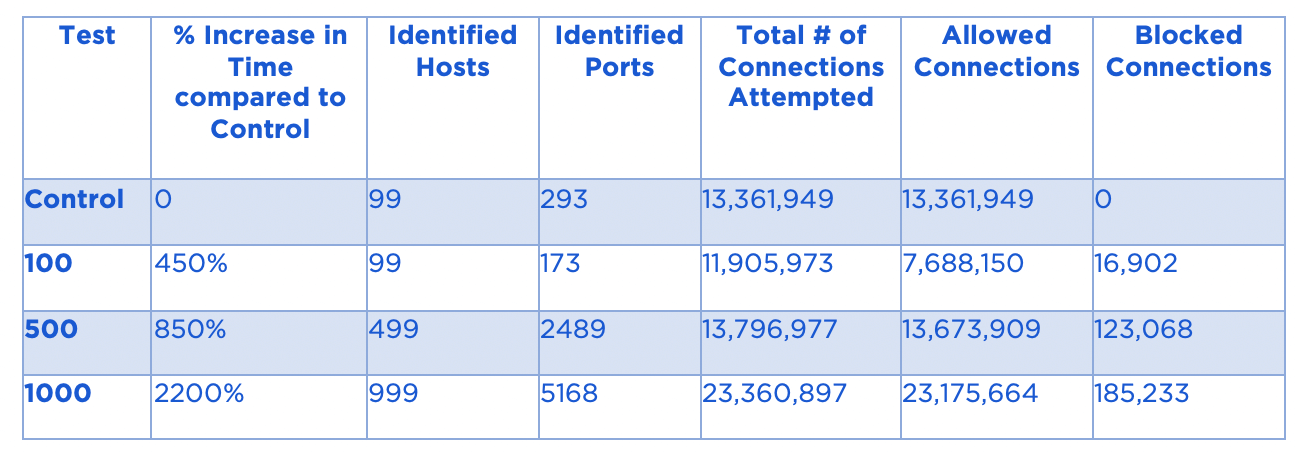

Hier sind die Daten für Use Case 2 (Application Ringfencing) bei 100, 500 und 1000 Workloads:

Die wichtigste Erkenntnis hier ist , dass die Arbeit des Angreifers mit zunehmender Größe des geschützten Bestands messbar schwieriger wird (zwischen dem 4,5- und 22-fachen), selbst wenn keine Änderungen an der Art der Segmentierungsrichtlinie implementiert werden – eine starke Rechtfertigung dafür, über eine hochgradig taktische Segmentierungsbereitstellung hinauszublicken und den Sprung zu wagen, diese Funktion auf den gesamten Bereich auszuweiten, da die Vorteile real sind.

Also, was bedeutet das alles – hier sind meine abschließenden Gedanken:

- Die Mikrosegmentierung muss einen Whitelist-Ansatz verfolgen – nur durch diesen Ansatz können Sie die Verbesserung der Sicherheitslage wirklich messen, da Sie alles außer genehmigten Pfaden eliminieren.

- Mikrosegmentierung, selbst mit einer sehr einfachen Umwelttrennungspolitik, macht es für einen Angreifer mindestens dreimal schwieriger, sein Ergebnis zu erreichen – eine starke Rechtfertigung für die Investition in diese Fähigkeit.

- Die Erhöhung der Bereitstellungsgröße der Mikrosegmentierung, ohne die Richtliniendefinition ändern zu müssen, führt zu allgemeinen Sicherheitsvorteilen – Unternehmen sollten darauf abzielen, die Segmentierung auf ihren gesamten Bestand auszudehnen, nicht nur auf eine kleine taktische Teilmenge.

- Die zunehmende Ausgefeiltheit einer Mikrosegmentierungsrichtlinie zwingt den Angreifer zu einer Änderung des Ansatzes, was oft mit Zeitaufwand verbunden ist und die Wahrscheinlichkeit einer Entdeckung erhöht.

Für weitere Informationen laden Sie noch heute eine Kopie des Berichts herunter und nehmen am Dienstag, den 16. Juni, an einem Live-Webinar teil.

.png)