Implementieren Sie Zero Trust, um die lähmenden Kosten von Ausfallzeiten zu vermeiden

Die finanziellen Auswirkungen eines Cyberangriffs beschränken sich nicht nur auf die Kosten für die Sanierung des Netzwerks und seiner Hardware. Dazu gehören auch potenzielle Lösegeldzahlungen, mögliche Markenschäden und Umsatzeinbußen aufgrund von Ausfallzeiten. Als Reaktion auf die zunehmende Zahl von Sicherheitsverletzungen nehmen Führungskräfte in allen Branchen die durch Angriffe verursachten Ausfallzeiten endlich ernster, da sie wissen, dass ihre Daten, ihr Ruf und ihr Gewinn auf dem Spiel stehen.

In diesem Beitrag werde ich dies näher untersuchen, zusammen mit Strategien, um die Auswirkungen von Sicherheitsverletzungen und das Risiko von Ausfallzeiten zu reduzieren.

Von Minuten bis zu Millionen

Die durchschnittliche Ausfallzeit infolge eines Ransomware-Angriffs beträgt etwa 16 Tage, Berichte zeigen, dass die Kosten für eine Minute Ausfallzeit Zehntausende von Dollar erreichen können, wobei ein einziger Tag Ausfallzeit bis zu 13 Millionen Dollar kostet. Diese Statistiken zeigen, wie durch die Begrenzung von Ausfallzeiten bei Ransomware-Angriffen Millionen von Dollar eingespart werden können. Dies wiederum macht die Notwendigkeit deutlich, in Sicherheitsmaßnahmen zu investieren, die Ausfallzeiten nach einem Cyberangriff reduzieren, wenn nicht sogar verhindern.

Nach Angaben der National Security Agency verhindert die Verwendung eines Zero-Trust-Modells zur Sicherung eines Rechenzentrums, einer Public Cloud und von Endpunkten weitgehend die Ausbreitung eines Ransomware-Angriffs, was in der Folge die Ausfallzeiten für das Unternehmen reduziert.

Forrester Research kam zu dem Schluss, dass Zero Trust die Risiken eines Unternehmens um 37 % oder mehr verringern und die Sicherheitskosten um 31 % senken kann, was dazu beiträgt, Millionen von Dollar an IT-Sicherheitsbudgets einzusparen.

Reduzierung von Ausfallzeiten durch Zero-Trust-Segmentierung

Während eines Cyberangriffs versuchen viele Unternehmen, IT-Systeme vor Infektionen zu schützen, indem sie ihre Konnektivität präventiv entfernen. Dies beinhaltet oft das Herunterfahren noch nicht infizierter Systeme oder die Einschränkung der Fähigkeit eines Mitarbeiters, seine umsatzgenerierenden Aktivitäten auszuführen. Dies ist eine kritische Störung für das Unternehmen, wie die ungebremste Ausbreitung von Malware über einen großen globalen Aluminiumhersteller zeigt, die zur Schließung der Produktion führte, was schätzungsweise 80 Millionen Dollar kostete.

Hier kommt die Mikrosegmentierung ins Spiel, ein wesentlicher Bestandteil der Zero-Trust-Sicherheit: Sie macht das Herunterfahren noch nicht infizierter Systeme überflüssig, weil sie die laterale Bewegung von Angreifern verhindert.

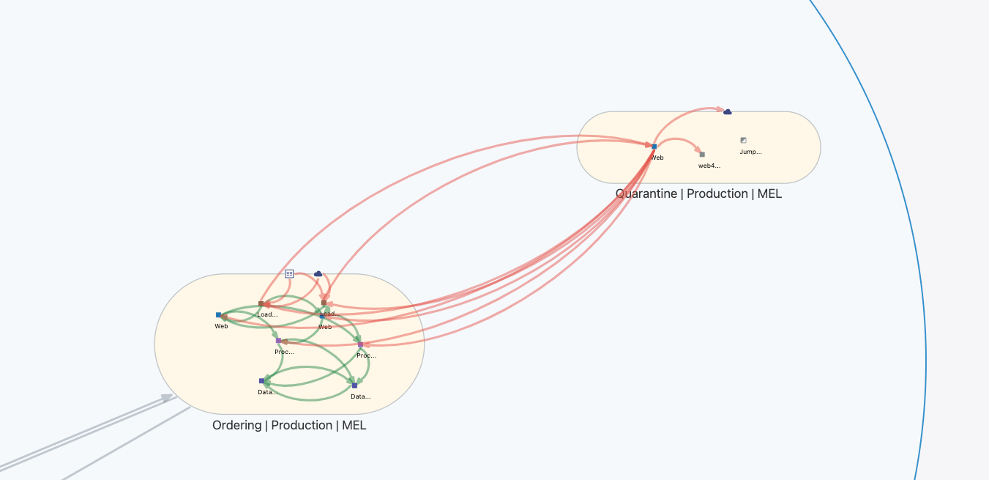

Die hostbasierte Mikrosegmentierung macht es einfach, infizierte Systeme in die Quarantäne zu verschieben, sei es mit einem API-Aufruf oder mit einem einzigen Klick, der die Regeln für die verbundenen Systeme automatisch neu berechnet.

Darüber hinaus können nicht betroffene Systeme nur mit anderen nicht betroffenen Systemen kommunizieren. Es ist nicht erforderlich, das Netzwerk zu ändern, den Stecker zu ziehen oder zonale Firewall-Regeln neu zu definieren.

Eine Quarantänerichtlinie schränkt auch alle ein- und ausgehenden Verbindungen von einem infizierten System ein, während der SSH/RDP-Zugriff von einem Verwaltungsnetzwerk aus weiterhin zulässig ist. Diese Methode hat zwei wichtige Vorteile:

- Es ermöglicht die Fortsetzung von Unternehmensservices, die noch nicht durch den Angriff erreicht wurden, und verhindert so unnötige Ausfallzeiten und Betriebsunterbrechungen.

- Es behält den In-Memory-Status des infizierten Systems und Protokolle bei, die dann von Forensikteams verwendet werden können, um den Angriff besser zu verstehen.

Zero-Trust-Kontrolle während eines Angriffs

Was ist, wenn Sie angegriffen werden, aber Zero Trust nicht implementiert haben? Es ist vielleicht noch nicht zu spät, katastrophale Ausfallzeiten zu vermeiden. Die Geschwindigkeit, mit der Sie die hostbasierte Mikrosegmentierung bereitstellen können, ist von entscheidender Bedeutung, und mit einem gewissen Grad an Automatisierung und Orchestrierung kann dies auch mitten in einem Angriff erreicht werden. Die IT-Abteilung kann die Quarantäne-Mikrosegmentierungsrichtlinien von oben definieren und dann identifizierte infizierte Workloads in die Quarantäne verschieben, während der Angriff andauert. Die Einführung eines solchen Protokolls würde in zweierlei Hinsicht hilfreich sein: Erstens bietet es Transparenz über die Anwendungskonnektivität, was eine fundierte Reaktion auf Vorfälle ermöglichen würde. Zweitens hilft es der IT-Abteilung, schnell genug die Kontrolle über die infizierten Systeme zu erlangen, um die laterale Ausbreitung der Bedrohung zu verhindern.

Nichtsdestotrotz sollte die Einführung von Zero Trust und die Verhinderung der Ausbreitung lateraler Bedrohungen durch Mikrosegmentierung die langfristige Strategie für alle Unternehmen sein. Der Bedrohung ein paar Schritte voraus zu sein, ist immer eine bessere Sicherheitslage, als daran zu arbeiten, den Explosionsradius nach einem Verstoß zu begrenzen.

Ein einzigartiger Bericht von Bishop Fox, einem Sicherheitsberatungsunternehmen, quantifiziert die Wirksamkeit der Mikrosegmentierung. Der Bericht beschreibt eine Testmethodik, die Unternehmen dabei helfen kann, Ergebnisse in ihren eigenen Umgebungen zu validieren. Durch die Implementierung des MITRE ATT&CK-Frameworks führte Bishop Fox mehrere Testrunden mit unterschiedlichen Graden an Richtliniengranularität durch, um die Fähigkeit der Mikrosegmentierung zur effektiven Begrenzung der lateralen Bewegung zu messen.

Zero Trust erfordert ein Umdenken in der Führung

Die Arbeit an Zero Trust erfordert, dass die IT-Führung eine neue Denkweise, neue Prinzipien und neue Technologien annimmt. Mit der weit verbreiteten Verlagerung hin zur Remote-Arbeit ist der Bedarf an Zero Trust in Rechenzentren, Clouds und auf Endpunkten nur noch gestiegen. Der Aufwand, den Unternehmen in die Zero-Trust-Sicherheit investieren, lohnt sich, um potenziell lähmende Kosten für Ausfallzeiten durch die unvermeidliche Verletzung zu vermeiden.

Erfahren Sie, wie Unternehmen wie Cathay Pacific und HGC die hostbasierte Mikrosegmentierung von Illumio nutzen, um dieses Risiko zu reduzieren und ihre Zero-Trust-Reise zu beschleunigen.

.png)