Illumio + Appgate: Sicherung des internen und perimeternden Netzwerkverkehrs

Wenn jemand vor einigen Jahren behauptet hätte, dass Menschen in naher Zukunft aus dem Homeoffice und in Cafés auf sensible, geheime oder rechtlich riskante Informationen zugreifen würden, hätte er gesagt, dass dies unmöglich ist.

Der Zugriff auf sensible Informationen erforderte schon immer einen streng kontrollierten Umfeld. Aber die Pandemie hat dies geändert, so dass es für viele Unternehmen eine wesentliche Voraussetzung ist, Zugang zu diesen Informationen von weit außerhalb ihrer traditionellen, streng kontrollierten Umgebungen zu haben.

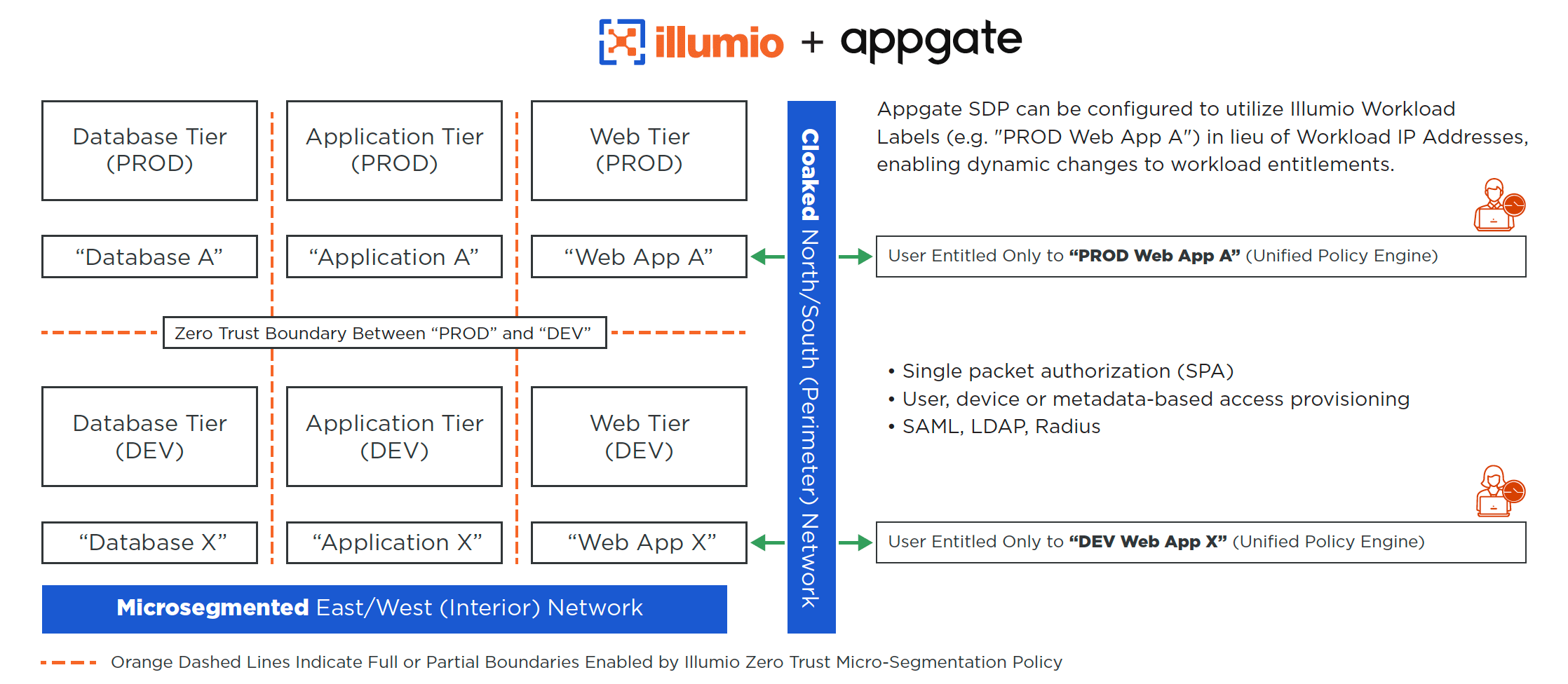

Diese Realität hat den Bedarf an Verteidigungsebenen aufgezeigt, die sowohl den Nord-Süd- als auch den Ost-West-Datenverkehr über Binnen- und Umkreisnetzwerke hinweg schützen.

Aus diesem Grund freut sich Illumio, unsere Partnerschaft mit Appgate bekannt zu geben. Die Kombination aus ZTNA von Appgate und der Illumio Zero Trust Segmentation Platform bietet Kunden umfassende Sicherheit, um ihre Zero-Trust-Reise zu beschleunigen und ihre Zero-Trust-Sicherheitslage sofort zu verbessern.

Wo soll man mit Zero Trust anfangen? Das 5-Säulen-Modell

Zero Trust ist komplex und kann eine Herausforderung bei der Implementierung sein.

Wir empfehlen ein Fünf-Säulen-Modell beim Aufbau Ihrer Zero-Trust-Strategie: Daten, Benutzer, Geräte, Workloads und Netzwerke

In diesem Sicherheitsmodell können Sie das Prinzip der geringsten Rechte auf jede Säule anwenden und den Datenaustausch zwischen ihnen nur dann autorisieren, wenn dies unbedingt erforderlich ist.

Um mit dem Aufbau von Zero Trust zu beginnen, wählen Sie aus, welche der fünf Säulen Sie zuerst angehen möchten. Um diese Entscheidung zu treffen, müssen Sie die wichtigsten Ressourcen Ihrer Organisation – abgesehen von Daten – identifizieren und einstufen, die Sie schützen müssen.

In den meisten Unternehmen umfasst dies kritische Workloads wie Datenbankserver, Anwendungsserver und Webserver.

3 Zero-Trust-Must-haves zum Schutz kritischer Workloads

Um Ihre kritischen Workloads zu schützen – und die Zero-Trust-Sicherheitslage Ihres Unternehmens aufzubauen – verwenden Sie diese drei Taktiken.

1. Wenden Sie Enhanced Identity Governance (EIG) an: Viele Unternehmen begannen ihre Zero-Trust-Reise mit der Einführung von EIG. Dies ist ein notwendiger und kluger erster Schritt. Aber es ist nur eine der drei Kontrollen, die für eine starke Zero-Trust-Architektur erforderlich sind.

2. Aufbau eines Zero-Trust-Netzwerkzugriffs (ZTNA) auf Workloads über das Perimeternetzwerk (Nord-Süd-Datenverkehr): Die meisten Unternehmen haben Sicherheit am Perimeter ihres Netzwerks implementiert. Die Pandemie – und die Art und Weise, wie sie den Trend zu einer hybriden Belegschaft rasant beschleunigt hat – macht die Perimetersicherheit jedoch zu einer noch größeren Priorität.

3. Wenden Sie die Zero-Trust-Segmentierung auf Workloads im internen Netzwerk (Ost-West-Verkehr) an: Während die Nord-Süd-Sicherheit so alt ist wie die Cybersicherheit selbst, ist die Ost-West-Sicherheit relativ neu. Die meisten Unternehmen sind sich dessen weniger bewusst und verstehen es nicht sehr gut. Doch viele Sicherheitsverletzungen in den letzten Jahren haben deutlich gemacht, dass es bei der inneren Sicherheit um mehr geht als um die Authentifizierung von Benutzern. Ost-West-Verkehr ist der Hauptweg, über den sich Ransomware und andere Cyberangriffe in einem Netzwerk verbreiten.

Viele Unternehmen haben EIG zwar eingeführt, aber es ist noch mehr erforderlich, um ein Zero-Trust-Programm abzuschließen – und sich an die Sicherheitsanforderungen der heutigen hybriden IT-Umgebungen anzupassen.

Illumio + Appgate: Zero Trust für Perimeter- und Interior-Netzwerkverkehr

Im Durchschnitt generiert jeder 1 MB Nord-Süd-Datenverkehr, der in ein Rechenzentrum oder eine Cloud gelangt, 20 MB zugehörigen Ost-West-Datenverkehr von Workload zu Workload.

Das bedeutet, dass Sie bei der Platzierung von Sicherheitslösungen nur am Nord-Süd-Perimeter, wie z. B. Firewalls, blind für den größten Teil des gesamten Netzwerkverkehrs sind.

Ohne eine Lösung, die neben dem Nord-Süd-Verkehr auch den Ost-West-Verkehr absichert, haben Sie einen enormen blinden Fleck in Ihrer Sicherheitsarchitektur. Blinde Flecken sind verlockende Ziele, die böswillige Akteure ausnutzen können.

Mit Illumio und Appgate können Sie eine echte End-to-End-Zero-Trust-Architektur bereitstellen und Ihr Unternehmen vor Bedrohungen sowohl für das externe als auch für das interne Netzwerk schützen.

Die beiden Plattformen bieten auf einzigartige Weise ausgereifte, hochentwickelte APIs, mit denen Illumio Core Metadaten an Appgate übergeben kann. Dies ermöglicht es den beiden Sicherheitsplattformen, sich an einen strikten Zero-Trust-Ansatz zu halten, der eine dynamische, fein abgestufte Zugriffskontrolle mit den geringsten Rechten für den gesamten Datenverkehr ermöglicht.

Illumio und Appgate sind führend bei der Unterstützung von Unternehmen bei der Implementierung eines effektiven und effizienten Zero-Trust-Sicherheitsschutzes. Illumio und Appgate wurden in der Forrester Wave™: Zero Trust eXtended Ecosystem Platform Providers als Leader eingestuft.

Wenn Sie sich nicht sicher sind, was nach der Bereitstellung von EIG als Nächstes zu tun ist, denken Sie daran, dass Sie mit Illumio und Appgate schnell Zero-Trust-Sicherheit aufbauen können, um sowohl den Perimeter- als auch den internen Datenverkehr in Ihren Hybrid-Computing-Umgebungen zu schützen.

Das ist Cybersicherheitssicherheit.

Melden Sie sich für das gemeinsame Webinar am 16. November an.

Den dreistufigen Best-Practice-Ansatz zur Implementierung von Zero-Trust-Sicherheit mit Illumio Core und Appgate SDP finden Sie in unserem Lösungsleitfaden.

.png)