Wie Sicherheitsdiagramme Cyber-Lärm in echte Risikomaßnahmen verwandeln

Schwachstellen werden verfolgt. Endpunkte werden gepatcht. Warnungen sind still. Auf dem Papier sieht es so aus, als würdest du gewinnen.

Aber man wird das Gefühl nicht los, dass etwas nicht stimmt.

Vielleicht ist es ein vergessener Cloud-Server. Eine falsch konfigurierte Richtlinie. Oder ein Angreifer, der sich bereits im Inneren befindet und sich leise seitwärts bewegt.

Das ist die Realität der Cybersicherheit von heute. Das Problem ist nicht der Mangel an Daten. Es ist die Unfähigkeit, zu sehen, wie diese Daten zusammenhängen, und zu wissen, was als nächstes zu tun ist.

In Think Like an Attacker erklärt Dr. Chase Cunningham, in der Cyberbranche als Dr. Zero Trust bekannt, dass die eigentliche Gefahr in den internen Beziehungen Ihres Netzwerks liegt: den verborgenen Verbindungen zwischen Benutzern, Geräten und Systemen, in denen Angreifer unbemerkt lauern.

Um diese Pfade zu erkennen, benötigen Sie mehr als nur Warnungen. Sie benötigen einen Sicherheitsgraphen. Wenn Sie nicht sehen können, wie alles zusammenhängt, können Sie es nicht schützen.

Warum wir in einer datenintensiven Welt Sicherheitsgraphen brauchen

Moderne IT-Umgebungen generieren jeden Tag Milliarden von Datenpunkten. Geräte verbinden und trennen sich, Benutzer melden sich von überall an und Workloads werden hoch- und heruntergefahren.

Dies führt dazu, dass Sicherheitsteams in Warnungen ertrinken. Was sie brauchen, sind nicht mehr Daten, sondern besserer Kontext.

Sicherheitsdiagramme verwandeln dieses Meer aus Rauschen in eine Karte bedeutungsvoller Beziehungen. Anstatt sich durch Protokolle zu wühlen, können Analysten visualisieren, wie Systeme, Benutzer und Anwendungen interagieren.

Was spricht zu was? Wer hat worauf zugegriffen? Wo sind die Engpässe?

"Sicherheitsdiagramme decken versteckte Angriffspfade auf, beleuchten Asset-Beziehungen und ermöglichen eine blitzschnelle Korrelation von Ereignissen", erklärt Chase.

Die Graphentheorie ist nicht neu. Laut Chase nutzen die Strafverfolgungsbehörden seit den 1970er Jahren die Linkanalyse, um kriminelle Netzwerke zu kartieren.

Jetzt wendet die Cybersicherheit die gleiche Logik an, um komplexe Bedrohungen zu erkennen, Angriffspfade zu verstehen und die Lücke zwischen Signal und Aktion zu verringern.

Sicherheitsdiagramme decken versteckte Angriffspfade auf, beleuchten Asset-Beziehungen und ermöglichen eine blitzschnelle Korrelation von Ereignissen.

Anwendungsfall #1: Kartierung von Echtzeit-Angriffspfaden

Sicherheitsdiagramme glänzen bei der Reaktion auf Vorfälle. Stellen Sie sich vor, ein Benutzer fällt auf eine Phishing-E-Mail herein, und ein Angreifer verwendet seine Anmeldedaten, um auf interne Systeme zuzugreifen. Wie verfolgen Sie ihren Weg?

Mit einem Diagramm müssen Sie Protokolle nicht manuell systemübergreifend zusammenstellen. Sie können die Reise des Angreifers visualisiert sehen: vom kompromittierten Benutzer über die laterale Bewegung durch verbundene Systeme bis hin zum Exfiltrationspunkt.

Sicherheitsdiagramme geben Ihnen den Kontext, um zu verstehen, wie weit der Angreifer gegangen ist, welche Systeme berührt wurden und wo Sie Eindämmung oder Abhilfe schaffen müssen.

"Graph Analytics kann die Punkte einer Angriffskampagne automatisch verbinden", sagt Chase.

Er ist der Meinung, dass Security Graphen besonders leistungsfähig sind, wenn sie mit Frameworks wie MITRE ATT&CK abgestimmt sind. Diagramme können codiert werden, um bekannte Angreifermuster zu erkennen, wie z. B. den Diebstahl von Anmeldeinformationen, gefolgt von lateralen Bewegungen, dann Daten-Staging und -Exfiltration.

Anwendungsfall #2: Priorisieren Sie, was zuerst gesichert werden soll

Nicht alle Schwachstellen sind gleich. Ein CVSS-Score (Common Vulnerability Scoring System) zeigt Ihnen das Risiko in einem Vakuum an, aber ein Sicherheitsdiagramm zeigt Ihnen das Risiko im Kontext an.

Dieser ungepatchte Webserver allein ist nicht dringend erforderlich. Wenn es nur einen Katzensprung von einer Datenbank voller personenbezogener Daten (PII) entfernt ist, ist es plötzlich entscheidend.

Laut Chase "bietet die Graphenanalyse eine Lösung, indem sie Angriffsdiagramme erstellt, die zeigen, wie Schwachstellen kombiniert werden können, um kritische Vermögenswerte zu gefährden."

Das bedeutet, dass Sicherheitsteams graphenbasierte Analysen verwenden können, um Angriffsdiagramme zu erstellen, die zeigen, wie Schwachstellen miteinander verkettet werden können, um kritische Assets zu erreichen. Sie können das Patchen nicht nach dem priorisieren, was isoliert beängstigend aussieht, sondern nach dem, was das Unternehmen tatsächlich gefährdet.

Die Graphenanalyse bietet eine Lösung, indem sie Angriffsdiagramme erstellt, die zeigen, wie Schwachstellen kombiniert werden können, um kritische Assets zu gefährden.

Chase nennt Tools wie CyGraph von MITRE, die "Enterprise Resilience Knowledge Bases" erstellen, um abzubilden, wie Schwachstellen, Fehlkonfigurationen und Zugriffsberechtigungen in realen Angriffsszenarien kombiniert werden.

Anwendungsfall #3: Erzählen Sie dem Vorstand eine bessere Geschichte

Vielleicht verstehen Sie Ihr Risiko, aber können Sie es zeigen ? Die Vorstände von heute wissen, dass Sicherheitsrisiken ein Geschäftsrisiko sind. Es liegt an den Sicherheitsverantwortlichen, die technischen Details so zu übersetzen, dass sie mit den Zielen auf Vorstandsebene übereinstimmen.

Security Graphs sind mehr als nur ein Werkzeug für Analysten. Sie sind mächtige Kommunikationshilfen.

Sie helfen Sicherheitsverantwortlichen, von einer vagen Risikosprache zu visuellem, datengestütztem Storytelling überzugehen.

Sie können zeigen, wie ein Angreifer eine unsichtbare Schwachstelle in einer Anwendung für Ihre kritischen Systeme ausnutzen kann. Sie können die fünf wichtigsten Wege zu Ihrer Kundendatenbank demonstrieren. Sie können das Board genau durch die Segmente führen, die Sie erzwingen müssen, um diese Pfade zu unterbrechen.

"Die Visualisierung von Diagrammen hilft den Sicherheitsanalysten und verbessert die Kommunikation mit nicht-technischen Stakeholdern", erklärt Chase.

Boards wünschen sich Einfachheit und Klarheit, und Diagramme helfen Sicherheitsteams dabei, dies zu erreichen.

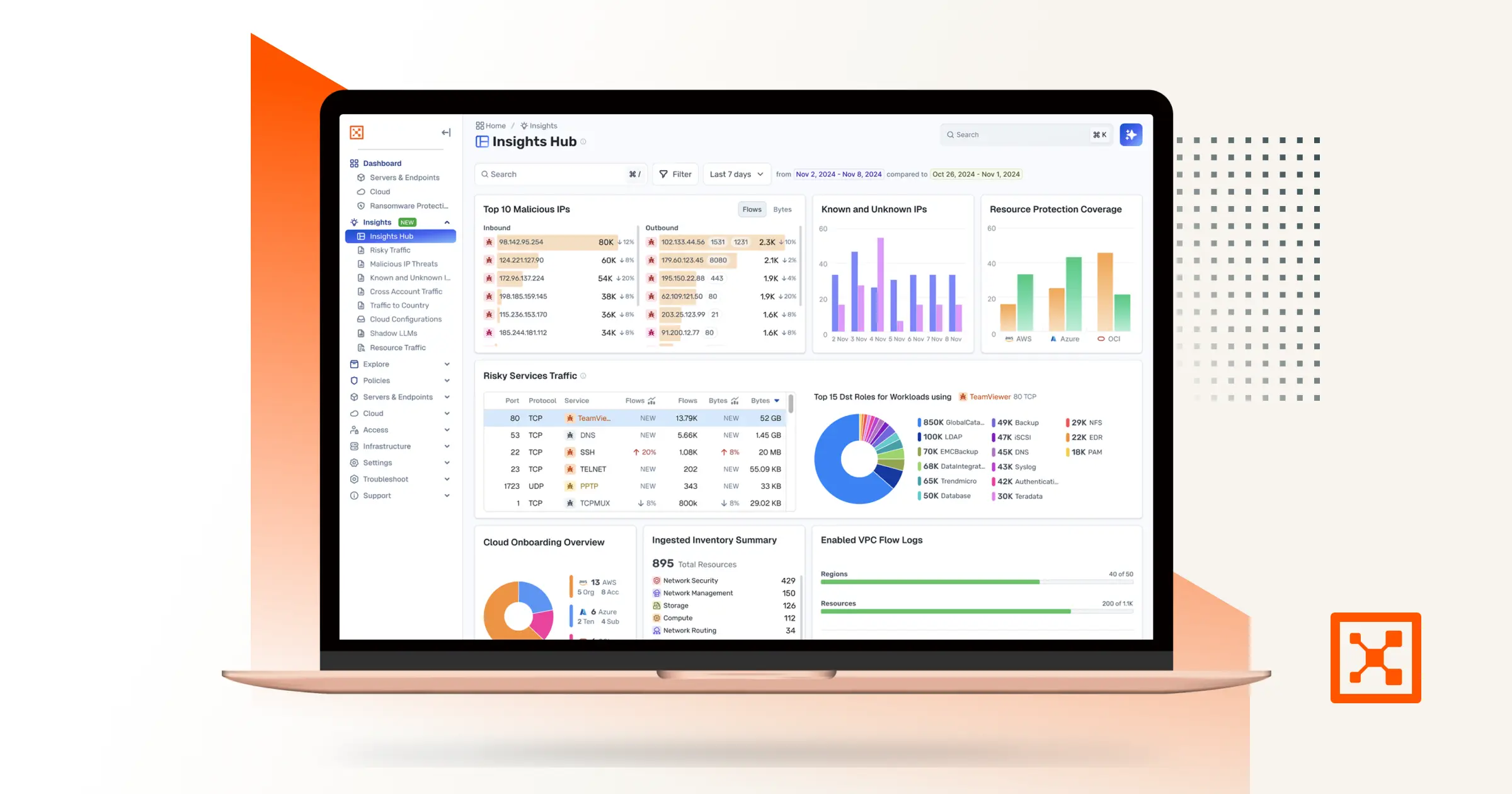

Illumio Insights: Echtzeit-Observability auf Basis eines Sicherheitsgraphen

Illumio Insights macht die Graphentheorie real. Es handelt sich um eine KI-Cloud-Detection-and-Response-Lösung (CDR), die auf einem dynamischen, lebendigen Sicherheitsdiagramm Ihrer gesamten hybriden Umgebung basiert.

Insights basiert auf KI und ist mit Daten von Drittanbietern angereichert und bildet die Echtzeitkommunikation zwischen Anwendungen, Endpunkten und Workloads in Ihrer gesamten Umgebung ab. Es visualisiert kontinuierlich Datenverkehrsströme, hebt Richtlinienverstöße hervor und zeigt hochriskante Expositionspfade auf, die Angreifer ausnutzen könnten.

Mit diesen Informationen erhalten Sicherheitsteams den Kontext, den sie benötigen, um zu verstehen, was im Netzwerk passiert, und Risiken proaktiv einzudämmen, bevor es zu einem Vorfall kommt.

Insights durchbricht das Alarmrauschen, damit Sie wissen, worauf Sie sich konzentrieren müssen. Damit können Sie von der reaktiven Triage zur proaktiven Steuerung übergehen. Sie erhalten eine einheitliche Sicht auf Ihr Netzwerk, sodass Sie wissen, auf welche Sicherheitslücke Sie als nächstes reagieren müssen.

Mit anderen Worten: Insights verwandelt das Versprechen von Sicherheitsgraphen in Maßnahmen, die Ihr Team heute ergreifen kann.

Warum Sicherheitsgraphen jetzt wichtig sind

Die Angriffe werden nicht langsamer und die Umgebungen werden nicht einfacher.

Sicherheitsdiagramme sind in den heutigen hypervernetzten Netzwerken unerlässlich. Die einzige Möglichkeit, sich gegen moderne, sich lateral bewegende Multi-Vektor-Bedrohungen zu verteidigen, besteht darin, die Datenverkehrsflüsse Ihres Netzwerks zu überwachen, deren Risiken zu verstehen und Prioritäten zu setzen, was als nächstes zu tun ist.

Jetzt ist es an der Zeit, von isolierten Warnungen zu vernetzten Erkenntnissen überzugehen. Sicherheitsgraphen sind der Schlüssel.

Starten Sie Ihre Illumio Insights kostenlos testen und verwandeln Sie Alarmmüdigkeit in umsetzbare Klarheit.

.png)