3 Schritte, um die Zero-Trust-Reise Ihres Unternehmens im Gesundheitswesen zu beginnen

Jedes Jahr, in dem ich an der HIMSS-Konferenz teilnehme, haben die geschäftigsten Cybersicherheitssitzungen immer etwas mit Zero Trust für medizinisches Fachpersonal zu tun – und ich erwarte, dass es bei der HIMSS 2024 nicht anders sein wird. Das Gesundheitswesen hat das Konzept von Zero Trust schneller und tiefer als kaum ein anderer Sektor angenommen. Während die Executive Order 14028 die Regierungsbehörden in Richtung Zero Trust getrieben hat, ist es Zero Trust für das Gesundheitswesen, das die Führung übernommen hat.

In diesem Blogbeitrag werde ich detailliert beschreiben, wie Gesundheitsdienstleister eine Zero-Trust-Strategie implementieren können, die auf das Zero Trust Maturity Model (ZTMM) der CISA abgestimmt ist, und die grundlegende Rolle, die Illumio Zero Trust Segmentation in jeder Zero-Trust-Architektur spielt.

Was ist Zero Trust für das Gesundheitswesen?

Zero Trust bietet ein einfaches Framework zur Verbesserung der Cyber-Resilienz. Tatsächlich hat ESG-Forschung gezeigt, dass sie auch die Sicherheitsausgaben und die Gesamtkosten einer Sicherheitsverletzung reduziert.

Das Problem ist, dass sich die Definition von Zero Trust im Laufe der Zeit geändert hat, was es schwierig macht, genau zu wissen, was es ist. Zero Trust wurde ursprünglich im Jahr 2010 von John Kindervag in seinem Forrester Research-Bericht No More Chewy Centers: The Zero Trust Model of Information Security vorgestellt. Viele Jahre lang wurde die Bedeutung von Zero Trust jedoch von den Marketingabteilungen der Sicherheitsanbieter gekapert. Dies machte es für die Menschen schwierig, herauszufinden, was sie tun sollten, da sie mit zu vielen widersprüchlichen Botschaften bombardiert wurden. Die gute Nachricht ist, dass die meisten dieser Marketingabteilungen jetzt von KI besessen sind und die Dinge viel einfacher sind.

Zur Unterstützung der Executive Order 14028 hat das National Institute for Science and Technology (NIST) eine Zero-Trust-Architektur (NIST SP 800-207) veröffentlicht, die Aspekte von Zero Trust definiert und das, was es ist als "eine sich entwickelnde Reihe von Cybersicherheitsparadigmen, die die Abwehr von statischen, netzwerkbasierten Perimetern verlagern, um sich auf Benutzer, Ressourcen und Ressourcen zu konzentrieren".

So starten Sie die Zero-Trust-Reise Ihres Unternehmens im Gesundheitswesen

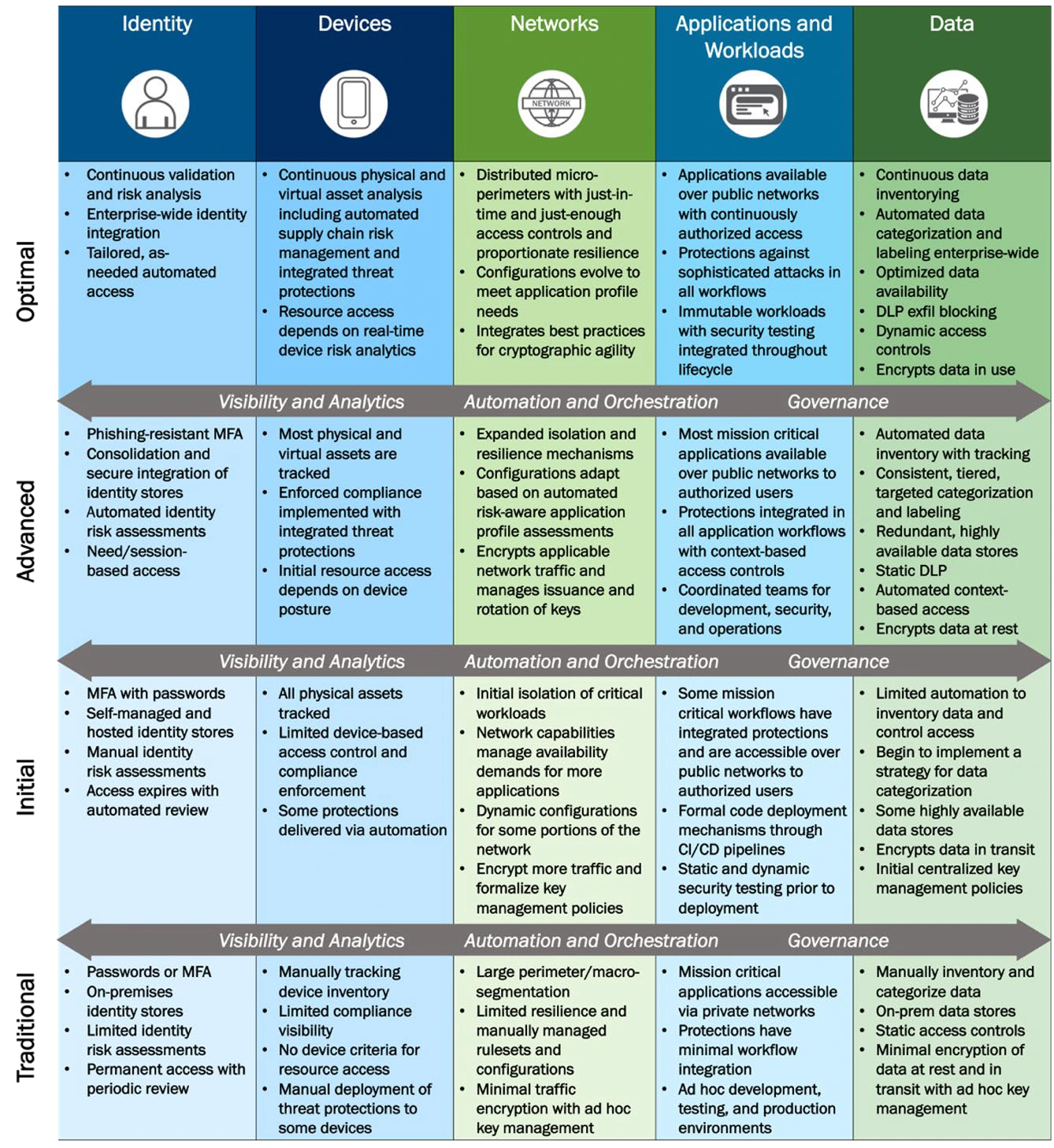

Mit einem klareren Bild davon, was Zero Trust ist, besteht der nächste Schritt darin, zu verstehen, wie es erreicht werden kann. Die gute Nachricht ist, dass die U.S. Cybersecurity and Infrastructure Security Agency (CISA) ein Zero Trust Maturity Model (ZTMM) entwickelt hat, das Folgendes bietet:

- Ein Leitfaden, um den aktuellen Status Ihres Unternehmens anhand der fünf Zero-Trust-Säulen abzugleichen

- Eine Roadmap, wie Sie Ihre Zero-Trust-Architektur zunehmend optimieren können

Zu viele Unternehmen setzen Zero Trust Network Access (ZTNA)-Tools als VPN-Ersatz ein und erklären Zero Trust dann für abgeschlossen. Die Realität ist, dass das Erreichen des optimalen Niveaus in allen fünf Säulen des ZTMM der CISA ein langer Weg sein kann – und weit über ZTNA hinausgeht.

Durch den Einsatz des ZTMM können Sie den Kurs Ihres Unternehmens auf seinem Weg zu Zero Trust für das Gesundheitswesen festlegen und sicherstellen, dass es auf dem Weg dorthin geschützt ist.

1. Identifizieren Sie, was Sie schützen müssen

Die CISA empfiehlt, Entscheidungen über Zero-Trust-Implementierungen auf der Grundlage von Faktoren wie Risiko, Mission, behördlichen und behördlichen Anforderungen sowie betrieblichen Einschränkungen zu treffen. Die Identifizierung von Risiken wird bestimmen, ob Ihr Unternehmen in die Breite gehen und jede Ebene über alle 5 Säulen zusammen aufsteigen muss oder ob es sich um eine oder mehrere Säulen handelt.

Wenn Sie beispielsweise über ein EHR-System wie Epic verfügen, können Sie entscheiden, dass die Abgrenzung dieser Umgebung die höchste Priorität hat.

2. Verstehen Sie den Status Ihrer Organisation in Bezug auf jede ZTMM-Säule

Das Reifegradmodell nimmt die fünf Säulen von Zero Trust und definiert vier Reifegrade, von traditionell (dem aktuellen Status quo) bis hin zu "optimal", dem höchsten Leistungsniveau. Nachdem Sie verstanden haben, was Sie sichern möchten, besteht der nächste Schritt darin, den aktuellen Status für jede Säule des ZTMM zu verstehen.

3. Beginnen Sie mit der Arbeit an den vorrangigen Säulen

Jeder Anbieter hat unterschiedliche Prioritäten, um auf das optimale Niveau jeder Säule hinzuarbeiten. Dies hängt von Sicherheitslücken, Budget, Personalverfügbarkeit oder Compliance-Anforderungen ab. Es ist auch wichtig zu bedenken, dass einige Säulen schwieriger und teurer zu erreichen sind, während andere einfacher sind.

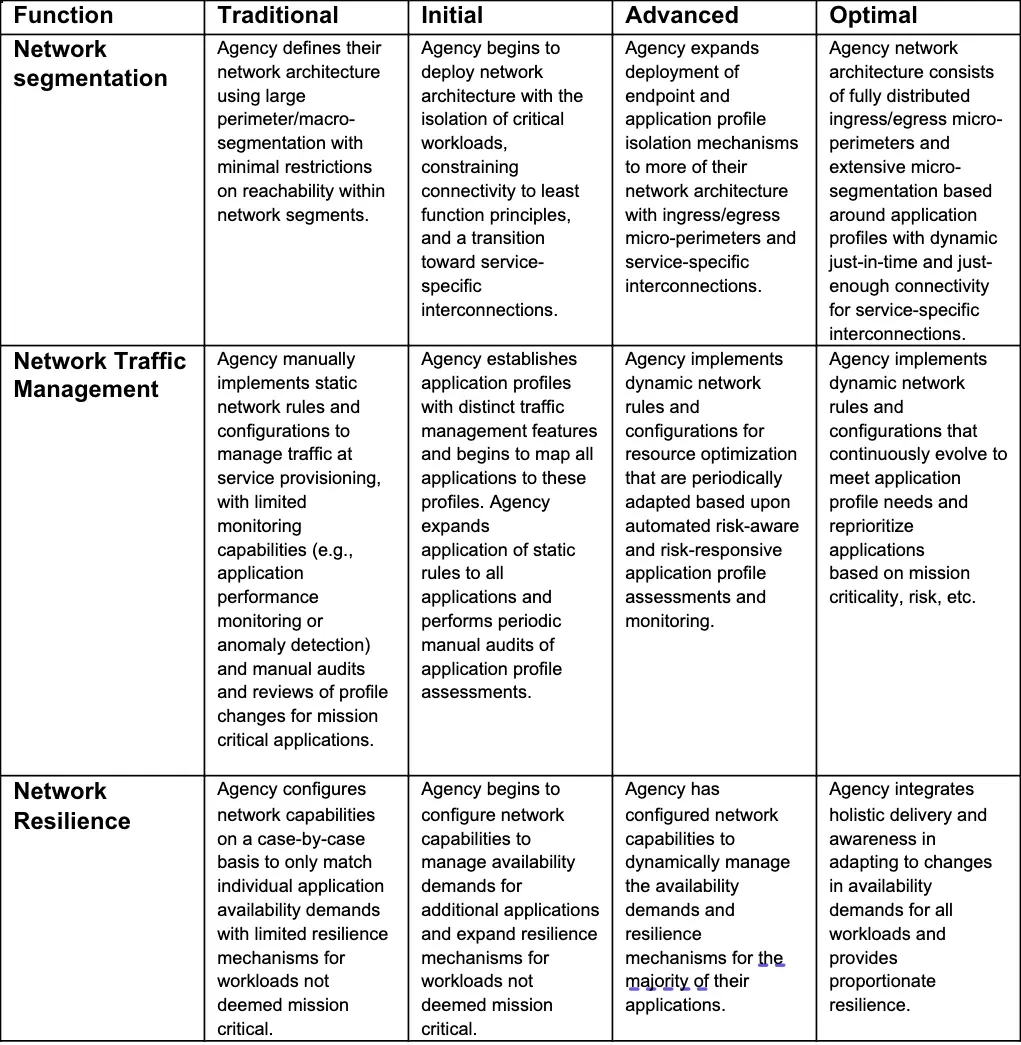

Trotz unterschiedlicher Prioritäten sind Netzwerke eine wichtige Säule, die jedes Unternehmen genauer unter die Lupe nehmen sollte. Bei dieser Säule geht es nicht um Switches und Router, sondern um das Gesamtkonzept des Netzwerks und den Verkehr, der darüber fließt. Die Anwendung der Netzwerksegmentierung würde traditionell statische VLANs oder komplexe Firewall-Regeln beinhalten, aber die CISA ZTMM fördern einen dynamischeren und flexibleren Ansatz, der eine feinere Granularität bietet.

Die CISA hat weitere Details zu den einzelnen Implementierungsebenen der Säule "Netzwerk" bereitgestellt, einschließlich Segmentierung, Verkehrsmanagement und Ausfallsicherheit:

Weitere Zero-Trust-Ressourcen für Gesundheitsdienstleister

Der britische National Health Service (NHS) hat einen Leitfaden zur Netzwerksegmentierung herausgegeben, in dem er Ratschläge zur Segmentierung von fünf wichtigen diagnostischen Säulen gibt:

_logo.svg.webp)

- Genomik

- Bildgebung

- Pathologie

- Endoskopie

- Physiologische Messung

Obwohl ein Großteil der Segmentierungsempfehlungen des NHS in die unterste traditionelle Stufe des ZTMM der CISA fällt, hebt der NHS die Netzwerksegmentierung als grundlegenden Bestandteil der Zero-Trust-Strategie hervor. In ihrem Leitfaden heißt es, dass Zero-Trust-Sicherheit "das Konzept eines vertrauenswürdigen Netzwerks innerhalb des Unternehmensperimeters eines Unternehmens abschafft und die Schaffung von Mikroperimetern der Kontrolle um kritische Assets und die Durchsetzung strenger Zugriffskontrollen, Netzwerksegmentierung und Identitätsmanagement befürwortet". Diese Definition der Segmentierung entspricht genau dem optimalen Niveau des ZTMM der CISA.

Schaffen Sie Angriffstoleranz mit Illumio Zero Trust Segmentation

Organisationen im Gesundheitswesen wenden sich an Illumio Zero Trust Segmentation (ZTS), um einen einfachen, kostengünstigen Ansatz zu erhalten, um das optimale Maß an Netzwerksegmentierung ohne komplexes Netzwerk-Engineering oder statische Firewall-Regeln zu erreichen.

Mit Illumio ZTS kann Ihr Unternehmen:

- Werden Sie angriffstolerant: Verschaffen Sie sich einen durchgängigen Überblick über die gesamte Kommunikation zwischen Workloads und Geräten über die gesamte hybride Angriffsfläche. Sehen Sie, wo Sicherheitslücken liegen und schließen Sie unnötige Verbindungen.

- Planen Sie einen Angriff: Legen Sie automatisch granulare und dennoch flexible Richtlinienkontrollen fest, die die Ausbreitung von Cyberbedrohungen stoppen, die Cyberresilienz kritischer Systeme verbessern und Ihr Unternehmen proaktiv auf den nächsten unvermeidlichen Angriff vorbereiten.

- Anpassen in Echtzeit: Isolieren Sie kompromittierte Systeme während eines aktiven Angriffs reaktiv, um laterale Bewegungen zu stoppen und den Betrieb aufrechtzuerhalten. Wenn sich Ihre IT-Umgebung weiterentwickelt, skalieren Sie Transparenz und Sicherheitsrichtlinien dynamisch, um die Agilität und Ausfallsicherheit Ihres Unternehmens zu gewährleisten.

- Erfüllen Sie Compliance-Anforderungen: Nutzen Sie Transparenz und Mikrosegmentierung, um Risiken zu bewerten, Compliance nachzuweisen und sensible Daten und kritische Ressourcen zu schützen.

Lesen Sie unseren Leitfaden zu Illumio ZTS für Gesundheitsdienstleister und erfahren Sie mehr über die 3 Möglichkeiten, wie ZTS die Herausforderungen der Sicherheit im Gesundheitswesen löst:

Kontaktieren Sie uns noch heute , um zu erfahren, wie Illumio Ihrem Unternehmen helfen kann, die Ausbreitung von Sicherheitsverletzungen und Ransomware-Angriffen zu stoppen.

.png)

.webp)