Die Evolution des Systemdesigns: Von schreibgeschützten Schnittstellen zur Multi-Cloud-Automatisierung

Einer der kritischsten Aspekte der Informationstechnologie (IT), der oft übersehen wird, ist die Schnittstelle zur Konfiguration der IT-Infrastruktur. Der Weg von schreibgeschützten Schnittstellen zu den hochkomplexen Multi-Cloud-Umgebungen, in denen wir uns heute befinden, ist eine Geschichte von Innovation, Aufsicht und dem ständigen Streben nach Effizienz.

In diesem Artikel werde ich mich mit der Entwicklung des Systemdesigns und verteilter Systeme befassen und mich dabei auf die Herausforderungen und Chancen konzentrieren, die vor mir liegen.

Die Write-only-Ära: Ein Blick zurück

Es gab eine Zeit, in der die Konfiguration der IT-Infrastruktur mit dem Schreiben in ein Tagebuch vergleichbar war, das man nicht lesen konnte. Systeme wurden in einem nicht konfigurierten Zustand gestartet, und Administratoren wendeten Befehle an, um Verbindungen, Dienste und Prozesse einzurichten. Es gab jedoch keine Möglichkeit, den kumulativen Zustand all dieser Konfigurationen abzufragen.

Als klassisches Beispiel dient das ursprüngliche Cisco Internetworking Operating System (IOS). Administratoren mussten sich auf ihren Speicher oder ihre Dokumentation verlassen, um den Zustand des Systems zu verstehen. Wenn mehrere Personen für die Verwaltung des Geräts verantwortlich waren, wurde der geerbte Zustand zu einer risikoreichen Wette auf Ad-hoc-Kommunikation, um die Dinge synchron zu halten. Dieser Mangel an Transparenz machte die Automatisierung zu einem weit entfernten Traum, da niemand das Verhalten des Systems zuverlässig verwalten konnte, ohne es komplett herunterzufahren und neu aufzubauen.

Das Cloud-Zeitalter: Ein Schritt vorwärts und doch zurück

Spulen wir bis heute vor, und wir befinden uns in einer hochentwickelten Ära, in der es nicht nur um Cloud Computing, sondern auch um Multi-Cloud-Umgebungen geht. Unternehmen nutzen Services von AWS, Azure, Google Cloud und mehr, oft gleichzeitig.

In der Eile bei der Einführung von Cloud-Technologien sind wir jedoch meiner Meinung nach zum Nur-Schreiben-Paradigma zurückgefallen, wenn auch in einer anderen Form.

Wenn Sie sich bei einem gemeinsam genutzten AWS-Konto anmelden und mit der Bereitstellung von Services oder Instances beginnen, werden Sie in ein Labyrinth von Systemzuständen geworfen, die sich auf Ihr Konto, Ihre Virtual Private Cloud (VPC), Ihre Hosts usw. beziehen. Diese Informationen sind über verschiedene Cloud-Anbieter-APIs und Instanz-APIs wie kubectl für die Kubernetes-Infrastruktur verstreut.

Die schiere Menge an Informationen, gepaart mit ihren hochfrequenten Änderungen, schafft eine Umgebung der Informationsüberflutung. Im Wesentlichen sind wir zu einem schreibgeschützten Zustand zurückgekehrt, der durch die Illusion einer Lese-/Schreibumgebung maskiert ist.

Die Zukunft: Multi-Cloud-Automatisierung und mehr

Der nächste logische Schritt auf diesem evolutionären Weg ist die Entwicklung von übergeordneten Automatisierungssystemen, die in der Lage sind, diese Komplexität zu bewältigen. Diese Systeme würden kontinuierlich den Zustand jeder virtuellen Einheit abfragen und so ein Situationsbewusstsein in Echtzeit gewährleisten. Dieses "Auge im Himmel" würde es Administratoren ermöglichen, fundierte Entscheidungen auf der Grundlage des End-to-End-Zustands des Systems in Echtzeit zu treffen.

Sobald wir diesen Automatisierungsgrad erreicht haben, sind die Möglichkeiten endlos. Wir könnten konsistente Automatisierungsprotokolle über mehrere Cloud-Domänen hinweg erstellen, Sicherheitskontrollen auf verschiedenen Abstraktionsebenen verwalten und sogar den Weg für Innovationen ebnen, die mit autonomen Fahrzeugen vergleichbar sind – stellen Sie sich autonome Multi-Cloud-Sicherheitskontrollen in Ihren zukünftigen Infrastrukturlösungen vor.

Stellen Sie sich eine Welt vor, in der sich Ihre Multi-Cloud-Umgebung auf der Grundlage von Echtzeitdaten selbst optimiert, in der sich Sicherheitsprotokolle sofort an neue Bedrohungen anpassen und in der sich Systemadministratoren auf strategische Initiativen konzentrieren können, anstatt sich in einem Meer von Konfigurationen zu verlieren.

Multi-Cloud-Automatisierung – aber keine blinden Flecken in der Cloud

Wenn sich Systeme selbst optimieren können, ist es ein kluger Schachzug, Checks and Balances einzuführen. Cloud-Umgebungen sind komplexe Ökosysteme mit zahlreichen Diensten, Konfigurationen und Zugriffspunkten. Unabhängig davon, ob Menschen oder Automatisierung Änderungen an Anwendungen und Infrastruktur vornehmen, kann dies immer noch in rasantem Tempo geschehen.

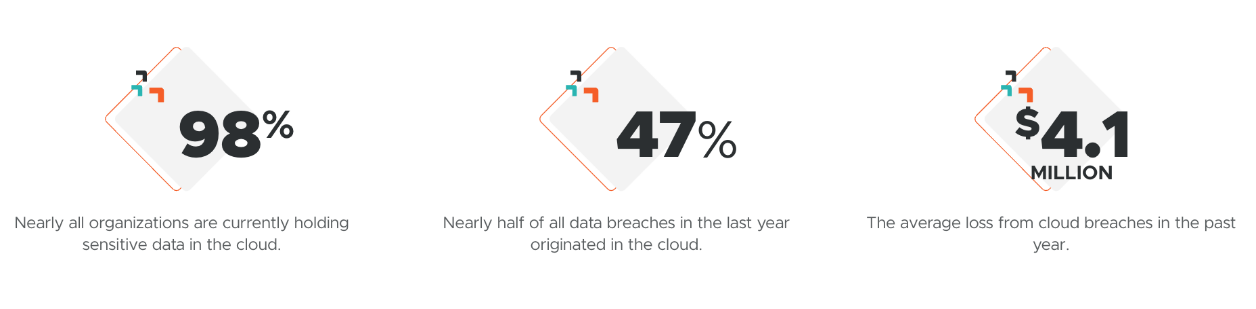

Selbst bei Automatisierung, Anpassung und Analyse kann diese Komplexität und Geschwindigkeit zu Fehlkonfigurationen führen, so dass Schwachstellen unbemerkt bleiben, bis sie ausgenutzt werden. Jüngste Untersuchungen von Vanson Bourne bestätigen dies: Umfrageergebnisse zeigen, dass fast die Hälfte aller Sicherheitsverletzungen im letzten Jahr ihren Ursprung in der Cloud hatte und Unternehmen durchschnittlich 4,1 Millionen US-Dollar kostete.

In herkömmlichen On-Premises-Umgebungen hatten Unternehmen mehr Informationen und Kontrolle über ihre Infrastruktur und Daten. Im Gegensatz dazu fehlt in Cloud-Umgebungen möglicherweise das gleiche Maß an Informationen, insbesondere über den Datenverkehrsfluss von Anwendungen, Daten und Workloads, was es für Teams schwierig macht, Sicherheitsbedrohungen effektiv zu überwachen und zu erkennen.

Neben der Selbstoptimierung muss das System also kontinuierlich überprüfen, ob die Sicherheitskontrollen das tun, was sie tun sollen, insbesondere bei den Tausenden von APIs, Anwendungen und deren Workloads, die ständig auf und ab wechseln.

Lernen Sie die fünf wichtigsten Cloud-Sicherheitsprobleme kennen und erfahren Sie, wie Sie sie lösen können.

Verschaffen Sie sich Cloud-Transparenz und beschleunigen Sie die Automatisierung mit Illumio CloudSecure

Illumio CloudSecure ermöglicht es Unternehmen, die Konnektivität von Cloud-Workloads von einer einzigen Ansicht aus zu visualisieren. Sicherheitsteams können mit der interaktiven Karte von Anwendungsbereitstellungen, Ressourcen, Datenverkehrsflüssen und Metadaten Erkenntnisse sammeln.

Erfahren Sie mehr über Illumio CloudSecure und sehen Sie sich die folgende Übersicht über die Lösung an:

Teams müssen den Überblick über die sich schnell ändernde Kommunikation zwischen Cloud-Ressourcen behalten, die ständig hoch- und heruntergefahren werden. Sie müssen in der Lage sein, ihre Konnektivität zu visualisieren, und benötigen eine Beschreibung der einzelnen Assets in einfacher Sprache. Wenn Cloud-Assets angegriffen werden, erleichtern diese Tools ein schnelles Verständnis der Konnektivität zwischen Cloud-Anwendungen und -Ressourcen, die es Angreifern ermöglicht, sich in einem Netzwerk zu bewegen. Dies unterstützt das schnelle Blockieren solcher Bewegungen und den Schutz des Anwesens.

Das ist die Zukunft, auf die wir hinarbeiten, und sie ist näher, als Sie vielleicht denken.

Testen Sie Illumio CloudSecure 30 Tage lang kostenlos. Starten Sie noch heute Ihre kostenlose Testversion.

.png)

.webp)