Verständnis der EU-Compliance-Mandate: Telekommunikation-5G und darüber hinaus

Im ersten Teil dieser Blogserie habe ich die Compliance-Landschaft erörtert und erläutert, wie verschiedene Branchen jeweils ihre eigenen Verwaltungsmandate oder Leitlinien zur Cybersicherheit haben. Es folgte ein Beitrag über Regulierung und Sicherheitskontrollen im Bereich Kritische Systeme und Betriebstechnik, ein Bereich, in dem ich direkte Erfahrungen gesammelt habe. Von dort aus diskutierten wir die in der EU geltenden Vorschriften für Finanzdienstleistungen . Schließlich die DSGVO und Cyber Essentials/Cyber Essentials Plus als eine Reihe von NCSC-Richtlinien (UK National Cyber Security Centre) zur Cybersicherheit.

Heute konzentriere ich mich auf einen sich rasant entwickelnden Bereich der Sicherheit: die Telekommunikation und die Kommunikationsplattformen, die sie aufbauen. 5G ist natürlich der aktuelle Schwerpunkt, aber die Sicherheitsrichtlinien und Gesetze, die heute erlassen werden, bilden auch die Weichen für die Zukunft nach 5G.

Die Telekommunikationsbranche

In den letzten Jahren hat sich der Fokus in der Branche und in der Regierung deutlich verlagert, um die Auswirkungen schwacher Sicherheit auf das immer wichtiger werdende Telekommunikationsgeschäft zu untersuchen. Einiges davon betrifft hochrangige nationalstaatliche Implikationen. Zum Beispiel die Verwendung von Netzwerkgeräten bestimmter Anbieter oder Länder im "Paketkern", der Basisplattform, über die Anrufe und Daten geleitet werden. Dies zeigt, wie wichtig diese Netzwerke für die Zukunft der Welt sind – jede potenzielle Kompromittierung oder Hintertür, die auch nur das geringste Potenzial hat, zu existieren, hat weitreichende Auswirkungen.

Dies führt auch zu einer Fokussierung auf Umsysteme, Organisationen und Lieferanten. Das NCSC in Großbritannien zum Beispiel konzentrierte sich zunächst auf die Lieferkette zur Telekommunikationsbranche, bevor es sich mit den Leitlinien und Gesetzen zu den 5G-Netzen selbst befasste.

Der UK Telecoms Supply Chain Review Report, der im Juli 2019 nach einer ersten Überprüfung im Jahr 2018 veröffentlicht wurde, besagt, dass "die bedeutendste Cyberbedrohung für den britischen Telekommunikationssektor von den Bundesstaaten ausgeht", rät aber auch davon ab, sich für alle unterstützenden Systeme auf einen einzigen Anbieter zu verlassen. Zu den beschriebenen Sicherheitsrisiken gehören:

- Nationale Abhängigkeit von einem Anbieter, insbesondere solchen, die als risikoreich eingestuft werden;

- Fehler oder Schwachstellen in Netzwerkgeräten;

- Die "Backdoor"-Bedrohung – die Einbettung bösartiger Funktionen in die Ausrüstung der Anbieter; und

- Administrativer Zugriff des Anbieters zur Bereitstellung von Gerätesupport oder im Rahmen eines Managed-Services-Vertrags.

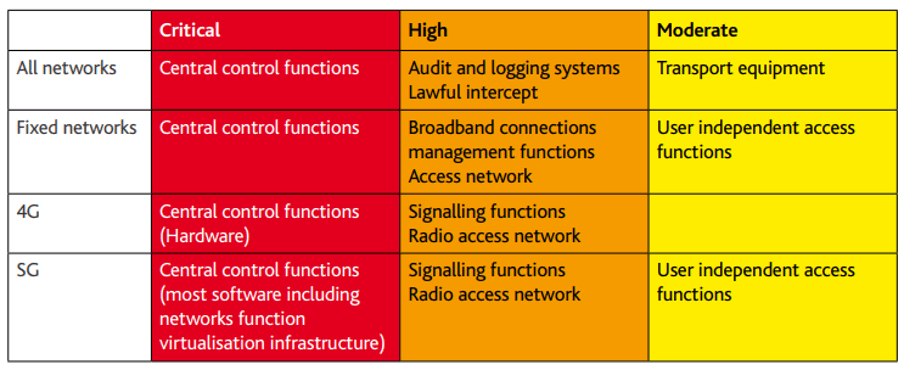

Anschliessend skizziert das NCSC die unterschiedliche Sicherheitssensibilität der verschiedenen Netzwerktypen und -funktionen:

5G-Infrastruktur

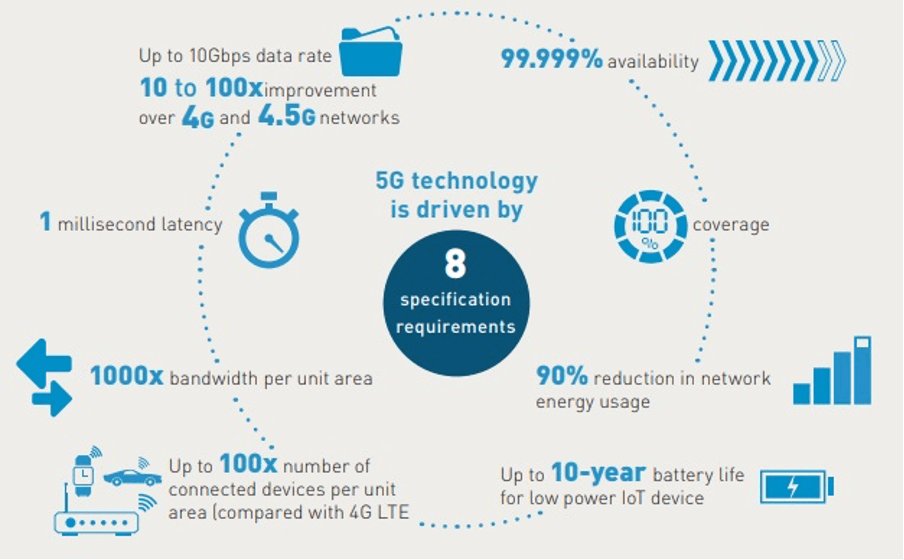

Mit der Reife neuer Netzwerktechnologien wie 5G ändert sich die Art und Weise, wie wir Geräte verbinden und diese vernetzten Systeme verwalten, grundlegend. Bei 5G geht es um mehr als nur um eine höhere Geschwindigkeit, mit massiv reduzierter Latenz, erheblich verbesserter Zuverlässigkeit und Betriebszeit und bis zu 100-mal so vielen angeschlossenen Geräten für einen bestimmten Bereich. 5G ermöglicht die direkte Steuerung von IoT-Geräten, die Echtzeit-Fernsteuerung von Technologien wie Drohnen ohne die Latenzprobleme, die mit früheren Technologien verbunden sind, Fahrzeug-zu-Fahrzeug-Kommunikation und eine viel geringere Abhängigkeit von herkömmlichen kabelgebundenen/WLAN-Verbindungen für kritische Systeme.

Die Anwendungsfälle, die dies ermöglicht, verändern das resultierende Sicherheitsmodell erheblich.

5G enthält eine Reihe von integrierten Sicherheitsverbesserungen, wie sie von Ericsson hier beschrieben werden. Zu den Verbesserungen gehört die Ende-zu-Ende-Verschlüsselung mit IMSI (International Mobile Subscriber), im 5G-Sprachgebrauch auch als Subscription Permanent Identifier (SUPI) bekannt.

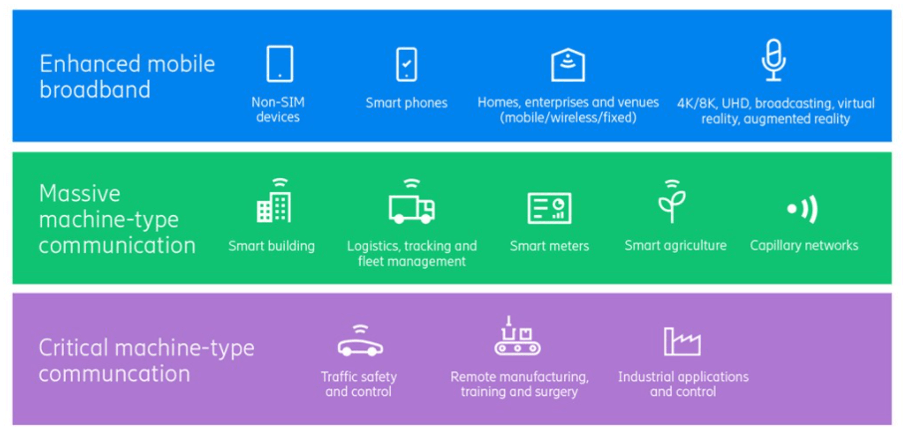

5G ist jedoch mit größerer Sicherheit eine "kritische Infrastruktur" als frühere datenspezifische Telekommunikationsnetze. Die Betonung der Zuverlässigkeit, Betriebszeit und Kontrolle kritischer Systeme, wie z. B. in Autos, bedeutet, dass 5G ein erforderliches Rückgrat der Infrastruktur ist und nicht die eher unterhaltungs- und datenspezifische Nutzung von 4G. Dies ist im folgenden Diagramm von Ericsson übersichtlich dargestellt:

Der Abschnitt "Erweitertes mobiles Breitband", einschließlich Smartphone-Datenkonnektivität, hebt die offensichtlichsten 5G-Anwendungsfälle hervor, aber darunter veranschaulicht er eine ganze Reihe von Maschine-zu-Maschine-Kommunikationen.

Am unteren Rand sehen wir kritische Industriesysteme, Verkehrssicherheit usw., die alle 5G für die direkte Kommunikation nutzen, anstatt für jeden Zweck maßgeschneiderte Netzwerke.

Beratung – dann Recht

Nach der ersten Überprüfung der Lieferkette ging das NCSC in Großbritannien zunächst dazu über, die Sicherheit für den britischen Telekommunikationssektor zu überprüfen.

Dabei wurde festgestellt, dass "die Mehrheit der Angriffsvektoren mit der höchsten Punktzahl in eine der folgenden fünf Kategorien passte:

- Ausbeutung über die Managementebene der Betreiber

- Nutzung über das internationale Signalflugzeug

- Ausnutzung virtualisierter Netzwerke

- Ausbeutung über die Lieferkette

- Verlust der nationalen Fähigkeit, unsere Netze zu betreiben und zu sichern (Abhängigkeit)"

Von hier aus führte die rasche Entwicklung dann zur Abschaffung des früheren Telecoms Assurance Scheme - CAS(T) und zur Ausarbeitung der Leitlinien für die Telekommunikationssicherheitsanforderungen (TSR) mit einem anderen Aufgabenbereich.

Diese befindet sich derzeit noch im Entwurf, enthält aber bekanntlich spezifische Anforderungen in folgenden Bereichen:

- Grundlegendes zur Angriffsfläche von Systemen, die in den Geltungsbereich fallen

- Minimierung der Auswirkungen eines Angriffs durch die Reduzierung der Konnektivität – und damit der lateralen Bewegung

- Starke Segmentierung des Managements und der Kernbereiche

Und schließlich haben wir gesehen, wie verwandte Anforderungen in ein neu geprägtes Gesetz aufgenommen wurden: das Telekommunikationssicherheitsgesetz.

Es gibt viel zu berichten! Wie in diesem Beitrag erwähnt, erfolgt die Entwicklung dieser neuen Leitlinien, Gesetze und Überprüfungen sehr schnell: von grundlegenden Überprüfungen bis hin zu tatsächlichen Gesetzen innerhalb von zwei Jahren in Großbritannien.

In der Europäischen Union arbeiten wir mit dem viel älteren Artikel 13a der Richtlinie 2009/140/EG, der Teil des umfassenderen ENISA-Telekommunikationspakets ist. Dieser wurde 2009 verfasst und berücksichtigt noch nicht die vielen zusätzlichen Anwendungsfälle und Szenarien rund um 4G und 5G, enthält aber immer noch (relativ vage) Punkte wie:

"Die Mitgliedstaaten stellen sicher, dass Unternehmen, die öffentliche Kommunikationsnetze oder öffentlich zugängliche elektronische Kommunikationsdienste bereitstellen, geeignete technische und organisatorische Maßnahmen ergreifen, um die Risiken für die Sicherheit von Netzen und Diensten angemessen zu bewältigen. Unter Berücksichtigung des Stands der Technik müssen diese Maßnahmen ein dem bestehenden Risiko angemessenes Sicherheitsniveau gewährleisten. Insbesondere sind Maßnahmen zu ergreifen, um die Auswirkungen von Sicherheitsvorfällen auf die Nutzer und die miteinander verbundenen Netze zu verhindern und auf ein Mindestmaß zu beschränken."

Wir können mit bedeutenden Aktualisierungen rechnen, um sie mit den Leitlinien in Einklang zu bringen, wie z. B. der des NCSC.

Schließlich

Die rasche Eskalation von Analysen, Leitlinien und anschließenden Gesetzen, die der NCSC-Prozess in Großbritannien skizziert, zeigt die enorme potenzielle Angriffsfläche und die Auswirkungen, die eine Umstellung auf 5G-gestützte Telekommunikation mit sich bringt, zusammen mit den klaren Vorteilen in vielen Lebensbereichen. Wir haben eine zunehmende Anzahl verwandter Projekte in der Branche gesehen, was auf die sich schnell verbessernden und spezifischen Leitlinien zurückzuführen ist.

Bei Illumio waren wir an einer Reihe von Telekommunikationsprojekten beteiligt und haben bei den Transparenz- und Segmentierungsanforderungen geholfen, die diese komplexen, kritischen Infrastrukturumgebungen erfordern.

Um mehr über den Ansatz von Illumio zur Mikrosegmentierung zu erfahren, schauen Sie sich an:

- Ein kurzer Überblick über Illumio Core: https://www.illumio.com/resource-center/video/illumio-core

- So funktioniert's: https://www.illumio.com/products/core/architecture

.png)