Was ist ein Domänencontroller?

Ein Domänencontroller ist ein Typ von Computerserver, der auf Sicherheitsauthentifizierungsanforderungen antwortet und Benutzer in der Domäne eines Computernetzwerks überprüft. Der Controller ist ein Gatekeeper, um den Hostzugriff auf Domänenressourcen zu ermöglichen. Außerdem werden Sicherheitsrichtlinien durchgesetzt, die Kontoinformationen eines Benutzers gespeichert und Benutzer für eine Domäne authentifiziert.

In diesem Blog wird der Ansatz untersucht, den Angreifer verwenden, um eine Umgebung zu entdecken und zu verstehen, nachdem sie sich auf einem Domänencontroller etabliert haben, bevor sie sich lateral bewegen. Viele der Techniken leben effektiv vom Land eines Endpunkts oder Servers, um schließlich zu Domänencontrollern zu gelangen und einen Angriff zu starten. In unserem nächsten Beitrag werden wir einige Möglichkeiten untersuchen, wie sich Angreifer lateral bewegen, und schließlich werden wir Maßnahmen zur Verhinderung von lateralen Bewegungen untersuchen.

Angreifer finden einen Weg hinein.

Sobald sie eingedrungen sind, geht es darum, sich seitlich zu bewegen, oft um den Domänencontroller zu erreichen, um einen Angriff zu orchestrieren. Sobald ein Angreifer Zugriff darauf hat, ist er praktisch ein IT-Administrator, so dass es nicht einfacher sein könnte, "vom Land zu leben". Betrachten wir einen Angriff unter der Annahme, dass es sich um einen Verstoß handelt, in den ein Angreifer schließlich einen Weg finden wird.

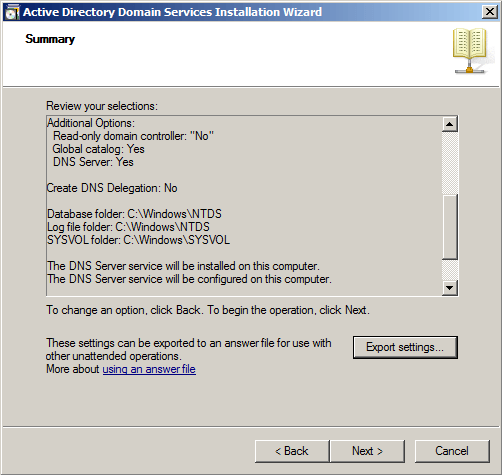

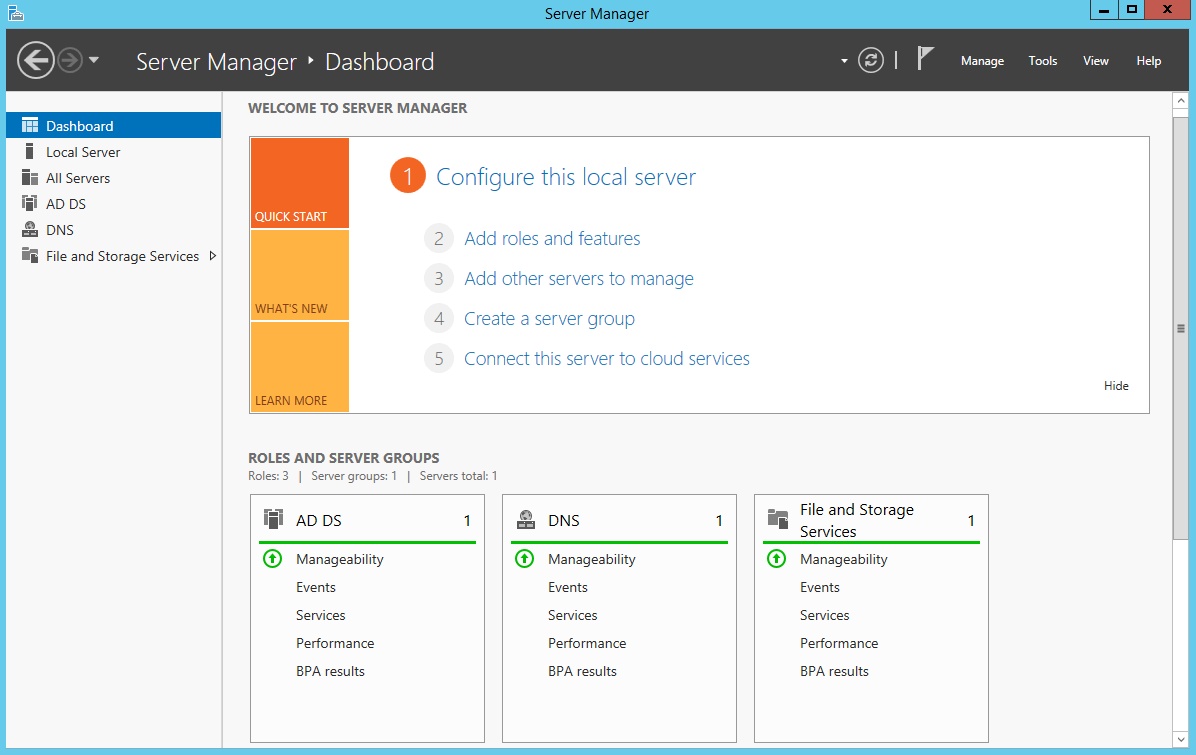

Schauen wir uns jedoch zunächst die Domänencontroller an. Sie wissen es wahrscheinlich bereits, aber ein Microsoft Domain Controller-Server, Active Directory, ist für die Authentifizierung des Zugriffs (Überprüfen der Benutzeranmeldung) auf eine Windows-Domäne und die zugehörigen Netzwerkressourcen verantwortlich. Es enthält ein Verzeichnis von Benutzern, Gruppen und Computern und ist ein Repository für Netzwerkdienste wie Dateifreigaben, Netzwerkfreigaben und Drucker. Ein Server, der mit den Active Directory-Domänendiensterollen bereitgestellt wird, wird zu einem Domänencontroller. Es wird auch mit einem DNS-Server installiert, um die Namensauflösung und andere interne Netzwerkdienste zu verwalten. Obwohl ein Domänencontroller und ein Active Directory-Server recht stark von der GUI gesteuert werden, sind sie sehr komplex, insbesondere in einem typischen Unternehmensnetzwerk, in dem es wahrscheinlich mehrere für die Replikation und Fehlertoleranz gibt.

Aufgrund der stark miteinander verflochtenen Rollen in einer Windows-Domäne hostet der Domänencontroller viele verschiedene Dienste, abhängig von der Anzahl der Rollen, für die er bereitgestellt wird. Rollen wie DNS für die interne Namensauflösung, Kerberos-Ticketing für die Authentifizierung, Server Message Block, Zertifikatsdienste und vieles mehr. Dies vergrößert die Angriffsfläche , und in der Tat gibt es viele Angriffe auf Komponenten wie:

- Verwendung von Single Sign-On-Anmeldeinformationen

- Kerberos-Ticketing,

- Dienstprinzipalnamen (Service Principal Names, SPN),

- Gruppenrichtlinienobjekte (Group Policy Objects, GPO),

- Active Directory-Vertrauensstellungen und -Delegierung

- RPC und SMB.

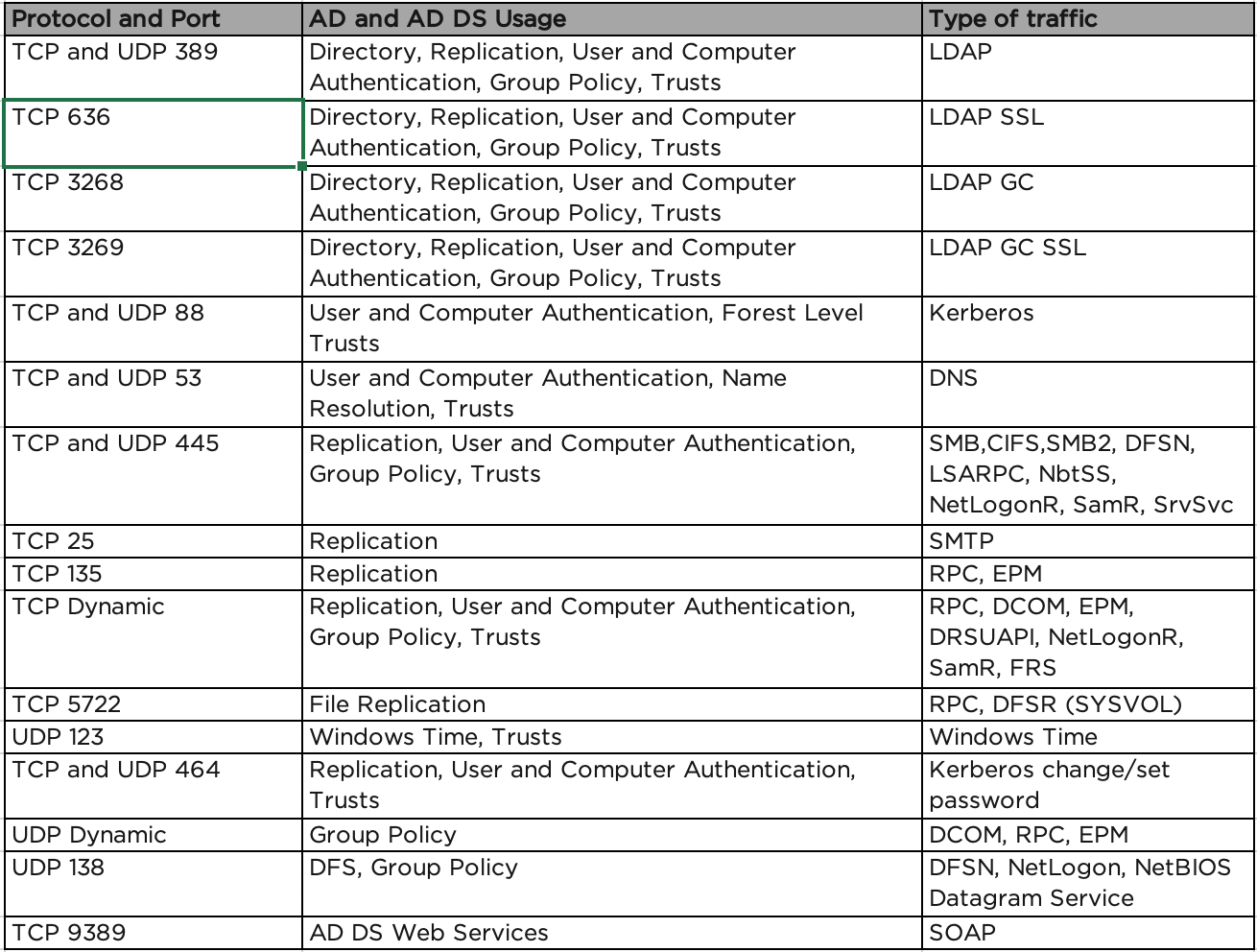

Die meisten dieser Angriffe werden durch Netzwerkdurchquerung stark erleichtert. Alle diese Dienste werden mit zugehörigen Ports und Protokollen geliefert.

In der folgenden Tabelle sind die Ports und Protokolle aufgeführt, die wahrscheinlich von einem typischen Domänencontroller verwendet werden, der geöffnet bleiben muss. Dies führt zu einer ausgedehnten Angriffsfläche, die sich böswillige Akteure zunutze machen können. Die Herausforderung besteht darin, dass Active Directory nicht mehr richtig funktioniert, wenn wir uns entscheiden, Ports zu schließen, um die Angriffsflächen zu reduzieren.

Pfad zum Domänencontroller

Die Prämisse hier steht im Einklang mit der Assume Breach Philosophie, die impliziert, dass ein Bedrohungsakteur möglicherweise bereits unbefugten Zugriff auf Ihre Systeme oder Ihr Netzwerk hat, wenn auch möglicherweise mit niedrigeren Berechtigungen. Dies kann beispielsweise die Kompromittierung eines Benutzerkontos durch Phishing sein, die wiederum zu einer Kompromittierung von Geschäfts-E-Mails (BEC) führen kann. Dies bedeutet auch, dass der Bedrohungsakteur höchstwahrscheinlich versucht, sich zu einem Konto mit höheren Berechtigungen und anschließend zu einem Kronjuwelensystem wie dem Domänencontroller vorzuarbeiten.

Schauen wir uns einen hypothetischen Angriffsablauf an, der diesem Muster folgt:

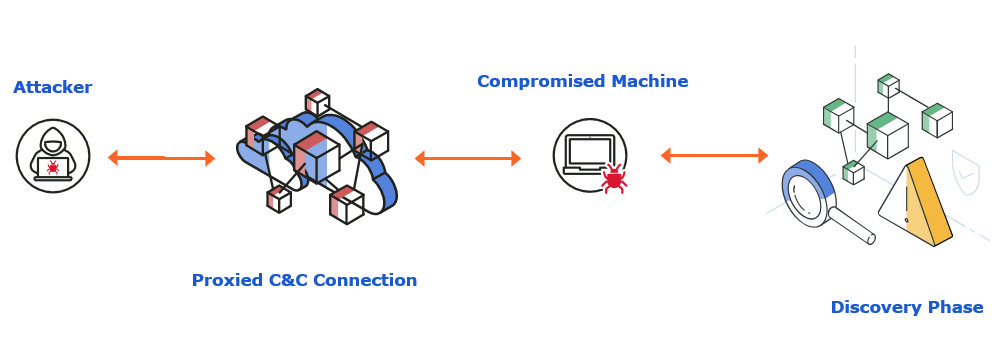

Beim ersten Angriff handelt es sich um eine Phishing-E-Mail an einen Mitarbeiter. Dieser Phishing-Angriff enthält einen Link zu einem gefälschten Office 365 OneDrive-Login, auf das der Mitarbeiter hereinfällt. In Verbindung mit der Ausführung von Javascript und in einigen Fällen einer Sicherheitsanfälligkeit führt ein solcher Link automatisch eine Nur-Speicher-Malware aus, die Windows Powershell ausnutzt. Dies führt dann zu einer Reverse-Shell-Command-and-Control-Hintertür (C&C) vom Windows-Laptop des kompromittierten Benutzers zurück zum Angreifer. Dies ist der Ausgangspunkt für die Prämisse dieses Artikels, voneiner Sicherheitsverletzung auszugehen.

Der Angriff bis zu diesem Stadium wird größtenteils automatisiert sein, so dass der Angreifer wahrscheinlich eine C&C-Benachrichtigung über eine neue Shell und damit einen neuen kompromittierten Rechner erhält. Sie werden auch hauptsächlich die vollständigen Details des kompromittierten Systems wie Benutzerkonten, Berechtigungen und Zugriff auf Netzwerkressourcen ignorieren. An dieser Stelle ist die ATT&CK Discovery Phase für einen Angreifer wichtig.

ATT&CK: Entdeckung

Was ist das erste, was Sie tun müssen, um von einem einzelnen System, sei es ein Mitarbeiterendpunkt oder eine Workload, zu einem Domänencontroller zu wechseln?

Wie ATT&CK in der Discovery-Phase sagen würde: "Versuchen Sie, die Umgebung herauszufinden."

Angreifer beginnen damit, zu verstehen, wer der Benutzer des Systems ist, welche Prozesse ausgeführt werden, ob sie zu Dateien/Verzeichnissen/Gruppen gehören und welche Sitzungsinformationen sie erhalten.

Tools wie NMAP für Port-Scanning sind eine Option, um sich einen Überblick darüber zu verschaffen, welche Dienste auf Remote-Rechnern lauschen, die sie ausnutzen können. Darüber hinaus kann Bloodhound verwendet werden, um die Active Directory-Umgebung zuzuordnen, um den schnellsten Weg zum Domänencontroller zu verstehen.

Diese Tools wurden bereits bei Angriffen eingesetzt, haben aber eine inhärente Herausforderung. Sie ziehen zu viel Aufmerksamkeit auf sich selbst als Tools von Drittanbietern, die Traffic generieren. Sie sind gesprächig und etwas offenkundig, was bedeutet, dass sie von Sicherheitssystemen erkannt werden könnten.

Angreifern ist am besten gedient, wenn sie einfach "vom Land leben", wenn sie Zugriff auf einen in die Domäne eingebundenen Endpunkt oder Workload haben. Auf diese Weise verwenden sie Tools, die nativ für den Endpunkt sind und kein Rauschen im Netzwerk erzeugen.

Angreifer können mit grundlegenden CLI-Befehlen beginnen, mit denen viele von uns vertraut sind, um zu verstehen, wo sie sich befinden und was sie als nächstes tun können.

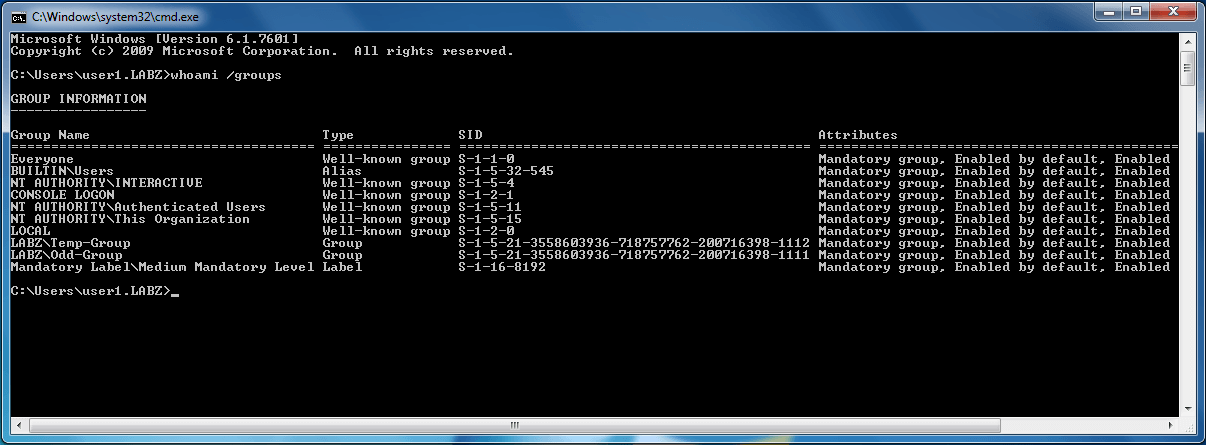

Auf einem in die Domäne eingebundenen Clientcomputer ermöglichen Befehle wie whoami die Ermittlung des Systembesitzers oder Benutzers und zeigen eine Ausgabe an, die der unten gezeigten ähnelt.

Auf diese Weise kann der Angreifer ein Kontoprofil des kompromittierten Systems erstellen, um zu sehen, worauf dieses Konto Zugriff hat. Ein kurzer Blick auf die Active Directory-Gruppen, zu denen der Computer gehört, lässt den Angreifer erkennen, dass es sich bei dem Benutzer beispielsweise um ein Mitglied des Finanzteams handelt. Sie wissen, dass sie wahrscheinlich Zugriff auf Finanzdateifreigaben haben werden, die sie ausnutzen können, oder sie können sich dafür entscheiden, Dateien auf dem Computer sofort zu untersuchen, wenn sie nach Finanzdaten suchen.

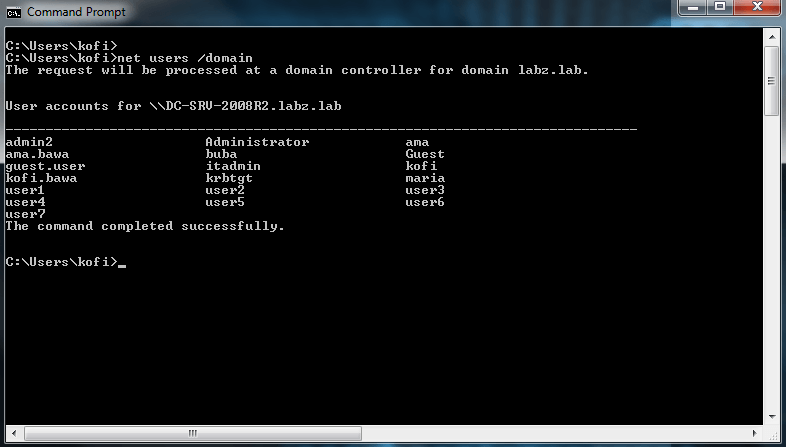

Der Bedrohungsakteur kann auch einen einfachen, aber effektiven Befehl wie net users and associated switches verwenden, um den Namen des Domänencontrollers zu ermitteln, mit dem sein kompromittierter Computer verbunden ist, sowie die Liste der Benutzerkonten, die auf dem Domänencontroller vorhanden sind.

Von hier aus gibt es einen klaren Satz wichtiger Details, die den Weg zum Domänencontroller erleichtern können.

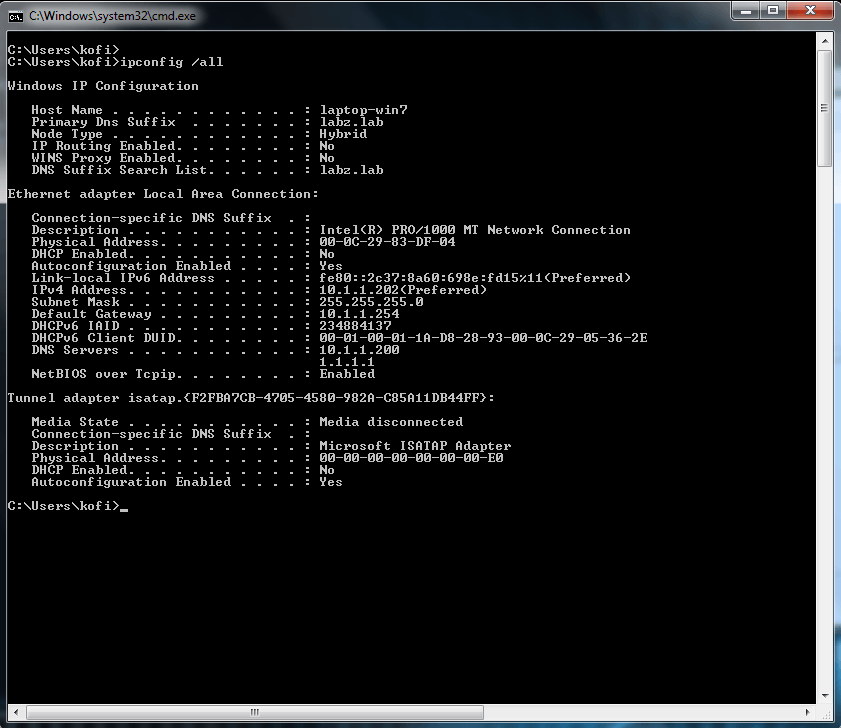

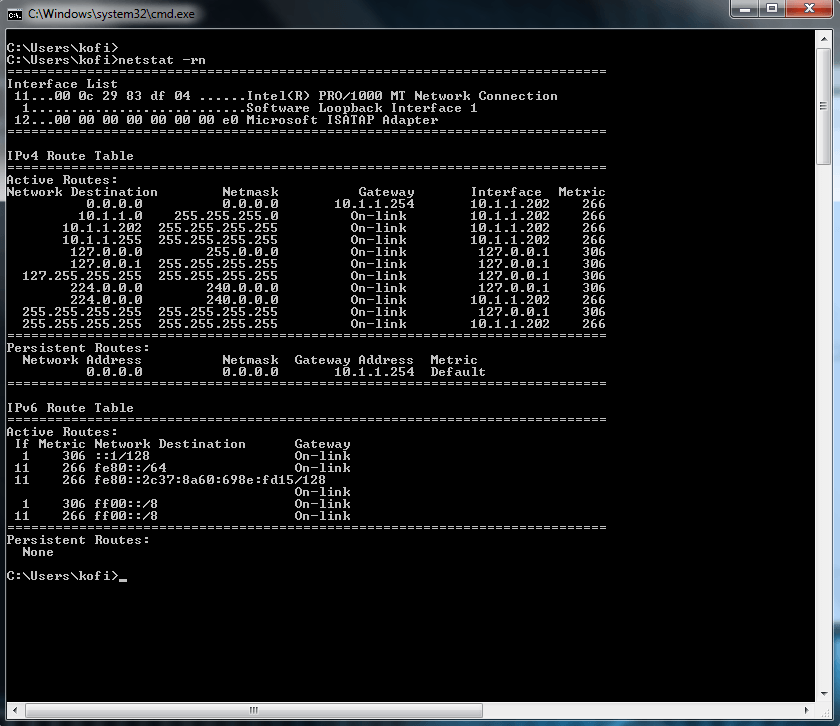

Andere einfache Befehle, mit denen viele vertraut sind, sind ipconfig /all und netstat -rn , um den Angreifer auf das Standard-Gateway und die Netzwerk-, Subnetz-, DNS- und DHCP-Informationen zu orientieren. Sie können auch sehen, was angesichts der Routing-Tabelle erreichbar ist. Auf diese Weise erhält der Angreifer genügend Informationen, um eine grundlegende Karte von Verbindungen auf Netzwerkebene zu erstellen. Sie können entschlüsseln, ob sich ihr kompromittierter Computer im selben Subnetz wie der Domänencontroller oder DNS-Server befindet oder nicht. Aus diesem Grund ist es unerlässlich, einen Mikrosegmentierungsansatz zu verfolgen, bei dem die Sicherheit selbst in einer flachen Netzwerkarchitektur lastlast- und nicht netzwerkabhängig ist. Sicherheit, die der Workload wie ein Domänencontroller folgt, unabhängig von Subnetz oder Standort.

Sie sind möglicherweise auch in der Lage, zusätzliche Subnetze und Routen sowie die entsprechenden Gateways zu entschlüsseln und diese Routinginformationen mit Reverse-DNS-Details zu bestätigen, z. B. von Servernamen für Netzwerkfreigaben.

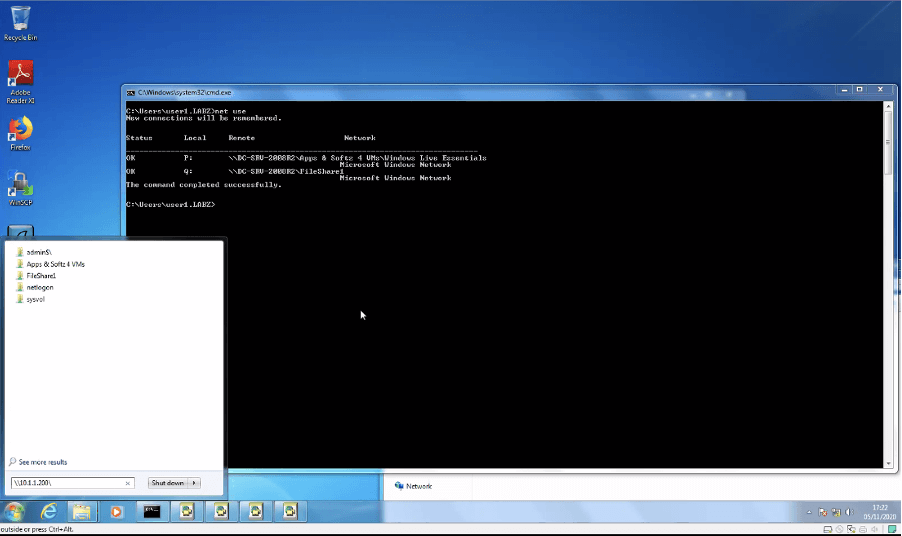

Die meisten Organisationen verwenden Netzwerkfreigaben für Mitarbeiter innerhalb desselben Teams, um Informationen auszutauschen und manchmal zu archivieren. Bedrohungsakteure können Details zur Windows-Netzwerkfreigabe aus integrierten Dienstprogrammen wie net use nutzen, um Dateiserver oder sogar Domänencontroller zu lokalisieren. Sie können diese Informationen auch in Kombination mit kompromittierten oder eskalierten Konten verwenden, um auf versteckte Windows-Netzwerkfreigaben wie AMDIN$ oder C$ zuzugreifen. Diese können verwendet werden, um die Verbreitung von Malware auf andere Computer über das lokale SMB-Netzwerk oder über eine gültige Remote-Access-VPN-Verbindung, die mit einem SMB-Netzwerk verbunden ist, zu erleichtern.

Mit diesen Informationen können wir nun unten sehen, auf welche Freigaben und Server wir in Windows Zugriff haben. Sobald der Angreifer etwas mehr Informationen über das kompromittierte System unter seiner Kontrolle hat, kann er den nächsten Aktionsplan formulieren.

In diesem Beispiel ist der Benutzer ein lokaler Administrator für seinen Laptop, er hat einen VPN-Adapter in seiner Liste der Netzwerkkarten und eine entsprechende VPN-Anwendung, verfügt jedoch nicht über Domänenadministratorzugriff. Da ein Hauptziel darin besteht, Zugriff auf den Domänencontroller zu erhalten, hat der Angreifer einige Optionen, z. B. den Versuch, Berechtigungen zu eskalieren, die für laterale Bewegungen verwendet werden können. Wenn auf dem System keine anderen Konten vorhanden sind, für die Berechtigungen eskaliert werden können, müssen sie höchstwahrscheinlich versuchen, ein solches Konto zu erhalten. Sie könnten die Authentizität des kompromittierten Kontos und Computers nutzen, um noch gezieltere Phishing-Angriffe innerhalb der E-Mail-Domain des Unternehmens zu versenden. Sie könnten auch eine von Menschen verursachte Panne auf ihrem Zielsystem verursachen, um einen IT-Supportfall zu erzwingen, was höchstwahrscheinlich eine Remote-Hilfesitzung mit einem IT-Administrator bedeutet, der höchstwahrscheinlich auf dem infizierten Computer "als Administrator ausgeführt wird". Bedrohungsakteure sind in der Regel entschlossen und geduldig und tun in der Regel alles, was nötig ist, um das zu bekommen, was sie wollen.

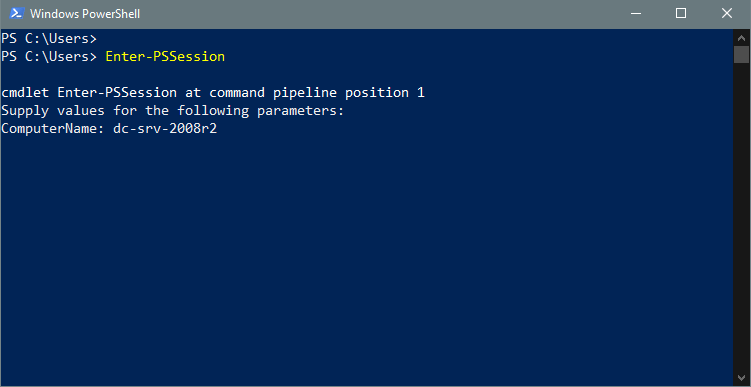

Es ist wichtig zu beachten, dass wir bis zu diesem Zeitpunkt nicht einmal leistungsfähigere native Funktionen wie PowerShell oder WMI verwendet haben. Damit soll bewusst auf die Menge an Informationen hingewiesen werden, die auf älteren Betriebssystemen noch wie auf modernen Betriebssystemen erhalten werden können. Beispielsweise kann der Angreifer immer noch die Möglichkeit eines nativen Remotezugriffs mit einem Systemtool wie PowerShell testen, um zu sehen, auf welche Computer er remote zugreift, um laterale Bewegungen und Pivots zu unterstützen.

Die PowerShell-Remotingfunktionen bieten mit Befehlen wie Enter-PSSession und verschiedenen anderen Cmdlets, die den ComputerName-Parameter ausführen können, eine weitere Möglichkeit der Ermittlung und Lateral Movement-Funktionen. Ersteres mit WinRM (HTTP 5985 und HTTPS 5986) und letzteres mit RPC.

Wir wissen, wie wichtig Domänencontroller sind, wir wissen, dass ein Eindringling stattgefunden hat, und jetzt haben wir ein besseres Verständnis dafür, wie Angreifer einfache CLI-Befehle und die so wichtigen Techniken (die kein Rauschen erzeugen, das Ihr Endpunkt oder Ihre Netzwerksicherheitstools sehen werden) verwenden können, um sich einen Überblick zu verschaffen und herauszufinden, wo sie sich in einer Umgebung befinden.

In unserem nächsten Beitrag untersuchen wir die laterale Bewegung , die Angreifer nach der Entdeckung an den Tag legen, um zum Domänencontroller zu gelangen.

.png)

.webp)