Agentenbasierte vs. agentenlose Sicherheit: Was ist der beste Ansatz?

Jahrelang war Cybersicherheit ein Spiel mit Kompromissen. Wünschen Sie sich starke Sicherheit? Seien Sie auf Komplexitäts- und Leistungseinbußen vorbereitet. Benötigen Sie einen schlanken Ansatz? Machen Sie sich bereit, auf Transparenz und Kontrolle zu verzichten.

Das ist der Grund, warum die Debatte über agentenbasierte versus agentenlose Sicherheit überhaupt existiert.

Traditionelle Sicherheitsteams haben die Wahl zwischen tiefgreifendem Schutz und betrieblicher Effizienz. Agentenbasierte Lösungen bieten granulare Transparenz und Durchsetzung, sind jedoch mit einem Ressourcenaufwand verbunden. Agentenlose Sicherheit minimiert die Auswirkungen auf Workloads, es fehlen jedoch tiefe Einblicke und präzise Kontrolle.

Was ist also der richtige Ansatz für moderne Cybersicherheit? Schauen wir es uns genauer an.

Cybersecurity-Agenten: Vor- und Nachteile

Die direkte Bereitstellung eines Cybersicherheitsagenten auf einem Workload kann eine leistungsstarke Möglichkeit sein, die Sicherheit zu erhöhen. Aber es gibt auch Kompromisse.

Wenn Sie eine Sicherheitslösung als Agent direkt auf einer Workload bereitstellen, bringen Sie den Schutz so nah wie möglich an die Ressource, die ihn benötigt. Das bedeutet:

- Höhere Sicherheit. Die Vertrauensgrenze befindet sich genau dort, wo sie sein muss, wodurch das Risiko von Lücken verringert wird.

- Granulare Transparenz. Sie können genau sehen, wie sich Anwendungen verhalten, Prozesse verfolgen und tiefgreifende Analysen direkt aus der Workload selbst sammeln.

- Bessere Erkennung von Bedrohungen. Erkenntnisse aus der Kernel-Ebene (dem Kern des Systems) helfen dabei, Bedrohungen zu identifizieren, die agentenlose Lösungen möglicherweise übersehen.

Natürlich ist das Hinzufügen eines Agenten zu einer Workload nicht ohne Nachteile:

- Verwendet Systemressourcen. Jeder Agent benötigt für die Ausführung eine gewisse CPU und Arbeitsspeicher.

- Überlegungen zum Verkehrsmanagement. Der Agent muss entweder in der Schlange sitzen und den Datenverkehr überprüfen (was die Dinge verlangsamen könnte) oder in einem Out-of-Band-Modus ausgeführt werden, um Engpässe zu vermeiden, aber möglicherweise die Sichtbarkeit einzuschränken.

Einige Teams bevorzugen agentenlose Sicherheit, um den Ressourcenverbrauch zu vermeiden. Stattdessen verlassen sie sich auf Cloud-Dienste, Netzwerk-Switches oder APIs, um Daten zum Datenverkehrsfluss zu sammeln und Richtlinien durchzusetzen.

Dieser Ansatz kann den Overhead reduzieren. Aber es geht auch zu Lasten von Transparenz und Kontrolle. Ohne einen Agenten für die Workload ist es schwieriger, Prozesse zu überwachen, Bedrohungen frühzeitig zu erkennen oder präzise Richtlinien durchzusetzen.

Letztendlich kommt es bei der Entscheidung auf Kompromisse an. Wenn Sie sich für die Bereitstellung eines Agenten auf einer Workload entscheiden, müssen Sie auch entscheiden, wie schlank er sein soll. Ein gut konzipierter, effizienter Agent kann alle Vorteile einer umfassenden Sicherheit bieten, ohne Ihre Arbeitslasten zu verlangsamen.

Wo sollten Sie Security Agents im Betriebssystem bereitstellen?

Für viele Anwendungsbesitzer können Agenten ein Risiko darstellen. Bei den meisten Cloud- und Rechenzentrums-Hosts laufen bereits mehrere Agenten, sodass das Hinzufügen eines weiteren Agenten Bedenken aufwirft:

- Wird es mit bestehenden Agenten in Konflikt geraten?

- Wird das System verlangsamt, indem zu viele Ressourcen verbraucht werden?

- Was passiert, wenn der Agent ausfällt – könnte er meine Anwendung beschädigen?

Niemand möchte, dass seine kritischen Arbeitsabläufe unterbrochen werden, weil ein Agent einen Ausfall verursacht hat.

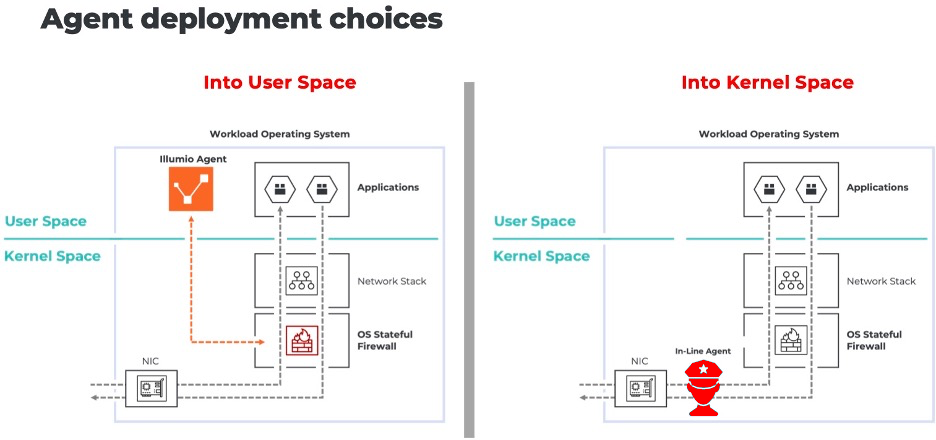

Agents können an einer von zwei Stellen innerhalb eines Betriebssystems (OS) bereitgestellt werden:

- User Space: Wo sich Anwendungen befinden

- Kernel-Speicherplatz: der Kern des Betriebssystems, der Systembibliotheken, die Speicherverwaltung, Gerätetreiber und Sicherheitskomponenten verwaltet

Agenten im Benutzerbereich: die sicherere und risikoärmere Option

Die Bereitstellung eines Security Agents im Benutzerbereich ist eine risikoarme Möglichkeit, die Sicherheit zu verbessern, ohne kritische Systemprozesse zu unterbrechen.

Der Benutzerbereich ist der Ort, an dem Anwendungen ausgeführt werden. Es ist von den Kernfunktionen des Betriebssystems getrennt, die dafür sorgen, dass alles reibungslos funktioniert. Dadurch wird der Agent out-of-band aus dem Pfad des Netzwerkdatenverkehrs entfernt, wodurch das Risiko vermieden wird, zu einem Engpass im Datenverkehr zu werden.

Ein Nachteil dieses Ansatzes ist jedoch die geringere Sichtbarkeit der granularen Details von Prozessen tiefer im Kernel-Raum. Es macht es auch schwieriger, den Datenverkehr für eine tiefere Überprüfung abzufangen.

Agenten im Kernel-Space: mehr Leistung, aber mehr Risiko

Das Platzieren eines Agenten im Kernel-Bereich bietet einen umfassenden Einblick in Anwendungen und Systemressourcen. Auf diese Weise können Sicherheitsteams Prozesse überwachen und den Netzwerkverkehr in Echtzeit überprüfen.

Mit der Inline-Bereitstellung erhalten Sie eine Deep-Packet-Inspektion und erweiterte Sicherheitskontrollen, die über das hinausgehen, was ein User-Space-Agent bieten kann.

Aber diese Macht ist mit Risiken verbunden. Da der Agent im Kern des Betriebssystems ausgeführt wird, können Fehler Workloads unterbrechen, Datenverkehr blockieren oder Systeme sogar Bedrohungen aussetzen.

Dies sind nicht nur hypothetische Aussagen – die hochkarätigen Ausfälle im vergangenen Juli wurden durch das Versagen von Kernel-Weltraumagenten verursacht, was die Gefahren schlecht verwalteter Einsätze beweist.

Der Illumio VEN: ein leichtes, ausfallsicheres Mittel

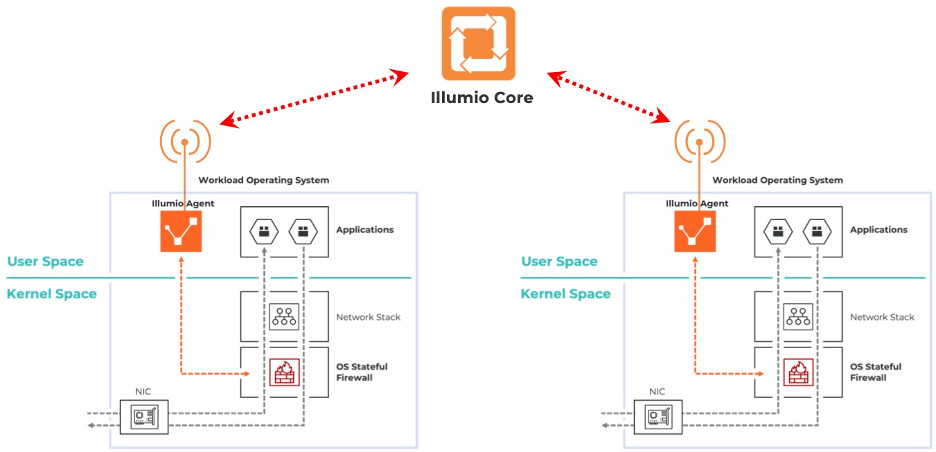

Der Virtual Enforcement Node (VEN) von Illumio ist ein schlanker Agent, der auf Effizienz und Sicherheit ausgelegt ist.

Anstatt die Komplexität zu erhöhen, arbeitet es mit der integrierten Firewall Ihres Betriebssystems zusammen und automatisiert die Durchsetzung, ohne den Datenverkehr zu unterbrechen.

So funktioniert der VEN

Illumio ersetzt nicht die bestehenden Netzwerksicherheitstools des Betriebssystems – es verbessert sie. Egal, ob es sich um iptables oder nftables unter Linux, Windows Filtering Platform unter Windows oder ALF unter macOS handelt, der VEN-Agent von Illumio verwaltet einfach, was bereits vorhanden ist.

Da der Agent von Illumio im Benutzerbereich ausgeführt wird, passt er sich nicht dem Datenverkehr an und fängt keine Anwendungsflüsse ab. Stattdessen sammelt es Erkenntnisse aus der OS-Firewall. Dies bietet einen klaren Einblick in alle Anwendungsabhängigkeiten in der gesamten Umgebung.

Das VEN verwendet auch ein labelbasiertes Richtlinienmodell, das Sicherheitsrichtlinien für Menschen lesbar und einfach zu verwalten macht. Diese Richtlinien werden in die richtige Syntax für jede Betriebssystem-Firewall übersetzt. Dies gewährleistet eine nahtlose Durchsetzung, ohne zusätzliche Komplexitätsebenen hinzuzufügen.

Im Grunde funktioniert der Agent von Illumio wie eine Antenne. Es fängt den Datenverkehr nicht ab oder kopiert ihn, sondern sammelt Daten von der OS-Firewall und meldet sie an Illumio Core zurück.

Illumio Core sendet dann Richtlinienanweisungen an den Agenten zurück, der die Firewall konfiguriert. Dieser Ansatz gewährleistet:

- Keine Auswirkungen auf die Anwendungsleistung

- Keine Sicherheitslücken bei Ausfall eines Agenten

- Kontinuierliche Transparenz in Anwendungsabhängigkeiten

Durch die Automatisierung bestehender OS-Firewalls, anstatt sie zu ersetzen, bietet Illumio eine Sicherheitslösung, die leichtgewichtig, effektiv und widerstandsfähig ist – und das alles ohne die Risiken herkömmlicher Inline-Durchsetzung.

Der ausfallsichere Ansatz von Illumio

Einige Lösungen platzieren Sicherheitsagenten tief im Kernel-Speicherplatz, um direkten Zugriff auf Systemprozesse zu erhalten und den Datenverkehr für granulare Sicherheitskontrollen abzufangen.

Das klingt zwar nach einer guten Idee, schafft aber redundante Durchsetzungspunkte, die den Datenverkehr durch zwei Firewalls statt durch eine zwingen.

Kernel-Space-Agenten stehen auch im Einklang mit dem Traffic, was bedeutet, dass ein Ausfall schwerwiegende Folgen haben kann:

- Wenn der Agent nicht geöffnet werden kann, verschwindet die Sicherheit, und das System bleibt ungeschützt.

- Wenn es nicht geschlossen werden kann, wird der gesamte Datenverkehr gestoppt, wodurch Anwendungen und Geschäftsabläufe unterbrochen werden.

Das schlanke Agentenmodell von Illumio eliminiert diese Risiken. Da er im Benutzerbereich ausgeführt wird, wirkt sich ein Agent-Ausfall nicht auf die Sicherheit oder den Datenverkehr aus. Die Betriebssystem-Firewall bleibt mit den letzten bekannten Regeln aktiv, um einen kontinuierlichen Schutz zu gewährleisten.

Starke, risikoarme Wirkstoffe sind die beste Wahl

Der Schlüssel zu moderner Cybersicherheit liegt darin, die richtige Balance zu finden. Das bedeutet, dass die Vertrauensgrenze genau dort platziert werden muss, wo sie sein muss, ohne die Dinge zu verlangsamen.

Der agentenbasierte Ansatz von Illumio bietet Ihnen das Beste aus beiden Welten – starke Sicherheit, ohne Ihre Arbeitslasten zu verlangsamen. Es gibt keinen Kompromiss zwischen Schutz und Leistung. Und es besteht kein Risiko, dass ein Agentenausfall Ihren Geschäftsbetrieb stört.

Da Illumio Out-of-Band läuft und schlank und passiv bleibt, bietet es klare Transparenz und einfach zu verwaltende Sicherheitsrichtlinien, die auf den Geschäftsanforderungen und nicht auf starren Netzwerkregeln basieren.

Möchten Sie es in Aktion sehen? Kontaktieren Sie uns noch heute für eine kostenlose Beratung und Demo.

.png)

.webp)