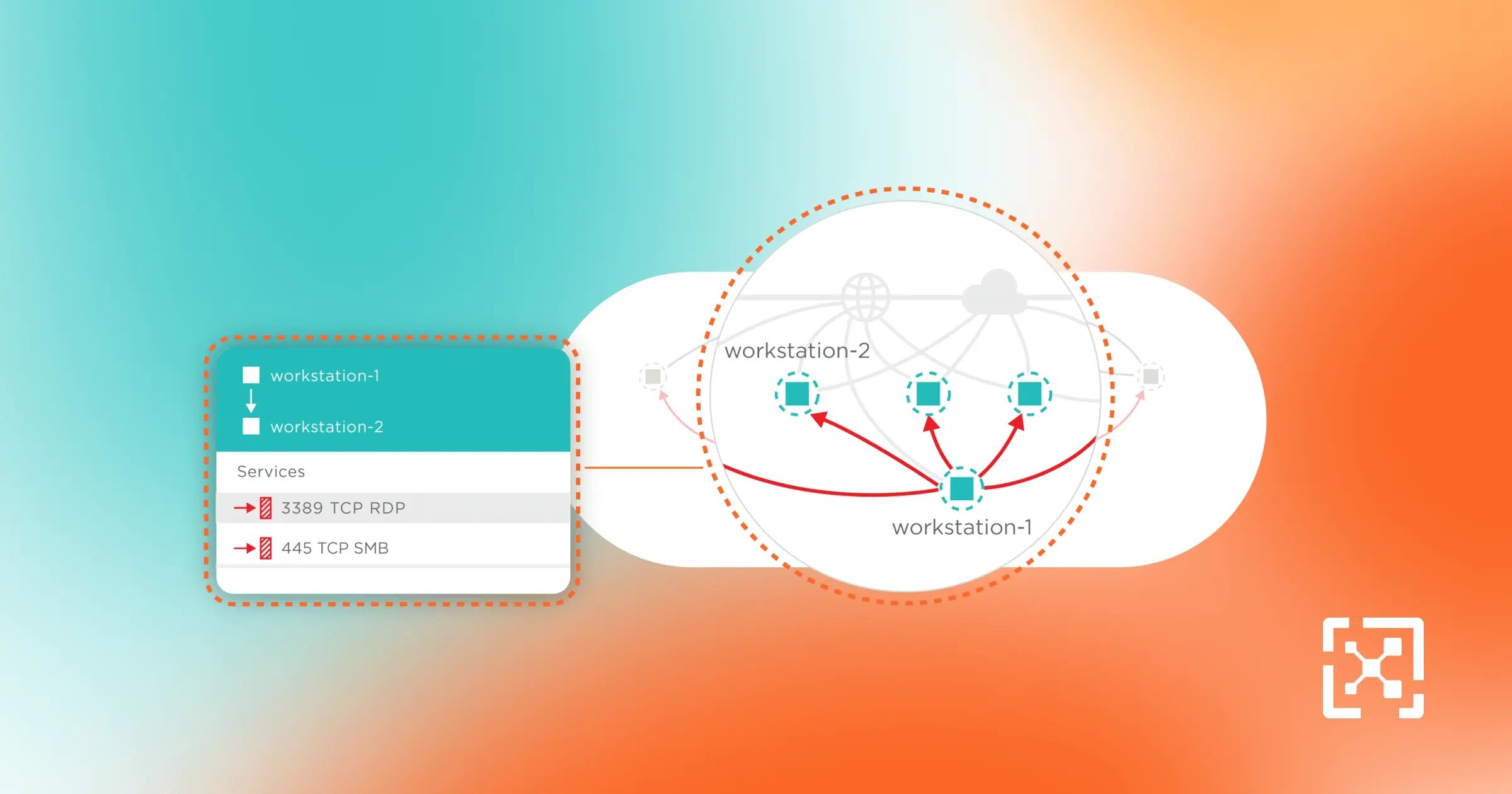

Ransomware Containment

イルミオが強力なマイクロセグメンテーション戦略でランサムウェアの脅威を封じ込めるのにどのように役立つかをご覧ください。

.svg)

関連ブログ投稿

Illumio Insights + Check Point: Unified Visibility and Threat Detection

Learn how Illumio Insights and Check Point deliver unified visibility and faster threat detection by correlating firewall telemetry with lateral traffic insights.

.webp)

現代のトロイの木馬:攻撃者が陸上でどのように生活し、どのように阻止するか

攻撃者がPowerShellやSSHなどの信頼できるツールを使用して「陸上で生活している」方法と、可視性と封じ込めでLOTLの脅威を阻止する方法を明らかにします。

.webp)

調査の内部:「基礎4人組」によるハッカーの追跡

今日の複雑な脅威環境において、悪意のあるアクティビティを発見し、攻撃者の行動を追跡し、重要なデータを保護するための重要な質問、戦術、ツールを学びます。

.webp)

ラリー・ポネモン博士が語る、なぜ予防ではなく封じ込めがサイバーセキュリティの未来なのか

サイバーセキュリティの専門家であるラリー・ポネモン博士から、なぜ予防だけではもはや十分ではないのか、そして封じ込め、ゼロトラスト、強力なリーダーシップが現代のランサムウェア攻撃を生き抜く鍵となる理由について学びましょう。

.webp)

Medusa ランサムウェアが重要インフラに対する脅威が増大している理由

Medusaランサムウェアがどのように機能し、世界中の重要なインフラストラクチャにとって非常に危険な理由をご覧ください。

.webp)

2025 年のランサムウェア: コスト、傾向、リスクを軽減する方法

攻撃者がセキュリティギャップをどのように悪用するか、ランサムウェアがビジネスモデルになった理由、マイクロセグメンテーションによって脅威をどのように阻止できるかをご覧ください。

ランサムウェアの世界的なコスト調査:数字が教えてくれること

攻撃者が運用の中断にどのように移行しているか、予防だけでは不十分な理由、ゼロトラストとマイクロセグメンテーションがランサムウェアの影響をどのように封じ込めているかをご覧ください。

CISAのPhobosランサムウェアガイダンスをイルミオで満たす方法

Phobosランサムウェアから保護するためのCISAのガイダンスと、イルミオゼロトラストセグメンテーションプラットフォームがこれらの基準を満たすのにどのように役立つかをご覧ください。

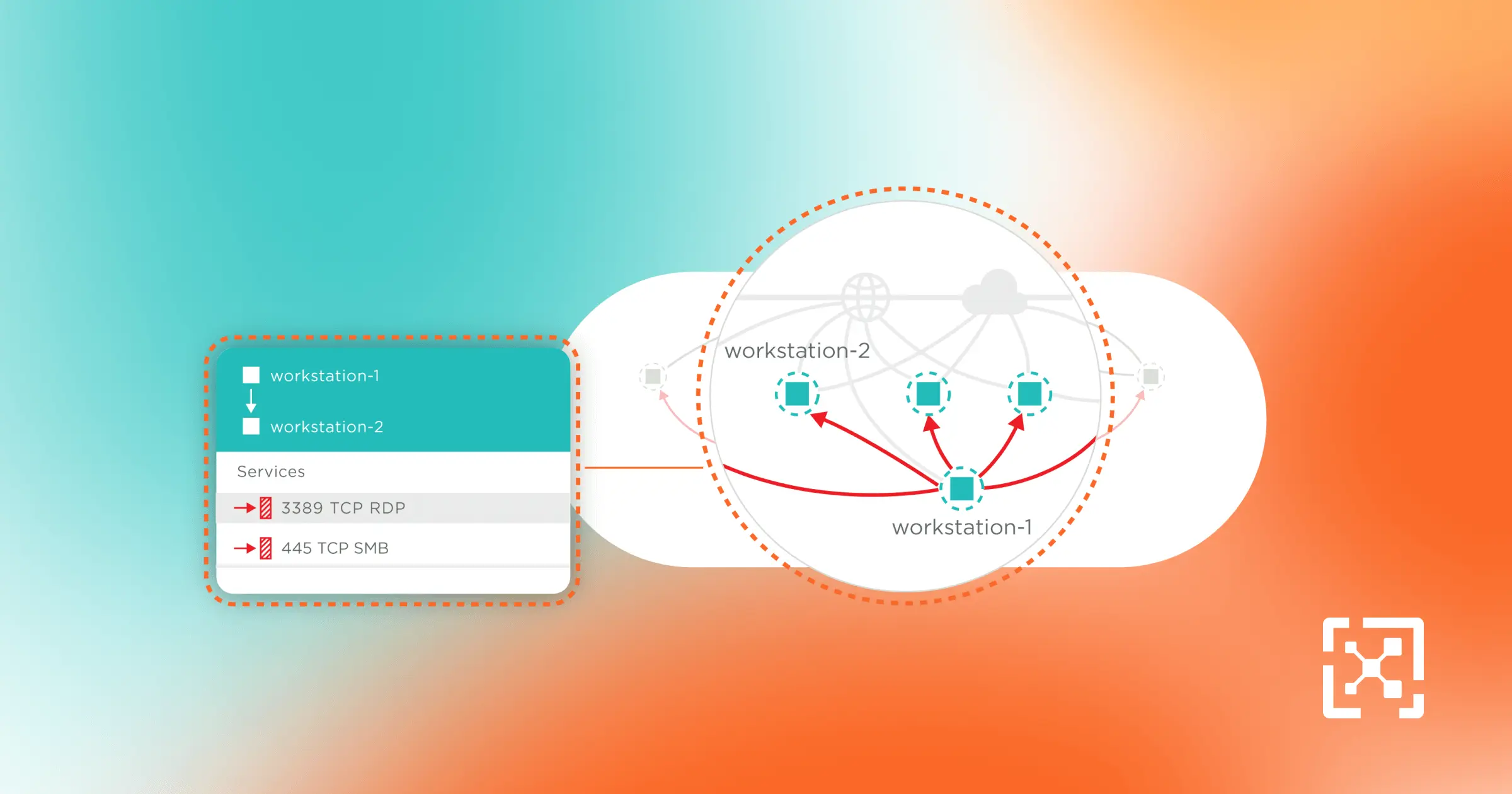

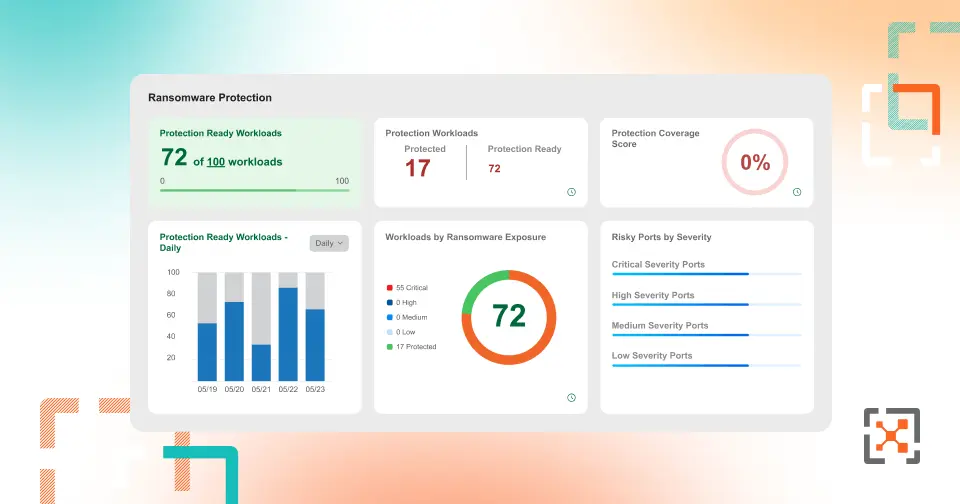

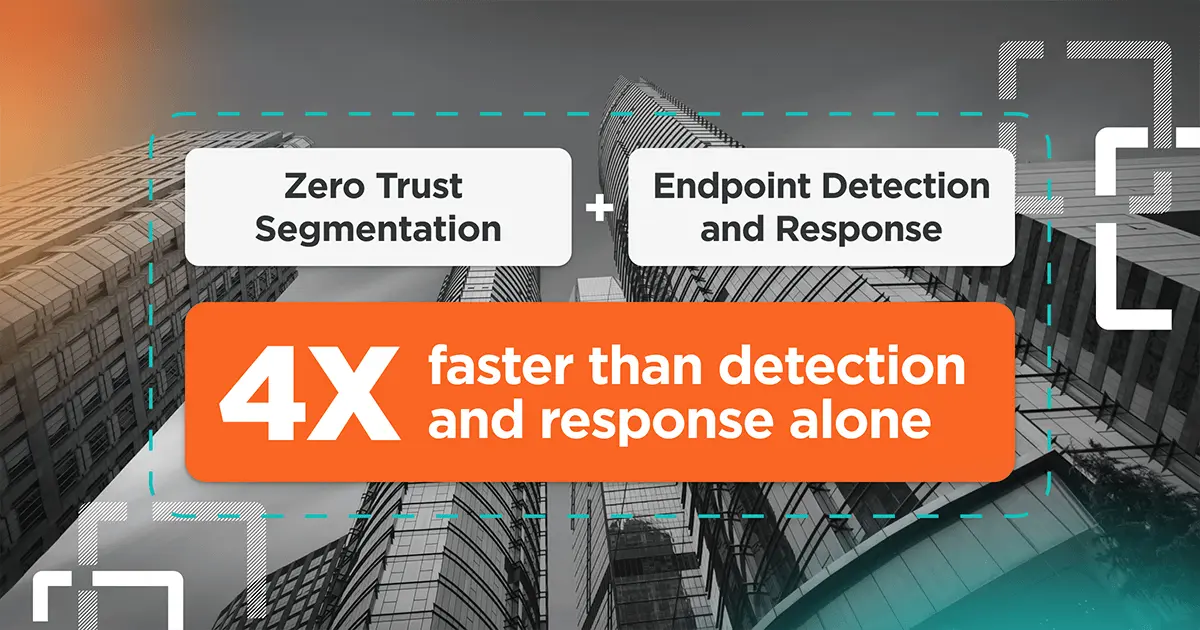

ゼロトラストセグメンテーションによるランサムウェアの発生源封じ込め

ランサムウェアの脅威がなぜそれほど重要なのか、そしてゼロトラストセグメンテーションでランサムウェアを封じ込める方法をご覧ください。

公益事業攻撃はますます破壊的になっている:オペレーターにできること

公益事業への攻撃がどのように変化しているか、そして今日の脅威を軽減するために事業者が使用できる5つの戦略について説明します。

Kubernetesはランサムウェアの影響を受けないわけではなく、イルミオがどのように役立つか

ランサムウェアがKubernetesにおいて非常に現実的なサイバーセキュリティリスクであり、DevSecOpsアーキテクトが無視できない理由をご覧ください。

.webp)

AWSとイルミオ:医療機関のランサムウェア対応の最新化を支援

9月21日午前9時(太平洋標準時)にイルミオに参加して、アマゾンウェブサービス(AWS)を特集した無料ウェビナーに参加してください。

違反を想定します。

影響を最小限に抑えます。

レジリエンスを高めます。

ゼロトラストセグメンテーションについて詳しく知る準備はできていますか?