調査の内部:「基礎4人組」によるハッカーの追跡

週末の真夜中、電話がかかってきます。犯罪現場、正体不明の犯人による侵入にすぐに対応する必要があります。

自分がこの犯罪の捜査を手伝うために呼ばれた主任刑事であると想像してみてください。

どこから始めればよいでしょうか?どのような手がかりを探していますか?どのような質問をしますか?誰に疑問を抱きますか?どの調査ツールを使用すべきですか?そもそもなぜこのような犯罪が起きたのか、そして誰が責任を負うのか。

デジタル捜査において、犯罪現場は被害組織のネットワークであり、デジタル資産です。サイバーインシデントや侵害の後、明らかな手がかりがあるかもしれません。また、何もないように見える場合もあります。

しかし、それさえもそれ自体が手がかりになることができる。明らかな手がかりがないことは、あなたが専門家と取引していることを示している可能性があります。

プロは自分の後片付けがとても上手です。また、わざわざ捜査官を間違った方向に導くためにおとりを設置することもある。だからこそ、文脈がすべてなのです。

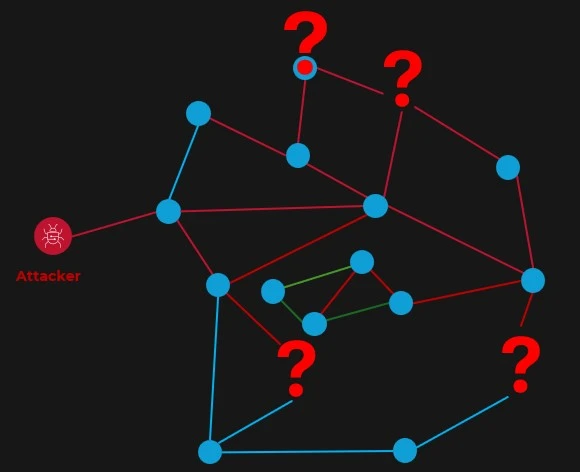

攻撃者は、悪意のある目的を達成することを目的として、一連の手順と戦術を実行します。これは、防御側が効果的な対応準備のために対抗戦術も適用する必要があることを意味します。

このブログシリーズでは、組織内のユーザーによって実行されていると報告された、以下に示す実行可能ファイルを追跡します。次に、実行時に何をしたかを調査し、その行動が良かったか悪かったかを判断します。

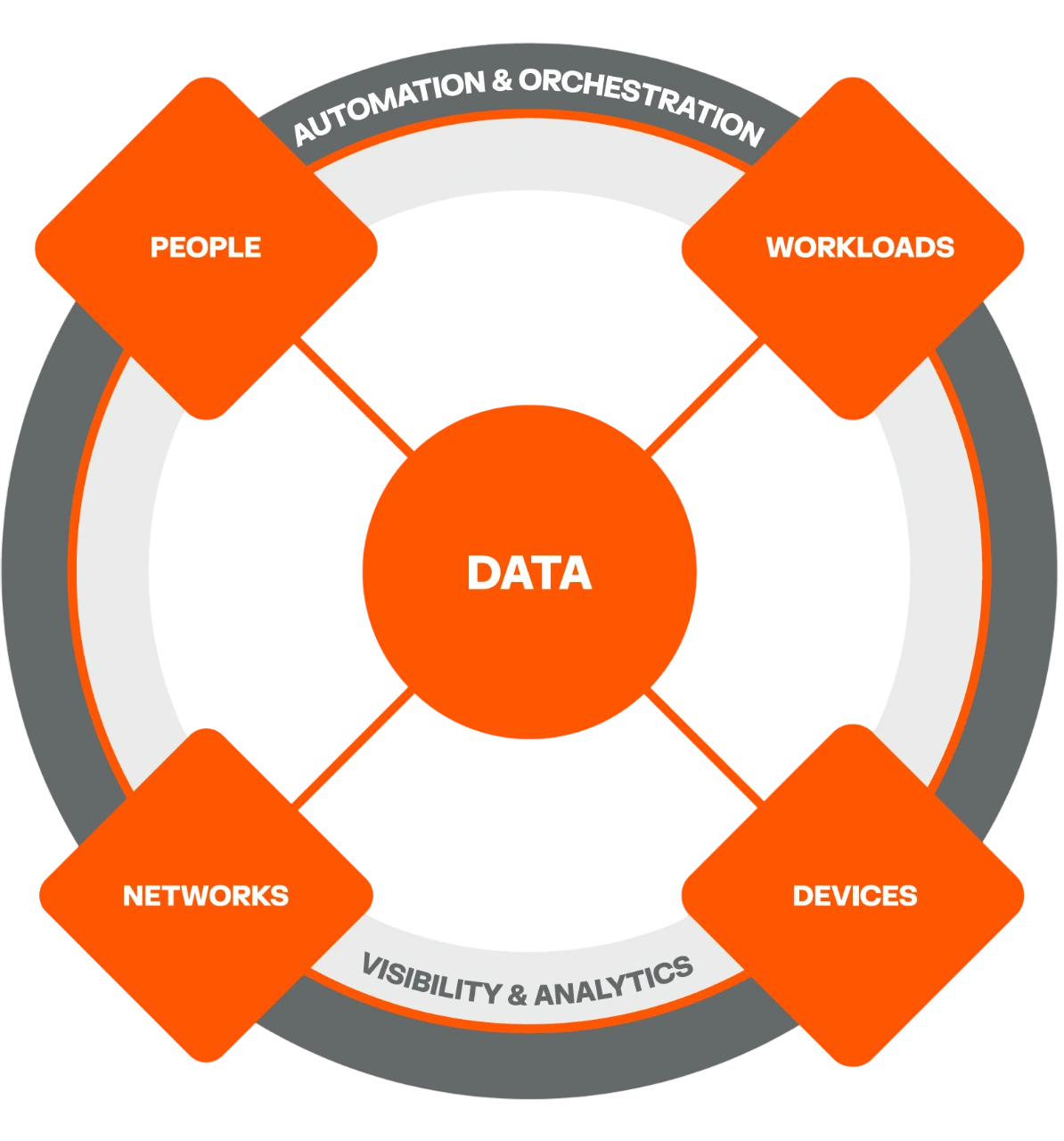

人、デバイス、ネットワーク、データ

結局のところ、サイバーの世界はデータに関するものです。データは多くの場合、ワークロードでホストされます (この記事では、大まかにサーバーと呼ぶことができます)。

個人やユーザーは、ラップトップ、スマートフォン、タブレットなどのデバイスを持ち、ネットワーク経由で接続してワークロードに保存されたデータにアクセスします。

データにアクセスするには、通常、デバイス上で実行されているアプリケーションを使用します。彼らのデバイスは、Wi-Fi などのネットワーク経由でインターネットに接続します。

実際には、ラップトップにログインし、Wi-Fi に接続するユーザーを考えてみましょう。次に、ユーザーは電子メール アプリケーションを起動して、会社の電子メール ワークロードまたはサーバーに接続します。ユーザー (ユーザー) は、ラップトップ (デバイス) を使用してネットワーク (Wi-Fi) 経由で接続し、会社の電子メール サーバー (ワークロード) にアクセスし、電子メール (データ) にアクセスします。

データをたどる

防御者の動機は、データの機密性、完全性、可用性を維持することです。

お金を追うという一般的なことわざがあります。サイバーに相当するのは 、データを追跡することです。

攻撃の余波で、次の重要な質問に対する答えを見つけることから始める必要があります。

- 事件: どうされました。

- インパクト: 何(または誰)が影響を受けますか?

- スコープ: どこで起こっているのでしょうか?

- 報告: 調査結果と推奨事項

ただし、これらの質問にうまく答えるには、関連する可能性のあるさまざまなパスやエンティティを通じてデータを追跡する方法に関するガイドが必要です。

その際、覚えておくべき重要なルールは、感情的な執着や先入観を取り除くことです。私たちは証拠に従うだけで、その点では 文脈 がすべてです。

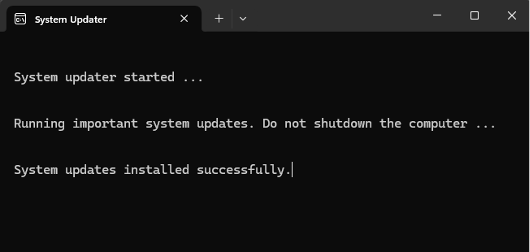

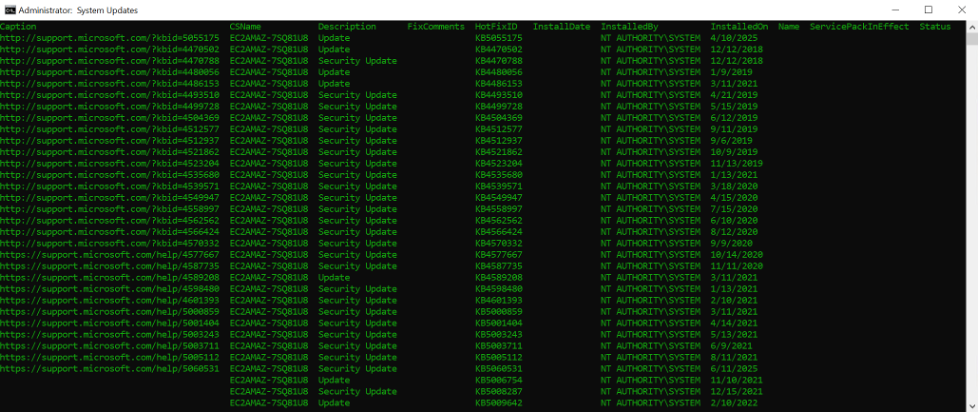

調査中のこの特定のインシデントでは、「システムアップデーター」実行可能ファイルを実行した直後にユーザーのコンピューターから次のポップアップウィンドウが観察されました。

まず、攻撃の指標と侵害の指標に該当する手法の観点からコンテキストを調べます。

- 攻撃のインジケーター (IoA): 攻撃が試みられているか、進行中であることを示します。ここでは、疑わしいパターンと行動が兆候となります。次に例を示します。

- フィッシングメール

- ブルート フォース ログインの試行

- 未承諾の外部脆弱性スキャン

- フィッシングメール

- 侵害の指標 (IoC): すでに発生した攻撃の証拠。ここでは、既知の悪意のある動作またはアクティビティが次のような兆候を提供します。

- 旅行ログインが不可能です / ログインが侵害されました

- 既知のマルウェア ハッシュ検出

- 既知の悪意のある IP または URL へのデータ転送 (流出)

次に、4つのカテゴリーの注意を通じてアプローチの標準化を進めます。私はこれを「F4」または「基礎4」と呼んでいます。

- ファイルシステム (ストレージ)

- 記帳

- メモリ( RAM)

- ネットワーク (通信経路)

これらの基本的な領域では、悪意のある意図を理解するために、それぞれに関連する CRUD 操作 (作成、読み取り、更新、削除) に関心を持ちます。

- ファイルシステム(ストレージ)

- 新しいファイルの作成: CreateFile()

- 既存のファイルの読み取り: ReadFile()

- 既存のファイルへの書き込み: WriteFile()

- 記帳

- レジストリ パスを開く

- レジストリ キー値の読み取り

- レジストリキー の削除

- メモリ(RAM)

- プロセスの作成

- スレッドの作成

- プロセスへの書き込み

- プロセスの作成

- ネットワーク(通信経路)

- ネットワークソケットの作成

- バインディング

- リスニング

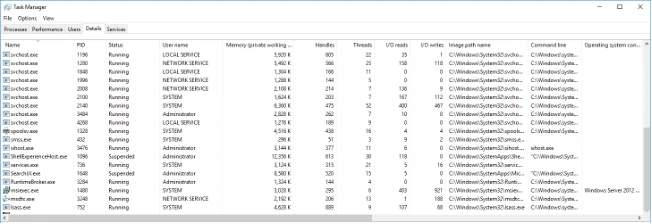

上の図は、Windows オペレーティング システムで詳述されている基礎 4 つのうちの 2 つの組み合わせの例を示しています。メモリとファイルシステムの関係を示します。

次のステップ: F4 全体でマルウェアを追跡する

このブログシリーズの残りの部分では、4つの操作を基礎として証拠をたどって進めていきます。

ファイルシステムがどのように使用されたかを理解したいと思います。たとえば、既存のファイルに対するファイルまたはファイル操作の削除、レジストリ キーの変更、メモリ内のプロセスの変更または操作、確立されたネットワーク接続 (およびそれらの接続先または送信元) などです。

次に、調査中のペイロードと基礎4つの領域との関係をマッピングします。

調査を続けるので、来月もチェックしてください!

この種の攻撃に備えたいですか?その方法を学ぶ イルミオの侵害封じ込めプラットフォーム マルウェアの拡散を封じ込め、攻撃者がネットワーク上を自由に移動するのを阻止するのに役立ちます。

.png)

.webp)

.webp)

.webp)