ランサムウェア封じ込めにイルミオを使用する9つの理由

ランサムウェアの脅威の増大により、組織は高いリスクにさらされ、厳重な警戒態勢に置かれています。しかし、ガートナーの調査によると、 ランサムウェア攻撃による被害の90%以上は防ぐことができます。

この被害を防ぐために、組織はランサムウェアがネットワークを介して横方向に移動するのを阻止する必要があります。そこで、イルミオが役に立ちます。

悪用されやすい脆弱性を確認して特定できなければ、ブロックする正しい方法がわかりません。

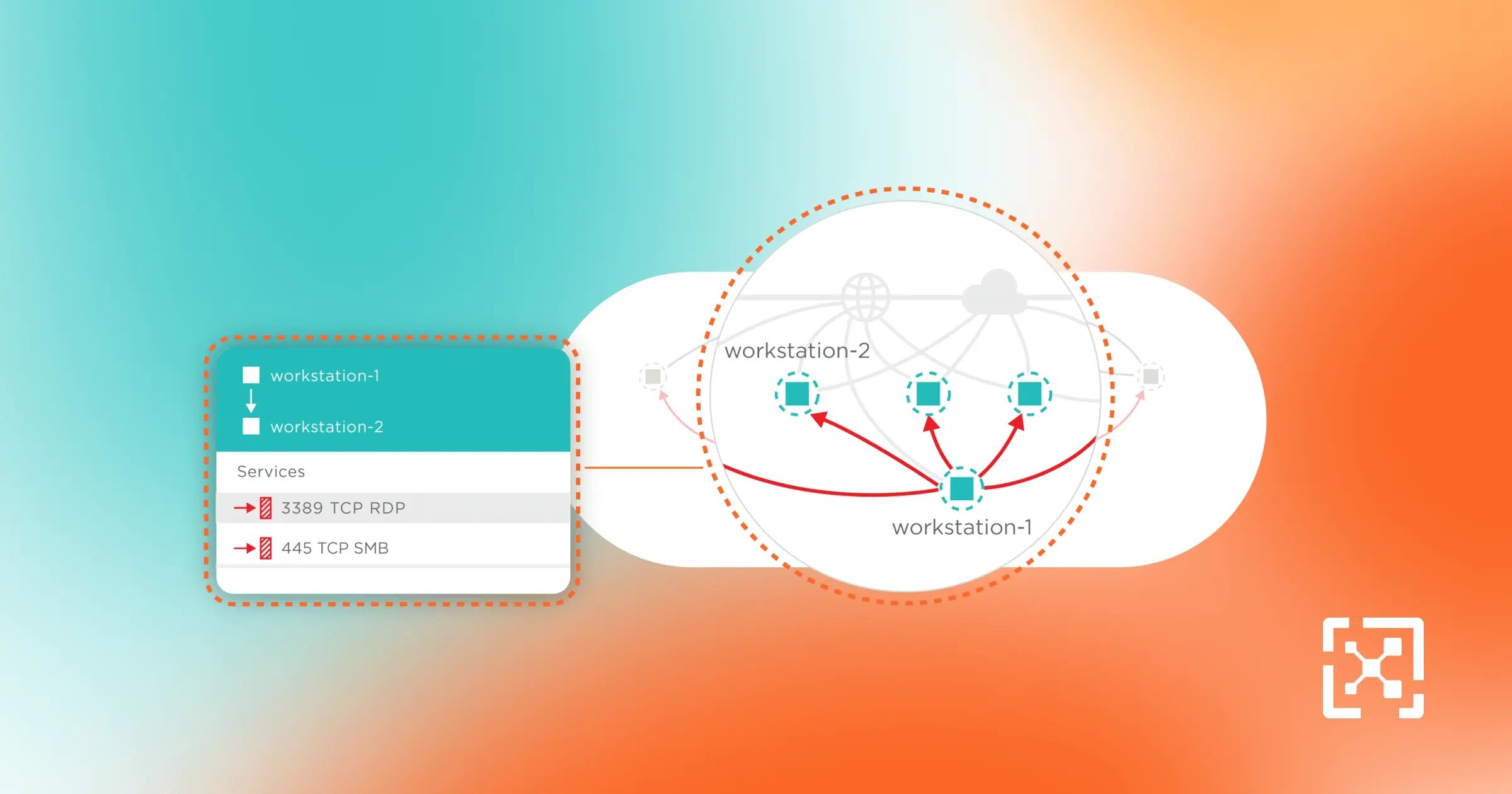

イルミオのリアルタイムの可視性とシンプルな制御により、未使用のRDPポートやSMBポートなど、ランサムウェアのリスクの最大の原因を迅速に削減できます。

この投稿では、イルミオがランサムウェアから組織を保護するための前例のない機能をどのように提供するかを説明します。

ランサムウェアと戦うためにイルミオを使用する9つの理由

ランサムウェアと戦うためにイルミオを導入すると、次のことが可能になります。

1. わずか 1 時間で企業全体のリアルタイムの可視性を構築

ネットワークファイアウォールや仮想ファイアウォールなどのレガシーツールは、アプリケーションに出入りする通信の迷路をマッピングしません。そのため、ほとんどの組織はどこが危険にさらされているかを包括的に理解しておらず、ランサムウェア攻撃に対してより脆弱なままです。

イルミオは、クラウド、データセンター、コンテナ、またはエンドポイントにわたるアプリケーションとデバイス間のすべての通信をわずか1時間でマッピングできます。このリアルタイムの可視性により、攻撃がどのように広がる可能性があるか、どのアプリケーションが最もリスクにさらされているか、ラン サムウェア攻撃 を封じ込めるために何をする必要があるかを明確に理解できます。

2. コミュニケーションデータの信頼できる唯一の情報源を作成する

レガシーツールでは、環境に出入りする通信の正確なカタログが作成されず、アプリケーションの監視とポリシーの作成および適用が分離されます。これにより、環境の全体像が散在し、従業員間のサイロが生まれ、ランサムウェア攻撃を受けた場合に可視性を行動に移すことがより困難になり、時間がかかります。

イルミオは、環境によって生成されたすべての通信データに対して信頼できる唯一の情報源を作成し、このデータを1つのプラットフォーム内でポリシーの作成および施行と組み合わせます。その後、イルミオは、ネットワーク運用、セキュリティ運用、 DevOps、DevSecOpsチームにこのデータのオーダーメイドのビューを提供し、コラボレーションを促進し、このデータを SIEMまたはSOAR にシームレスにフィードしてインシデント調査を支援します。

3。ランサムウェアの最大のリスクを特定、優先順位付け、管理します

従来のツールでは、次のようなランサムウェアリスクの最大の発生源を特定するのに苦労しています。

- レガシーシステムのうち、まだアクティブでリスニングしているのはどれですか。

- 一般的に違反されているプロトコルで、保護されていないか、広く公開されているか、本来あるべきではない人や宛先に利用できるプロトコルはどれですか。

Illumioを使用すると、RDPやSMBなどのプロトコルを通じて一般的なランサムウェアパスをプロアクティブにブロックし、ランサムウェアリスクの最大の原因のかなりの割合を排除できます。

イルミオは、最も脆弱なアプリケーションやワークロードを特定し、使用していないリスクの高いポートを閉じ、開いたままにしておかなければならない残りのリスク源に出入りする通信を継続的に監視できます。

4. 横方向の広がりを封じ込めるために、侵害を超えたセキュリティを構築する

最近の攻撃は、ファイアウォールなどの 従来のネットワーク境界防御 では侵害を阻止できないことを証明しています。内部セキュリティを強化し、ランサムウェアが使用するポートとプロトコルを制御することが、無数のシステムの侵害を防ぐ唯一の方法です。

イルミオはランサムウェア防御を境界を越えて拡大し、侵害後のセキュリティを強化します。イルミオを使えば、攻撃者が最初の侵入地点を超えて広がるのを防ぎ、攻撃を封じ込め、侵害されるシステムの数を制限できます。攻撃者のレバレッジを減らし、支払いを迫られる可能性を減らし、攻撃の全体的な影響を減らすことができます。

5. 攻撃者に手を見せさせることでインシデント検知を加速する

オープンなエンタープライズ環境では、攻撃者は検出されずにシステム間を移動し、インターネットから追加のツールを静かに引き出して攻撃を拡大し、被害者の環境全体に巨大ではあるが隠れた足がかりを築くことができます。巧妙な攻撃者は、身代金メモを送信することで、企業が自分自身を発表する前に企業全体を侵害する可能性があります。

Illumioは、横方向の拡散を防ぎ、不要なアウトバウンド接続をブロックすることで、攻撃者により懸命に働き、開いた経路を探してネットワークを介してより多くの動きをするように強制します。これにより、検出の可能性が大幅に高まります。

危険なポートを制御し、重要なシステムを隔離する機能により、インシデント発生時の早期の動きに気づき、マルウェアやハッカーがネットワークを介して拡大するのを阻止するための迅速な措置を講じることがはるかに容易になります。

6. ランサムウェア攻撃をできるだけ早く阻止するための封じ込めスイッチを作成する

ランサムウェアは迅速に移動する可能性があります。攻撃者がオープン環境に侵入した場合、わずか数分以内にターゲットのすべてのシステムを侵害する可能性があります。歴史的に、組織は進行中の攻撃を阻止するためにシステムのプラグを抜くだけで済み、業務の再起動時に数日間のダウンタイムが発生していました。

イルミオは、よりエレガントな緊急時格納スイッチを提供します。攻撃が検出されるとすぐに、イルミオはネットワーク通信を可能な限り遮断する、非常に制限の厳しい一連のポリシーをすぐに開始できます。そうすることで、攻撃をさらに封じ込め、侵害されていない価値の高い資産を保護し、調査と対応に時間をかけることができます。

7。ランサムウェアの基本的なセキュリティ体制を改善するためのポリシーを書いてください

最も効果的なランサムウェア防御は、インシデントが発生する前に導入されます。緊急事態を迅速に検出して対応するための緊急時対応計画を準備する必要がありますが、最終的には、そもそもランサムウェアが緊急事態を引き起こすことができない、安全で機能する環境を構築することが最善です。

イルミオは、ランサムウェアのセキュリティ態勢を緊急時対応以上に改善することができます。イルミオでは、環境を分離し、価値の高い資産を制限し、ユーザー、エンドポイント、IDをセグメント化するセキュリティポリシーを迅速に作成して適用することで、ランサムウェアが環境にいつでも広がらないようにすることができます。

8. 環境の進化に合わせてセキュリティポリシーを自動的に維持する

これまで、ポリシーは IP アドレスにルールを添付することで管理されてきました。しかし、環境はかつてないほど急速に変化しており、IPアドレスは非常に流動的になり、ほとんどの組織はファイアウォールルールを最新の状態に保つのに苦労しています。その結果、組織は環境を進化させるたびに、セキュリティで保護されていないシステムが作成されます。

イルミオ は、IPアドレスではなくラベルに基づいて「自然言語」ポリシーを適用します。「CRM アプリケーション」の「Web サーバー」など、わかりやすい組織用語を使用してワークロードにラベルを割り当てると、動的環境全体でポリシーを簡単に記述して適用できます。

Illumioを使用すると、注文システムが支払いシステムと通信できるなどの簡単なルールを作成すると、Illumioはそれらのシステムが自然に変化するとファイアウォールポリシーを自動的に更新し、手作業なしでシステムを安全に保ちます。

9. デプロイ Zero Trust 企業全体を数年ではなく数か月で完了

イルミオはフ ォレスターによってゼロトラストのリーダーに選ばれ、「総合的なゼロトラスト製品」を顧客に提供しました。

既存の お客様の 中には、次のようなものがあります。

- 3か月以内に11,000台のシステムを完全なゼロトラストポリシーの対象にしました。

- DevOpsの完全な自動化(ポリシーの生成と適用を含む)の下で40,000のシステムを保護しました。

- グローバル企業で145,000台のシステムを保護。

- 1つの銀行で1日あたり1兆ドルの金融取引を分離しています。

リスクを確認し、ランサムウェアを封じ込める:今すぐイルミオをお試しください

ランサムウェアは消えることはなく、侵害を完全に防ぐことはできません。しかし、イルミオを使用すると、環境をマッピングし、リスクを特定し、影響の大きいイベントに発展する前に侵害を封じ込めるために必要な可視性を得ることができます。

イルミオをランサムウェア防御に導入するための次のステップを踏み出しましょう。

- イルミオがランサムウェアとの戦いにどのように役立つかについて詳しく学びましょう。

- ホワイトペーパー「ランサムウェアがサイバー災害になるのを防ぐ方法」を読んでください。"

- Illumio CoreとIllumio Edgeの無料デモをスケジュールするには、お問い合わせください。

.png)

.webp)