ランサムウェアの拡散を阻止する3つのステップ

前回の投稿では、可視性の概念と、それがランサムウェアやその他のマルウェアが拡散する可能性のある経路を特定するのにどのように役立つかを検討しました。次に、脆弱性によるリスクを可視化、定量化、軽減する方法について概説しました。

これらの要素が整うと、プロアクティブ対策と事後対応対策の両方を使用して、 ランサムウェア を阻止できる状態が整います。

ランサムウェアが効果的なのはなぜですか?

2020年の分析によると、ランサムウェア攻撃によるダウンタイムにより、企業は210億ドルの損失を被った。この数字だけでも、ランサムウェア戦術がいかに効果的であるかがわかります。

ランサムウェアが犯罪者にとってこれほど儲かる理由は何ですか?人間の弱さは、セキュリティの脅威を認識することで強化できる、簡単に悪用できる脆弱性です。古いハードウェアとソフトウェアも、ランサムウェア犯罪者が恩恵を受ける脆弱性です。

ランサムウェアを非常に効果的にする重要な考慮事項の 1 つは、多くの企業が直面している技術的防御の欠如です。幸いなことに、適切な戦略とテクノロジーを導入すれば、ランサムウェアの拡散を防ぐことができます。

ランサムウェアを阻止するためのベストプラクティス

ランサムウェアは、あらゆる主要産業の大小の企業に大混乱をもたらします。しかし、それはアキレス腱を持っています。通常、非常に予測可能なパターンで動きます。

まず、マルウェアは脆弱な経路を通じて組織のIT環境に侵入します。その後、チェックしないままにしておくと、多くの場合、数週間または数か月にわたって、ネットワーク、デバイス、サーバー全体に蜘蛛の巣状に広がります。最後に、誰かがスイッチを切り替えて、スイッチが設置されると、ランサムウェアがどこからともなくポップアップしたように見えます。

このプロセスは、ファイアウォールは通常、データセンターの上にあり、保護するシステムの近くにないため、ほとんどの環境を横方向に移動するのが比較的簡単であるために発生します。

ランサムウェア、マルウェア、その他のサイバー攻撃の拡散を阻止するには、次の 3 つのステップのプロセスが必要です。

1. ランサムウェアがシステムへの最初の侵入に使用する危険なポートとベクトルを閉鎖します。

2. マルウェアが侵入した場合に、環境内を横方向に移動しないように障壁を設置します。

3. インシデント対応用にアクティブ化するセカンダリポリシーを設定することで、侵入後の対応を改善します。

1. 不要な接続を排除する

すべては、不必要な通信を排除して重要な資産 を分離すること から始まります。

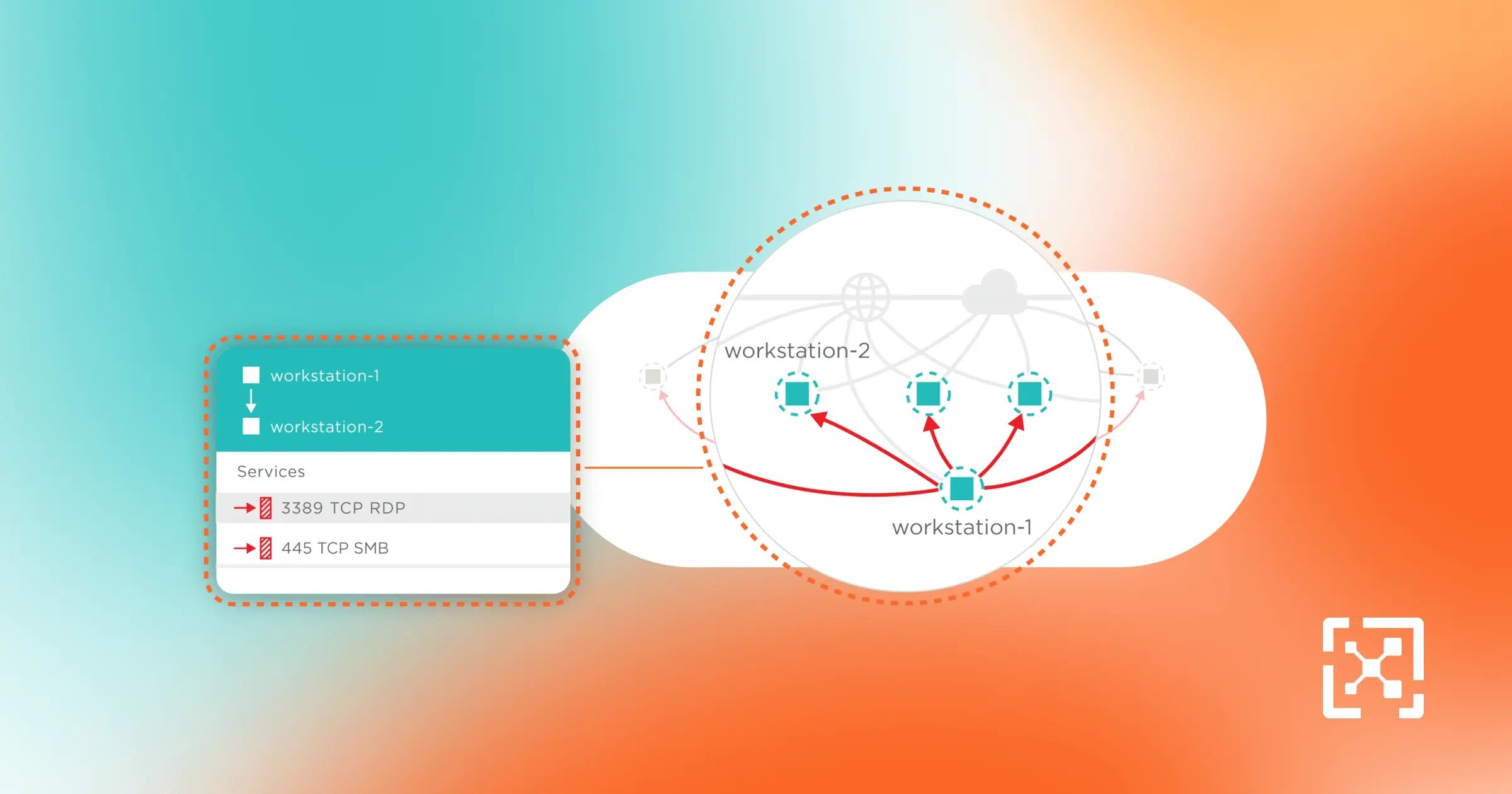

たとえば、ビデオ会議を考えてみましょう。通常、会議主催者のラップトップが、RDP または SMB ポートを介して会議にログインしている別のデバイスと直接通信する正当な理由はありません。そのため、管理者は、環境内の他のものに影響を与えることなく、両方のデバイスでこれらのポートを自由に閉じることができます。別の例として、ほとんどの場合、環境内の古くて非常に脆弱なFTPおよびTelnetプロトコルをシャットダウンできます。

必要な通信のみを許可し、デバイスとネットワーク間の不要なパスを排除することで、ワークフローとマシンを厳格化して ランサムウェアを封じ込めることができます。

これを行うには、上記の例のように、個々のポート、単一のアプリケーション、地理的な場所、またはネットワーク全体にわたるすべての通信をブロックします。

最良の結果を得るには、このようなコントロールをプロアクティブとリアクティブの両方で実装する必要があります。

- プロアクティブに行動するということは、夜寝るときに玄関のドアをロックするのと同じように、攻撃が発生する前にデータセンターやその他のエリアの未使用のポートを閉じることを意味します。

- 事後対応型対応とは、環境内のどこかにマルウェアが存在することを知っている場合、または疑われる場合にアクティブにできるポリシーを導入してインシデントに対応することを意味します。

まず、最も価値の高いアプリケーションや資産の周囲に保護リングを取り付けます。そうすれば、マルウェアが環境内のデバイスやネットワークに侵入した場合でも、マルウェアは狭い領域内にしっかりと閉じ込められ、残りの部分はそのまま残されます。

前回の投稿で説明したように、一部のポートは他のポートよりもリスクが高く、閉鎖の最優先順位を取得する必要があります。これらには、データセンター内の他のシステムとの通信に使用する、おそらくほんの一握りのサーバーだけが使用する高度に接続されたポートが含まれます。

ほとんどの場合、非管理サーバーは、ピアツーピア通信を可能にする RDP ポートや SMB ポートなどの脆弱なポートを使用しないでください。幸いなことに、このようなポートがマルウェアの攻撃ベクトル のほとんど を占めています。つまり、RDP、SMB、Win RMなどのエントリーを制限すれば、ニュースに出てくるマルウェアのほとんどを排除できる。

また、データベースやコアサービスで使用される既知のポートも考慮してください。このリストには、一般的に Linux ディストリビューションにバンドルされているアプリケーションとサービスが含まれています。これらの多くは、その核心が非常に古く、長年にわたって蓄積された脆弱性を持っています。

幸いなことに、データセンター内のあらゆるマシンのインバウンド側で機能するシンプルな リスクベースの制御 とポリシーは、これらのよく知られた脆弱性に対処してマルウェアを阻止するのに役立ちます。

アウトバウンドポートに関しては、データセンター内のほとんどのサーバーはインターネットと通信しないか、おそらく特定の明確に定義された方法でのみ通信します。

不正なデータが組織から流出するのを防ぐために通信を強化することで、ランサムウェアのコマンド アンド コントロール機能が自宅に電話をかけて致命的な暗号化爆弾をトリガーするのを防ぐことができます。

もちろん、クラウドシステムや過度に広範なユーザーアクセス権限でも同じことができます。アウトバウンドトラフィックを制限するだけで、アプリケーション、デバイス、ユーザーがより広範なインターネットと通信するタイミングと方法を制御できます。このようにして、ランサムウェア封じ込め戦略を迅速に実装できます。

感染した資産を隔離し、環境の残りの部分を保護することがすべてです。また、環境をよく可視化することで、時間の経過に伴うパターンを明らかにすることで、さらに前進することができます。

2. ランサムウェア保護のための可視性の使用

前回の投稿では、イルミオがルーター、スイッチ、その他のオンプレミスインフラストラクチャ、クラウドやエンドユーザーシステムから接続データとフロー情報をどのように取り込むかを紹介しました。

イルミオはその情報を使用して、ITプロフェッショナル向けのアプリケーション依存関係マップとセキュリティ自動化用のAPIインターフェイスを作成します。

この情報により、管理者は、どの資産が他のどの資産と通信する必要があるかについて、高品質で後悔の少ない決定を下すことができます。その後、マシン、クラウドネイティブファイアウォール、ネットワークスイッチなどにわたって機能するプロアクティブなポリシー(基本的に障壁を作成し、重要な資産とシステムを含む)を開発して、脅威から保護できます。

要するに、2 人のユーザー間の侵害は、クラウドやデータセンター内の他のユーザーや資産に影響を与えるべきではなく、優れた可視性により、攻撃前にそのような潜在的な脆弱性を浮き彫りにすることができます。

3. 侵入後の対応を改善する

イルミオは侵入後の対応にも役立ちます。

たとえば、環境内を移動する不審なアクティビティを見つけたとします。その場合、コアデータベース、 PCI 決済システム、医療記録、取引情報、その他の機密資産を保護するための障壁を設置することをお勧めします。

この場合に必要なのは、日常の運用で実行するよりも制限の厳しい封じ込め機能です。その目的は、マルウェアの拡散をソースで阻止することです。

攻撃を行う前に、IT 管理者は、インシデント対応ランブックの一部としてアクティブ化するセカンダリ ポリシーを作成することをお勧めします。このアイデアは、侵害につながる可能性のある接続を排除することで、システムを分離して保護することです。代わりに、封じ込めポリシーは、重要でないRDP通信を制限するなどして、マルウェアのさらなる伝播を凍結します。

イルミオは、管理者が予期しない方法で流れるトラフィックを発見し、望ましくない接続を遮断するポリシーを迅速に実装できるようにすることで、これをサポートします。

イルミオゼロトラストセグメンテーションでファイアウォールを超える

Illumioを使用すると、データセンター、クラウド、またはこれらの環境間(Webワークロードとデータベースワークロードの間など)のいずれであっても、環境内で実行されているワークロードを確認できます。

このビジュアルマップを使用すると、危険な交通への扉をすばやく閉じることができます。ランサムウェアがワークロード間を移動する一般的な方法の例として RDP を使用すると、そのトラフィックのみをブロックするルールを作成できます。また、さまざまなタイプのワークロードや物理的な場所のラベルなど、メタデータに基づいてバリアを定義することもできます。

これらの障壁は、一種のリバースファイアウォールと考えることができます。これは、ファイアウォールでは通常、必要なトラフィックを定義するルールを作成し、それ以外はすべてデフォルトで許可されていないためです。Illumioでは、そのワークフローを逆にして、拒否されたトラフィックを最初に定義できます。次に、例外を作成して、個々のケースの通信を有効にします。

また、すべて自動化されているため、数回クリックするだけで、すぐに起動できる緊急ポリシーを作成して、あらゆる攻撃から環境を保護できます。

つまり、イルミオは、脆弱なワークロードやマシンを特定し、攻撃に先立って不要なポートをシャットダウンし、マルウェア感染が拡散する前に隔離するために必要な可視性を提供します。このプロアクティブ制御と事後対応制御のワンツーパンチは、攻撃がサイバー災害になるのを迅速に阻止するのに役立ちます。

Illumioでランサムウェア攻撃を封じ込める方法については、今すぐお問い合わせください。

.png)

.webp)