ランサムウェアのリスク: 組織向けの完全ガイド

ランサムウェアは、世界中の組織にとって最も恐ろしい脅威の 1 つとして浮上しています。ランサムウェアと深刻なリスクの詳細については、包括的なガイドをご覧ください。

ランサムウェアとは何ですか?

ランサムウェアは、システム上のファイルや情報を暗号化し、通常は暗号通貨を介して身代金が支払われて復号化するまでアクセスを阻止するマルウェアの一種です。ランサムウェアの特徴は、被害者のコンピュータ画面に表示される目立つ身代金メモであり、ファイルが暗号化されていることを示し、リリースの支払いを要求します。

この悪意のあるソフトウェアは重要なデータを暗号化し、攻撃者に身代金が支払われるまでアクセスできないようにします。ランサムウェア攻撃の頻度と巧妙さが増すにつれて、ランサムウェア攻撃はあらゆる分野の企業にとって最大の懸念事項となっています。

このガイドは、ランサムウェア、それに関連するリスク、予防と軽減のための効果的な戦略、およびより深い洞察を得るための一般的な FAQ を完全に理解することを目的としています。

ランサムウェアの進化

ランサムウェアは、その誕生以来大幅に進化してきました。初期の攻撃は比較的単純で、多くの場合、基本的な暗号化方法と初歩的な配布技術に依存していました。時間の経過とともに、ランサムウェアはより巧妙になり、Ransomware-as-a-Service (RaaS) の出現につながりました。RaaS を使用すると、サイバー犯罪者はランサムウェア ツールをリースできるため、参入障壁が低くなり、技術スキルが限られている人でも攻撃を開始できるようになります。

ランサムウェアの主な種類

- クリプトランサムウェア: 貴重なファイルを暗号化し、復号化キーがないとアクセスできないようにします。

- ロッカー ランサムウェア: ユーザーをデバイスから完全にロックアウトし、身代金が支払われるまでやり取りを禁止します。

- 二重恐喝: 攻撃者はデータを暗号化するだけでなく、データを盗み出し、身代金が支払われない場合は機密情報を公開すると脅迫します。

- リークウェア/ドックスウェア: 二重恐喝に似ていますが、被害者に支払いを強要するために機密情報を公開するという脅威に主に焦点を当てています。

一般的な配送方法

- フィッシングメール: 受信者をだまして感染したリンクをクリックさせたり、有害な添付ファイルをダウンロードさせたりする悪意のある電子メール。

- リモート デスクトップ プロトコル (RDP) のエクスプロイト: 攻撃者は、脆弱な RDP 資格情報や侵害された RDP 資格情報を悪用して、システムへの不正アクセスを取得します。

- ソフトウェアの脆弱性: パッチが適用されていない、または古いソフトウェアはランサムウェアの侵入ポイントとして機能し、攻撃者が既知の脆弱性を悪用する可能性があります。

ランサムウェアのリスクとは何ですか?

ランサムウェアのリスクとは、ランサムウェア攻撃によって組織のサイバーセキュリティと事業運営にもたらされる潜在的な脅威を指します。これには、攻撃が発生する可能性と、組織のデータ、財務、評判への潜在的な影響が含まれます。

脅威、脆弱性、リスクの区別

- 脅威: 脆弱性を悪用する可能性のあるランサムウェア攻撃などの潜在的な悪意のあるアクション。

- 脆弱 性: 脅威に悪用される可能性のあるセキュリティ対策の弱点またはギャップ。

- リスク: 脅威と脆弱性の交差点は、損失または損害の可能性を表します。

これらの違いを理解することは、効果的なリスク評価と管理にとって非常に重要です。

ランサムウェアへの曝露管理におけるリスク評価の役割

リスク評価には、潜在的な脅威と脆弱性を特定して評価し、組織への影響を判断することが含まれます。定期的にリスク評価を実施することで、組織はリソースに優先順位を付け、適切なセキュリティ対策を実装し、ランサムウェア攻撃への露出を減らすことができます。

ランサムウェアのリスク管理が重要な理由

効果的なランサムウェア リスク管理は、いくつかの理由から不可欠です。

- 運用上の影響: ランサムウェア攻撃は事業運営を停止し、大幅なダウンタイムと生産性の低下につながる可能性があります。

- データ損失: データが暗号化または盗まれると、重要な情報が永久に失われる可能性があります。

- 経済的損失: 身代金の支払い、回収努力、規制上の罰金の可能性に関連するコストは多額になる可能性があります。

- 風評被害: 攻撃が公表されると、顧客の信頼が損なわれ、組織のブランドが損なわれる可能性があります。

規制への影響とコンプライアンス要件

組織は、機密データの保護を義務付けるさまざまな規制を遵守する必要があります。

- HIPAA: 医療機関に患者情報の保護を義務付けます。

- GDPRの場合: 欧州連合内の個人に対するデータ保護とプライバシーを義務付けています。

- SECルール: 上場企業は、重大なサイバーセキュリティリスクとインシデントを開示する必要があります。

違反すると、高額な罰金や法的結果が生じる可能性があります。

サイバー保険とランサムウェアのリスク補償範囲の制限

サイバー保険は攻撃後の経済的支援を提供できますが、多くの場合、保険には制限や除外事項があります。堅牢なセキュリティ対策を実装せずに保険のみに依存すると、組織が脆弱になる可能性があります。

実際の統計と傾向

- 76%の組織が過去2年間にランサムウェア攻撃を経験しました。

- ランサムウェアインシデントの70%は、数日間のビジネス中断につながります。

ランサムウェア攻撃から復旧するための平均総コストは 520 万ドルです。

これらの統計は、積極的なリスク管理の重要な必要性を強調しています。

プロアクティブなランサムウェアリスク管理の利点

プロアクティブなランサムウェア リスク管理戦略を実装すると、次のような多くの利点が得られます。

- ビジネス継続性と迅速な復旧: 攻撃後に迅速に運用を再開し、ダウンタイムを最小限に抑えます。

- サイバーセキュリティ体制の強化: ランサムウェアだけでなく、他のサイバー脅威に対する組織の防御を強化します。

- 経済的および風評被害の軽減: 攻撃に関連する潜在的なコストと否定的な評判を軽減します。

- 利害関係者と顧客の信頼の向上: セキュリティへの取り組みを示し、クライアントとパートナー間の信頼を育みます。

ランサムウェアのリスクを特定して評価する方法

ランサムウェアのリスクを効果的に特定して評価することは、潜在的な攻撃から組織を守るための重要なステップです。このプロセスには、潜在的な脅威の理解、脆弱性の評価、業務への潜在的な影響の判断が含まれます。

リスクの特定方法

- 脅威モデリング: これには、ランサムウェアがシステムにどのように侵入するかを分析することにより、潜在的な攻撃ベクトルを予測することが含まれます。サイバー犯罪者が採用する戦術、技術、手順 (TTP) を理解することで、組織は防御をより適切に準備できます。

- 脆弱性スキャン: システムやネットワークを定期的にスキャンして既知の脆弱性がないか確認することは、ランサムウェアが悪用する可能性のある弱点を特定するのに役立ちます。自動化ツールは、古いソフトウェア、構成ミス、その他のセキュリティ ギャップの検出に役立ちます。

- 資産インベントリ: すべてのハードウェアおよびソフトウェア資産の包括的なインベントリを維持することで、すべての潜在的なエントリ ポイントが確実に説明され、保護されます。これには、セキュリティ対策に効果的に優先順位を付けるための各資産の重要性を理解することが含まれます。

リスクアセスメントの枠組み

確立されたフレームワークを利用することで、ランサムウェアのリスクを評価するための構造化されたアプローチが提供されます。

- NIST サイバーセキュリティ フレームワーク (CSF): ランサムウェアを含むサイバー脅威の特定、保護、検出、対応、および回復に関するガイドラインを提供します。

- 情報リスクの要因分析 (FAIR): 情報リスクの理解と測定のための定量的なアプローチを提供し、組織が十分な情報に基づいた意思決定を行えるようにします。

ISO/IEC 27005: 情報セキュリティのリスク管理に焦点を当て、情報システムに関連するリスクを管理するための体系的なアプローチのガイドラインを提供します。

ツールとテクニック

適切なツールを実装すると、ランサムウェアの脅威を検出して対応する能力が強化されます。

- セキュリティ情報およびイベント管理(SIEM)システム: ITインフラストラクチャ全体のさまざまなリソースからのアクティビティを集約して分析し、不審な動作を検出します。

- 脅威インテリジェンスフィード: 新たな脅威に関するリアルタイムの情報を提供し、組織が防御をプロアクティブに更新できるようにします。

- エンドポイントの検出と対応 (EDR): エンドユーザーデバイスを監視して、ランサムウェアなどのサイバー脅威を検出して対応します。

価値の高いターゲットと重要なシステムの優先順位付け

価値の高い資産と重要なシステムの保護を特定し、優先順位を付けることが不可欠です。これには、ランサムウェア攻撃がこれらの資産に与える潜在的な影響を評価し、それに応じて強化されたセキュリティ対策を実装することが含まれます。

ランサムウェアを防止および軽減するための戦略

ランサムウェア攻撃から身を守るには、包括的な予防および軽減戦略を実装することが重要です。

セキュリティ意識向上トレーニングとフィッシングシミュレーション

フィッシングやソーシャルエンジニアリング戦術の危険性について従業員を教育することで、ランサムウェアの侵入のリスクが軽減されます。定期的なシミュレーションは、トレーニングを強化し、改善が必要な領域を特定するのに役立ちます。

エンドポイントの検出と対応 (EDR)

EDR ソリューションを導入すると、エンドポイントを継続的に監視して脅威を迅速に検出して対応できるようになり、潜在的な被害を最小限に抑えることができます。

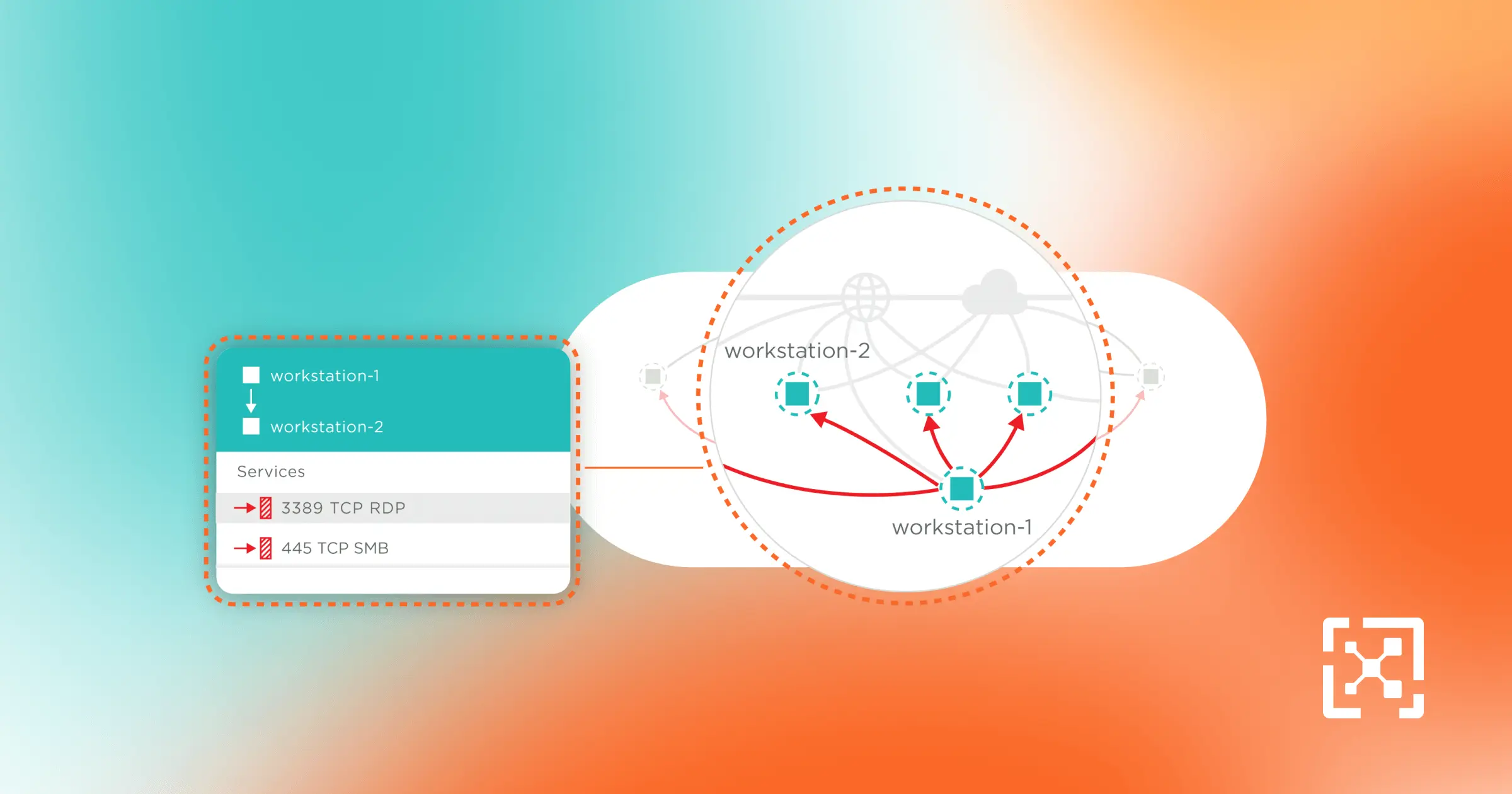

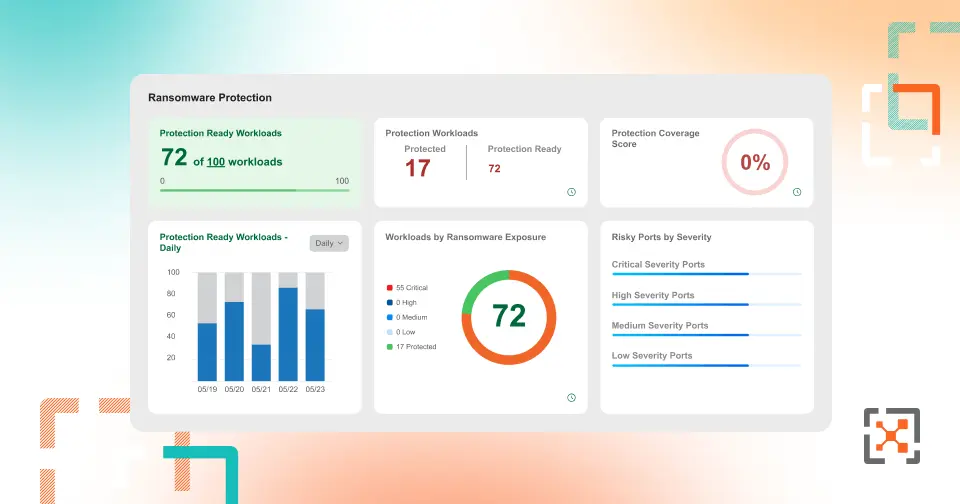

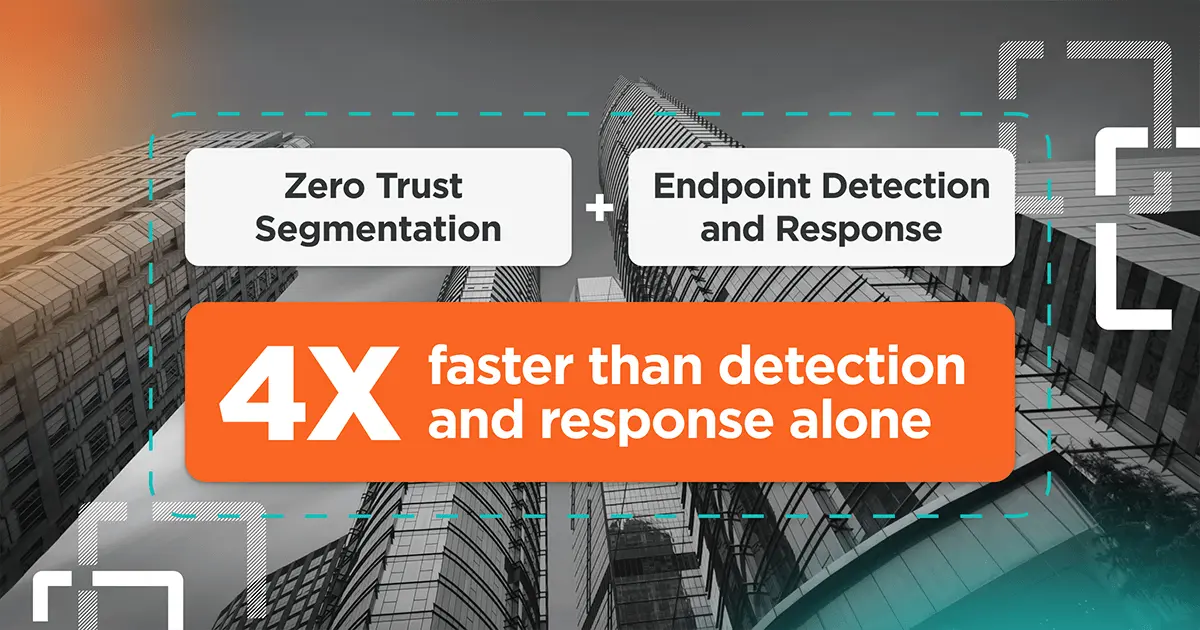

ネットワークセグメンテーションとアクセス制御(ゼロトラスト)

ネットワークセグメンテーションを実装すると、重要なシステムを分離することでランサムウェアの拡散を制限できます。ゼロトラストモデルを採用すると、リソースにアクセスする前に、すべてのユーザーとデバイスが認証および承認されます。

多要素認証 (MFA) をあらゆる場所で

MFA を適用するとセキュリティ層が追加され、資格情報が侵害された場合でも、攻撃者が不正アクセスを取得することがより困難になります。

安全なバックアップと不変のストレージ

データを定期的にバックアップし、不変のストレージ ソリューションを利用することで、身代金の要求に屈することなくデータを復元できます。

パッチと脆弱性の管理

セキュリティパッチをタイムリーに適用し、継続的な脆弱性管理を行うことで、ランサムウェアによる悪用のリスクが軽減されます。

電子メールと Web フィルタリング

堅牢なフィルタリング ソリューションを実装すると、悪意のある電子メールや Web サイトがブロックされ、ランサムウェアが配信される可能性が低くなります。

インシデント対応と復旧計画

ランサムウェア攻撃の影響を最小限に抑えるには、明確に定義されたインシデント対応計画を立てることが不可欠です。

ランサムウェアインシデント対応計画の構築

ランサムウェア インシデントの検出、封じ込め、根絶、回復の手順を概説する包括的な計画を策定することで、構造化された効率的な対応が保証されます。

ランサムウェア攻撃時の主な役割と責任

役割と責任を明確に定義することで、すべてのチームメンバーがインシデント発生時に自分のタスクを理解できるようになり、調整された対応が促進されます。

ランサムウェアを検出した後に取るべき手順

- 封じ込める: 影響を受けるシステムを隔離して、ランサムウェアの拡散を防ぎます。

- 根絶: 感染したすべてのシステムからランサムウェアを削除します。

- 回復: バックアップからデータを復元し、システムの整合性を確認します。

- コミュニケーション: 必要に応じて、従業員、顧客、規制機関などの利害関係者に通知します。

法的および法執行機関に関する考慮事項

弁護士を雇い、事件を法執行機関に報告することで、コンプライアンスと潜在的な捜査支援に関するガイダンスが得られます。

インシデント後のレビューと改善計画

インシデント後の徹底的な分析を実施することで、学んだ教訓と改善の余地がある領域を特定し、将来の防御を強化することができます。

効果的なランサムウェアリスク管理プログラムを実装する方法

包括的なランサムウェア リスク管理プログラムを開発するには、組織のさまざまな側面にわたる調整された取り組みが必要です。

内部連携の構築:IT、法務、リスク、およびエグゼクティブチーム

部門横断的なチームを設立することで、ランサムウェア リスクのあらゆる側面に確実に対処できます。IT、法務、リスク管理、経営陣間の定期的なコミュニケーションにより、サイバーセキュリティに対する統一されたアプローチが促進されます。

適切なフレームワークとツールの選択

NIST CSF や ISO 27001 などの適切なサイバーセキュリティ フレームワークを選択すると、構造化されたガイダンスが得られます。セキュリティ情報およびイベント管理 (SIEM) システムやエンドポイント検出および対応 (EDR) ソリューションなどのツールを実装すると、脅威の検出と対応機能が強化されます。

ランサムウェアリスク管理の予算編成

サイバーセキュリティ対策、従業員トレーニング、インシデント対応計画に十分なリソースを割り当てることが重要です。予防策への投資は、潜在的な攻撃関連費用を回避することで、大幅なコスト削減につながります。

ランサムウェア対応をより広範なサイバーセキュリティ戦略に統合する

ランサムウェア対応計画をサイバーセキュリティ戦略全体の一部にすることで、まとまりのある防御メカニズムが促進されます。定期的な更新と訓練により、組織は進化する脅威に備えることができます。

ランサムウェアに関するよくある質問 (FAQ)

1. ランサムウェアに対して本当に準備ができているかどうかをテストするにはどうすればよいでしょうか?

定期的に机上演習とシミュレートされた攻撃を実施することで、組織の準備状況を評価し、改善することができます。

2. 最もリスクの高い業界は何ですか?

すべての業界が脆弱ですが、ヘルスケア、エネルギー、金融などの重要なセクターは、データの機密性が高いため、頻繁に標的になります。

3. 最適なランサムウェア防止ツールは何ですか?

万能の解決策はありません。EDR、SIEM、マイクロセグメンテーション、定期的なバックアップなどのセキュリティ対策を組み合わせることで、堅牢な保護が提供されます。

4. サイバー保険はランサムウェアに役立ちますか?

サイバー保険は経済的損失を軽減できますが、包括的なサイバーセキュリティ慣行に取って代わるのではなく、補完するものであるべきです。

5. セキュリティプロトコルはどのくらいの頻度で更新する必要がありますか?

少なくとも毎年、または重大な変更が発生した場合に定期的にレビューすることで、セキュリティ プロトコルが進化する脅威に対して効果的であり続けることが保証されます。

6. ランサムウェア攻撃における二重恐喝とは何ですか?

二重恐喝には、攻撃者がデータを暗号化し、身代金が支払われない場合は公に公開すると脅迫することが含まれます。

7. ゼロトラストアーキテクチャはランサムウェアの防止にどのように役立ちますか?

ゼロトラストは、すべてのユーザーとデバイスを検証するという原則に基づいて動作し、ネットワーク内の不正アクセスや横方向の移動のリスクを軽減します。

8. ランサムウェアの防止において従業員トレーニングはどのような役割を果たしますか?

教育を受けた従業員は、一般的なランサムウェアの配信方法であるフィッシング攻撃の被害に遭う可能性が低くなります。

9. ランサムウェア防御においてバックアップはどの程度重要ですか?

組織が身代金を支払わずにデータを復元できるようにするには、定期的で安全なバックアップが不可欠です。

Conclusion

イルミオでは、セグメンテーションがランサムウェアのリスクを劇的に軽減する方法を直接見てきました。攻撃者の横方向の移動能力を低下させると、ランサムウェアの侵入を阻止できます。

ランサムウェア防止についてもっと知りたいですか?ラン サムウェア封じ込めソリューション のページを参照して開始してください。

.png)

.webp)

.webp)

.webp)